Fターム[5J104KA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 非対称暗号系による認証 (504)

Fターム[5J104KA05]に分類される特許

101 - 120 / 504

認証用プログラム、認証要求プログラム、認証システム、クライアント装置、認証方法および認証要求方法

【課題】認証サーバ装置同士の接続ができない場合であっても、或る認証サーバ装置が作成した証明書に関連付けされた認証情報を有するクライアント装置が他の認証サーバ装置により認証を受けることができ、かつ、認証サーバ装置の負荷を抑える。

【解決手段】クライアント装置200は、認証サーバ装置700が発行した証明書によって、認証サーバ装置700による認証を受けることができるが、認証サーバ装置800によっては、基本的に認証を受けられない。認証サーバ装置800は、クライアント装置200の証明書の認証に失敗したとき、その関連情報を、管理サーバ装置600へ送信する。管理サーバ装置600は、受信した関連情報を自機が作成したと判断すると、認証を許可する情報を認証サーバ装置800に返す。これに応じて、認証サーバ装置800は、認証を依頼してきたクライアント装置200に対し、認証が成功した情報を送信する。

(もっと読む)

簡易音声認証方法および装置

【課題】安全な識別子を発行することにより、個人が自分自身の身元を安全に確認するために用いることができる装置および方法を提供する。

【解決手段】プロセッサ208とプロセッサ208に結合された少なくとも1つの起動器204、内部クロック212、乱数生成器216、任意の付加的なスタティックメモリ220、および信号出力224を有する認証装置200において、安全な識別子と呼ばれる、現在の時間(時間識別子)、識別された秘密鍵、および生成された乱数を用いて、デジタル署名を生成し、発行する。受信機が、発行された安全な識別子を受信し、安全な識別子が適切に送信されたことを検証する。送信された鍵識別子に対応する公開鍵がアクセスされ、アクセスされた鍵を用いて安全な識別子の有効性が決定され、しかも受信された安全な識別子内で示される時間が容認できる時間の許容範囲内にあることが検証される。

(もっと読む)

認証システム、記憶媒体、認定装置、および検証装置

【課題】認証する装置と検証する装置とが相互に通信できない環境において、物の認証を実行する技術を提供する。

【解決手段】記憶媒体10の使用の可否を認証する認証システムであって、認証する装置(管理装置30、図1(a))と検証する装置(検証装置20、図1(b))とが、相互に通信できない環境にある。この環境において、図1(a)に示すように、記憶媒体自身を識別するIDを記憶する記憶媒体10cを管理装置30に接続して、秘密鍵を用いた登録(認証)を実行する。そして、その登録(認証)処理によって、記憶媒体10cに電子署名が記憶され記憶媒体10dを作成する。次に、記憶媒体10dを検証装置20に接続したときに、公開鍵を用いた検証処理が実行される。そして、その記憶媒体10dの正当性の判定が実行される。

(もっと読む)

認証方法及びシステム

【課題】改良された認証方法及びシステムを提供する。

【解決手段】第1のコンピュータ装置へのユーザアクセスを、第2のコンピュータ装置を用いて制御することと関連した方法が提供される。1つの方法は、第1のアルゴリズムに従って認証データを生成するステップと、認証データ及び第2のコンピュータ装置と共有している情報を用いて第2のアルゴリズムに従って許容レスポンスデータを生成するステップとを含む。認証データは、第2のコンピュータ装置において受信され、ここで、共有情報及び受信した認証データを用いて第2のアルゴリズムに従ってレスポンスデータが生成される。第2の装置によって生成されたレスポンスデータは、第1のコンピュータ装置において受信され、許容レスポンスデータと比較される。レスポンスデータが許容レスポンスデータと一致している場合に、第1のコンピュータ装置へのアクセスが許可される。

(もっと読む)

非HTTP通信プロトコルを用いてウエブアプリケーションの状態非依存型安全性管理を提供するシステム及び方法

ゲートウェイサーバーが、クライアント及びリモートサーバーシステムと相互に動作して、分散化されたウエブアプリケーションのための状態非依存型管理を提供する。クライアントアプリケーションに対応するローカル記憶部内に安全なトークンが存在していない場合には、ウエブブラウザクライアントのユーザへ向けられた認証チャレンジを実行することによって、クライアントシステム上のウエブクライアントアプリケーションが、リモートウエブサービスへ向けられたウエブソケット接続を開始する。認証チャレンジは、ユーザ信用証明を取得し、ユーザ信用証明を安全なトークン用のゲートウェイサーバーと交換する。次いで、この安全なトークンはプロトコル専用接続メッセージの形でゲートウェイサーバーへ送信される。ゲートウェイサーバーは、接続メッセージの受信に応答して、この接続メッセージを検査することにより、リモートウエブサービスへ向けられたウエブソケット接続を開始して、安全なトークンを回復し、この安全なトークンを評価して、ユーザ信用証明を取得し、このユーザ信用証明を安全なトークンに挿入し、上記接続メッセージをリモートウエブサービスへ送信する。 (もっと読む)

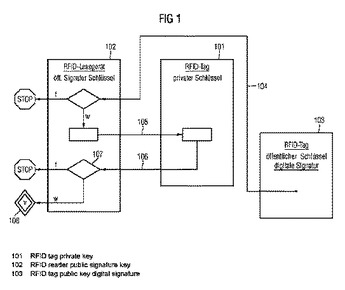

非対称暗号化方式を用いたRFIDタグの認証方法

本発明の課題は、非対称暗号化方式によるRFIDタグの認証方法において、再利用に対する認証RFIDタグの保護を保証するとともに、そのために対応するRFIDタグの非アクティブ化を必要としないようにすることである。この目的で、チェックすべきRFIDタグの証明書はこのRFIDタグには格納されておらず、このRFIDタグとは物理的に分離されて格納されている。最初にRFID読み取り装置は、チェックすべきRFIDタグの証明書を読み取り、その後、チャレンジレスポンスプロトコルがチェックすべきRFIDタグを用いて首尾よく実行される。したがってRFIDタグは、このRFIDタグに対する証明書が既知であったときだけしか再利用できない。  (もっと読む)

(もっと読む)

ポータブルなユーザー評判を可能にする方法および装置

本発明は、あるパーティーにおいて、少なくとも一つのユーザー仮名を含むセットがあるユーザーと関連付けられているかどうかを判定するよう適応された方法および装置であって、前記セット中の各ユーザー仮名はあるサービス・ポータルにおいて前記ユーザーに関連付けられているものに関する。前記パーティーにおいて、前記セット中の前記ユーザー仮名のそれぞれについて、そのユーザー仮名に関連付けられた前記サービス・ポータルから、公に入手可能な、そのユーザー仮名に関連付けられた第一の符号化されたストリングが取得される。前記第一の符号化されたストリングのそれぞれは、前記第一の符号化されたストリングに一意的な第一の秘密に基づいて生成されたものである。それぞれの第一の符号化されたストリングに関連付けられた第一の秘密を前記ユーザーが知っていることが、前記ユーザーと相互作用する第一の暗号プロトコルによって検証される。前記第一のプロトコルは前記第一の符号化されたストリングを利用する。  (もっと読む)

(もっと読む)

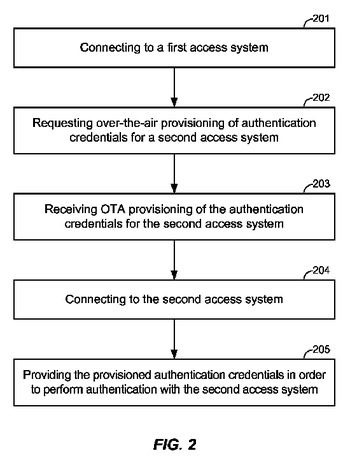

2つのアクセスシステム間でのセキュリティ証明の無線プロビジョニングのための装置および方法

第1のアクセスシステムを介したアクセスデバイスにおける認証証明の無線プロビジョニングのための方法および装置であって、認証証明は、無線プロビジョニングプロシージャがない第2のアクセスシステムのためである。たとえば、第2のアクセスシステムは、AKA認証方法を使用する3GPPシステムであり得る。第1のアクセスシステムは、OTASPまたはIOTAプロシージャを使用するCDMAであり得る。認証証明をプロビジョニングすることは、3GPP AKA認証ルート鍵(K)、AKA認証関係パラメータ、3GPP認証において使用されるべきAKA認証アルゴリズム、または認証アルゴリズムカスタマイズパラメータのうちのいずれかをプロビジョニングすることを含み得る。  (もっと読む)

(もっと読む)

記憶装置認証

記憶装置を認証するシステムおよび方法。一実施では、記憶装置を認証するための、コンピュータで実行される方法を提供する。該方法に従って、宛先を識別する目録が受信される。転送ステーションは、記憶装置からデジタル署名を読み出す。デジタル署名は、有効性を立証され、デジタル署名の有効性を立証に基づき、記憶装置からの転送ステーションを介した1つ以上のファイルの転送が、目録中で識別される宛先に許可される。 (もっと読む)

送信装置、送信方法、受信装置、受信方法、記録媒体および通信システム

【課題】コンテンツの利用を制限することができるようにする。

【解決手段】ソース1は、シンク2−1よりコンテンツの送信要求を受けた場合、認証処理を行う。そして、認証に成功した場合、ソース1は、コンテンツにかけた暗号を解くのに必要な鍵情報をシンク2−1に送信する。シンク2−1は、鍵情報を受信し、それを使ってコンテンツにかけられた暗号を解くことにより、暗号化されたコンテンツを復号することができる。本発明は、例えば、コンテンツを送信する送信装置と、送信装置からのコンテンツを受信する受信装置により構成される通信システムに適用できる。

(もっと読む)

通信装置及びコンピュータプログラム

【課題】 受信側の検証の負担を軽減すること。

【解決手段】 多機能機は、ユーザの操作に伴って入力されるデバイス証明書(S6又はS8でYESの場合に入力されるデバイス証明書)を許可状態で許可情報記憶手段に記憶することができる。また、多機能機は、デバイス証明書を不許可状態で許可情報記憶手段に記憶可能である。多機能機は、不許可状態で許可情報記憶手段に記憶されたデバイス証明書について、認証局証明書による検証を行う。また、多機能機は、許可状態で許可情報記憶手段に記憶されたデバイス証明書について、認証局証明書による検証を省略する。

(もっと読む)

ネットワーク環境における取り引き証明装置

【課題】ユーザ間で行われる取り引きの安全性を、通信ネットワークを利用して保証することが課題である。

【解決手段】ユーザAとユーザBの取り引きの内容を記述した取り引き文書Mを作成し、それに対するユーザAの電子署名SA(M)およびユーザBの電子署名SB(M)を作成する。そして、それらを取り引き文書Mとともに公証人Nの公証装置に送り、ユーザA、B、および公証人Nが情報を共有する。こうして、第3者である公証人Nが、取り引きの内容等を客観的に証明することができる。

(もっと読む)

ネットワークシステム及びサイト検証方法

【課題】DNSサーバの対策が行われているか判断がつきにくく、正規サイトにアクセスできているか判断することが困難。

【解決手段】コンテンツサーバ20は、サイトIDを取得し、サイト検証情報を生成する検証情報生成手段を備え、ネットワーク閲覧端末40からアクセスを受けたときに、取得されたサイドIDおよび生成されたサイト検証情報をネットワーク閲覧端末に送信し、

ネットワーク閲覧端末は、検証情報取得手段と検証問い合わせ手段とを有し、サイトIDおよびサイト検証情報を取得し、移動無線端末30へサイトIDおよびサイト検証情報を送信し、

携帯キャリア認証サーバ10はサイト検証手段を備え、移動無線端末からサイトIDおよびサイト検証情報を受け、サイト署名検証用鍵を用いてサイト検証情報を検証し、

移動無線端末は検証結果出力手段を備え、携帯キャリア認証サーバからサイト検証情報の検証結果を受けて出力する。

(もっと読む)

半導体メモリ、当該半導体メモリと結合されるコンピュータマシン、及び、そのデータ処理方法

【課題】非合法に再流通されたデジタルデータが処理されることを防止するためのマシンを提供すること。

【解決手段】半導体格納媒体は、例えば、プログラム、イメージ、音楽、映画など、デジタルデータと、公開鍵と、秘密鍵(private key)と、そして、コンピュータマシンとの通信を操作する回路とを備えており、公開鍵が少なくともデジタルデータと秘密鍵(private key)とから導き出される。第1に、半導体格納媒体は、公開鍵をコンピュータマシンへ転送する。第2に、コンピュータマシンがチャレンジ(乱数)を格納媒体へ送る。第3に、格納媒体がチャレンジのデジタル署名を発行し、そして、それをコンピュータマシンへ送り返す。第4に、コンピュータマシンが、公開鍵を使ってデジタル署名を検証する。第5に、格納媒体がデジタルデータをコンピュータマシンへ転送する。第6に、コンピュータマシンが、公開鍵を使ってデジタルデータを検証する。

(もっと読む)

情報処理装置、代行権限付与方法、プログラムおよび情報処理システム

【課題】生体認証により実行に制限が課されている場合に、セキュリティ強度および利便性を損なうことなく、自身が所有する権限の一部を代行するための代行権限を他人に付与することが可能な、情報処理装置、代行権限付与方法、プログラムおよび情報処理システムを提供すること。

【解決手段】本発明に係る情報処理装置に、生体情報とテンプレートとに基づいて、生体情報の認証を行う生体認証部と、認証に成功した生体情報に対応するテンプレートに関連付けられた権限に応じてサービスを実行するサービス実行部と、一のテンプレートに関連付けられている権限の少なくとも一部を他のテンプレートが代行するための代行権限を、他のテンプレートに対して付与する権限付与部と、代行権限が付与されたテンプレートが代行可能な権限に関する情報を含む属性証明書を生成し、代行権限が付与されたテンプレートに関連付ける属性証明書生成部と、を設けた。

(もっと読む)

ピア・ツー・ピア・オーバレイ・ネットワークにおけるユーザ識別認証のための装置および方法

【解決手段】 ピア・ツー・ピア・オーバレイ・ネットワークを接続しているピア装置のためのユーザ識別認証のための方法が開示されている。この方法では、オーバレイ・ネットワークの信用証明サーバが接続ピア装置から登録済ユーザ識別を受信する。信用証明サーバは識別プロバイダに登録済ユーザ識別を確認し、信用証明サーバで識別プロバイダから登録済ユーザ識別の成功した証明を受信すると、信用証明サーバは接続ピア装置の登録済ユーザ識別を認証するためオーバレイ・ネットワークの認証ピア装置によって使用するため署名済証明書を接続ピア装置に発行し、証明書は信用証明サーバの秘密キーによって署名される。

(もっと読む)

決済処理セキュリティ情報配信方法、決済処理セキュリティ情報配信システム、そのセンタ装置、サーバ装置、決済端末、及びプログラム

【課題】電子マネー事業者が電子マネー決済処理の決済処理セキュリティ情報を決済端末のメーカに渡すことなく、決済端末を運用可能な状態にできるようにする。

【解決手段】電子マネー事業者のセンタ装置2と端末メーカのサーバ1との間で、予めネットワーク7を介して前準備処理を行うことで、センタ装置2側は“端末共有鍵A(Kct)で暗号化されたセンタ情報”35、サーバ1側は“センタ秘匿鍵D(Kcc)で暗号化された端末情報”25を取得して保持しておく。サーバ1側では決済端末10にこの暗号化された端末情報25等を格納して出荷する。この決済端末10は、出荷されて任意の店舗等に設置後、ネットワーク7を介してセンタ装置2と暗号化通信を行って、決済処理セキュリティ情報である中間コード31、セキュリティデータ32を取得して格納する。その際、決済端末10、センタ装置2は、それぞれ、上記情報35、25を用いて、通信相手が正当な相手であることを確認する。

(もっと読む)

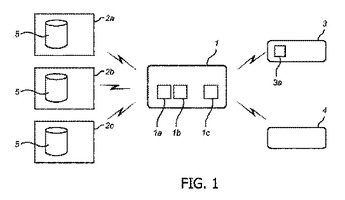

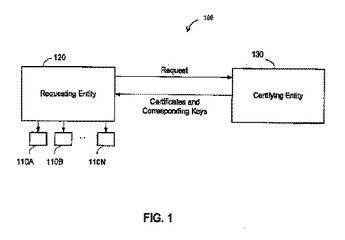

証明書および鍵を含む製品を製造する方法

本願に記載した実施形態は、証明書および鍵を有する製品を製造する方法を提供する。一実施形態では、要求側エンティティは、複数の証明書および対応する鍵に対する要求を、その証明書および対応する鍵を生成する証明側エンティティに送信する。その要求は、好ましくは、それぞれの製品の一意の製品識別子をベリファイする情報ではなくて要求側エンティティのアイデンティティをベリファイするために証明側エンティティにより使用される情報を含む。要求側エンティティは、証明側エンティティからその複数の証明書および対応する鍵を、好ましくは、証明書の単一の系列として受け取る代わりに複数の組織されたセットとして受け取る。要求側エンティティは、それらの証明書および対応する鍵をそれぞれの製品に格納する。各々の格納された証明書は、その後、それが格納されているそれぞれの製品の識別および認証の両方のために使用可能となる。  (もっと読む)

(もっと読む)

身元認証及び共有鍵生成の方法

【課題】

本発明は身元認証と鍵共有方法に関する。本発明は現行技術による認証方法の低い安全性の問題に対して、身元認証と共有鍵生成の方法を公開した。

【解決手段】

本発明の技術的方法中で、鍵発行機構は各デバイスにそれぞれ公開鍵

と私密鍵

を1つのペア発行、また相関係数

、オフセットベクトル

、回帰係数

、モジュラス

及び

、

、

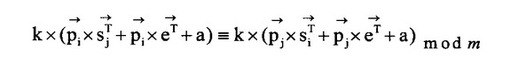

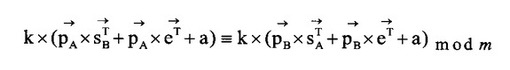

を設定する。その他に、若しデバイスiとデバイスjが任意の2台デバイスであれば、その公開鍵と私密鍵ペアが次の条件を満たす:

、その中で、

が

の転置ベクトル、

が

の転置ベクトル、

が

の転置ベクトルである。デバイスAが認証発行者、その公開鍵が

、私密鍵が

、デバイスBが認証参加者、その公開鍵が

、私密鍵が

であると仮定すると、デバイスAとデバイスB間認証成功の条件が

である。本発明は特にチップ開発に適用する。

(もっと読む)

プラットフォーム完全性検証システム及び方法,並びに,セキュリティトークン

【課題】クライアントの環境を測定するコンピュータプログラムのリバースエンジニアリングに対する耐タンパー性を高めたプラットフォーム完全性検証システムを提供する。

【解決手段】セキュリティトークンであるUSBトークン10は,クライアント20上で動作する環境測定ソフトウェアの非実行形式のファイルを記憶し,クライアント20から環境測定ソフトウェア121の送信要求を受けると,相互認証に利用する相互認証鍵を動的に生成し,生成した相互認証鍵と前記非実行形式のファイル(ここでは,オブジェクトファイル120)から環境測定ソフトウェア121の実行ファイルを生成し,コンピュータに実行ファイルを送信する。

(もっと読む)

101 - 120 / 504

[ Back to top ]