Fターム[5J104KA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 非対称暗号系による認証 (504)

Fターム[5J104KA05]に分類される特許

81 - 100 / 504

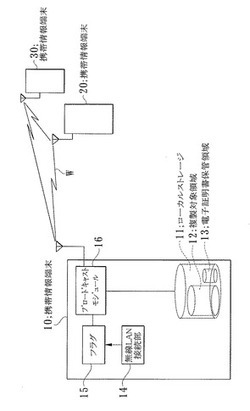

携帯情報端末システム及び該システムに用いられる通信方法

【課題】マスタとなる携帯情報端末のプログラムを、複製治具装置などを用いずに、簡潔かつ安全に他の携帯情報端末に複製する携帯情報端末システムを提供する。

【解決手段】携帯情報端末10に、当該携帯情報端末10のユーザに対応するユーザID、公開鍵及び秘密鍵を有する電子証明書(たとえば、電子証明書保管領域13)が設けられている。無線通信手段(たとえば、無線LAN接続部14)により、電子証明書を用いて公開鍵暗号方式で認証してペアが特定された他の携帯情報端末20,30と無線LANを介して互いに無線接続すると共に、公開鍵暗号方式で共通暗号鍵を配信して共通鍵暗号方式で通信が行われる。この場合、無線LAN接続部14により、携帯情報端末20,30とアドホック・ネットワークが構築されて無線接続される。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

ジャストインタイム信頼性確立および伝播

オンラインサービスシステムにおける信頼関係は、ドメインレベルで確立され、クロスドメイン通信を試行する際にドメインのコンポーネントに伝播される。複数のドメインにわたって通信を試行する際、第1のドメインの第1のコンポーネントは、第2のドメインの第2のコンポーネントの証明書の認証を試行する。証明書の認証の試行により、第1のコンポーネントと第2のドメインとの間に信頼関係が存在しないことが示される場合、第1のコンポーネントは、2つのドメイン間でドメインレベルの信頼関係が存在するかどうか判断する。第1のコンポーネントは、第1のドメインと第2のドメインとの間の信頼状態をそれ自体に伝播する。第1のドメインと第2のドメインとの間に信頼関係が存在する場合、第1のコンポーネントは、それに応答して、第2のコンポーネントの証明書を認証する。第2のコンポーネントは、接続を完成させるため、同じプロセスを実行する。  (もっと読む)

(もっと読む)

電子取引を行うための方法および装置

【課題】オーバーヘッドなく、インターネットウォレットやベンダのサービスと一体化しうる高いセキュリティの電子取引システムを提供する。

【解決手段】電子商取引を行うためのシステムおよび方法を開示する。電子取引は、購入取引である。ユーザ110に、デジタル証明書を含むスマートカードなどのインテリジェントトークンが提供される。このインテリジェントトークンは、ユーザに代わって取引のすべてまたはその部分を行うネットワーク102上のサーバと適切に認証を行う。ウォレットサーバ140がセキュリティサーバ130と対話して、取引におけるより高い信頼性と信用を提供する。ウォレットサーバは、ツールバーを含む。デジタルウォレットが、書式を事前記入する。書式は、自動記憶構成要素を使用して事前記入されることが可能である。

(もっと読む)

信頼できる認証およびログオンのための方法および装置

信頼できる認証およびログオンのための方法および装置が開示される。TPM(Trusted Platform Module:トラステッド・プラットフォーム・モジュール)準拠のログオン方法が認証およびアクセスに対して提示される。ユーザーは、ユーザーの特定のプラットフォーム、例えばTPMに緊密に結合したアイデンティティ・プロバイダーを用いて識別子を登録する。ユーザーが、例えばこの識別子を使用してサービス・プロバイダーにログインしようと決めたなら、アイデンティティ・プロバイダーは、ユーザーが正しい信用情報を提供することを申し立て(challenge)する。信用情報は、TPMによって生成されたチケット、すなわち信用情報チェーンから成る。これによりユーザーは、アイデンティティ・プロバイダーにてパスワードの必要性なしでログインが可能となる。  (もっと読む)

(もっと読む)

マルチメディア通信システムにおけるセキュリティで保護された鍵管理

本発明の原理が、マルチメディア通信システムのメディアプレーンなどの通信環境において使用するための1つまたは複数のセキュリティで保護された鍵管理プロトコルを提供する。例えば、第1の関係者と第2の関係者の間で、マルチメディア通信システムに従って、認証された鍵一致プロトコルを実行するための方法が、第1の関係者において、以下のステップを備える。暗号化/解読は、IDベースの暗号化動作に従って実行されることに留意されたい。第1の関係者に関する少なくとも1つの秘密鍵が、鍵サービスから獲得される。暗号化された第1のランダムな鍵構成要素を備える第1のメッセージが、第1の関係者から第2の関係者に送信され、第1のランダムな鍵構成要素は、第1の関係者において計算されており、さらに第1のメッセージは、第2の関係者の公開鍵を使用して暗号化されている。暗号化されたランダムな鍵構成要素ペアを備える第2のメッセージが、第1の関係者において第2の関係者から受信され、このランダムな鍵構成要素ペアは、第1のランダムな鍵構成要素と、第2の関係者において計算された第2のランダムな鍵構成要素から形成され、第2のメッセージは第1の関係者の公開鍵を使用して第2の関係者において暗号化されている。第2のメッセージは、鍵サービスから第1の関係者によって獲得された秘密鍵を使用して、第1の関係者によって解読されて、第2のランダムな鍵構成要素が獲得される。第2のランダムな鍵構成要素を備える第3のメッセージが、第1の関係者から第2の関係者に送信され、第3のメッセージは、第2の関係者の公開鍵を使用して暗号化されている。第1の関係者が、第2のランダムな鍵構成要素に基づいて、セキュリティで保護された鍵を計算し、このセキュリティで保護された鍵が、マルチメディア通信システムのメディアプレーンを介して第2の関係者を相手に少なくとも1つの呼セッションを行うために使用される。  (もっと読む)

(もっと読む)

製品が製品メーカの本物の製品であるかをチェックする方法

殊に世界規模の商取引がいっそう拡大し自由化されていることに起因して、製品が不正に偽造される問題が増え続けているという背景から、製品の真正を自動的にかつ高い信頼性で検査することに対する需要が高まっている。本発明によれば、ある製品がその製品のメーカによる本物の製品であるか否かを、非対称のチャレンジ・レスポンスプロトコルを利用して、その製品に割り当てられた少なくとも1つのRFID(Radio Frequency Identification)タグを認証することにより検査する方法およびシステムが提供される。  (もっと読む)

(もっと読む)

最小限のユーザインターフェースを備えたデバイスの安全なペアリングの検証

最小限のユーザインターフェースを備えた2つの通信デバイス間の安全なペアリングを可能にするための方法、システムおよびデバイスが、2つの通信デバイスの通信デバイス間で交換されたセキュリティ情報に基づいて検証パターンを決定するステップと、検証パターンが同じかどうか判定できるユーザによって知覚可能なやり方で検証パターンを提示するステップとを含む。検証パターンは、発光ダイオードの点滅シーケンスなど、点滅する光の表示や、スピーカが発したトーンまたはクリック音パターンなど、音として提示することができる。ユーザは、両方の通信デバイスが発した2つの検証パターンが同じであると知覚する場合は、各デバイス上のボタンを押下するなどによってそれを示すことができる。検証パターンのこうしたユーザ確認を取得することによって、能動的盗聴および受動的盗聴から保護された、2つの通信デバイス間の安全なペアリングを確立することが可能となる。  (もっと読む)

(もっと読む)

オンライン第三者を導入するエンティティ認証方法

オンライン第三者を導入するエンティティ認証方法であって、エンティティBがエンティティAにメッセージ1を送信するステップ1と、エンティティAがメッセージ1を受信した後、信頼できる第三者TPにメッセージ2を送信するステップ2と、信頼できる第三者TPがメッセージ2を受信した後、エンティティAの正当性を確認するステップ3と、信頼できる第三者TPがエンティティAの正当性を確認した後、エンティティAにメッセージ3を返答するステップ4と、エンティティAがメッセージ3を受信した後、エンティティBにメッセージ4を送信するステップ5と、エンティティBがメッセージ4を受信した後、認証を行うステップ6とを含む。本発明は公開鍵のオンライン検索と認証メカニズムを開示し、プロトコルの動作条件を簡易にし、エンティティBからエンティティAを認証することにより、ユーザーからネットワークを認証することを実現する。  (もっと読む)

(もっと読む)

通信システム

【課題】インターネット経由でサービス提供する際に、電子証明書を利用してサービス提供先及びサービス提供に使用する機器を認証することにより、機器・サーバ間で安全かつ簡易に通信を行うことができる通信システムの実現。

【解決手段】通信システムは、複数の端末装置に共通して発行された端末証明書と所定サービスの提供を可能にするサービス証明書および所定サービスの提供契約を個別に識別可能な契約識別コードを対応付けた契約情報を予め記憶し、端末証明書で認証された端末装置から受け取った契約識別コードに対応するサービス証明書を端末装置に送信するサーバ装置と、端末証明書を予め記憶し、所定サービスの提供契約が成立した後に成立した契約識別コードを取得し、端末証明書を用いてサーバ装置から認証されると、サーバ装置から契約識別コードに対応するサービス証明書を受信する端末装置と、を具備する。

(もっと読む)

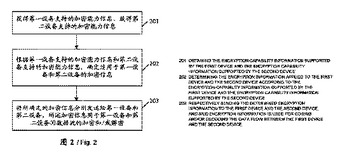

暗号化情報をネゴシエートするための方法、デバイス、およびネットワークシステム

暗号化情報をネゴシエートするための方法、デバイス、およびネットワークシステムが提供される。暗号化情報をネゴシエートするための方法は、第1のデバイスによってサポートされる暗号化機能情報と、第2のデバイスによってサポートされる暗号化機能情報とを取得するステップと、前記第1及び第2のデバイスのそれぞれによってサポートされる暗号化機能情報に従って、第1のデバイスと第2のデバイスとに適用される暗号化情報を決定するステップと、前記の第1のデバイスおよび第2のデバイスに前記暗号化情報を送信するステップとを含み、前記暗号化情報は、前記の第1のデバイスと第2のデバイスとの間のデータフローを符号化および/または復号するために使用される。本発明によって、電話通信クライアント(TC)と、電話通信サーバ(TS)との間で送信されるデータフローのセキュリティを保証することができる。  (もっと読む)

(もっと読む)

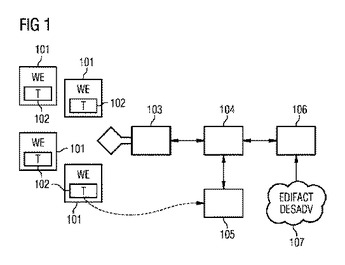

オンライン第三者を導入するエンティティ双方向認証方法

オンライン第三者を導入するエンティティ双方向認証方法であって、エンティティBがエンティティAにメッセージ1を送信するステップ1と、エンティティAがメッセージ1を受信した後、信頼できる第三者TPにメッセージ2を送信するステップ2と、信頼できる第三者TPがメッセージ2を受信した後、エンティティAとエンティティBの正当性を確認するステップ3と、信頼できる第三者TPがエンティティAとエンティティBの正当性を確認した後、エンティティAにメッセージ3を返答するステップ4と、エンティティAがメッセージ3を受信した後、エンティティBに対してメッセージ4を送信するステップ5と、エンティティBがメッセージ4を受信した後、認証を行い、エンティティAに対する認証を完成するステップ6と、エンティティBがエンティティAにメッセージ5を送信するステップ7と、エンティティAがメッセージ5を受信した後、認証を行い、エンティティBに対する認証を完成するステップ8とを含む。本発明の上述技術案は公開鍵のオンライン検索と認証メカニズムを開示し、プロトコルの動作条件を簡易にし、実際の応用で、本発明に係る双方向認証方法により、ユーザーとネットワーク間の双方向の正当性認証を実現できる。  (もっと読む)

(もっと読む)

通信処理装置、通信方法および通信処理プログラム

【課題】2つのノード間をセキュアに接続することのできる通信処理装置、通信方法および通信処理プログラムを提供する。

【解決手段】中継装置RSは、ルート証明書、第1証明書および第2証明書を用いて、証明書を検証する(シーケンスSQ112)。すなわち、中継装置RSは、正当な認証サーバCAにより認証されていることを検証するとともに、NodeAおよびNodeBの正当性(なりすましではないこと)を検証する。上述の証明書の検証処理がすべて成功した場合(シーケンスSQ112においてOKの場合)には、中継装置RSは、コネクションテーブルの内容を更新する(シーケンスSQ116)。中継装置RSは、SSLコネクションを終了するための条件が成立するまで、NodeAから送信されたデータのNodeBへの転送、および、NodeBから送信されたデータのNodeAへの転送を繰返す。

(もっと読む)

表現の所有権を導出、通信及び/又は検証する方法及び装置

表現の所有権を発生、通信、及び/又は、検証する方法及び装置が記載される。様々な実施形態が、表現が発見区間で通信される、例えば、ブロードキャストされる無線ピアツーピア通信システムで用いるのに適している。第1の通信機器は、第1の公開鍵と付加入力とから表現を発生させ、上記第1の公開鍵は、上記第1の通信機器が認識している秘密鍵に対応している。第1の機器は、発見のために使用される通信チャネル上で発生された表現を送信する。第2の通信機器は、第1の機器から送信された表現を受信する。第2の機器は、要求信号を表現と関連付けられた第1の機器へ送信し、第1の機器から上記第1の通信機器が認識している秘密鍵を使用して署名された署名付き通信を受信する。第2の機器は、上記第1の通信機器が上記表現を所有するかどうかを判定するために署名付き通信からの情報を使用する。  (もっと読む)

(もっと読む)

情報処理装置、プログラム、および情報処理システム

【課題】アプリケーションマネージャの仕様を変更することなく、アプリケーションによるセキュアチップへの不正なアクセスを防止することが可能な情報処理装置、プログラム、および情報処理システムを提供する。

【解決手段】ICチップにアクセスするためのアクセス権限情報を有するアプリケーションから、前記ICチップへのアクセス要求を受け付ける受付部と、前記受付部が受け付けた前記アクセス要求に含まれる前記アクセス権限情報に基づいて、前記アプリケーションの認証を行うための認証情報を外部サーバから取得する取得部と、前記取得部が取得した前記認証情報に基づいて、前記アプリケーションを認証する認証部と、前記認証部による認証結果に基づいて、前記アプリケーションによる前記ICチップへのアクセスを制御する制御部とを備える情報処理装置が提供される。

(もっと読む)

プロトコルの安全性を検証する検証装置、検証方法および検証プログラム

【課題】認証または鍵交換のプロトコルを安全性のレベルに応じて検証することができる検証装置、検証方法および検証プログラムを提供すること。

【解決手段】検証装置1は、認証または鍵交換のプロトコルにおいて使用されている暗号プリミティブの種類を設定する種類設定部103と、暗号プリミティブの役割を設定する役割設定部104と、プロトコルにおけるデータ値の種類と状態、または暗号プリミティブの関数値の種類と状態とを示す要素を設定する要素設定部105と、要求に応じて検証対象の安全性を選択する安全性選択部106と、暗号プリミティブの役割に対して設定される所定のフレームワークに適合する安全性それぞれに関する検証項目を満足するか否かを判定する検証項目判定部107と、選択された全ての安全性に関する検証項目を満足していると判定された場合にプロトコルが安全であると判定する安全性判定部108と、を備える。

(もっと読む)

IDトークンから属性を読み出す方法

本発明は、IDトークン(106、106')に格納されている少なくとも1つの属性を読み出す方法であって、IDトークンはユーザ(102)に割り当てられており、方法は、IDトークンに対してユーザを認証する段階と、IDトークンに対して第1のコンピュータシステム(136)を認証する段階と、IDトークンに対するユーザおよび第1のコンピュータシステムの認証が成功すると、第1のコンピュータシステムから、少なくとも1つの属性を、第2のコンピュータシステム(150)へ送信するためにIDトークンに格納されている少なくとも1つの属性への読み出しアクセスを行う段階とを備え、少なくとも1つの属性の時間情報が第1のコンピュータシステムにより行われる方法に関する。 (もっと読む)

保安サービス提供装置及び方法

【課題】 保安サービス提供装置及び方法を提供する。

【解決手段】 第1臨時公開キー及び第1臨時個人キー対を生成するキー生成部と、第1臨時公開キーを追加して第1臨時接近制御情報リストを編集する第1臨時接近制御情報リスト生成部と、内部ネットワーク装置に、編集された前記第1臨時接近制御情報リストを送信する送信部と、外部から所定の第1ネットワーク装置が参与した場合、第1ネットワーク装置に対する認証を行う認証部と、認証結果によって第1臨時公開キー及び第1臨時個人キー対を前記第1ネットワーク装置に伝送する第1送受信部と、を備え、第1ネットワーク装置は、第1送受信部を通じて伝送された臨時公開キーを用いてサービス要請信号を生成して、内部ネットワーク装置を制御する。

(もっと読む)

ソフトトークンを生成する方法

本発明は、IDトークン(106、106')に格納されている少なくとも1つの属性を読み出す方法であって、IDトークンをユーザ(102)に割り当てるために、方法は、IDトークンに対してユーザを認証する段階と、IDトークンに対して第1のコンピュータシステム(136)を認証する段階と、IDトークンに対するユーザおよび第1のコンピュータシステムの認証が成功すると、第1のコンピュータシステムからIDトークンに格納されている少なくとも1つの属性への読み出しアクセスを行い、第1のコンピュータシステムを介して、IDトークンから読み出した少なくとも1つの属性に署名を提供することで第1のソフトトークンを生成し、第1のソフトトークンをデバイスに送信する段階とを備える方法に関する。 (もっと読む)

81 - 100 / 504

[ Back to top ]