Fターム[5J104KA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 非対称暗号系による認証 (504)

Fターム[5J104KA05]に分類される特許

21 - 40 / 504

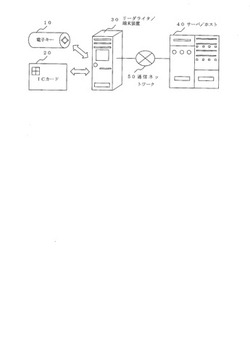

電子キー、ICカード、その登録及び認証方法

【課題】 カード利用者のセキュリティーは、キャッシュカードをはじめとするICカードの重要性が高まっているにもかかわらず、現在は、ほぼ暗証番号に依存している。近年、生体認証の導入が図られてきたが、生体情報が究極の個人情報ということから、生体認証のキャッシュカードでの利用に対する賛同者は必ずしも多くない。ICカードのセキュリティー強度を上げるために、暗証番号以外に便利で安心な手法が求められている。

【解決手段】個人認証用に用いられるリーダライタ/端末装置において、接続したICカードが正当と認証されている場合に限って、ICカードに登録することができる情報処理機能を有する電子キーをICカードに登録することにより、ICカードと電子キーとによる2重の認証システムを構築する。

(もっと読む)

記憶装置、記憶システム及び認証方法

【課題】記憶されているユーザデータを不正な読出しから保護することができる記憶装置を得ること。

【解決手段】不揮発性半導体メモリを有する記憶装置であり、任意のホスト装置のうち、接続権限をもつ正規のホスト装置を機器認証するための第1機器認証情報及び正規のユーザを認証する第1ユーザ認証情報を予め記憶する認証情報記憶部、を備え、新たに接続された現在のホスト装置から受けた第2機器認証情報と認証情報記憶部内の第1機器認証情報とに基づいて機器認証を実行し、機器認証が失敗した場合、不揮発性半導体メモリに記憶されているユーザデータを読み出せない状態にする無効化処理を実施する。

(もっと読む)

属性委譲システム、属性委譲方法、及び、属性委譲プログラム

【課題】既存の公開鍵認証基盤を利用しながら属性認証局等を経由することなく効率的かつ安全に属性の委譲を行うことができる属性委譲システム、属性委譲方法、及び、属性委譲プログラムを提供する。

【解決手段】利用者システム1は、利用者200(属性委譲者)の属性情報に基づき、委譲属性を決定し、属性委譲者の属性情報と決定した委譲属性とを含む属性委譲証明書を被属性が委譲される利用者200(被属性委譲者)の属性情報として生成する。生成された属性委譲証明書は、被属性委譲者の利用者システム1に記録される。サービス提供システム4は、利用者200から属性委譲証明書に基づくサービスの提供のリクエストがあった場合、属性委譲証明書が示す委譲属性を該利用者200の属性として受け付ける。

(もっと読む)

通信装置、通信システムおよびプログラム

【課題】通信相手の装置から、どの認証局が発行した証明書を用いて認証を行うかの選択を任意に受け付ける場合であっても、少ない負荷で、その通信相手の要求を満たした通信を行えるようにする。

【解決手段】 証明書を用いて認証を行って複数の相手先装置と通信する通信装置において、相手先装置から認証局情報を受信し(S103)、その認証局情報で指定された認証局の発行した自身の証明書を記憶していない場合に(S104でNO)、その認証局の発行した自身の証明書を取得し(S105〜S113)、その取得した証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定し(S116)、上記認証局情報で指定された認証局の発行した自身の証明書を記憶していた場合には(S104でYES)、その記憶している証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定するようにした。

(もっと読む)

情報処理装置、プログラム及びアクセス制御システム

【課題】電子署名の検証を効率的に行うことが可能な情報処理装置、プログラム及びアクセス制御システムを提供する。

【解決手段】公開鍵とマスター鍵とを少なくとも含む鍵セットを生成する鍵セット生成部13と、前記鍵セットに含まれる同一の前記マスター鍵を用いて、自己の装置にアクセスしたサーバ装置毎に互いに異なる秘密鍵を生成する秘密鍵生成部と、前記秘密鍵生成部が生成した前記秘密鍵を対応するサーバ装置に夫々提供する秘密鍵提供部と、前記サーバ装置の各々において前記秘密鍵を用いて生成される署名情報を検証させるため、当該検証を行う検証装置に前記公開鍵を提供する公開鍵提供部と、を備える。

(もっと読む)

セキュア接続プロトコルのための分割された終了方法

【課題】セキュア通信において、セキュア接続のために課せられるオーバーヘッドを軽減する。

【解決手段】サーバ側アクセラレータは、クライアントからのセキュア接続リクエストをインターセプトして、サーバに向かわせる。サーバ側アクセラレータはサーバの代わりにセキュア接続リクエストに応答し、これによりクライアントとサーバ側アクセラレータとの間のセキュア接続を確立する。または、サーバ側アクセラレータは、クライアントとサーバとの間のセキュア接続の確立を監視する。セキュア接続が確立された後、サーバ側アクセラレータはクライアント側アクセラレータにセキュリティ情報を送出し、クライアント側アクセラレータがセキュア接続制御の役割を担うことを可能にする。本構成の結果として、クライアント側アクセラレータは、セキュア接続上でデータを暗号化および解読して、サーバ側アクセラレータと協働して加速する。

(もっと読む)

PINを暗号化する暗号化機能が携帯端末に実装されていることを確認できる携帯端末検証システム

【課題】PINを暗号化する暗号化機能が携帯端末に実装されていることを確認できる端末装置検証システムを提供する。

【解決手段】携帯端末は、公開鍵暗号方式の端末秘密鍵及び端末公開鍵を記憶し、入力手段12を利用して入力されたPINを所定の暗号鍵により暗号化する暗号演算手段10と、暗号演算手段10を携帯端末が有することを検証する操作がなされると、端末公開鍵により暗号化されたパスフレーズの送信をICカード2に要求し、ICカード2から得られたパスフレーズの暗号文を暗号演算手段10に端末秘密鍵により復号させた後、復号したパスフレーズを表示させる主制御手段11を備え、ICカード2は、端末公開鍵により暗号化されたパスフレーズの送信要求を携帯端末から受けると、端末公開鍵により暗号化されたパスフレーズを携帯端末へ送信する手段を備える。

(もっと読む)

情報処理装置および情報処理システムおよび情報処理方法およびプログラム

【課題】ウェブサービスからの要求が正当なユーザの同意に基づくものであるかを検証し、正当なユーザの同意に基づくウェブサービスからの要求に対してのみ、個人情報管理サーバからの個人情報取得を可能とする情報処理装置を提供する。

【解決手段】ウェブサービス装置から送信された情報の正当性を検証するデジタル署名検証機能部120と、正当性が検証された情報からユーザ識別情報とウェブサービス識別情報を抽出し、抽出した識別情報に対応する個人情報管理サーバとウェブサービス装置とのアドレスをアドレス記憶部140から取得する識別情報利用機能部130とを備える情報処理装置100を用いることで、正当性が検証されたウェブサービス装置のみを個人情報管理サーバにアクセス可能とする。

(もっと読む)

認証ICタグ、認証システム、ホストアクセス装置及び認証方法

【課題】認証ICタグの誤動作を防止する。

【解決手段】認証処理状態とメモリアクセス状態とを有する認証ICタグ100であって、メモリアクセス状態は、ホストアクセス装置200から、メモリ部104へのメモリアクセス処理が実行可能な状態であり、認証処理状態は、ホストアクセス装置200による公開鍵暗号方式を用いた認証処理が実行可能で、かつ、メモリアクセス処理が禁止された状態であり、認証ICタグ100は、メモリ部104と、認証処理状態の場合に認証処理を行う認証処理部106と、認証処理状態の場合にメモリアクセス処理を禁止し、メモリアクセス状態の場合にメモリアクセス処理を行うメモリアクセス制御部107と、ホストアクセス装置200と通信することで、コマンドを取得する通信部101と、当該コマンドに基づいて、認証処理状態とメモリアクセス状態との間で認証ICタグの状態遷移を行う処理状態遷移制御部108とを備える。

(もっと読む)

位置情報認証方法

【課題】その場に居ないと生成できない情報を利用することで位置情報を認証する位置情報認証方法を提案する。

【解決手段】通信ネットワークにそれぞれ接続された、ユーザ端末と、認証を行う認証局と、位置の基準となる基準局と、位置を測定できる電波航法手段と、を備える場合で、認証局は基準局の位置を把握し、1)ユーザ端末は認証局にその位置情報を伝送し、2)認証局は基準局に送信時間の暗号の生成を指示し、3)基準局は加法準同型暗号方式で第1暗号を生成してユーザ端末に伝送し、4)ユーザ端末は第1暗号を受信して、受信時刻を含む情報で第1暗号を変調して第2暗号を生成し、上記認証局に伝送し、5)認証局では、第2暗号を受信し復号して、送信時間と受信時間から基準局とユーザ端末間の信号遅れを見出し、該信号遅れを距離に換算し、位置情報との差が充分小さい場合に認証する。

(もっと読む)

中継処理装置、及びその制御方法、プログラム

【課題】 クライアント端末が接続要求する情報処理装置の安全性の確認作業を軽減すると共に、各クライアント端末における該情報処理装置に係る安全性を共通の基準で確認し、該クライアント端末と該情報処理装置との間で通信される通信データの中継の可否を制御すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と情報処理装置との間の通信データを中継するために用いられるSSL通信を情報処理装置と確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書と、中継処理装置が信頼する認証局により発行された公開鍵証明書とを用いて、当該情報処理装置の公開鍵証明書が前記認証局により発行されたものであるか否かを判定し、その判定結果に従って、クライアント端末と情報処理装置との間の通信データの中継を許可するか否かを決定することを特徴とする。

(もっと読む)

アクセス制御クライアントの記憶及び演算に関する方法及び装置

【課題】アクセス制御エンティティ(sSIM)を用いるホストデバイスの展開後におけるsSIMのセキュアな提供の方法及び装置である。

【解決手段】無線ユーザ装置には、唯一のデバイス・キー及びユーザ装置に対する新たなeSIMを“フィールド”の中に提供するのに承認証明が与えられる。ユーザ装置はデバイス・キーによるセキュア証明の送信に基づき未知のサードパーティにより配信されるeSIMを信用できる。OSは様々なパーティション又は“サンドボックス”に区分される。オペレーション中、ユーザ装置はアクティブであり、現在の無線ネットワークに対応するサンドボックス内のOSを実行する。ネットワークに接続されたものだけがサンドボックスに適用されながら、パーティション・パッケージが受信される。eSIMをロードする時、OSは現在のランタイム環境に必要なSWリストをロードするのみである。未使用のSWが後にアクティベートされる。

(もっと読む)

エンティティの認証と暗号化キー生成の機密保護されたリンクのための方法と構成

【課題】通信ノード間の信頼を維持し、関連するオーバヘッドメッセージトラフィック量を低減する。

【解決手段】エンティティ認証処理が暗号化キー70を用いて実行する。認証処理中、暗号化オフセット(COF)値50が生成される。各ノードA,BはCOF値50を格納し、COF値50を用いてノードA、B間で送信されるデータを暗号化するために用いられる次の暗号化キー70を生成する。それで、最新のエンティティ認証処理と次に生成される暗号化キー70との間には論理的な関係がある。これは機密保護機能を強化し、リンクやエンティティの認証処理を繰り返すことに関連するオーバヘッド処理/遅延を低減するのに用いられる。その方法と構成は、例えば、汎欧州デジタル移動電話方式のような移動通信システムを含むどんな通信システムにでも機密保護機能を強化するのに用いることが出来る。

(もっと読む)

認証システム

【課題】仮に第1認証局のサービスが停止してしまっても、ルート証明書の再取得をユーザに課すことなく、システムを継続使用することができる認証システムを提供する。

【解決手段】商用認証局2とは別に個別認証局3を別途設け、個別認証局3から認証エンティティ4にルート証明書Txを発行する。個別認証局3は商用認証局2から取得した商用認証局公開鍵Kaを商用認証局公開鍵証明書Taとして認証エンティティ4に発行する。認証エンティティ4は証明書Taをルート証明書Txにて検証し、検証成立なら公開鍵Kaを信頼する。商用認証局2は被認証エンティティ公開鍵証明書Tb2を被認証エンティティ5に発行する。認証エンティティ4は証明書Tb2を取得したとき、これを公開鍵Kaにて検証し、検証成立なら被認証エンティティ公開鍵Kb2を信頼する。

(もっと読む)

ディジタル署名・検証システム、ディジタル署名・検証方法、署名装置、検証装置、及びそれらのプログラム

【課題】群要素メッセージに対するディジタル署名・検証システムにおいて、従来より公開鍵、署名の長さが短く、検証式の計算量が少なく、かつ、高い安全性が証明可能なディジタル署名・検証システムを提供する。

【解決手段】従来技術(AHO方式)における2つの検証式で共通して使用される署名要素の個数が多くなるように検証式を構成することで、署名の偽造に対する安全性を損なうことなく、検証式の一方から公開鍵の一部を除去して検証式を簡略化する。

(もっと読む)

機密データを直接的な読取から保護するために、材料要素の少なくとも1つの構造的な特性から得られたデジタル署名を使用する方法と、この保護されたデータを読取る方法

【課題】保護されている機密データを読取る方法を提供する。

【解決手段】保護されている機密データを読取る方法は、繊維材料、プラスチック、金属、皮革、木材、複合材料、ガラス、無機物、結晶質構造のすべて又は一部の中から選択された材料要素から抽出されたランダムなデジタル署名を、読み取りキーとして使用して、デジタル形態の保護された機密データにデジタルプロセスを施すことによって実行され、デジタル署名は、材料要素の固有でかつ安定した構造を表すランダムで複雑な特徴をデジタル署名が維持するように、材料要素の複雑で、無秩序で、固有で、且つ、安定した構造を反映する、材料要素の少なくとも1個の構造的特徴から得られる。

(もっと読む)

バイオメトリック鍵

【課題】バイオメトリック鍵を提供すること。

【解決手段】外部電源として、バイオメトリックセンサー、CPU、受容器本体(11)に電気接続した際、データの承認または拒絶を提供するために、バイオメトリックセンサーから受信されたデータ間で比較をするために要求される関連付けられたファームウェアと共に、認証されたバイオメトリック署名またはバイオコードを組み込んだ不揮発性メモリを機能させる、受容器本体(11)へのインターフェイスでの接続または電気接続を有するバイオメトリック鍵(10)。それによって、信号は、承認または拒絶をアドバイスする鍵(10)によりアクセス可能な装置(12、13、15、16、17)へ送られる。

(もっと読む)

否認可能零知識対話証明に適用される証明装置及び検証装置

【課題】特別正直検証者零知識対話証明の方法が与えられたときに、これを利用して、通信量と計算量共に少ない否認可能零知識対話証明を行えるようにする。

【解決手段】第二関係証明生成装置417には、共通入力と第三のランダムテープが入力され、第二の関係に関する非対話的知識の証明を第二関係証明検証装置423に出力する。第二関係証明検証装置423は、第二の関係に関する非対話的知識の証明を用いて、所定の関係式が成立しているか否かを判定する。証明生成装置425には、共通入力、証拠、第一のランダムテープ、第二のランダムテープが入力され、非対話的な、第一の関係を満たす証拠、あるいは第二の関係を満たす証拠のいずれかの証拠の知識の証明を生成する。証明検証装置434は、その証明の受理または不受理を表す信号を検証結果として出力する。

(もっと読む)

通信装置及び管理システム

【課題】 異なるフォーマットの又は異なる認証処理に対応した証明書を発行する複数CAを運用する際に、通信装置と管理装置との間の通信のセキュリティについて下位互換を維持しつつセキュリティ強度を容易に上げる。

【解決手段】 仲介装置80は、記憶部内の確認用データ(認証局公開鍵証明書)が画像形成装置20からの証明書の発行元と対応しないためにその証明書の正当性が確認できない場合、第1管理装置30へ、自装置の識別情報と、画像形成装置20からの証明書の発行元である第2CA60の情報とを送信すると共に、第1管理装置30に自装置の更新用証明書の取得を依頼し、その依頼に応じて第1管理装置30からの、第1管理装置30に送信した情報が示す発行元により発行された自装置の証明書及び、その発行元が発行した証明書の正当性を確認するための確認用データを、認証に使用する新証明書及び確認用データとして記憶部に記憶させる。

(もっと読む)

認証可能なゲームシステムを製造するためのアーキテクチャ

【課題】コンソールベースのゲームシステムをオンライン参加のために遠隔の

エンティティに対して認証できるようにする仕方でコンソールベースのゲームシ

ステムを製造するためのアーキテクチャを提供すること。

【解決手段】このアーキテクチャは、登録時中にゲームコンソールの真正性を

保証するのに後に使用することができる既成の秘密をコンソール製造中にそのゲ

ームコンソール上に配置することに関わる。

(もっと読む)

21 - 40 / 504

[ Back to top ]