Fターム[5J104KA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 非対称暗号系による認証 (504)

Fターム[5J104KA05]に分類される特許

61 - 80 / 504

信号の単方向伝送を保護して行う方法

秘密鍵共有システム、方法、データ処理装置、管理サーバ、及びプログラム

【課題】サーバ側でユーザの秘密鍵を持たないオンライン・ストレージ・サービスを実現し、ユーザの複数の機器の間でこの秘密鍵をネットワーク経由で共有することを可能にする技術の提供。

【解決手段】機器Aは、ユーザ秘密鍵を要求する要求メッセージに、自装置の機器公開鍵を含めて送信し、ユーザ秘密鍵を保持している機器Bは、前記要求メッセージに対する応答メッセージに、自装置の機器公開鍵を含めて送信し、機器Aは、自装置が保持している機器公開鍵の確認用情報(1)と機器Bから送信されてきた機器公開鍵の確認用情報(2)とを提示し、機器Bは、自装置が保持している機器公開鍵の確認用情報(3)と機器Aから送信されてきた機器公開鍵の確認用情報(4)とを提示し、(1)と(4)が一致し、且つ、(2)と(3)が一致することを条件として、ユーザ秘密鍵の共有を許可し、機器Bは、自装置が保持しているユーザ秘密鍵を暗号化して送信する。

(もっと読む)

読み取り装置によって無線タグを識別及び認証する方法

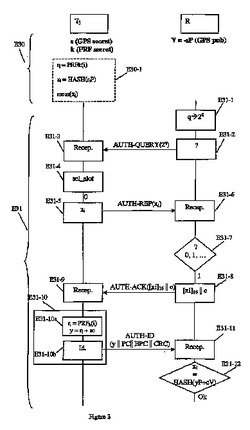

本発明は、無線タグ(Tj)を無線読み取り装置(R)によって識別及び認証する方法を提供し、前記タグは、前記読み取り装置の無線範囲内の一組のタグの一部を形成すると共に、一組の利用可能な時間スロット(2q)から時間スロットを選択しており、前記方法は、

前記選択された時間スロット中に前記読み取り装置がクエリメッセージを送信するステップ(E31−2)と、

前記選択された時間スロット中に前記読み取り装置が前記タイムスロットを選択した前記タグから応答メッセージを受信するステップ(E31−6)であって、前記応答メッセージが前記タグによって選択されたランダム値を含んでいる、ステップとを備え、

前記方法は、前記タグが認証クーポン(xi)を格納し、前記時間スロット中に前記読み取り装置によって受信される前記タグからの前記応答が、前記タグによって選択されたランダム値として、前記クーポンのうちの1つの関数である値を含んでいることを特徴とする。  (もっと読む)

(もっと読む)

ピアツーピアコンピュータ環境における通信

ピアツーピアコンピュータ環境における通信。要求は、ピアプロバイダノードコンピュータシステムにおいてユーザから受信され、その要求は秘密キーで署名されている。公開キーは秘密キーの正当性を証明すると、ユーザがユーザ要求に応じて通信のためにピアツーピアコンピュータ環境を用いることができるように、ユーザにピアプロバイダノードコンピュータシステムから潜在ピアを提供する。 (もっと読む)

デバイス管理システム、拠点監視装置及び方法

【課題】 クライアントネットワークのどこに監視装置を設置しようとも、外部メディアにより公開鍵情報を配布することなく、安全な通信環境を提供する。

【解決手段】 各監視対象デバイスとセキュアな通信を行うためのサーバ証明書及びルート証明書を拠点監視装置内で発行する。公開鍵とペアになる秘密鍵を利用して、拠点監視装置を通知先とする通信先情報及び発行されたルート証明書からデジタル署名を発行し、通信先情報、ルート証明書及びデジタル署名を各監視対象デバイスへ送信する。各監視対象デバイスは拠点監視装置から通信先情報、ルート証明書及びデジタル署名を受信する。公開鍵を利用して、受信されたデジタル署名の認証を行い、認証が成功したことに応じて、受信された通信先情報及びルート証明書を利用して、デバイス監視情報の通知先を管理サーバから拠点監視装置に変更し、拠点監視装置とセキュアな通信を行う。

(もっと読む)

画像処理システム、画像処理装置、プログラムおよびデータ通信確立方法

【課題】画像処理装置がサーバ装置にクライアント証明書を送信する際のユーザの操作負担を軽減し、しかも処理効率を低下させることなく適切なクライアント証明書をサーバ装置に送信することにより、画像処理装置とサーバ装置とのデータ通信状態を速やかに確立できるようにする。

【解決手段】画像処理装置3は、サーバ装置に接続するためのアプリケーション情報と、サーバ装置に送信すべきクライアント証明書とを互いに関連付けて記憶しておく。アプリケーション管理部52は、そのアプリケーション情報に関連付けられたクライアント証明書をサーバ装置に送信することを指定してブラウザを起動する。ブラウザ54は、サーバ装置からクライアント証明書の送信要求を受信した場合、アプリケーション管理部52によって指定されたクライアント証明書45をサーバ装置2に送信する。

(もっと読む)

リダイレクトを使用してネットワークへのアクセスを制御するシステム及び方法

【課題】無線ローカルエリアネットワーク(“WLAN”)のようなネットワークでのセキュリティ及びアクセス制御を改善することを目的とする。

【解決手段】ネットワークアクセスを制御する方法は、メッセージを介してネットワークアクセスのリダイレクトされた要求を受信し、クライアント識別子と固有のデータとを送信し、埋め込まれたデータを含むウェブページを生成することを有する。ネットワークアクセスを制御する方法は、認証ユーザ入力メッセージを受信し、認証情報を要求する認証入力ページを送信し、認証証明書を受信し、認証処理の成功及び失敗のうち1つを示す認証メッセージを送信することを有する。

(もっと読む)

認証システム、認証装置、端末装置、認証方法、及びプログラム

【課題】ハッシュ値の衝突の回避の向上を図りつつ、ハッシュ値からの原像の取得の困難化を促進し得る、認証システム、認証装置、端末装置、認証方法、及びプログラムを提供する。

【解決手段】認証システム1は、認証装置10と、端末装置30とを備えている。認証装置10は、端末装置30からの認証要求を受信すると、予め設定された2以上の固定値を含むチャレンジコードを端末装置30に送信する。端末装置30は、認証装置10からチャレンジコードを受信すると、2以上の固定値それぞれ毎にハッシュ化を行ってハッシュ値を算出し、算出した各ハッシュ値を含むレスポンスを作成する。また、端末装置は、このようにして作成した各ハッシュ値を含むレスポンスを認証装置10に送信する。

(もっと読む)

電子投票システム

【課題】実現可能性の高い電子投票システムを提供する。

【解決手段】投票管理部は、暗号化投票内容データを受信した際に、名簿管理部に対して暗号化投票内容データの同一性を特定可能な照合値を生成して送信し、名簿管理部は、投票部から受信した照合値と投票管理部から受信した照合値とが一致し、かつ投票者特定データにより特定される投票者が名簿データから適格である場合に有効な投票と判定し、投票管理部に暗号化投票内容データの照合値を有効投票通知として送信するとともに、開票管理部に一時鍵と照合値とを送信し、投票管理部は、所定のタイミングで開票管理部に暗号化投票内容データと当該暗号化投票内容データの照合値とを送信し、開票管理部は、名簿管理部および投票管理部から受信したデータのうち、照合値の一致する一時鍵と暗号化投票内容データとから、一時鍵に基づいて暗号化投票内容データを復号して投票内容データを得る。

(もっと読む)

盗難防止手段を有するプラットフォーム、プラットフォームにアクセスするための方法及びコンピュータ読取可能な媒体

【課題】盗難防止システムを復旧するための方法を提供すること。

【解決手段】盗難防止(AT)手段を備えたプラットフォームにアクセスするための本方法は、プラットフォーム公開キーをサーバに送信することで待受状態に入る処理を開始し、サーバ公開キーを受信し、暗号化され署名されたAT許可情報を受信し、ランデブメッセージをサーバに送信し、暗号化され署名されたAT待受遷移メッセージをサーバから受信し、待受遷移メッセージを確認し、RSA方式により署名されたアクノリッジメッセージをサーバに送信し、プラットフォームにおいて待受状態に入るステップを有する方法である。

(もっと読む)

アクセス制御システム、アクセス制御方法およびプログラム

【課題】利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報を取得できる。

【解決手段】サービス提供サーバ(SP)は、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末(UT)に要求する。UTは、チケット作成に際して、認証鍵を生成し、チケットデータとアクセス制御モジュール(AM)に登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。また、作成したチケットと認証鍵とをSPに送付する。SPは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、ユーザプロファイルサーバにアクセスする。AMは、チケットに付与されたユーザの署名を検証し、自身の鍵で復号して認証鍵を入手する。そして、作成したプライバシー情報(PI)を認証鍵で暗号化し、SPに暗号化したPIを返送する。SPは、受け取った情報を認証鍵で復号し、PIを得る。

(もっと読む)

プライベートデジタルコンテンツにアクセスするためのシステムおよび方法

コンテンツサーバC(s)上にインストールされたプライベートデジタルコンテンツに対するアクセスを提供するための方法であって、コンテンツマネージャサーバC(a)がプライベートコンテンツに潜在的に関心を持ついくつかのクライアントを有し、前記方法が、コンテンツ管理サーバC(a)で実行される、いくつかのクライアントのクライアントC(b)との第1の通信チャネルを確立するステップと、プライベートデジタルコンテンツに関する問合せをクライアントC(b)から受信して、適切な応答を送り、クライアントにコンテンツサーバとの第2の通信チャネルを確立させるステップと、第1の通信チャネルと第2の通信チャネルとを介してコンテンツサーバC(s)とセキュアなセッションを確立するステップと、クライアントがコンテンツ管理サーバである場合と同様に、クライアントが問い合わされたプライベートデジタルコンテンツをコンテンツサーバから取得することができるように、セキュアなセッションに関する新しいセッション鍵を確立して、前記新しいセッション鍵をクライアントC(b)に送信するステップとを含む方法。  (もっと読む)

(もっと読む)

鍵配送システム、端末および鍵配送センタ

【課題】異なる鍵配送センタと秘密通信可能な任意の端末間で、秘密通信路を容易に確立することが可能な鍵配送システム、端末および鍵配送センタを提供する。

【解決手段】 端末A300、B400、鍵配送センタM100、N200を備える鍵配送システムであって、端末A300が、暗号鍵AMと端末間通信用暗号鍵Kとを保持するための保持部と送受信部とを有し、端末B400が、暗号鍵BNと端末間通信用暗号鍵Kとを保持するための保持部と送受信部とを有し、鍵配送センタM100が、暗号鍵AMと暗号鍵MNとを保持するための保持部と送受信部とを有し、鍵配送センタN200が、暗号鍵BNと暗号鍵MNとを保持するための保持部と送受信部とを有する。端末A300、B400は、鍵配送センタM100、N200を介して、暗号鍵AM、BN、MNを用いて、端末間通信用暗号鍵Kを秘密通信する。

(もっと読む)

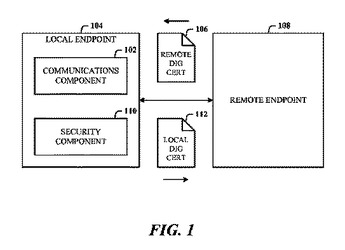

証明書属性に基づくIPセキュリティ証明書交換

証明書属性に基づくIPsec(インターネットプロトコルセキュリティ)証明書交換を提供するアーキテクチャ。IPsecエンドポイントは、別のIPsecエンドポイントの証明書のセキュリティコンテキストを、証明書属性を参照することによって検証することができる。証明書ルートだけではなく証明書属性を使用するIPsec証明書交換を容易にすることによって、ゾーンごとに1つの認証機関を必要とするのではなく単一の認証機関を使う複数の分離したネットワークゾーンを構築することが可能になっている。さらに、IPsec証明書交換の間に証明書属性を使う機能を、QoS(サービス品質)など、より集中型の通信に活用することができる。証明書属性を使用して、エンドポイントのセキュリティコンテキストを識別することができる。IPsec証明書の使用を、単一IPまたはIPグループにロックダウンすることができる。  (もっと読む)

(もっと読む)

通信装置、通信システム及び証明書設定方法

【課題】 セキュリティを維持しながら、認証に必要な証明書を記憶する部品を交換する必要が生じた場合でも、容易かつ速やかに正常な認証が行える状態に容易に回復させることができるようにする。

【解決手段】 通信I/Fを備え、その通信I/Fを介して通信可能な上位装置10によって管理される下位装置20において、通信を行う際に通信相手に認証を受けるために自身の識別情報が付された個別公開鍵証明書を提供し、その個別公開鍵証明書によって通信相手に認証された場合に通信を行うようにし、その個別公開鍵証明書と装置の識別情報が付されていない共通公開鍵証明書とを記憶する記憶領域を、交換可能な最小単位の交換部品である部品Aに設ける。この構成により、正規の部品Aを装着した下位装置20には安全に個別証明書セットを記憶させることができる一方、偽部品A′を装着した下位装置には個別証明書セットを送信しないようにすることができる。

(もっと読む)

通信装置、通信システム及び証明書設定方法

【課題】 セキュリティを維持しながら、認証に必要な証明書を記憶する部品を交換する必要が生じた場合でも、容易かつ速やかに正常な認証が行える状態に容易に回復させることができるようにする。

【解決手段】 通信I/Fを備え、その通信I/Fを介して通信可能な上位装置10によって管理される下位装置20において、通信を行う際に通信相手に認証を受けるために通常公開鍵証明書を提供し、その通常公開鍵証明書によって通信相手に認証された場合に通信を行うようにし、その通常公開鍵証明書とその通常公開鍵証明書よりも有効期間が長いレスキュー公開鍵証明書とを記憶する記憶領域を、交換可能な最小単位の交換部品である部品Aに設ける。この構成により、正規の部品Aを装着した下位装置20には安全に通常証明書セットを記憶させることができる一方、偽部品A′を装着した下位装置には通常証明書セットを送信しないようにすることができる。

(もっと読む)

通信システム、通信装置、通信制御方法および通信制御プログラム

【課題】一時的な不正を行なった通信装置を迅速にブロックでき、かつ、当該通信装置が不正を行なわなくなった場合に少ない手順で復帰できる通信システム、通信装置、通信制御方法および通信制御プログラムを提供すること。

【解決手段】共通のローカルエリアネットワークによって接続された複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能なMFP1と、インターネットに接続不能であるMFP_LMとを含む。MFP1は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する(ステップS102,S104)。MFP_LMの不正が検知された場合に、MFP_LMとの通信を制限する(ステップS106)。MFP1によりMFP_LMの不正が解消されたことが検知された場合には、MFP_LMとの通信の制限が解除される。

(もっと読む)

プライベートデジタルコンテンツにアクセスするためのシステムおよび方法

所有者によって所有され、コンテンツサーバ上にインストールされたプライベートデジタルコンテンツに対するアクセスを、前記デジタルコンテンツを表示できる第1のクライアントに提供するための方法であって、前記コンテンツサーバに対する許可されたアクセスを得るために前記第1のクライアントによって必要とされる事前に決定された情報を第2のクライアントによって生成するステップと、前記事前に決定された情報を前記第2のクライアントから前記第1のクライアントに転送するステップと、前記プライベートデジタルコンテンツに対するアクセスを得るために、前記事前に決定された情報を前記第1のクライアントによって使用するステップとを含む方法が開示される。対応するシステムも説明される。  (もっと読む)

(もっと読む)

証明書設定方法

【課題】 通信装置にユーザの用途に応じたデジタル証明書を設定する場合において、このような証明書を、容易かつ安全に設定できるようにする。

【解決手段】 通信装置に、通信時の認証処理に使用するデジタル証明書である通常公開鍵証明書を証明書書き込み装置160を用いて記憶させる場合において、その証明書書き込み装置160によって記憶させるべき証明書よりも暗号強度が低い認証処理に対応したデジタル証明書であるレスキュー公開鍵証明書を記憶している部品Aを通信装置の本体に装着する第1の手順と、証明書書き込み装置160と通信装置とが上記レスキュー公開鍵証明書を用いた認証処理を行い、その認証処理が成功した場合に、証明書書き込み装置160が通信装置に上記通常公開鍵証明書を記憶させる第2の手順とをこの順で実行する。

(もっと読む)

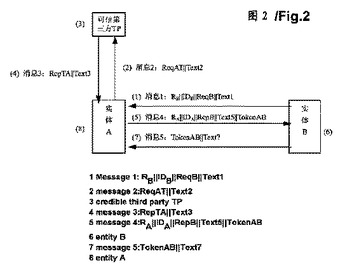

オンライン信頼できる第三者を導入したエンティティの公開鍵の取得、証明書の検証及び認証の方法及びシステム

オンライン信頼できる第三者を導入したエンティティの公開鍵の取得、証明書の検証及び認証の方法及びシステムである。該方法は、1)エンティティBは、メッセージ1をエンティティAに送信するステップと、2)エンティティAは、メッセージ1を受信すると、メッセージ2を信頼できる第三者TPに送信するステップと、3)信頼できる第三者TPは、メッセージ2を受信すると、応答RepTAを特定するステップと、4)信頼できる第三者TPがメッセージ3をエンティティAに返信するステップと、5)エンティティAは、メッセージ3を受信すると、メッセージ4をエンティティBに返信するステップと、6)エンティティBは、メッセージ4を受信するステップと、7)エンティティBは、メッセージ5をエンティティAに送信するステップと、8)エンティティAはメッセージ5を受信するステップとを含む。  (もっと読む)

(もっと読む)

61 - 80 / 504

[ Back to top ]