Fターム[5J104KA06]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 対話型認証 (355)

Fターム[5J104KA06]に分類される特許

301 - 320 / 355

Webサイトの成りすまし検出方法及びプログラム

【課題】Webサイトの成りすましを防止する技術を提供する。

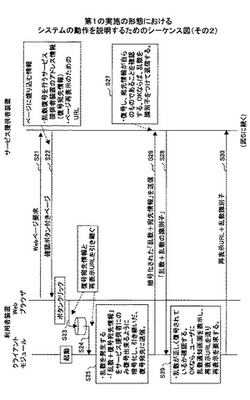

【解決手段】 画面情報提供装置と、画面情報表示装置とを有するシステムにおいて、前記画面情報提供装置が、そのアドレス情報と再表示画面指定情報とを含む暫定画面情報を前記画面情報表示装置に送信し、前記画面情報表示装置が、前記画面情報を表示し、秘密情報と前記アドレス情報とを含む情報を、前記画面情報提供装置のみが復号できるように暗号化して送信し、前記画面情報提供装置は、前記アドレス情報が正当である場合に、前記秘密情報を前記画面情報表示装置に送信し、前記画面情報表示装置は、受信秘密情報が正しい場合に、前記画面情報提供装置に前記再表示画面指定情報を送信し、前記画面情報提供装置は、前記再表示画面指定情報が正当である場合に、前記秘密情報を含む前記画面情報を送信し、前記画面情報表示装置は、前記秘密情報を前記画面情報とともに表示する。

(もっと読む)

量子暗号通信システム及び方法

【課題】鍵管理数をエンティティの数程度に抑えることができ、また、各エンティティの保持する量子暗号通信装置を安価にすることができるとともに、トロイの木馬攻撃に対して秘匿性を保証することができ、さらに、計算量的に無条件な安全性と鍵管理局に対する秘匿性を保証することができる量子暗号通信システム及び方法を得る

【解決手段】ネットワークのノードとして単一の鍵管理局1と複数のエンティティ2を備えた量子暗号通信システムであって、鍵管理局1及び複数のエンティティ2が、量子暗号通信可能な量子通信路によって相互に1対1で接続され、かつ古典通信可能な古典通信網3にそれぞれ接続され、鍵管理局1を介して、任意のエンティティ間での量子暗号通信における古典通信の認証を行う。

(もっと読む)

セキュア通信をイニシャライズし、装置を排他的にペアリングする方法、コンピュータ・プログラムおよび装置

【課題】無線ネットワーク内でモバイル装置の間のセキュア通信を効率的に確立する方法およびシステム。

【解決手段】本発明は、公開鍵暗号および固有のハードウェア識別子を使用して、ピコセルなどの無線ネットワークへのアクセスの許可を可能にする。本発明は、モバイル・ユーザが、ユーザ識別子/パスワード対、PIN、または暗号化鍵などの複数の秘密を、アクセスを必要とする可能性がある装置のそれぞれへのアクセスのために維持する必要をなくす。企業全体に配布された無線装置を、セキュア通信のために効率的にイニシャライズできるようになる。

(もっと読む)

個人認証方法

【課題】ICカードを用いない場合であっても、サービス利用者のセキュリティを確保しつつサービス利用者に対する認証を行うこと。

【解決手段】個人認証装置100は、パスワード認証処理部170が、パスワード正解データテーブル130e、固定文言データテーブル130f、パスワード質問データテーブル130g、パスワード質問順番テーブル130h、質問正解データテーブルiを基にして、質問情報を生成し、生成した質問情報を営業店端末装置に送信すると共に、回答情報を携帯端末装置から取得して、入力回答データテーブル130jとして登録し、入力回答データテーブル130jと質問正解データテーブル130iとを比較することによって、正当な利用者か否かを判定する。

(もっと読む)

端末機器に装着される電子装置及び通信システム

【課題】 端末機器や端末機器に実装されているデバイスの不正使用に対して高度なセキュリティを確保しつつ、効率的に認証処理が行う。

【解決手段】 端末機器に装着されるICカードが端末機器、あるいは、端末機器に実装されている種々のデバイスとの相互認証を行い、通信事業者のシステムはICカードが認証を行い、相互認証した端末機器に関する情報あるいは端末機器に実装されているデバイスに関する情報を上記ICカードから通信事業者のシステムへ送信するようにしたものである。

(もっと読む)

ネットワークファイルシステム及び認証方法

【課題】 ログイン認証の確実性を向上させたネットワークファイルシステム及び認証方法を提供する。

【解決手段】 ユーザが携帯電話端末3からユーザ登録を行う際に、UID検出部12は携帯電話端末3の識別情報(UID)を検出し、WID生成部14がUID毎に生成したWIDを携帯電話端末3のメールアドレス宛に送信する。ユーザはUIDとWIDを認証情報保持部60に設定する。ログイン処理を行う際に、ログイン処理部51はUIDをログイン管理部25に送信し、ログイン管理部25は、認証情報データベース24からUIDに対応するWIDを読み出し、情報利用端末30に送信する。ログイン処理部51は、受信したWIDと予め登録されているWID62を比較し、一致した場合にのみログイン処理を継続する。

(もっと読む)

システム認証方法

【課題】 コンピュータに接続されたデバイスを、該コンピュータにインストールされたアプリケーションプログラムによりデバイスドライバを介して制御するシステムの認証を行なうためのシステム認証方法に関し、コンピュータに接続されたデバイスを、該コンピュータにインストールされたアプリケーションプログラムによりデバイスドライバを介して制御するシステムのセキュリティ性を確保するためのシステム認証方法を提供することを目的とする。

【解決手段】 本発明は、コンピュータ(111)に接続されたデバイス(112)を、コンピュータ(111)にインストールされたアプリケーションプログラム(122)によりデバイスドライバ(121)を介して制御するシステムを認証するためのシステム認証方法であって、デバイス(112)とデバイスドライバ(121)との双方及び/又はデバイスドライバ(121)とアプリケーションプログラム(122)との双方で、所定の暗号化方式を用いて認証を行なうことを特徴とする。

(もっと読む)

移動通信システム、同システムにおける認証方法並びに移動端末及び判断装置

【課題】 移動通信システムにおいてクローン端末を早期かつ確実に検出できるようにする。

【解決手段】 移動端末1に、可変な時間情報を生成する可変時間生成手段111と、可変時間生成手段111で生成した時間情報を、判断装置2に前回通知した時間情報で定まるタイミングで判断装置2に通知する時間情報通知手段10,112とをそなえるとともに、判断装置2に、移動端末1から通知された時間情報が前回通知された時間情報で定まるタイミングで受信されるか否かを監視する監視手段201,203と、この監視手段201,203で前回の時間情報で定まるタイミングで移動端末1から次の時間情報が受信されたことが確認されると、当該移動端末1を正規端末と判断する判断手段201,203とをそなえて構成する。

(もっと読む)

認証システムおよび同システムにおける認証情報委譲方法ならびにセキュリティデバイス

【課題】 認証情報を委譲し、委譲した認証情報を使用してサービスを利用する一連の流れにおいて、効率的、かつ安全に個人認証データを書き込む。

【解決手段】 セキュリティデバイス1が、サーバ3を介して発行される認証情報を基にサーバ3と共通鍵を共有する秘密鍵情報を暗号化した情報を生成し、電子署名を施して一時的な認証情報を生成してクライアント2に転送する。クライアント2は、サービスの利用にあたり、サーバ3との間で一時的な認証情報を用いて相互認証を行う。

(もっと読む)

認証方法、認証側装置、被認証側装置

【課題】IDタグまたはこれに類する被認証側装置による無線発信をできる限り削減し、電池寿命の延命を図る。

【解決手段】被認証側装置1に割り当てられている認証識別子を被認証側装置1と認証側装置2との間で授受して認証を行うにあたり、認証側装置2が、認証の対象となる認証識別子の一部分を含む要求情報を発信するステップと、前記被認証側装置1が、前記認証側装置2より発信される要求情報を受信するステップと、前記被認証側装置1が、受信した要求情報に含まれる認証識別子の一部分が自身に割り当てられた認証識別子に内在するものである場合に、自身に割り当てられている認証識別子の残存部分を含む応答情報を返信するステップと、前記認証側装置2が、前記被認証側装置1より返信される応答情報を受信するステップと、前記認証側装置2が、受信した応答情報に含まれる認証識別子の残存部分が認証の対象となる認証識別子に対応するものであるか否かを判断するステップとを実施する。

(もっと読む)

照合システム

【課題】 カードなどの鍵媒体の情報が読み取られた場合でも、不正なアクセスを防ぐことができる照合システムを提供することを課題とする。

【解決手段】 鍵媒体100が保持する情報を照合装置で読み取って照合を行う照合システム1であって、照合を行う場合、照合装置は、鍵媒体100からIDと演算数を受信し、受信した演算数と記憶された回数に基いた演算から復元数を作成し、その復元数がそのIDに対応する固有数と一致するか否かによって判定を行う。

(もっと読む)

製品/サービスに係る所有権限を認証する装置、製品/サービスに係る所有権限を認証する方法、及び製品/サービスに係る所有権限を認証するプログラム

【課題】RFID等の識別子で管理される製品/サービスにつき、安全性を保ちつつ、当該製品/サービスに係る所有権限を認証する。

【解決手段】本発明は、製品の識別子と、前記製品に係る権限の所有者の端末において保持される権限を認証するための第1の認証情報と、製品DB(データベース)に記憶される前記製品の識別子に係る権限を認証するための第2の認証情報とにより権限を認証する装置を提供する。前記装置は、前記識別子と、前記第1の認証情報を受け取る手段と、前記製品DBから、前記第2の認証情報を取得する手段と、前記第1の認証情報と、前記第2の認証情報から、権限があるか否かを判定する手段と、を備える。認証情報の認証キーとして一方向ハッシュ関数により得られるハッシュ値を用いる。

(もっと読む)

ネットワークシステム

【課題】 第三者がサービス提供者であるサーバをネットワークに接続しネットワーク上のサービス利用者であるクライアントが第三者のサービス提供者を検索し利用してしまうことによってデータが第三者へ漏洩してしまうことが考えられる。

【解決手段】 所望のサービスを提供可能なサービス提供サーバを検索すべくサービス検索要求をネットワーク上に送信し、当該サービス検索要求に対して複数のサービス提供サーバからの応答を受信し、何れかのサービス提供サーバを使用するサーバとして選択する情報処理装置と、前記サービス提供サーバとを有するネットワークシステムであって、前記サービス検索要求は暗号化されたデータとして情報処理装置とサービス提供装置との間で送信される。

(もっと読む)

自動取引システム及び自動取引装置

【課題】個人認証の信頼性を向上させ、カードの盗難や遺失に対してカードの不正利用による取引を防止する。

【解決手段】 自動取引装置1の顧客操作表示部11で顧客に個人認証用の質問内容を入力させて、その質問内容を答えと共にホストコンピュータ2の顧客データベース22に登録しておき、顧客が前記自動取引装置1で取引を行うとき、取引中に前記質問内容と答えをホストコンピュータ2から自動取引装置1に送って、その質問内容を顧客操作表示部11に表示し、顧客が顧客操作表示部11で入力したに答えを、ホストコンピュータ2からの答えと照合して正しいか否かにより個人認証を行う。

(もっと読む)

認証システム

【課題】 なりすましが困難なICカードを提供する。

【解決手段】 暗号化認証データ生成手段5は、暗号化命令が与えられると、暗号化規則を用いて乱数部分を含む認証基礎データに基づいて暗号化認証データを生成する。この暗号化規則は、与えられた暗号化命令回数に応じて変化する。送信手段7は、前記暗号化認証データを送信する。受信手段9は、第2の装置Bから送信された暗号化認証データを受信する。禁止命令出力手段11は、第2の装置Bから送信された暗号化認証データが、第1の装置Aの暗号化認証データ生成手段に同じ回数暗号化命令を与えたとした場合に生成される暗号化認証データと一致するか否かを判断して、判断結果が否定的である場合には、前記伝送対象データの伝送を禁止する禁止命令を出力する。

(もっと読む)

移動体通信システム、認証サーバ、携帯電話機及びセキュリティ方法並びにそのプログラム

【課題】 紛失や盗難による不正利用を最小限に抑えることが可能な移動体通信システムを提供する。

【解決手段】 携帯電話機1は電子化サービス会社情報サーバ5からダウンロードして登録している電子化サービス機能(電子マネー、クレジットカード、定期券、社員証等)を利用する時に、基地局4及びネットワーク100を介して認証サーバ2からチケットを入手する。その際、携帯電話機1は事前に認証サーバ2に登録してある携帯電話番号及び暗証番号と、チケットの入手時に携帯電話機1から認証サーバ2にアクセスして通知する携帯電話番号及び暗証番号とが一致した時に、携帯電話機1に対してチケットを発行する。

(もっと読む)

VPNシステムおよびその構築方法

【課題】ネットワーク管理者によることなく、ネットワーク利用者が構築可能なVPN(仮想閉域網)システムおよびその構築方法を提供する。

【解決手段】複数のVPN装置110A〜110Mを含むIPネットワーク140、利用者端末101A、101B、少なくとも1つの設定装置120、認証装置130および課金装置150によりVPNシステム100が構成される。利用者端末101Aおよび101B間で、設定装置120がこれら利用者端末からの設定要求に基づき関連するVPN装置110を特定して設定すると共に設定装置120から課金装置150に課金情報を送信して各利用端末101のVPN使用料を計算する。

(もっと読む)

クローンデバイスを識別するために動的な信用証明を使用するシステム及び方法

【解決手段】クライアント通信デバイスとサーバとの間の安全な通信を提供するシステム及び方法。サーバは、ランダムオフセットを生成する。サーバは、ランダムオフセットを、サーバ通信デバイス動的信用証明に加えることによって、サーバ通信デバイス動的信用証明を変更する。サーバは、サーバ通信デバイス動的信用証明を格納する。サーバは、ランダムオフセットを含む信号を、ネットワークを経由して送る。サーバは、動的信用証明を含む信号を、ネットワークを経由して受信する。サーバは、サーバ通信デバイス動的信用証明と、受信した動的信用証明との間の相違を判定する。更に、サーバは、この相違に基づいて、クローン通信デバイスの存在を検出する。 (もっと読む)

URL認証システム及びURL認証方法

【課題】 OTUの発行者とOTUの受付者が物理的に異なる場合でも、OTUの偽造又は改竄による不正アクセスを防止するURL認証システム及びURL認証方法を提供する。

【解決手段】 サービス提供サーバ103が仲介サーバ101に接続方法を通知し、仲介サーバ101がサービス提供サーバ103に共通鍵Kcを通知する。クライアント102が仲介サーバ101にサービス提供サーバ103への接続要求を通知すると、仲介サーバ101が共通鍵Kcを用いて認証コードを生成し、生成した認証コードをURLに付加したOTUを発行する。クライアント102はOTUを辿ることにより、サービス提供サーバ103に接続し、サービス提供サーバ103は、クライアント102から提示されたOTUの正当性を共通鍵Kcによって確認し、OTUの正当性を確認すると、クライアント102にサービスを提供する。

(もっと読む)

信号処理システム

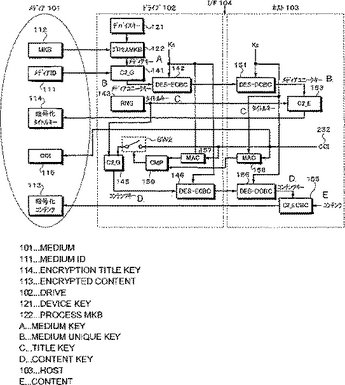

相互認証を行うドライブ102とホスト103とからレコーダが構成される。ドライブ102のC2G141がメディアIDとメディアキーから計算したメディアユニークキーが相互認証によって生成したセッションキーKsを用いて暗号化されてからホスト103に転送される。

ドライブ102の乱数発生器143が発生したタイトルキーがホスト103に転送される。ドライブ102のC2G145がタイトルキーとCCI232とから計算したコンテンツキーがセッションキーKsを用いて暗号化されてからホスト103へ転送される。ホスト103が復号したコンテンツキーを用いてコンテンツを暗号化し、ドライブ102が暗号化コンテンツ、暗号化タイトルキーおよびCCI232をメディア101へ記録する。  (もっと読む)

(もっと読む)

301 - 320 / 355

[ Back to top ]