Fターム[5J104KA06]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 対話型認証 (355)

Fターム[5J104KA06]に分類される特許

321 - 340 / 355

デジタル証明書のバインディング満了型の認証

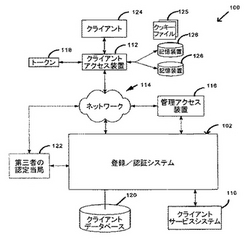

【課題】会社のビジネスサービスへのアクセスに対してクライアントを認証するためのシステムを提供する。

【解決手段】会社のビジネスサービスへのアクセスに対してクライアントを認証するシステム及び方法と、クライアントのパブリックキーとクライアントの識別子との間のバインディングを生成する方法とが提供される。一実施形態において、本発明は、会社のビジネスサービスへのアクセスに対してクライアントを認証するためのシステムに係る。このシステムは、コンピュータ実施システムを含む。このコンピュータ実施システムは、クライアントの身元を確認し、その後、デジタル証明書とクライアントとの間のバインディングを生成するように構成でき、このバインディングは、ある期間の後に満了となる。又、コンピュータ実施システムは、デジタル証明書及びバインディングの有効性を確認するように構成できる。

(もっと読む)

通信システム

【課題】認証手順を複雑にすることなく、セキュリティ性能の向上を図る。

【解決手段】本発明に係る通信システムは、顧客が所持する携帯端末1と、この携帯端末1との間で近距離無線通信を行うキャッシュレジスタ2と、キャッシュレジスタ2による売上情報を管理するPOSサーバ3と、各顧客に対して各種のサービスを提供するセンタ4とを備えている。キャッシュレジスタ2で支払いを行う顧客が所持している携帯端末1でPINコードを生成し、生成したPINコードをキャッシュレジスタ2のオペレータに提示し、オペレータがPINコードをキャッシュレジスタ2に入力した後に、このPINコードを利用して携帯端末1とキャッシュレジスタ2の双方で認証処理を行うため、PINコードを不正に入手されるおそれがなくなり、セキュリティ性能を向上できる。

(もっと読む)

情報処理装置および情報処理方法

【課題】 コンテンツの不正利用を確実に防止し、かつ利用者が所望のコンテンツを正しく受信できるようにする。

【解決手段】 送信装置から受信装置に著作権保護を図る必要のあるコンテンツを伝送する。受信装置から送信装置にコンテンツ確認要求を行い、それに応答して送信装置で現在処理中のシードを収集して、収集したシードすべてを含むシードリストを受信装置に送信し、受信装置が現在所持しているシードとの比較を行うため、受信装置にコンテンツを送信する送信装置が意図した相手かどうかを的確に判断できる。

(もっと読む)

物理トークンのための二側誤り訂正

本発明は、物理トークンに基づいて、2以上の当事者の間で共有される秘密を確立する方法に関する。本方法では、登録および認証測定の両方からのヘルパーデータを使用して、両測定での信頼できるレスポンスデータだけが共有される秘密の生成に使われるようにする。したがって、生成された共有される秘密は高い確度をもって両当事者にとって同一である。本発明はさらに、そのような共有される秘密を生成する、中央データベースサーバーおよび諸端末またはそれらのうちのいずれか一つを有するシステムに関する。  (もっと読む)

(もっと読む)

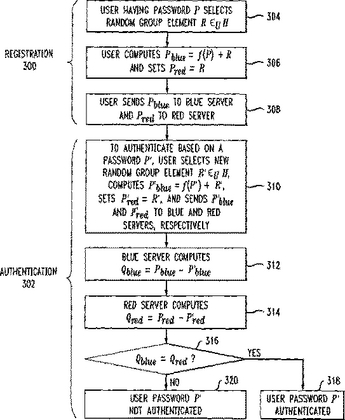

セキュア認証の暗号方法および暗号装置

限られた計算リソースを有するモバイル通信デバイスを認証するのに使用するのに特に適するセキュア認証プロトコルを開示する。例示的実施形態では、ネットワークベース通信システムに、クライアントデバイスと少なくとも2つのサーバが含まれる。第1共有および第2共有が、クライアントデバイスに関連する第1パスワードから生成され、それぞれ第1サーバおよび第2サーバに保管される。クライアントデバイスは、それに関連する追加情報を、第1サーバおよび第2サーバの少なくとも1つにサブミットする。第1共有および第2共有のそれぞれは、追加情報と第1パスワードの対応をそれだけから判定することが実行不可能であるという特性を有する。第1サーバおよび第2サーバは、めいめいの第1共有および第2共有を使用して、追加情報と第1パスワードの前記対応を集合的に判定する。有利なことに、対応判定は、クライアントデバイスとサーバの一方または両方とのさらなる相互作用を必要とせずに行うことができる。  (もっと読む)

(もっと読む)

ランダムファンクションを利用した秘密の共有

フィジカルランダムファンクション(PUF)は、評価することは容易であるが、特徴付けすることが困難であるファンクションである。被制御フィジカルランダムファンクション(CPUF)は、分離不可な方法によりPUFに物理的に関連付けされたセキュリティアルゴリズムによって制御されるセキュアプログラムを介してのみアクセス可能である。CPUFは、証明書が生成され、特定の計算が特定のプロセッサ上で実行されたことを証明する場合、証明された実行を可能にする。特に、CPUFを有する集積回路が、チャレンジ・レスポンスペア(CRP)を利用して認証可能である。本発明は、CPUF上で実行される各セキュリティプログラムの間に共有される秘密を生成する機構を提供する。  (もっと読む)

(もっと読む)

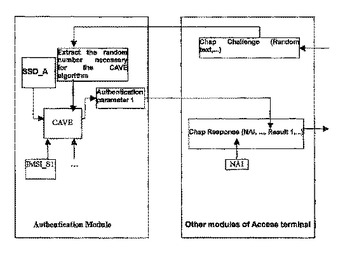

非脱着式UIMを備えるMSをCAVEアルゴリズムを用いて認証する方法及び装置

認証アルゴリズムとしてCAVEを使用して非脱着式UIMを備える移動局を認証するための装置は、アンテナと、無線モジュールと、メモリと、液晶表示装置と、キーボードと、バッテリーモジュールと、コアチップと、認証モジュールとを含み、コアチップは、受信する認証メッセージに対する復号化に各々使用されるCDMA2000コアチップとHRPDコアチップとを含み、CAVEアルゴリズムを支援する認証モジュールは、コアチップが送信した認証パラメータと記憶された認証パラメータとを使用してCAVEアルゴリズムを実現し、実現結果をコアチップに伝達する。本発明は、非脱着式UIMを備えるCDMA2000/HRPDデュアルモード端末機が欠いている、という問題点を解決し、CDMA2000ネットワーク及びHRPDネットワークで相互に異なる認証アルゴリズムが使用される、という問題点を解決する。  (もっと読む)

(もっと読む)

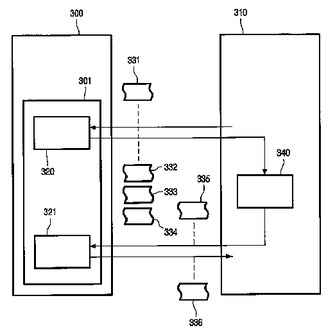

情報処理装置および方法、プログラム並びに記録媒体

【課題】通信する機器同士が確実に相互認証することができるようにする。

【解決手段】 機器Aが乱数RanAに基づいて認証用データ1を生成し、機器Bに送信する。機器Bは、認証用データ1の乱数RanAを複数の暗号アルゴリズムで暗号化し、認証用データ2を生成し、機器Aに送信する。機器Aは、認証用データ2を、複数の暗号アルゴリズムに対応する復号方法で復号し、乱数RanAが得られた場合、機器Bを認証する。機器Bも同様に機器Aを認証することにより機器Aと機器Bとが相互認証を行う。本発明は、非接触型ICカードに適用することができる。

(もっと読む)

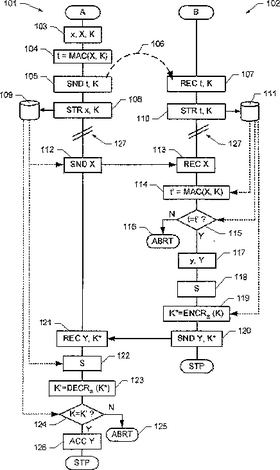

伝送時間測定方法、データ送受信システム、媒体及び情報集合体

【課題】従来のデータ送受信システムでは、検証処理時間が伝送時間に加算されて測定され正確な測定が出来ない、伝送時間測定処理に必要な認証処理を別途設ける必要がある、不要な鍵交換処理を実行するという課題があった。

【解決手段】測定値が基準値以下の場合に受信装置側の検証処理を実行する。また、伝送時間測定用の認証処理を暗号化伝送用の認証処理で共用する。さらに、測定開始要求で測定が起動された場合は、測定処理と登録処理のみ実行する。

(もっと読む)

サービスプロバイダから受け取ったチャレンジに対する応答を発生させる擬似シークレットキー発生のための方法および装置

加入者局(110、112)は、第1および第2のセキュリティプロトコル(210、f2)を持つ処理システムで構成されていてもよい。処理システムは、第1のセキュリティプロトコル(210)を使用して、サービスプロバイダから受け取ったチャレンジから擬似シークレットキーを発生させ、第2のセキュリティプロトコル(f2)を使用して、擬似シークレットキーからチャレンジに対する応答を発生させる。 (もっと読む)

識別情報を明らかにすることなく信用を確立するシステム及び方法

本発明の実施例の一特徴は、プルーバ機器が機器メーカからの署名を有しているということを、署名をチャレンジャに明らかにすることなくチャレンジャに対して立証する方法、システム、及び機器を備える。一実施形態によれば、プルーバ機器によって保持される秘密の一方向関数の結果がチャレンジャに備えられる。一方向関数において用いられる秘密が機器署名によって署名されたということを、秘密若しくは機器署名、又はプルーバ機器の識別情報をチャレンジャに明らかにすることなくチャレンジャに対して立証する、プルーバ機器とチャレンジャとの間の双方向証明が利用される。 (もっと読む)

情報端末装置の不正利用防止方式および本人確認方法

【課題】情報端末装置の第3者による不正使用や情報漏れを、効果的に防止できる手段を提供する。

【解決手段】携帯型認証装置2の指紋認識部24にて指紋の読み取りが行われ、その指紋データが端末装置1側へ送信されると、端末装置1側では、乱数生成部12で生成した認証鍵データを、携帯型認証装置2へ送信するとともに、指紋データとセットで認識鍵記憶部13に保存する。端末装置1を使用する際には、認証鍵データと指紋データとを用いて、携帯型認証装置2との間で、チャレンジ/レスポンス方式による認証を行い、携帯型認証装置2のレスポンスが端末装置1のレスポンスと一致したとき、端末装置1のロックを解除して利用可能にする。

(もっと読む)

認証ベクトル生成装置、加入者認証モジュール、移動通信システム、認証ベクトル生成方法、演算方法及び加入者認証方法

【課題】 ローミング網がGSMによるものである場合等であっても、演算処理の秘匿性を低下させることなく加入者認証モジュールの認証を行う。

【解決手段】 IMT−2000による移動通信網2aのHLR10aは、USIM40の認証に用いられる認証ベクトルのRANDフィールドに、認証のための演算で用いられるアルゴリズムを特定する情報を含めるアルゴリズム情報付加部12を備える。移動機30に装着されるUSIM40は、認証のための演算に用いるアルゴリズムを複数予め保持したアルゴリズム保持部41と、受信されたデータに含まれるアルゴリズムを特定する情報を参照してアルゴリズム保持部41に保持されている複数のアルゴリズムから演算に用いるアルゴリズムを特定する特定部43と、当該特定されたアルゴリズムに基づき受信されたデータを用いて演算を行う演算部44とを備える。

(もっと読む)

認証装置及び認証方法

【課題】 携帯電話機などの移動機の正当性を確認することによって利用者を認証するための新たな仕組みを提供する。

【解決手段】 このシステムは、商業施設に併設された駐車場に適用される。サーバ装置8は、利用者1a,1b(移動機4a,4b)の正当性を確認する認証装置として機能する。サーバ装置8は、DSRC通信を利用した第1の通信経路と、移動通信網を含む第2の通信経路という別々の通信経路を介してそれぞれ別個に移動機4aの電話番号を取得する。仮に不正な第3者が移動機4aの電話番号を偽って不正行為を行おうとしたとしても、これら電話番号の双方を偽って不正を行うのは困難である。よって、利用者(移動機)の正当性をより確実に確認することができる。

(もっと読む)

認証と認証応答システム

【課題】認証システムを提供する。

【解決手段】認証請求側では、乱数データR1、R2につき、非公開の固有値Nをパラメータとし、所定の方法によりy1とy2を求め、両者の排他的論理和からYを求め、Yの桁数を所定の方法で減らしY’を求め、Y’を2進値に変換し2分割した数値Y1’、Y2’を求め、Y1’を認証暗号データ、Y2'を認証応答識別データとして保存し、Y1’、R1、R2を認証側に送信する。認証側では、受信したR1、R2、固有値Nからy1とy2を求め、y1とy2の排他的論理和Yを求め、Yから認証請求側と同一の方法でY’、Y1’、Y2’を求め、Y1’を認証識別データ、Y2’を認証応答暗号データとして保存し、受信したY1’と認証識別データY1’を比較し、一致なら認証OKと判断し、認証側ではY2’を認証請求側に送信し、請求側では受信したY2’と請求側が保存している認証応答識別データY2’を比較し、一致なら認証応答OKと判断する。

(もっと読む)

セキュア通信

第1及び第2通信ユニット間のセキュア通信を提供する方法であって、本方法は、共有シークレットキーを生成する、それらの通信ユニット間のキー交換を備え、キー交換は、ユーザ対話を含み、方法は、少なくとも一部のユーザ対話によって、第1及び第2通信ユニットへパスコードを提供するステップと、第1通信ユニットによって共有シークレットキーへの第1寄与と、第2通信ユニットによって共有シークレットキーへの第2寄与を生成し、生成された各寄与を、対応する他の通信ユニットへ送信するステップと、少なくともパスコードに基づいて、対応する受信側通信ユニットによって、送信された第1及び第2寄与を認証するステップと、受信された寄与が正常に認証された場合にのみ、少なくとも受信された第1あるいは第2寄与から通信ユニットのそれぞれによって共有シークレットキーを確立するステップとを備える。  (もっと読む)

(もっと読む)

認証システム、画像形成装置、および認証方法

【課題】 利用者がデバイスの前に存在することを保証することができる認証システムを提供する。

【解決手段】 使用者が印刷装置に備えられたボタン等を押すと(S101)、印刷装置は認証用情報を作成し(S103)、操作パネルに表示する(S105)。認証用情報は、認証サーバのアドレス情報と、使用許可情報とを含む。使用者は、表示された情報を携帯電話のカメラで撮影し(S107)、認証サーバのアドレス情報を取得し、認証サーバに対してデータを送信する(S109)。認証サーバは、データを送信した携帯電話が登録済みであることを確認すると(S111)、印刷装置に対して使用許可情報を送信する。使用許可情報が送られてくると、印刷装置は、それが有効期限内であるかを確認し(S115)、YESであれば使用者にデバイスの使用を認める

(もっと読む)

相互認証方法、相互認証装置、及び相互認証システム

【課題】一方のエンティティが他方のエンティティよりも計算量の少ない処理で相互認証を実現できる相互認証方法、相互認証装置、及び相互認証システムを提供する。

【解決手段】本発明の相互認証方法は、エンティティAが、チャレンジX=E(RA)をエンティティBに送信するステップと、エンティティBが、受信したチャレンジXに対するレスポンスY=D(X)とチャレンジRBをエンティティAに送信するステップと、エンティティAが、受信したレスポンスYを検証するステップと、エンティティAが、受信したチャレンジRBに対するレスポンスZ=E(RB)をエンティティBに送信するステップと、エンティティBが、受信したレスポンスZを検証するステップとを有し、前記ステップで行うエンティティAによる処理の計算量及びエンティティBによる処理の計算量のいずれか一方が他方よりも少ないものである。

(もっと読む)

セキュリティ情報管理方法、通信主体、および、通信主体プログラム

【課題】 IPsecにおけるSAの確立において、アドレスの詐称行為を防止すること。

【解決手段】 通信主体装置1が、IKEを利用して通信相手装置2との間にIPsecSAを確立する場合に、IKEフェーズ1における通信相手装置2のIDとIKEフェーズ2における通信相手装置2のIDの対応情報を記憶手段に格納し、IKEフェーズ1においてその通信相手装置2のIDの使用を許可された通信相手装置2に、IKEフェーズ2においてもその通信相手装置2のIDをもとに、通信主体装置1との間にIPsecSAを確立させるとともに、IDの使用を許可されていない通信相手装置2によるIPsecSAの確立要求を拒否することを特徴とする。

(もっと読む)

認証処理方法、サーバ装置、端末装置、認証処理プログラムおよび認証処理システム

【課題】携帯電話機用のサービスをパソコン等の端末装置から利用する際に端末を特定することが可能な認証処理システムを提供すること。

【解決手段】携帯電話機1がサーバ2からPC登録用のキー情報を取得し、このキー情報を使用してPC9がサーバにアクセスする。この際に、PCはMACアドレスなどPCを特定するPCキー情報をPCから取得して添付する。サーバは、携帯電話機識別情報とPCキー情報を含む認証キーを生成してPCに送信し、PCにおいて保存する。PCからのサービス要求時には、PCキー情報および認証キーを付して要求し、サーバは認証キーから抽出したPCキー情報と受信したPCキー情報との一致を確認する。サーバにおいてPC自体を特定できるので、携帯電話機用のサービスをパソコンにおいても提供可能となる。

(もっと読む)

321 - 340 / 355

[ Back to top ]