Fターム[5J104NA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | 暗号鍵 (5,589)

Fターム[5J104NA02]の下位に属するFターム

ワーキングキー・セッションキー (54)

Fターム[5J104NA02]に分類される特許

5,321 - 5,340 / 5,535

通信システム及び通信装置

【課題】 通信装置の処理能力が高くなくとも通信相手を容易に特定し,双方でセキュアにセッション鍵を共有することが可能な通信装置を提供する。

【解決手段】 近接する外部通信装置に対し電磁波を介して問合せ信号を送信し,該問合せ信号の応答を待ち受ける近接能動通信手段101と;近接能動通信手段の通信可能領域よりも広い範囲で電磁波を介して通信可能な広域通信手段104と;近接能動通信手段または広域通信手段のうちいずれか一方の通信手段に切換える切換え手段106と;一組の暗号化鍵と該暗号化鍵に対応する復号鍵とを生成する非対称鍵生成手段102とを備えており,復号鍵を用いて,外部通信装置によって送信される暗号化されたセッション鍵を復号するとともに,外部通信装置に対し,広域通信手段に切換えて通信することを要求する通信切換え要求信号を送信することを特徴とする,通信装置が提供される。

(もっと読む)

携帯型情報端末装置の保守管理システム

【課題】この発明は、携帯型情報端末装置の不正使用によるメンテナンスプログラムの実行を停止させて、ノウハウの流出を阻止する携帯型情報端末装置の保守管理システムを得る。

【解決手段】メンテコンは、盗難対策装置に対し、復号キー要求及びメンテコンIDを送信する。盗難対策装置では、メンテコンID、自己の装置ID、現在の位置情報、暗号・復号キー要求を保守管理サーバ1に送信する。保守管理サーバ1では、予め設定されている端末接続情報に基づいて、受信した接続状態の整合性を判断し、整合性がとれている場合に暗号キー及び復号キーを送信する。そこで、取得した暗号キー及び復号キーを用いて、メンテコンと盗難対策装置との間の接続性のヘルスチェックを実行する。

(もっと読む)

通信制御プログラム、通信制御方法、及び通信制御装置

【課題】各無線LAN端末は利用できる最大の鍵長に応じた暗号化鍵を使用した無線基地局との間の暗号化データの送受信を可能とすることを目的としている。

【解決手段】電文本体に所定の符号化により算出したチェックサムを付加し、予め設定された複数の鍵長に応じた暗号化鍵の中から、発信元無線LAN端末が利用できる鍵長に応じた暗号化鍵を用いて暗号化したデータを宛先無線LAN端末へ中継する無線基地局における通信制御方法プログラムを、無線LAN端末からデータを受信し、無線LAN端末から受信したデータを予め設定された複数の鍵長に応じた暗号化鍵を用いて復号化し、その復号化結果に基づき無線LAN端末に設定された暗号化鍵の鍵長を認識すると共に鍵長を発信元端末情報と対応付けて記憶手段に記憶させ、復号化したデータを宛先の無線LAN端末の暗号化鍵の鍵長に応じた暗号化鍵で暗号化し、宛先の無線LAN端末へ送信するように構成する。

(もっと読む)

コンピューティングデバイスなどにおける信用されたコンポーネントを介してコンピュータエンティティに対する人間の対話を検証すること

【課題】 コンピューティングデバイスのアプリケーションから受信者に送信アイテムを送信することと併せてユーザの対話について記述する。

【解決手段】 コンピューティングデバイスは、信頼性を証明するための証明ユニットをその上に有する。アプリケーションは、送信アイテムを構築する際にユーザを支援し、送信アイテムを構築するための取組みをユーザが実際に行っていることを検出するために使用できる所定の証印がモニタされる。証明ユニットは、アプリケーションを認証して、それに対して信用を供与し、ユーザが送信するようアプリケーションに命令すると、送信証明が構築されて送信アイテムに添付される。送信証明は、モニタされた証印およびアプリケーションの認証に基づき、これによってユーザの対話について記述する。構築された送信証明は、構築された送信アイテムと共にパッケージされ、このパッケージは受信者に送信される。

(もっと読む)

暗号化パケットの受信方法ならびに受信処理装置

【課題】IPsecパケットのリプレイ防止処理において、当該パケットに設定された優先度によって受信順序が入れ替わった場合でも、パケット廃棄を防ぐリプレイ防止処理を提供すること。

【解決手段】受信処理部130は、受信パケットのうちでIPsecに保護された情報から当該パケットの優先度を求め、当該パケットの優先度に対応したリプレイ防止ウィンドウ141〜142を用いて当該パケットのリプレイ防止処理を行うことにより、優先度による受信順序が入れ替わった場合でも、パケット廃棄を防ぐリプレイ防止処理を行える。

(もっと読む)

証明書に基づく認証ドメイン

本発明は、ネットワークにおける装置間の安全なコンテンツの配信のための方法、システム及び中央装置に関する。本発明は、ネットワークを管理する中央装置により認証ドメインが設定されるというアイデアに基づく。装置がネットワークに加入すると、中央装置は、加入した装置を登録し、当該装置に少なくとも1つの証明書を発行する。この登録により、加入する装置が認証された装置であるということが保証され、このことは、認証された装置メーカにより当該装置が製造されたということを意味するものである。ネットワークセキュリティのため、認証されていない装置はネットワークには受け入れられない。各装置に発行される少なくとも1つの証明書による認証に基づき、コンテンツはネットワークの装置間に配信される。第1装置から第2装置へのコンテンツの配信は、第2装置の少なくとも1つの証明書により第2装置を認証する第1装置よって可能とされ、またその逆も可能とされる。  (もっと読む)

(もっと読む)

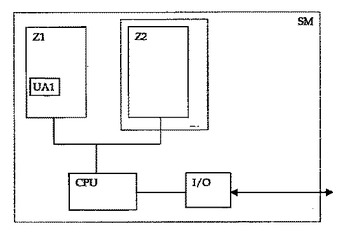

セキュリティモジュール及びそのようなセキュリティモジュールのカスタマイズ方法

本発明は、1つのマイクロプロセッサと、少なくとも1つの運用プログラム及び前記モジュールの独自の識別手段を含むプログラムメモリを備えるセキュリティモジュールに関する。このセキュリティモジュールは、識別手段が、モジュールの前記マイクロプロセッサによる実行と適合するダミー情報処理コードの独自の集合で構成され、プログラムメモリ内に保存されることを特徴とする。本発明は、1つのマイクロプロセッサと、少なくとも1つの運用プログラムを含む1つのプログラムメモリを備えるセキュリティモジュールを独自の識別子によりカスタマイズする方法にも関する。本発明の方法は、ダミー情報処理コードと呼ばれる情報処理コードの独自の集合を生成する工程と、このコードの集合を専用のメモリロケーション内のプログラムメモリ内に書込む工程を含むことを特徴とする。  (もっと読む)

(もっと読む)

データを管理する方法および情報処理装置

【課題】 簡単な手順により達成された効果的な個人情報保護方法を提供する情報処理装置を提供すること。

【解決手段】 本発明による情報処理装置は、データを複数の部分データに分割するステップ(207)と、それぞれの部分データに前記複数の部分データの間の相互関係を一意的に定義する識別子を割り当てるステップ(207)と、前記識別子を暗号化して、暗号化識別子を生成するステップ(208)と、前記複数の部分データと前記複数の部分データを構成するそれぞれの部分データに付加され暗号化された暗号化識別子とを記憶手段に記憶するステップと、前記記憶手段に記憶されている前記暗号化識別子を前期識別子に復号し、前記記憶手段に記憶されている前記複数の部分データを、前記復号された識別子によって定義される相互関係を用いて分割前のデータに復元するステップを実行するものである。

(もっと読む)

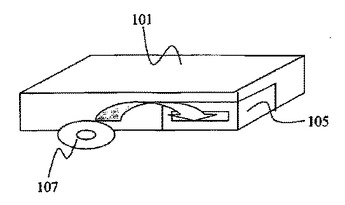

ディスクシステム

【課題】この発明は、ディスクシステムに関し、複数のディスクに対してユーザデータを記録再生する場合のデータの秘匿性を高めることを課題とする。

【解決手段】ユーザデータを記録するデータ領域および、固有の識別情報を記録するID領域を有するディスクと、複数のディスクを収容したマガジンと、マガジン内のすべてのディスクに記録された識別情報を読み出すID取得部と、読み出された識別情報を用いてマスタ鍵を生成するキー生成部と、マスタ鍵を用いて所定のディスクに記録すべきユーザデータを暗号化する暗号化部と、暗号化されたユーザデータを前記所定のディスクのデータ領域に書込む書込部とを備えたことを特徴とする。

(もっと読む)

アプリケーションの利用者認証方法

【課題】 利用者自身がユーザーID及びパスワードを入力する必要を無くし、簡単な操作だけで利用者の本人認証を受けることができるようにしたアプリケーションの利用者認証方法を提供する。

【解決手段】 ICカード内で、電子証明書に含まれている一部の情報を、秘密鍵を用いて暗号化するステップと、パソコンに接続されたICカードリーダライタで、ICカードから前記秘密鍵を用いて暗号化した情報と前記電子証明書とを読み取るステップと、前記パソコンにおいて、前記ICカードから読み取った前記秘密鍵を用いて暗号化した情報を、前記電子証明書に含まれている公開鍵を用いて復号するステップと、前記公開鍵を用いて復号した情報と、電子証明書に含まれている一部の情報とを照合処理するステップと、前記照合処理の結果、一致した場合にアプリケーションの正規の利用者として認証するステップとからなる。

(もっと読む)

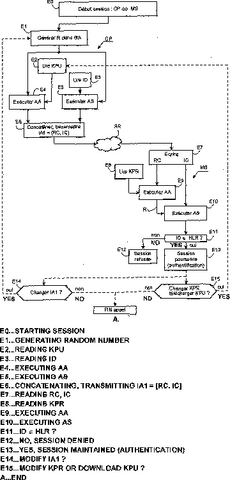

サーバへアクセスする端末の識別方法

第1の識別子が平文で送信されたり、一時的な識別子で置換されることなく、第1の識別子(ID)により、携帯無線電話ネットワークにおいて例えば名目ロケーティングレコーダを含むサーバ(MS)により識別される移動無線電話機などの端末内のチップカード。前記第1の識別子(ID)の匿名識別子(IA1)が、生成された乱数および少なくとも乱数が適用された公開鍵(KPU)非対称アルゴリズム(AA)の結果に基づいてカード内で決定される。匿名識別子は、サーバに送信され、秘密鍵(KPR)および少なくとも部分的に匿名識別子が適用される非対称アルゴリズムを少なくとも実行することにより第1の識別子を回復する。  (もっと読む)

(もっと読む)

信用確立方法と信用に基づいたサービス制御システム

【課題】

多数のサービス提供者が存在し頻繁に信用確立が起きうるネットワーク環境において、ユーザおよびサービス提供者ともに利便性良くサービスを提供できる信用確立方法を提供する。

【解決手段】

サービス提供者30及びユーザ端末10から独立した信用管理サーバ20をネットワーク50上に設ける。信用管理サーバ20はユーザ端末の信用を複数のサービス提供者で共有された信用定義に従って記述し返信する。各ユーザ端末は、信用管理サーバから受信した信用記述を用いて各サービス提供サーバに対して自己の信用を確立する。ユーザ端末10は外部の証明書発行部401が発行したデジタル証明書を保持し、デジタル証明書を信用管理サーバ20へ提示して信用要求を行う。信用管理サーバ20は、ユーザ端末から提示されたデジタル証明書を検証し、信用管理ポリシに従って信用を決定し、信用記述デジタル証明書をユーザ端末へ送信する。

(もっと読む)

マルチキャストでのアクセス制御

【課題】階層情報集合体の公開される情報に関し、公開情報ごとにランダム鍵を生成する必要のない、マルチキャスト通信チャネルを介する公開情報のセキュアな通信を提供すること。

【解決手段】それぞれがパーティション要素暗号鍵と関連付けられたパーティション要素に区分されたトピックの集合のうちのいずれかに関して公開された情報を、これらのトピックについて許可された購読者装置に配信するマルチキャスト・ホストであって、パーティション要素のそれぞれは、トピックの集合の互いに素な真部分集合であり、トピックに関する情報を受ける手段と、トピックに対応するパーティション要素を判定する手段と、パーティション要素に関連するパーティション要素暗号鍵を取り出す手段と、取り出されたパーティション要素暗号鍵を用いて情報を暗号化する手段と、情報を購読者装置に配信する手段を含む、マルチキャスト・ホスト

(もっと読む)

アプリケーション管理装置及びその制御方法、並びにコンピュータプログラム及びコンピュータ可読記憶媒体

【課題】 認証機能を有しない一般アプリケーションプログラムについて認証機能を付加したのと同等の操作環境を提供でき、且つ、また該当するアプリケーションプログラムファイルが漏洩する可能性を抑制する。

【解決手段】 セキュリティを確保するため、認証機能を付加しようとするアプリケーションプログラムファイルは、所定の可逆変換アルゴリズムに従って実行不可形式ファイルに変換される。そして、そのアプリケーションの起動要求があった場合には、認証処理を行い、その認証が成功した場合に限って、実行不可形式ファイルから元の実行可能なファイルに復元し(S1004)、起動させる(S1005)。その後、アプリケーションが終了した場合(ステップS1008)、実行可能に復元されたファイルを削除する(ステップS1009)。

(もっと読む)

ソフトウェアのセキュリティ確保

ハッカーがソフトウェアイメージを構成するソフトウェア群をリバースエンジニアリングする際に、ハッカーを混乱させるためのソフトウェアイメージの難読化が提供される(402)。コンピューティングマシン上の中央処理装置やキャッシュメモリなどのハードウェアリソースが、ソフトウェア改ざんの抑止が可能なクラスに属するか否かを判定するためのプロセスもまた提供される(442)。スレッド保護は、保護ソフトウェアを実行する様々なスレッドによって改ざんを抑止する(443)。サービス保護は、様々な許可されていないサービスの実行を可能にする改ざんを抑止する(407)。インストールセットアップ保護は、様々なソフトウェアがインストールされる間の改ざんを抑止する(202)。ハードウェア保護は、ハッカーが様々なソフトウェアを許可されていないハードウェア上で実行させるのを防止する(3B)。  (もっと読む)

(もっと読む)

携帯型保存装置とデバイスとの間にデジタル著作権管理を用いたコンテンツ再生方法及び装置、並びにそのための携帯型保存装置

携帯型保存装置とデバイスとの間にデジタル著作権管理を用いたコンテンツを再生する方法及び、その携帯型保存装置を提供する。携帯型保存装置を用いたコンテンツ再生方法は、DRMで保護される携帯型保存装置にコンテンツについての再生権利の伝送を要請する段階と、前記携帯型保存装置から前記DRMで保護されるコンテンツについての再生権利を受信する段階、及び前記再生権利を用いた前記DRMで保護されるコンテンツの再生が完了すれば、再生が完了したことを前記携帯型保存装置に知らせる段階を含む。

(もっと読む)

(もっと読む)

ファーストパーティをセカンドパーティに認証する認証方法

本発明は、ファーストパーティをセカンドパーティに認証する認証方法に関し、認証が成功した条件で動作が実行される。ファーストパーティが認証されない場合、次いで、ファーストパーティがサブ認証の権限が与えられた場合、動作がなお実行される。さらに、時間と関連付けされ、認証手順でも使用される比較手段を保持する第一のメモリエリアと装置による認証手順に関与している他のパーティの制限されたリストを保持する第二のメモリエリアと、リストのパーティに関するコンプライアンス証明書を保持する第三のメモリエリアを有する。

(もっと読む)

(もっと読む)

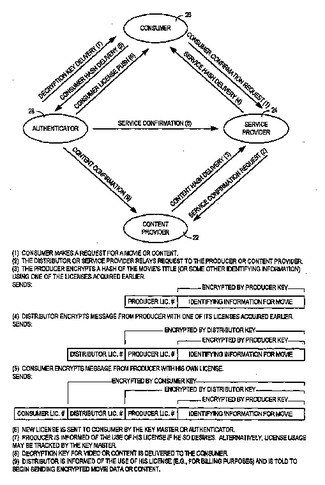

変化する識別子を用いる安全な通信およびリアル・タイムでの透かし挿入

コンテンツを配信するための複数当事者用のシステム。一実施形態では、4つの当事者、即ち、消費者、サービス・プロバイダ、認証手段、およびコンテンツ・プロバイダが、このシステムに関与する。コンテンツ・プロバイダから消費者へのコンテンツの配信は、予め定められたプロトコル、変化ID、透かし、およびライセンスを使用して行われる。認証手段は、変化IDの配信を制御し、1または複数の参加当事者のアイデンティティを検証し、サービス・プロバイダおよび消費者を、特定の考慮され得る透かし入りコンテンツ・アイテムに対応付けるための追跡情報を提供する。  (もっと読む)

(もっと読む)

進行中の媒体通信セッションの間に暗号化キー移行のための方法及び装置

【課題】進行中の媒体通信セッションの間に暗号化キー移行のための方法及び装置。

【解決手段】開示された実施形態は、現在の媒体暗号化キー(MEK)を使用して媒体を暗号化すること、新しいMEKを要請すること、及び新しいMEKを受け取るための方法及び装置を提供する。別の1つの実施形態では、方法は、進行中の媒体通信セッションの間に媒体を逆暗号化することを提供し、方法は、暗号化された媒体を受け取ること、及び現在のMEKを使用して暗号化された媒体を逆暗号化することを含む。方法は、その関係する満了時間に基づいて現在のMEKが失効する前に新しいMEKを要請すること、新しいMEKを受け取ること、及び暗号化された媒体が現在のMEK又は新しいMEKを使用して暗号化されたかどうかを指示する受け取ったMEK指示フラッグ(MIF)に基づいて暗号化された媒体を逆暗号化し続けることをさらに提供する。

(もっと読む)

車両内の制御機器の認証

【課題】本発明は、主として、自動車両のバスシステム内の制御機器を認証するための方法に関する。制御機器内に記憶されている処理制御手段の不正操作を僅かなコストで有効に防止するために以下のことが提案される。

【解決手段】第1制御機器がバスシステムを介して認証照会を認証装置へと伝達すること、認証装置が第1対称鍵を使用して認証照会を署名し、署名された認証照会、又は署名だけを第1制御機器へと伝達すること、第1制御機器が、伝達された認証照会の署名を、第1制御機器により認証照会に対して対称鍵を適用して検出された署名と比較すること、及び/又は、第1制御機器が、伝達された認証照会の署名を、第1対称鍵を使用して複合化し、第1ハッシュ・バリューが取得されること、第1制御機器がハッシュ・アルゴリズムを認証照会に適用し、それにより第2ハッシュ・バリューが取得されること、及び、署名及び/又はハッシュ・バリューの比較が肯定的な場合或いは署名及び/又はハッシュ・バリューが一致する場合、第1制御装置が稼動準備状態とされること。

(もっと読む)

5,321 - 5,340 / 5,535

[ Back to top ]