Fターム[5J104NA37]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | 暗号鍵記録用 (4,789)

Fターム[5J104NA37]に分類される特許

1,801 - 1,820 / 4,789

共通鍵生成方法、共通鍵生成システム及び共通鍵生成システムにおける親機並びに子機

【課題】共通鍵を生成するための鍵生成源情報を安定して共有でき、共通鍵を生成することが可能な共通鍵生成方法等を提供する。

【解決手段】無線暗号通信を行うための共通鍵を親機と子機間で共有する共通鍵生成方法であって、鍵の生成源となる鍵生成源情報を順次生成して周囲に発信する鍵生成源情報発信装置を設け、親機は、鍵生成源情報発信装置から一定時間内に受信した鍵生成源情報を順次記録し、子機は、鍵生成源情報発信装置から鍵生成源情報を受信し、自機に対して操作入力があると、操作入力後に受信した鍵生成源情報を内部に記録し、親機及び子機のそれぞれが、互いに共通の鍵生成源情報を記録しているかを検証し、互いに共通の鍵生成源情報を記録している場合、その共通の鍵生成源情報に基づいて共通鍵を生成する。

(もっと読む)

セキュア・ビデオ・カード方法およびシステム

【課題】ビデオまたはグラフィック・カード上で使用するように意図されたデ

ータ、および処理されたデータを保護するための方法およびシステムを提供する

こと。

【解決手段】様々な実施形態で、ビデオ・カードが使用するように意図された

データは、そのデータがビデオ・カードとコンピュータ・システムとの間のバス

(たとえばPCIまたはAGPバス)に提供されるときには常に、そのデータが

暗号化されるように、暗号化することが可能である。たとえば、データがビデオ

・カード上のメモリからシステムのメモリに移動される場合(たとえばシステム

物理メモリにマッピングされる場合)およびその逆の場合には、データは暗号化

形式であり、その結果、そのデータは保護される。

(もっと読む)

通信システムにおける暗号化キーを用いるブロードキャストサービスを提供する方法及び装置

通信システムにおけるブロードキャストサービスを提供する方法及び装置を提供する。上記方法は、第1のキー及び第2のキーを有するシードキー対を生成するステップと、シードキー対をブロードキャストサービスが提供される端末に送信するステップと、シードキー対を用いてシードキー対の有効期間に対応する所定数の暗号化キーを生成するステップと、暗号化キーを用いて有効期間の間のブロードキャストサービスデータを暗号化するステップと、暗号化したブロードキャストサービスデータをブロードキャストするステップと、を含む。 (もっと読む)

高速ハンドオフをサポートするエンティティ双方向識別方法

高速ハンドオフをサポートするエンティティ双方向識別方法であって、二つの識別要素AとB及び信頼できるサードパーティTPを含む三つのセキュリティ要素に関する。同一の識別要素に関するすべての識別エンティティは一枚の公開キー証明書を共有するか又は同一の公開キーを有する。識別要素Aにおける任意の識別エンティティと識別要素Bにおける任意の識別エンティティについて相互識別が必要であるときに、それらが所属する二つの識別要素の間で識別プロトコルを運行したことがなければ、完全な識別プロトコルのプロセスを実行し、そうでなければ識別プロトコルは二つの識別エンティティの間だけでインターアクションする。本発明は公開キーに対する集中管理を実現し、プロトコルの運行条件を簡略化させただけではなく、セキュリティドメインの概念を用いて、識別エンティティの一対毎に一つの秘密キー、識別毎に一つの秘密キー、フォワードシークレシーなどのセキュリティ特性の確保上で、公開キーの管理複雑度を下げ、識別時間を短縮させ、高速ハンドオフのニーズを満足した。 (もっと読む)

ユーザ認証システム、ユーザ認証方法およびプログラム

【課題】既存の認証システムの形態を崩すことなく、本人性の確認を担保する。

【解決手段】端末が、中間認証サーバに対して、公開鍵証明書と秘密鍵とを送信してログインし、サービスサイトにサービスの利用要求を送信する。サービスサイトは、端末からサービスの利用要求を受信したときに、OpenID認証サーバに認証仲介のためのリダイレクトを送信する。OpenID認証サーバは、サービスサイトから認証仲介のためのリダイレクトを受けたときに、端末にIDとパスワードの入力を要求するとともに、中間認証サーバにユーザのハンドルを通知し、認証要求を送信する。中間認証サーバは、OpenID認証サーバからの認証要求に対して、ユーザのログイン状況を確認することにより認証を行う。OpenID認証サーバは、中間認証サーバから認証結果を受信し、これをサービスサイトに送信する。サービスサイトは、OpenID認証サーバから認証ができた旨の認証結果を受信したときに、ユーザの携帯端末に対して、サービスを提供する。

(もっと読む)

電子装置の所有者管理のシステムおよび方法

【課題】電子装置を所有者によって管理するシステムおよび方法の提供。

【解決手段】データ完全性情報および供給元認証情報などの所有者識別情報が、電子装置に保存される。受信された所有者管理情報が電子装置に保存され、受信された所有者管理情報の完全性の検証および/または供給元の認証が、所有者識別情報を使用して行なわれる。一実施の形態においては、所有者識別情報が、所有者署名秘密鍵を含んでいる。1つの実施形態において、上述の所有者識別情報は、受信した所有者管理情報の完全性をチェックするために使用されるデータ完全性情報を含んでいる方法が、本発明によって提供される。

(もっと読む)

3分木型SD法およびプログラム

【課題】従来のSD法が有する結託攻撃に対する耐性を維持しつつ、通信量および利用者が保持するラベル数を削減する。

【解決手段】コンテンツサーバから利用者端末にコンテンツを配信するコンテンツ配信サービスにおいて、3分木の木構造を構成し、コンテンツ鍵を3分木のリーフノードに割り当てられた正当な利用者端末にのみ配布する3分木型SD法であって、正当な利用者端末の部分集合の集合Cを求める部分集合抽出処理と、リーフノードに割り当てられた各利用者端末に、ラベルを割り当てるラベル割り当て処理と、コンテンツサーバが平文メッセージを暗号化する暗号化処理と、利用者端末が、受信した暗号化されたメッセージを復号化する復号化処理とを有する。

(もっと読む)

トランスポンダの応答時間の測定とその認証との分離

トランスポンダ(440)への接続の正当性を決定するリーダは、トランスポンダ(440)の応答時間の測定とトランスポンダの認証を2つの別々のステップで実行するように設計される。リーダ(420)への接続の正当性を決定するトランスポンダ(440)は、応答時間測定用の情報と認証用の情報を前記リーダ(320)に2つの別々のステップで供給するように設計され、認証に使用されるデータの少なくとも一部分は、応答時間の測定中にリーダ(420)とトランスポンダ(440)との間で送信される通信メッセージに含められる。  (もっと読む)

(もっと読む)

メディア処理装置及び記録媒体制御方法

【課題】記録媒体が交換された場合でも低消費電力化を実現したまま記録媒体との相互認証の回数を削減する。

【解決手段】相互に認証を行った記録媒体からのデータ読み出し又は当該記録媒体へのデータの書き込みを行うメディア処理装置(10)において、認証処理部(12)は、記録媒体に係る鍵情報を生成するとともに記録媒体に格納されているデータの属性に係る認証情報を取得する。個体識別情報取得部(15)は、記録媒体の個体識別情報を取得する。制御部(14)は、鍵情報、認証情報及び個体識別情報を互いに関連付けて記憶部(16)に格納する。当該メディア処理装置(10)は、記録媒体が交換された場合において当該記録媒体の個体識別情報と記憶部(16)に記憶されている個体識別情報とが一致するとき、記憶部(16)に格納されている鍵情報及び認証情報を使用する。

(もっと読む)

通信ネットワークにおけるIPTVセキュリティ

セキュアなIPテレビセッションを確立する方法。アプリケーション・サーバ(AS)は、IPTVセッションを確立するために、移動体電話機やセット・トップ・ボックス(STB)といったIPTV受信ノードから招待メッセージを受信する。招待メッセージは、受信ノードと関連づけられたブートストラップ・トランザクション識別子(BTID)を含む。ASは、BTIDを含む認証要求をサービス接続保護サーバに送信する。ASは、サービス接続保護サーバから、IPTV受信ノードと関連づけられ、IPTV受信ノードに予め与えられた長期鍵を含む認証応答を受信する。

要求がIPTVコンテンツ・プロバイダ・ノードに送信され、当該要求はIPTV受信ノードを識別する。ASは、メディアを暗号化するためにIPTVコンテンツ・プロバイダ・ノードが利用するメディア暗号鍵を、受信した長期鍵で暗号化する。暗号化されたメディア暗号鍵を含む招待応答がIPTV受信ノードに送信される。

(もっと読む)

電子証明システム及び秘匿通信システム

【課題】原本データの秘匿性を確保した上で、原本の同一性を高度に保証し、演算負担を軽減することができる電子証明システムを提供する。

【解決手段】依頼元となる第1の装置1において、証明書発行元となる第2の装置2の公開鍵を用いて乱数データを暗号化し、これにより得られた暗号化乱数データを原本データに乗じる演算を行い、これにより得られた乱数撹乱原本データを第2の装置に渡し、第2の装置において、乱数撹乱原本データに証明事項データを乗じる演算を行い、これにより得られた証明事項付き乱数撹乱原本データを自装置の秘密鍵を用いて暗号化し、これにより得られた証明書データを、検証を行う第1の装置または第3の装置に対して発行する。

(もっと読む)

ICカード、ICカードシステムおよびその方法

【課題】子ICカードの利用を正当なユーザ本人に制限する。

【解決手段】本発明のICカードは、ICカード発行者によってカード発行時に設定された共通鍵、認証局が発行した親ICカードの公開鍵証明書、親ICカードの秘密鍵を用いて署名された署名付公開鍵、および秘密鍵を保管する鍵保管部、少なくとも公開鍵証明書および署名付公開鍵を親ICカードから受信するデータ送受信部、親ICカードから受信したユーザの暗号化された生体情報を共通鍵を用いて復号化する暗号演算部、及び復号された第1の生体情報を保管する生体情報保管部を有し、その利用をユーザの生体情報の正否によって制限する。

(もっと読む)

電子データ供給システム及びプログラム

【課題】オリジナルの電子データが複数存在する場合に、双方のデータの正当性を証明可能な電子データ供給システム及びプログラムを提供する。

【解決手段】第1の電子署名(36)が付加された第1の電子データ(34)を第2の電子データ(38)に変更し、第2の電子データを供給する電子データ供給システムであって、第1の電子データを第2の電子データに変更した際に、第2の電子データ及び第1の電子署名の双方に付加される第2の電子署名(40)を発行する署名発行手段(12)と、第2の電子データが供給された後に、第2の電子データを第1の電子データに変更し、第1の電子データを復元するデータ差し替え手段(16)と、第1の電子データの復元に伴い、第2の電子署名を削除する署名削除手段(14)とを具備する。

(もっと読む)

データ変換装置及びデータ変換方法及び通信システム

【課題】AES暗号方式を使用してデータを変換するために必要とされる情報の量を低減することができるデータ変換装置及びデータ変換方法及び通信システムを提供する。

【解決手段】ShiftRowsを施すことにより同列となる変換対象データの8ビットの部分データai,j−ciを、これらに対応し且つ3つのSubBytes変換s(x),2s(x),3s(x)のうちいずれか2つにより表されるルックアップテーブルTiを使用して32ビットの中間データh(j)iに変換する。当該中間データh(j)iの排他的論理和をビット単位でとることにより、変換対象データai,jに、AES暗号方式におけるSubBytes、ShiftRows及びMixColumnsの各変換を施すことで得られる変換後データdjを一括して求める。

(もっと読む)

通信端末装置、管理装置、通信方法、管理方法及びコンピュータプログラム。

【課題】任意のデバイス同士で容易に通信を行うこと可能とすること。

【解決手段】複数の通信端末装置毎に、各通信端末装置と共有される共有鍵を記憶する共有鍵記憶部と、複数の通信端末装置毎に、ネットワーク情報を記憶するネットワーク情報記憶部と、を備える管理装置が、他の通信装置から認証基盤を経由して通信端末装置の端末識別情報を受信し、共有鍵を生成し、生成された共有鍵と端末識別情報とを共有鍵記憶部に登録し、他の通信装置に対し認証基盤を経由して共有鍵を送信し、通信端末装置から暗号化された通信要求を受信し、共有鍵を用いて復号化し、当該通信端末装置を認証し、認証部によって認証された場合に、通信要求に基づいて他の通信端末装置のネットワーク情報をネットワーク情報記憶部から読み出し、当該ネットワーク情報を共有鍵を用いて暗号化し、通信要求の送信元である通信端末装置に送信する。

(もっと読む)

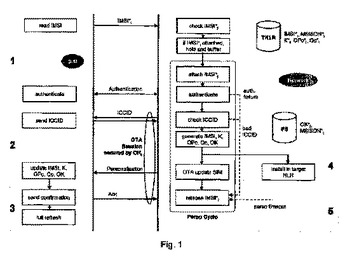

遠隔通信で無線を介してチップカードを個人化するための方法

本発明は、加入者識別モジュールSIMを作動して個人化する方法であって、SIMが、最初の作動の前に、非個別であり予備の初期識別および認証パラメータセット(S*)を実装され、前記セットが、少なくとも1つの非個別であり予備の加入者識別(IMSI*)および非個別であり予備の秘密鍵(K*)を含み、パラメータセット(S*)が、移動無線端末による、移動遠隔通信ネットワーク内でのSIMの最初の作動を可能にし、SIMの最初の作動の後に、個別であり最終の加入者データセット(S)をSIMに転送して格納することによって個人化が行われ、加入者データセットが、特に、一意の最終の加入者識別(IMSI)および一意の最終秘密鍵(K)を含み、特に、最終の加入者データセット(S)が、予備セット(S*)を使用して移動遠隔通信システムの通常の接続を介して伝送される方法に関する。生成可能な予備加入者データセットの数が規定され、特に、前記データセットを具備する加入者識別モジュール(SIM)の総数よりもはるかに少ない。予備加入者データセットは、周期的に再使用することもできる。最終的な加入者データセットは、個人化プロセスが正常に行われた旨の確認応答を移動端末デバイスが行った後に初めて格納される。確認応答がない場合には、個人化要求が自動的に反復されるか、または個人化データが再び送信される。  (もっと読む)

(もっと読む)

電子メール中継装置、電子メール中継プログラム、および電子メール中継方法

【課題】送信者が電子メール送信時に指定したパスワードで電子メールの添付ファイルを暗号化することができるようにする。

【解決手段】添付ファイルが付与された電子メールがメール受信手段で受信されると、パスワード抽出手段により、電子メール内のパスワード位置特定情報に示される場所からパスワードが抽出される。また、パスワード抽出手段により、電子メールからパスワードが削除される。次に、暗号化手段により、抽出したパスワードを用いて電子メールの添付ファイルが暗号化される。そして、メール転送手段により、添付ファイルが暗号化された電子メールが、電子メールの宛先に応じて転送される。

(もっと読む)

画像形成装置、制御方法、及びプログラム

【課題】文書を暗号化するための公開鍵の取得が困難な複合機からも容易に公開鍵の取得を行うことなどを可能とした画像形成装置を提供する。

【解決手段】複合機は、CPU101、一対の公開鍵及び秘密鍵を生成する鍵生成部120、公開鍵でデータを暗号化する暗号化処理部121、暗号化データを秘密鍵で復号化する復号化処理部122、携帯可能記憶媒体129(USBメモリ)を備える。CPU101は、USBメモリが接続された場合、USBメモリ内の情報を取得し、機器情報ファイルがUSBメモリ内に存在する場合、機器情報ファイルの解析を行う。CPU101は、複合機の機器情報ファイルが保存されていない場合、複合機の機器情報ファイルを生成し、操作者から機器情報ファイルの保存が要求された場合、機器情報ファイルをUSBメモリに保存する。

(もっと読む)

誤り検出機能を備える、符号化又は復号処理のための回路構成

【課題】符号化・復号回路の動作時のエラー検出を確実に行い、かつ回路規模と動作速度に対するペナルティを軽微なものとする回路構成を提供すること。

【解決手段】あるステージにおいて符号化処理が実行されている時、その1つ前段のステージでは、直前のサイクルにおける符号化処理の検証としての復号処理が並行して実行される。復号されたデータは、直前のサイクルにおいて符号化の対象となったデータと比較されて、一致しているかどうかが調べられる。その次のサイクルでは、当該ステージにおいて先に符号化されたデータが復号され、符号化される前のデータと一致しているかどうかが調べられる。並行して、先に符号化されたデータに対して次段のステージで符号化処理が進められ、前段のステージには新たなデータが入力されて符号化処理が行われる。

(もっと読む)

情報処理装置、印刷装置、データ処理方法、記憶媒体及びプログラム

【課題】 印刷データを復号化するための鍵情報を、秘匿性を担保した状態で印刷装置に引き渡すことである。

【解決手段】 S23で、ジョブ管理サーバ104から印刷データが鍵管理サーバ105に送信されると、S24で、JOB IDを送信して、ジョブ入稿PC106は鍵管理サーバ105に対し暗号化を指示する(S23)。鍵管理サーバ105は、システムが管理するシステム鍵(Key2(8w83shfo))を生成し、鍵情報テーブルで保持する。次に、鍵管理サーバ105は、ユーザ鍵情報Key1とシステム鍵情報Key2を合せて作成した一つの暗号鍵を用いて、印刷データを暗号化する(S26)。そして、鍵管理サーバ105は、暗号化された印刷データを、印刷したプリンタ103に送信する(S27)構成を特徴とする。

(もっと読む)

1,801 - 1,820 / 4,789

[ Back to top ]