Fターム[5J104NA40]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 計算モジュール (731) | 計算能力を持つICカード (179)

Fターム[5J104NA40]に分類される特許

81 - 100 / 179

大容量メモリを支援するICチップ及び支援方法

【課題】ICチッププロセッサが大容量メモリに直接アクセスできる大容量メモリ支援ICチップ及び支援方法を提供する。

【解決手段】ICチップは、コマンドを伝達するコマンドラインと、データトークンを伝達するデータラインと、データを格納するメモリ300と、接続状態に応じてメモリ300とデータをやり取りするICチッププロセッサ200と、ICチッププロセッサ200の制御によりメモリ300との接続状態設定を要求するコマンドをコマンドライン上に出力するバスコントローラ210と、コマンドラインで受信されたコマンドに従って、データライン、メモリ300、及びICチッププロセッサ200との間の接続を変更するメモリカードコントローラ100とを含む。

(もっと読む)

実時間鍵生成を含むデータ・セキュリティ

【課題】 よりロバストなデータ保護方法を提供する。

【解決手段】 データ・セキュリティを与える方法を提供する。セキュリティ・デバイス(10)及びプラグイン・デバイス(30)は、データの暗号化及び復号を可能にするように連動して働く。シークレットは、セキュリティ・デバイス(10)またはプラグイン・デバイス(30)のいずれか一方によって格納される。シークレットは鍵を作成することが求められるが、鍵はシークレットのみから作成されることができない。許可されていないデバイスまたはユーザは、それによって鍵へのアクセスが阻止される。

(もっと読む)

ICカード発行方法、ICカード発行システムおよびICカード

【課題】 バーチャルマシンが実装されたICカードであっても、高速に発行できるICカード発行システムを提供する。

【解決手段】ICカード1にはバーチャルマシン10が実装され、発行専用のコマンドである複数の発行コマンド(ここでは3つ)を備えている。ICカード発行機3は、バーチャルマシン10で解釈実行される命令により作動するコマンドを利用してICカード1を発行したときEEPROMに形成されるメモリマップを記憶し、ICカード1の発行コマンドを組み合せて、メモリマップの内容をICカード1のEEPROMに書き込む。この発行コマンドは、バーチャルマシン10で解釈実行されることなくマシン語により作動するため、発行時はバーチャルマシン10が起動することがなく、バーチャルマシン10が動作するために必要な時間を削減でき、ICカード1の発行時間を短縮することができる。

(もっと読む)

カード認証システムのセキュリティレベルを向上させる装置及び方法

【課題】乱数発生器で生成される乱数の任意性を高めて向上したセキュリティレベルを有するカード認証システムを提供する。

【解決手段】本発明のカードコントローラは、乱数発生器及び暗号器を含む。乱数発生器は貯蔵媒体から固有番号を受信して乱数を発生し、暗号器は乱数と内蔵したキーを受信して暗号化テキストを生成する。本発明のカード認証システムは、貯蔵媒体及びカードコントローラを含む。カードコントローラは貯蔵媒体から固有番号を受信する。カードコントローラは乱数発生器及び暗号器を含む。乱数発生器は貯蔵媒体から固有番号を受信して乱数を発生し、暗号器は乱数と内蔵したキーを受信して暗号化テキストを生成する。貯蔵媒体ごとに他の固有番号をシードとして用いることによって、乱数発生器で生成される乱数の任意性が高くなるため、カード認証システムのセキュリティレベルを向上させることができる。

(もっと読む)

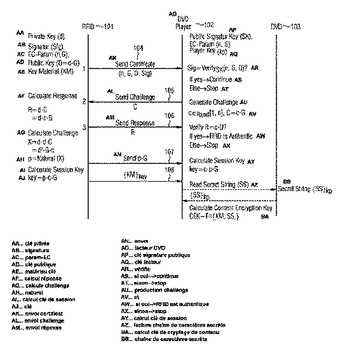

第1の通信機と第2の通信機とのあいだでの共通鍵の指定方法、および、第1の通信機と第2の通信機とのあいだでの共通鍵の指定装置

小さな計算能力ないし小さなメモリ容量しかない第1の通信機からセキュリティのクリティカルなデータを第2の通信機へ伝送する際に問題となるのは、相互認証および共通鍵の指定に必要なプロトコルによって計算能力およびメモリ容量に大きな要求が課されるということである。したがって、本発明の課題は、第1の通信機と第2の通信機とのあいだでの相互認証および共通鍵の指定方法を提供し、従来公知の解決手段に比べて必要な計算能力およびメモリ容量を低減することである。この課題は、既存のコンピュータストラクチャへの要求の小さい認証および共通鍵の指定のプロトコルを設けることによって解決される。  (もっと読む)

(もっと読む)

ネット機密情報管理システム

【課題】通信端末器や携帯型電子装置に対して、認証情報や個人情報を記憶させる必要がなく、セキュリティを確保させながら、簡易にサイトにアクセスさせることができるネット機密情報管理システムを提供する。

【解決手段】ユーザが操作する通信端末器と、この通信端末器に着脱自在に装着された携帯型電子装置と、ログイン情報を記憶する支援サーバ装置とで構成され、携帯型電子装置は、ユーザを生体認証する生体認証手段を有し、生体認証したユーザを支援サーバにログインさせる生体認証ソフトウェアと、ブラウザと連携動作し、ログイン情報の入力欄を備えたログイン画面が開かれたときには、そのログイン画面のURLを上記支援サーバに通知し、支援サーバから、対応した認証情報が送信されてきたときには、ログイン情報の対応した入力欄に自動記入する一方、ユーザが、入力欄に認証情報を記入してサイトに送信操作したときには、その操作を検出し、記入された認証情報を支援サーバに送信して記憶させるブラウザ連携ソフトウェアとを記憶している。

(もっと読む)

セキュア・システム・オン・チップ

本発明の目的は、処理データのためのセキュア・システム・オン・チップを提供することであり、このシステム・オン・チップは、少なくとも中央処理装置と、入力及び出力チャネルと、暗号化/復号化エンジンと、メモリとを含み、前記入力チャネルは、到来するデータをすべて暗号化するために入力暗号化モジュールを含み、前記出力チャネルは、送出するデータをすべて復号化するために出力復号化モジュールを含み、前記中央処理装置は、入力暗号化モジュールから暗号化されたデータを受信し、メモリ内にそれらを格納記憶し、記憶データを処理している間に、前記中央処理装置はメモリから記憶データを読み、暗号化/復号化エンジンにおいて同じ復号化を要求し、データを処理し、暗号化/復号化エンジンによる結果の暗号化を要求し、暗号化された結果を格納記憶し、復号化目的のための出力復号化モジュールに結果を出力し、出力チャネルを介して復号化された結果を出力する。  (もっと読む)

(もっと読む)

情報処理システム、情報処理装置および方法、並びにプログラム

【課題】利便性を低減させずに、容易に、情報漏洩に対してより安全なシステムを実現することができるようにする。

【解決手段】ICカード22が近接されると、受付端末31は、そのICカード22を検出し、カード情報51を取得し、それを電子マネーサーバ32に供給する。電子マネーサーバ32は、ICカード22の事前認証処理を行い、認証が成功した場合、そのICカード22に対応する専用対称鍵62を特定し、事前認証結果情報52を、セキュアな状態で決済端末33に供給する。決済端末33は、近接されたICカード22と、事前認証結果情報52に含まれる専用対称鍵62を用いて相互認証処理を行う。お互いに認証しあうと、ICカード22および決済端末33は、引き続き、支払処理を行い、決済を完了させる。本発明は、認証処理システムに適用することができる。

(もっと読む)

情報処理装置、耐タンパーデバイス、暗号処理方法及びコンピュータプログラム

【課題】既にオーソライズされている暗号化の手法を活用して安全且つ高速な暗号処理を行うことのできる暗号処理技術を提供する。

【解決手段】耐タンパー性は高いが処理能力は低い耐タンパーデバイス(ICカード)200は、初期ベクトルIVの生成と初期ベクトルIV及び第1の鍵K1を用いて初段暗号演算ブロックE_1を生成する処理のみで行い、それ以降の処理は、処理能力の高いパーソナルコンピュータなどの端末装置100で行う。ブロック暗号におけるアルゴリズムは既存のものを採用することができる。暗号処理は、公知の出力フィードバックモードのように、先に行われたブロック暗号処理の結果情報を利用して、後のブロック暗号処理を繰り返すようなものを利用する。

(もっと読む)

デジタルフォレンジック保全装置

【課題】コンピュータやネットワーク等の資源および環境の不正使用、サービス妨害行為、データの破壊、意図しない情報の開示等への対応を行う。

【解決手段】ヒステリシス署名方式を使用し、ログデータ(Di)の生成・保存、ヒステリシス情報(Ri)の演算・保存、ヒステリシス署名情報(Yi)の保存を行うPC 20と、ヒステリシス署名情報(Yi)の演算・保存をするUSBデバイス30とからなり、USBデバイス30に保存されているヒステリシス署名情報(Yi′)と、PC 10に保存されてステリシス署名情報(Yi)とを比較し、対応する総てのヒステリシス署名情報が一致する場合には、ヒステリシス署名情報は真とし、いずれかのヒステリシス署名情報が不一致の場合には、ヒステリシス署名情報は偽とする。

(もっと読む)

タグ検証サーバ装置、タグ検証システム、タグ検証方法及びそのプログラム

【課題】タグ技術におけるリプレイアタックに対する耐性を強化する。

【解決手段】検証サーバ装置10が正当性を認めたタグ出力情報の更新回数を示す確定更新回数情報104を、検証サーバ装置10のメモリ11に格納しておく。そして、通信部12が、検証対象のタグ出力情報の入力を受け付け、抽出部13が、この検証対象のタグ出力情報の更新回数を抽出する。次に、比較部14が、抽出部13が抽出した検証対象のタグ出力情報の更新回数と確定更新回数情報が示す更新回数とを比較し、判定部15が、比較部14での比較結果に従い、検証対象のタグ出力情報の正当性を判定する。

(もっと読む)

ICカード、および、ICカードプログラム

【課題】ICカードの正当な利用者以外の第三者によって、ICカードに備えられたデジタル署名を生成する機能が悪用されてしまうことのないICカードを提供する。

【解決手段】ICカード1は、リーダライタ2aから伝送された署名対象メッセージ22のデジタル署名を生成する機能を備え、ICカード1は署名対象メッセージ22のデジタル署名を生成する前に、ICカード1を利用するユーザの正当性の確認を必要とする。ICカード1は、ユーザの正当性を確認する手段として、PINを照合するPIN照合手段10と、ユーザ確認用のデジタル署名が付加された正当性証明メッセージ21を検証する正当性証明メッセージ検証手段11とを備え、PINの照合と正当性証明メッセージ21の検証とに成功した場合のみ、ICカード1は、デジタル署名を生成する機能の利用を許可する。

(もっと読む)

スマートカードを用いて保安機能を行う装置およびその方法

【課題】 スマートカードを用いて保安機能を行う装置およびその方法に関するものであって、さらに詳しくは、スマートカードを介して電子署名を行うことによって、より安全にセキュリティコンソールの切換および所有権を獲得できる装置およびその方法を提供する。

【解決手段】 スマートカードを用いて保安機能を行う装置は、スマートカードの接触および挿入時に前記スマートカードを読み取って、セキュリティコンソールの公開キーを獲得するスマートカード読取部と、前記セキュリティコンソールの公開キーを用いて、前記スマートカードが伝送した電子署名の有効性を検証する認証部と、前記電子署名の検証の結果有効性が認められれば、被制御デバイスの所有権を獲得することができるセキュリティコンソールに切り換える切換部とを含む。

(もっと読む)

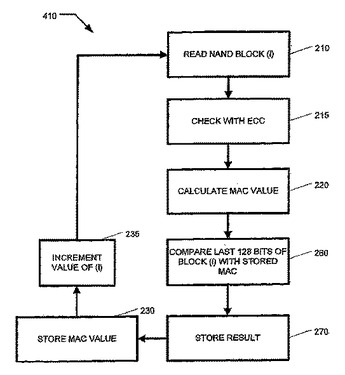

メモリカードコントローラファームウェアのハードウェアドライバ完全性チェック

メモリシステムは、コントローラのハードウェアにおいて実施される暗号化エンジンを備える。メモリシステムを起動する際に、ブートストラップ機構が実施され、ファームウェアの第1の部分が、実行時に実行すべきファームウェアの他の部分をプルインする。暗号エンジンのハードウェアは、ファームウェアの少なくとも第1の部分の完全性をベリファイするために使用される。したがって、システムを実行することになっているファームウェアのみが実行されることになる。  (もっと読む)

(もっと読む)

ICカード、および、ICカード用プログラム

【課題】 DPAに対して耐タンパー性をもたせることのできるICカードを提供する。

【解決手段】 ICカードには、平文を暗号化するプログラムである暗号モジュール100が備えられている。暗号モジュール100は、平文を暗号化する暗号鍵として、正規な暗号鍵である正規暗号鍵131と、ダミーの暗号鍵であるダミー鍵132(2つ)とを、暗号鍵テーブル130に記憶している。暗号モジュール100が平文を暗号化するときは、暗号鍵テーブル130に備えられたすべての暗号鍵をランダムの順で使用して平文を暗号化し、正規暗号鍵131で暗号化した暗号文を出力する。正規暗号鍵131が使用されるタイミングをランダムにすることで、ICカードの消費電流の波形と暗号鍵との相関は弱まり、ICカードに耐タンパー性をもたせることのできる。

(もっと読む)

情報処理装置、デバイス、情報処理システム、情報処理プログラム及び記憶媒体

【課題】秘密情報を情報処理装置に設定したデバイスには当該秘密情報の参照を許可して他のデバイスには当該秘密情報の参照を禁止することにより、他のデバイスを介した秘密情報の漏洩を防止する。

【解決手段】拡張カードでは、装着デバイスから受信した秘密情報設定要求から秘密情報を取り出して秘密情報627へ保存し、秘密情報設定要求からデバイスIDを取り出してDeviceID628に保存する。また、装着デバイスから受信した秘密情報参照要求中のデバイスIDを、揮発性領域へ保存する。そして、DeviceID628と揮発性領域のそれぞれ保存されているデバイスID同士の一致/不一致に応じて、秘密情報627に格納されている秘密情報の参照許可/不許可を示す旨の秘密情報参照応答を装着デバイスに対して返信する。

(もっと読む)

アクセス管理システム、および、アクセス管理方法

【課題】 あらかじめサーバに登録されたクライアントのみならず、ユーザが使用するすべてのクライアントを認証できるアクセス管アクセス管理システムを提供する。

【解決手段】 クライアント3がサーバ1にアクセスすると、サーバ1はクライアント3上で動作するユーザ認証モジュール11及びMACアドレス取得モジュール12を送信する。ユーザ認証モジュール11がICカード2を所持するユーザの正当性を確認した後、MACアドレス取得モジュール12は、ICカード2を用いてクライアント3のMACアドレス32のデジタル署名を生成し、デジタル署名が付加されたクライアント3のMACアドレス32をサーバ1に送信する。サーバ1は、MACアドレス32に付加されたデジタル署名を検証し、検証に成功した場合のみ、クライアント3のアクセスを許可し、事前に定められた規則に従いクライアント3とのセッションを管理する。

(もっと読む)

信号処理回路およびICカード

【課題】DPAによる鍵の不正な解読を防止することができるようにする。

【解決手段】ICカードには、リーダ/ライタから暗号化されて送信されてきたデータの復号、または、リーダ/ライタに送信するデータの暗号化を行うときに用いられる鍵を管理し、管理している鍵を用いてデータの暗号化、復号を行う暗号演算器23が設けられている。この暗号演算器23の構成は、データの暗号化を行うとき、あるいはデータの復号を行うときなどの所定のタイミングで再構成されるようになされている。本発明は、暗号化されたデータの復号、データの暗号化を鍵を用いて行うICカードに適用することができる。

(もっと読む)

暗号化装置

【課題】 規模の小さな暗号化ICを備え、機器間通信の安全性を確保するための必要最小限の機能を有する暗号化装置を提供する。

【解決手段】 第1の機器51において、第1の暗号化IC54は、第2の機器を認証する過程(ステップ(1)、(3)、(6),(7))で生成した乱数R3と、自らの正当性を第2の機器52に対して証明する過程(ステップ(2)、(4)、(5),(8))で獲得した乱数RR4とを結合することで時変のデータ転送鍵を生成し(ステップ(9))、そのデータ転送鍵を用いてデジタル著作物を暗号化し、第2の機器52に転送する(ステップ(11))。

(もっと読む)

ICカード管理システム

【課題】 管理側システムにおいて、ICカードの使用履歴の特定を基本的に不能として蓄積管理されるデータ自体を無意味化する一方、ユーザが希望した場合等必要に応じて使用履歴の特定が可能な仕組みを実現すること。

【解決手段】 管理側システム90は、改札システム50から受信したカード使用情報に設定されているカードIDによって定まる乱数ID列に従った新たな乱数IDを発行させ、カードIDを発行させた乱数IDと置き換えたカード使用履歴データを生成してカード使用履歴ファイルとして管理する。ユーザ操作によってカードIDが入力されたならば、入力されたカードIDによって定まる乱数ID列を発生させ、カード使用履歴ファイルから、使用順に並べたときの乱数IDの順番が発生させた乱数ID列の順番通りになるカード使用履歴データを抽出することで当該カードIDが割り当てられたIC乗車券30の使用履歴を特定する。

(もっと読む)

81 - 100 / 179

[ Back to top ]