Fターム[5J104NA40]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 計算モジュール (731) | 計算能力を持つICカード (179)

Fターム[5J104NA40]に分類される特許

101 - 120 / 179

映像受信装置、その通信制御方法、ICカード及び送信装置

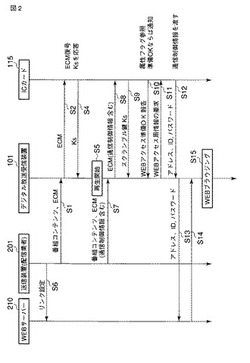

【課題】デジタル放送受信装置において、コンテンツ配信時に暗号化を行い、容易な視聴の認証、不正アクセスの排除を可能にする。

【解決手段】コンテンツと通信制御情報と再生鍵を暗号化し送信する送信装置と、暗号化された信号から通信制御情報と再生鍵を抽出し受信装置へ通知するCASモジュールと、受信した通信制御情報と再生鍵からコンテンツを復号し表示する受信装置と、通信制御情報から制限されたWEBへのアクセスを行うブラウザ機能を有する。

(もっと読む)

電子商取引における匿名ユーザ信頼情報の作成・表示システム及び方法

【課題】オークション等匿名性の高い商取引において、名前等の個人情報を公開したり、ユーザ情報登録をしたりすることなく、互いの信用度をある程度測ることが可能となるシステムを提供する。

【解決手段】ユーザ間の取引履歴に電子署名したデータ(レシート)により、ユーザは取引した事実を自ら証明できる。またレシートに取引相手の評価を追記してさらに電子署名したデータ(評価情報)を作成し公開することで、取引の当事者である自分や取引相手の評価を公表し、かつ第三者はその電子署名により、その評価情報が確かに取引の当事者によって作成されたことを確認できる。またこれから取引をする場合、取引相手の評価情報を収集することでその相手の評判を知ることができる。また収集した評価情報を用いて、ユーザ間の評価関係をグラフとして表示することで、よりユーザの信用度をわかりやすく知ることができる。

(もっと読む)

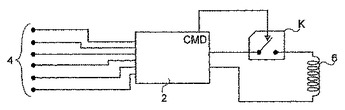

接触通信手段およびリモート通信手段を有する電子エンティティ

本発明は、接触通信手段(4)と、リモート通信手段(6)と、を備える電子エンティティに関する。接触通信手段を介する事前の指示の受信に応じて、少なくともリモート通信手段を介する一定のデータの交換を認証する手段(2、K)も提供される。本発明は、電子エンティティと通信する接触通信手段や、電子エンティティを制御しカスタマイズする方法にも関する。  (もっと読む)

(もっと読む)

無線タグ、リーダライタ、符号化システムおよび符合化方法

【課題】無線タグが発信するIDに秘匿可変性をもたせつつ、無線タグの回路の小規模化と、復号過程の負荷の軽減を達成することができる無線タグ、リーダライタ、符号化システムおよび符合化方法を提供すること。

【解決手段】暗号化ID1331aは、無線タグ1000aの本来のIDであるタグID1310を初期値とし、リーダライタ2000aからIDの問い合わせがあるたびに暗号化鍵1321aをもちいて暗号化される。暗号化ID1332aもタグID1310を初期値とし、IDの問い合わせがあるたびに暗号化鍵1322aをもちいて暗号化される。無線タグ1000aは、暗号化ID1331aと暗号化ID1332aを組み合わせを応答することでIDに秘匿可変性をもたせる。リーダライタは、2つの暗号値を値が一致するまで復号化するだけで本来のIDを取得することができ、読み出し対象の無線タグの数が増えても復号化の負荷が増えることがない。

(もっと読む)

トークン認証方法及びシステム

【課題】 認証方式や認証用の鍵が異なるICカードシステム間でもICカードの認証が可能なトークン認証方法及びシステムを提供することにある。

【解決手段】 自システムに属するICカードを他のシステムで認証可能とするために、自システム内のカード管理装置に、他のシステムに固有の認証プログラムを格納するとともに、他のシステムの認証用の鍵を格納し、必要に応じて該カード管理装置から該管理装置が管理するICカードに、他のシステムに固有の認証プログラムをダウンロードするとともに、他のシステムの認証用の鍵を設定し、該認証プログラムと鍵を用いて認証のためのトークンを生成する

(もっと読む)

永久データハードウェアインテグリティ

本発明は、電子部品のデータ機密保護の分野に関する。本発明は、ソフトウェアを実行するための少なくとも1つのバス、処理装置、およびメモリを備える電子回路で、故障を検出するために、1X個のビットにコード化されたソフトウェアの項目のデジタルデータXを処理する方法、およびこの目的を達成するために提供されたハードウェア構造に関する。本発明は、デジタルデータXを、1X+1Y個のビットにコード化されたデジタルデータZに変換するステップと、1Y個の追加ビットは、前記データXに適用されるインテグリティ関数fの結果であり、前記回路のハードウェア資源群によりデジタルデータZを処理する処理ステップと、ここで、前記ハードウェア資源は、1X+1Y個のビットのワードに作用し、前記処理ステップ中、データZのインテグリティを検証する少なくとも1回のステップと、を含む。 (もっと読む)

携帯可能電子装置およびICカード

【課題】外部から不正な攻撃が行なわれた場合に、鍵データを誤ったデータでメモリから読出してしまうことを防止し、かつ、鍵データが正しく読出せなかったと判定した場合に、誤ったデータを使用して処理を継続してしまうという問題を防止することが可能となる携帯可能電子装置およびICカードを提供する。

【解決手段】外部からコマンドが入力されると、そのコマンドに対応した所定の処理を実行し、その処理結果に応じた応答データを外部へ出力するICカードにおいて、発行処理などにおいて、あらかじめ外部から与えられた鍵データと鍵正当性検証値を内部のデータメモリへ記憶しておき、上記鍵データを使用するコマンドを受信した場合に、これらのあらかじめ記憶したデータと、上記鍵データからコマンド受信の都度算出する比較データを使用して、鍵データの正当性検証を行なう。

(もっと読む)

暗号処理装置及び認証アプリケーションプログラム

【課題】 演算速度をさほど低下させることなく、サイドチャネル攻撃に対する安全性を向上させ、なおかつ製造コストを低く抑える。

【解決手段】 データ値生成命令が入力されたことを契機に、暗号処理装置の暗号演算特定データ生成部において、演算処理内容を特定する暗号演算特定データを生成し、これをデータ記憶部に格納する。また、暗号演算部は、演算処理内容は前記データ記憶部に格納された前記暗号演算特定データに従って変化するがその演算結果は所定の暗号アルゴリズムによるものと等しくなる演算を実行する。

(もっと読む)

携帯可能電子装置及び携帯可能電子装置のデータ出力方法

【課題】処理プログラムが不正な処理を行った場合であっても、ICカード内のデータを保護することができ、セキュリティ性の高いICカードを実現することが可能となる。

【解決手段】データの出力を要求するコマンドに対応する種々の処理が全て正常に実行された場合に所定の値となるような初期値を監視フラグに設定し、データの出力を要求するコマンドに対応する種々の処理の実行状況に応じて監視フラグの値をセットし、データを出力するまでの各処理が完了すると、監視フラグの値に基づいて出力すべきデータをマスクし、マスクしたデータを出力する。

(もっと読む)

記憶装置

【課題】 ICカード機能モジュールのアプレットにより認証された外部ホスト機器が、そのアプレットに割り当てられたメモリエリアの機密データを読み書きする場合に、当該機密データをICカード機能モジュールのアプレットを経由させずに効率よく高速に転送できるメモリカード等の記憶装置を提供する。

【解決手段】 アプレットを格納可能で実行可能なICカードチップと、アプレットに関係した機密データを格納可能なフラッシュメモリチップと、これらに接続されたコントローラチップとを備えたメモリカードにおいて、ICカードチップ150はホスト機器160の検証を行い、コントローラチップ120は、ホスト機器160が検証によって認証されたならば、フラッシュメモリチップ130とホスト機器160との間で機密データの転送を許可する。

(もっと読む)

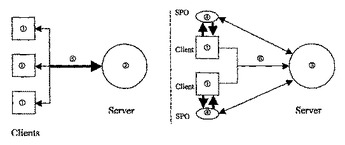

サーバへ拡張を提供する可搬性デバイスを使用する方法及びシステム

本発明は、少なくとも1つのクライアントに接続されたサーバを拡張する方法及びシステムであって、上記クライアントへ接続されてサーバ動作の少なくとも1つを部分的又は全体的に実行する可搬性デバイスによって、クライアント側に上記拡張を提供することから構成されることを特徴とする方法及びシステムに関する。  (もっと読む)

(もっと読む)

ICカードとICカード処理システム

【課題】 この発明は、固定値で照合していた場合に比べて、照合データ全体に対してセキュリティ性が向上する。

【解決手段】 この発明は、照合データの各バイトに対して、乱数を使って照合結果をマスクする。このとき、乱数を上ニブルと下ニブルとにわけ、“0x00”のデータと論理和を計算し、「4ビットの“0”+4ビットの乱数」というデータを生成する。この0付き乱数データと照合データの排他的論理和を計算することで、照合結果を毎回異なる値にするようにしたものである。

(もっと読む)

データ送受信システム、非接触ICチップ、携帯端末、情報処理方法、並びにプログラム

【課題】データを、安全に、かつ容易に移動することができるようにする。

【解決手段】非接触ICチップ1と2のメモリには同じ用途の領域が形成されおり、それらには同じ鍵が割り当てられている。非接触ICチップ1から非接触ICチップ2に対してデータを移動するとき、メモリに割り当てられている所定の鍵から生成された鍵により暗号化された乱数が送受信されることによって相互認証が行われる。相互認証が終わったとき、非接触ICチップ1と2においては、相互認証で用いられた乱数に基づいて移動用鍵が生成される。移動用鍵により暗号化された移動対象のデータが非接触ICチップ1から非接触ICチップ2に送信され、非接触ICチップ2においては、移動用鍵が用いられて移動対象のデータが取得される。本発明は、非接触ICチップに適用することができる。

(もっと読む)

ブロードキャストコンテンツの利用法を監視する手順

改ざん防止モジュール、特にスマートカードに結合された通信機器によるサービスの利用法を監視する方法。前記サービスは、ネットワークを介して前記通信機器と通信することのできるリソースから送られる。サービスは、複数の暗号化されたデータフローを含み、その利用は、それぞれの第1の鍵EKによるデータフローの連続する暗号化解除ステップを含み、前記第1の鍵EKは、データフローにおいて暗号化されており、前記改ざん防止モジュールに格納されたまたは前記改ざん防止モジュール内で導出される第2の鍵KEKにより、改ざん防止モジュールにおいて暗号化解除される。本発明は、前記方法が、a.メモリ位置が、同じサービスに添付される前記第1の鍵EKの暗号化解除ステップの発生回数を格納する計数ステップと、b.暗号化解除されているデータフローの量を証明するのに、カウンタが使用される使用ステップとを含むことを特徴とする。  (もっと読む)

(もっと読む)

データ端末により電子デバイスにアクセスする方法

本発明は、データ端末により電子デバイスにアクセスする方法、コンピュータプログラムプロダクト、電子デバイス、およびデータ端末に関する。 (もっと読む)

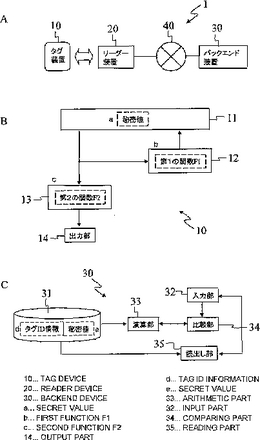

タグプライバシー保護方法、タグ装置、バックエンド装置、更新装置、更新依頼装置、それらのプログラム及びこれらのプログラムを格納した記録媒体

第1の発明では、リーダー装置からの呼び出しに対し、タグ装置は、第2の演算部において秘密値メモリから秘密値を読み出し、これに定義域の元とその写像との関係を撹乱させる第2の関数F2を作用させたタグ出力情報を生成する。このタグ出力情報は出力部に送られ、そこからバックエンド装置に対して出力される。その後、第1の演算部において、秘密値メモリから秘密値の少なくとも一部の要素を読み出し、これに逆像を求めることが困難な第1の関数F1を作用させ、その演算結果で秘密値メモリ内の秘密値を上書き更新する。

第2の発明では、タグ装置の外部に設けられた更新装置において、タグ装置に格納されている秘匿化ID情報を、所定の契機で、それとの関連性の把握が困難な新たな秘匿化ID情報に更新する。  (もっと読む)

(もっと読む)

情報処理システム、情報処理装置、情報処理方法、およびプログラム

【課題】スクランブル鍵が、不正に利用されるのを、容易に抑制する。

【解決手段】耐タンパ性を有するセキュリティモジュール32の演算回路55は、受信端末22が内蔵するEEPROM43から端末IDの供給を受けて、その端末IDを用いて特定の演算を行うことにより秘密鍵Ksacを求め、暗号器54は、その秘密鍵Ksacを用いて、スクランブル鍵を暗号化し、その結果得られる暗号化スクランブル鍵を、受信端末22に供給する。一方、受信端末22が内蔵するデコーダ31の復号器42は、セキュリティモジュール32から暗号化スクランブル鍵の供給を受け、その暗号化スクランブル鍵を、EEPROM43に記憶された秘密鍵Ksacを用いて、元のスクランブル鍵に復号する。そして、デスクランブラ41が、そのスクランブル鍵を用いて、番組の情報をデスクランブルする。本発明は、例えば、番組をデスクランブルする受信端末等に適用できる。

(もっと読む)

情報処理装置

内部データを、互いにビット反転した関係にある正表現データと負表現データの表現形式を持つようにし、それらの表現形式で演算する演算装置を並列に動作させる。そして、結果の出力をランダムに選択するようにして、正表現データと負表現データの表現形式のいずれか一方をICカード内で記憶するように動作させる。内部データとしては、表現形式を示す鍵データとデータを対として記憶する。また、それぞれの表現形式の演算装置の出力結果が、ビット反転した関係を保っているかを検証する。このようにすれば、ICカードにおいて、ICカード用チップでのデータ処理と消費電流との関連性を減少させ、セキュリティを高めることができる。また、チップに故意に誤動作を起こさせ、正常動作と比較して内部の秘密情報を取得するような攻撃がされた場合に、誤動作を検出してデータの盗用を防止できる。  (もっと読む)

(もっと読む)

共用メモリ配線を有する暗号化プロセッサ

【課題】さまざまな秘密鍵および公開鍵の暗号化アルゴリズムを処理するようプログラム可能な暗号化チップを提供する。

【解決手段】暗号化チップは、演算処理装置のパイプラインを含み、該演算処理装置の各々は、秘密鍵アルゴリズム内の1ラウンドを処理することが可能である。データは、該演算処理装置間で、デュアルポートメモリを介して転送される。中央処理装置は、単一サイクルのオペレーションで、グローバルメモリからの非常に幅の広いデータ語を処理することができる。加算器回路は、比較的小さい複数の加算器回路を使用することによって簡素化され、合計およびキャリが複数サイクルでループバックされる。乗算器回路は、非常に幅の広い中央処理乗算器となるよう連結することができるように、より小さい演算処理装置乗算器を適用することによって、複数の演算処理装置と中央処理装置との間で共用することができる。

(もっと読む)

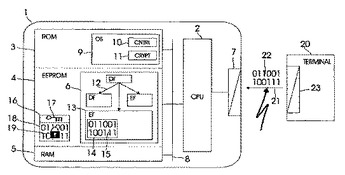

データの安全な処理

例えばICカードなどの、携帯型データ記憶媒体(1)によるデータ(22)の処理中、初めにデータ(22)が暗号化された形態(19)で一時メモリ領域(18)に格納され(S5)、続いて解読された形態(15)で処理される。暗号化されたデータ(19)は暗号作成キー(17)を用いて解読され(S6)、暗号作成キー(17)は処理が成功裏に完了した後に消去される(S8)。一時的格納(S5)が中断(F1)された場合には、キー(17)は中断の解消後に能動的にまたは中断(F1)の結果として消去され(F2)、処理(S7)が中断(F5)された場合には、処理操作が中断の解消後に継続され(F6)、キー(17)は解読されたデータ(15)の処理が完全に完全に終了してから消去される(F7)。  (もっと読む)

(もっと読む)

101 - 120 / 179

[ Back to top ]