Fターム[5J104NA42]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 耐タンパーモジュール (369)

Fターム[5J104NA42]に分類される特許

21 - 40 / 369

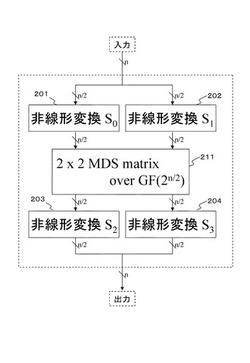

復号処理装置、情報処理装置、および復号処理方法、並びにコンピュータ・プログラム

【課題】実装効率および安全性の高い非線形変換処理構成を実現する。

【解決手段】複数の小さなSボックス(S−box)による非線形変換を実行する第1段の非線形変換部と、第1段非線形変換部からの出力をすべて入力して最適拡散変換を行う行列を適用したデータ変換を実行する線形変換部と、線形変換部の出力データを分割した分割データ各々の非線形変換処理を実行する複数の小型非線形変換部からなる第2段非線形変換部を適用したデータ変換を実行する。本構成により、クリティカルパスを過大にすることなく適切なデータ拡散が実現され、実装効率および安全性の高い構成を実現することができる。

(もっと読む)

暗号装置の保護方法及び保護システム

【課題】特定のタイプの攻撃に対するより強い耐性を提供する暗号保護方法を提供する。

【解決手段】暗号回路による暗号アルゴリズムの実行中に使用される秘密データ(Di、K)の検出を目的とする攻撃からの暗号回路の保護方法であって、データ(Di)への少なくとも一つの暗号演算(Oi)の適用(22)を含み、データは、少なくとも一つの群構造を有し、且つ少なくとも一つの二項演算が提供される第1の数学的構造(E)に属し、保護方法は、データ(Di)に、暗号演算(Oi)を適用する(22)前に、二項演算と両立する少なくとも一つの可逆の第1の準同型写像(Mi)を適用し(20)、暗号演算(Oi)を適用した後に、第1の準同型写像(Mi)の逆写像である少なくとも一つの第2の準同型写像(Mi-1)を適用する(24)ことを含む、暗号演算を保護するためのステップ(OPi)を含むことを特徴とする。

(もっと読む)

認証方法、管理装置及び認証システム

【課題】モバイルコンピュータ等、使用場所が移動される装置におけるセキュリティ性を向上可能な認証方法の提供。

【解決手段】本体装置1が、自己の識別情報と位置情報とを管理装置3に送信する位置情報送信ステップと、管理装置3が、本体装置1の識別情報に対応付けて記憶しているエリア情報で示されるエリア内に、本体装置1が存在するか否かを判定し、存在すると判定すれば、ログイン装置7の認証情報を本体装置1に送信し、存在しないと判定すれば送信しないエリア認証ステップと、ログイン装置7が、自己の認証情報を近距離無線通信により本体装置1に送信する認証情報送信ステップと、本体装置1が、管理装置3から受信した認証情報と、ログイン装置7から受信した認証情報とを照合することにより認証を行うログイン装置認証ステップと、を含む認証方法。

(もっと読む)

データ記憶装置、コントロール装置及び暗号化方法

【課題】再暗号化処理の効率化を実現することにより、セキュリティの向上と共に、動作効率の低下を回避できるデータ記憶装置を提供する。

【解決手段】暗号化モジュールは、データの暗号化又は復号化を行なう。ライトモジュールは、ホストから受信したデータの暗号化データを記憶媒体に書き込む。コントローラは、通常暗号化処理を行う場合にホストから受信したデータを前記暗号化手段により暗号化して当該暗号化データをバッファメモリを経由してライト手段に転送し、再暗号化処理を行う場合に前記記憶媒体に記録されているデータを再暗号化する。さらに、コントローラは前記再暗号化処理を行う場合に、前記記憶媒体からの暗号化データを前記暗号化手段により復号化し、前記復号化データを前記バッファメモリに格納し、前記バッファメモリからの前記復号化データを前記暗号化手段により再暗号化して前記ライト手段に転送する。

(もっと読む)

暗号処理装置

【課題】1Round演算を1クロックサイクルで実行し、なおかつ、回路規模の増大を抑え、DPA耐性の向上を図ることが可能な暗号処理装置を提供する。

【解決手段】第1レジスタ105と、第2レジスタ106と、非線形変換部としてSboxを有し、第2レジスタの格納値に対してラウンド演算を行うラウンド演算部109と、初期置換された第1データと所定の攪乱値とのEXORを行う第1演算部102と、初期置換された第2データと所定の攪乱値とのEXORを行う第2演算部103と、第1レジスタの格納値に対して逆置換を行う逆置換部107と、逆置換した値と所定の攪乱値とのEXORを行い、演算結果をラウンド演算部に供給する第3演算部109と、を有し、ラウンド演算部109は、Sboxにて、第2レジスタに格納された格納値の攪乱状態を解除した値を入力として、非線形変換処理を行い、Sboxの処理結果と第3演算部の演算結果とのEXORした結果を第2レジスタに出力する。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、周辺部のCPUの処理負荷の増加を抑制し、その認証情報の不正解析を困難にする。

【解決手段】主制御部は種別情報が認証用データの場合、次回のデータ種別を決定すると、該データ種別に対応した検査値を有する認証用データを生成する。また、主制御部は種別情報が期待値変更用データの場合、期待値を変更する期待値変更用データを生成して検査値を変更する。主制御部は生成した認証用データ又は期待値変更用データを有する認証情報を生成して中間部に送信する。一方、中間部は中間側種別情報のデータ種別が期待値変更用データの場合、受信した認証情報の認証用データと期待値とを比較し、該判定結果に基づいた主制御部の認証結果を示す中間認証結果データを生成して周辺部に送信する。中間部は中間側種別情報のデータ種別が期待値変更用データの場合、認証情報の期待値変更用データに基づいて期待値を変更する。

(もっと読む)

認証装置、認証方法および認証プログラム

【課題】フォルトインジェクション攻撃による改ざんが行われた場合に、改ざんが行われたことを検知する。

【解決手段】複数のビットが含まれるビット列によって予め定められた認証条件と、入力されるビット列である認証値とを比較して認証処理を行う認証装置が、認証条件または認証値に含まれる複数のビットのそれぞれの前後に、隣り合うビットが異なる値を示す付加ビット列が付加されたビット列を記憶し、認証処理の際には、記憶したビット列から、認証条件または認証値に含まれる1ビットと、その1ビットに隣り合う前後の付加ビットのうち少なくとも2ビットずつとの少なくとも5ビットが含まれるビット列を読み出し、同値が少なくとも3ビット連続するビット列が含まれないと判定した場合に認証処理を行う。

(もっと読む)

サイドチャネル攻撃耐性評価装置、サイドチャネル攻撃耐性評価方法およびプログラム

【課題】秘密情報に関わる信号源とそれ以外のノイズとなる信号源との分離をし、耐性評価精度を向上させる。

【解決手段】サイドチャネル情報測定部2が、評価対象の暗号装置1から漏洩するサイドチャネル情報を測定し、通過帯域決定部4が、ケフレンシ窓の通過帯域を決定し、ケプストラム解析部3が、サイドチャネル情報測定部2が測定したサイドチャネル情報に対して、ケフレンシ窓の通過帯域に基づいて、ケプストラム解析を実施し、DSCA耐性評価部5が、ケプストラム解析部3にて解析されたサイドチャネル情報に基づいて、評価対象の暗号装置1のサイドチャネル攻撃への耐性の可否を判定する。

(もっと読む)

電子制御装置

【課題】中央演算処理部の外部に設けられた外部記憶素子に記憶されたデータの不正読み出しを防止可能な電子制御装置を提供する。

【解決手段】中央演算処理部と、中央演算処理部の内部に設けられた内部記憶素子と、中央演算処理部の外部に設けられ、暗号化されたデータを記憶する外部記憶素子と、外部記憶素子から暗号化されたデータを読み出して内部記憶素子に記憶する読出部と、外部装置から、暗号化されたデータを復号するための復号コードを取得する復号コード取得部と、取得した復号コードに基づいて、内部記憶素子に記憶された暗号化されたデータを復号し、復号したデータを内部記憶素子に格納する復号部と、を備えることを特徴とする。

(もっと読む)

暗号化装置および復号装置

【課題】サイドチャネル攻撃に対して安全な装置を実現する。

【解決手段】暗号化装置は、第1暗号部分処理部と、生成部と、第2暗号部分処理部と、第3暗号部分処理部と、第4暗号部分処理部と、を備える。第1暗号部分処理部は、平文から第1中間データを計算する。生成部は、第1中間データから第N中間データ(Nは2以上の整数)に対する計算に用いる拡大鍵を暗号鍵から生成する。第2暗号部分処理部は、第i中間データ(iは1以上N未満の整数)と拡大鍵とに基づいて第i+1中間データを計算する。第3暗号部分処理部は、第N中間データを攪拌する予め定められた変換を含む演算を行い、第N+1中間データを計算する。第4暗号部分処理部は、第N+1中間データに対して変換の逆変換を含む演算を行い、暗号文を計算する。

(もっと読む)

情報処理装置、情報保護方法

【課題】自装置内の暗号化された秘密情報を高いセキュリティレベルで保護することが可能な情報処理装置、情報保護方法及び画像処理装置を提供することを目的とする。

【解決手段】自装置内の秘密情報73を保護する情報処理装置であって、秘密情報73の暗号化に利用した暗号鍵71を記憶しており、暗号鍵71の読み出し又は書き込み双方に異なる要因により規定された定義56に従ってアクセス制御が成される第1記憶手段58と、ファームウェア50から一意に値を算出する算出手段20〜21と、暗号化された秘密情報73を記憶する第2記憶手段と、算出された値に基づき、ファームウェア50の完全性を判定し、ファームウェア50の完全性を要因とする定義に従って暗号鍵71へのアクセス制御を行うアクセス制御手段54とを有することで上記課題を解決する。

(もっと読む)

携帯可能電子装置、及び携帯可能電子装置の制御方法

【課題】 より効率的に暗号演算処理を実行することができる携帯可能電子装置、及び携帯可能電子装置の制御方法を提供する。

【解決手段】 一実施形態に係る携帯可能電子装置は、第1の記憶部と、第2の記憶部と、第3の記憶部とを有し、入力されるデータに基づいて演算処理を行う携帯可能電子装置の制御方法であって、入力されるデータを前記第1の記憶部に記憶する。携帯可能電子装置は、前記第1の記憶部に記憶されているデータに基づいて演算処理を行う。携帯可能電子装置は、前記演算処理の処理結果を前記第2の記憶部に記憶する。携帯可能電子装置は、前記演算処理の処理結果と、前記第2の記憶部により記憶されているデータとを比較する。携帯可能電子装置は、前記比較処理の比較結果において一致しない場合、前記第2の記憶部により記憶されているデータを前記第3の記憶部に出力しないように前記第2の記憶部を制御する。

(もっと読む)

べき乗剰余演算装置、べき乗剰余演算方法およびプログラム

【課題】べき乗剰余演算において、電力解析および処理時間解析に基づくサイドチャネル攻撃への耐性を向上させること。

【解決手段】べき乗剰余演算装置は、べき乗指数kとべき乗剰余演算の法Nを保持する暗号鍵保持部と、べき乗指数kを分割する単位として、2以上の整数の乱数である処理ビット幅pを生成する乱数生成部と、処理ビット幅pおよびべき乗指数kを用いて処理回数qを計算し、演算用べき乗指数fを生成するべき乗指数制御部と、処理回数q、演算用べき乗指数f、およびべき乗剰余演算の法Nを用いてmk mod Nを算出する剰余演算部と、を備えている。

(もっと読む)

セキュアなフィールドプログラマブルゲートアレイ(FPGA)アーキテクチャ

【課題】FPGAを構成するために、コンフィギュレーションデータを暗号化すること、及び、暗号化されたデータをFPGA内又はFPGAに格納する際に、FPGAキー又はFPGAコンフィギュレーションデータの機密性又は認証を確保する堅牢な方法を提供する。

【解決手段】セッションキーは、FPGA及び遠隔キー記憶デバイスの両方に格納され、暗号化されたFPGAコンフィギュレーションデータは、FPGAで受信され、復号化されたFPGAロード復号化キーを用いて復号化及び認証される。FPGAコンフィギュレーションデータを復号化したデータは反復認証に用いる。反復認証のために、FPGAにおいて認証デバイスからチャレンジメッセージが受信される。レスポンスメッセージを生成するために、チャレンジメッセージをセッションキーを使用して暗号化し、認証デバイスに送信する。

(もっと読む)

フレキシブル認証ルールの修正

【課題】複雑な認証ルールの中からルール要因を一つ、信頼性のある環境によって安全に変更可能とするコンピューティング技術を提供する。

【解決手段】耐タンパ性のセキュリティLSIは、不揮発性メモリと揮発性メモリと単調カウンタ領域とプラットフォーム状態に関する蓄積情報を記憶する構成レジスタと暗号化部を持ち、外部から受信したオブジェクトに含まれるルールを修正するためのオブジェクトルール修正チケット発行部を備え、受信したオブジェクトが、記憶されている暗号化ハッシュと等しい暗号化ハッシュを含んでいる場合にのみ前記チケット発行部を有効にする。このためルールの変更は、その変更の起源を十分に監査できるような方法で行われる。

(もっと読む)

ガロア体の逆元演算回路

【課題】ダイナミックハザードに起因する消費電力の増加を一様に抑えて、DPA攻撃を困難にする。

【解決手段】8ビットの入力データは4つのデコーダ111乃至114によって2ビットずつデコードされ、それぞれ4ビットずつ計16ビットのデコードデータとなる。演算部120はデコードデータに対してGF(((22)2)2)逆元演算を行う。演算結果は4つのエンコーダ131乃至124によって4ビットずつエンコードされ、それぞれ2ビットずつ計8ビットの出力データとなる。デコーダ111乃至114は共通の制御信号PCdlyに同期して演算開始前に固定値「0000」を一旦出力した後に、入力データに応じて何れか1ビットのみを「1」に変化させる。演算部120は固定値が入力されると固定値を出力し、固定値以外が入力されると演算結果を出力する。これにより、中間値への遷移を抑止する。

(もっと読む)

暗号装置及び暗号プログラム

【課題】キャッシュ攻撃などに対してデータ処理装置などを保護する。

【解決手段】入力データ列の暗号化処理又は復号処理を行う際にサイドチャネル攻撃の対象となる可能性のある処理ブロックを有するデータ処理装置に対し、正規の暗号化処理又は復号処理の際に前記処理ブロックに入力される正規データ列と異なる擬似データ列を所定のルールに基づいて生成し、生成した擬似データ列を正規データ列に代えて処理ブロックへ入力し、処理ブロックと等価の擬似処理ブロックと擬似データ列を生成する際に用いた基礎データを擬似処理ブロックに入力して補正データを生成し、擬似データ列の入力により前記処理ブロックで実行される擬似的な暗号化処理又は復号処理による擬似結果データを補正データで補正することで、当該擬似結果データを正規の暗号化処理又は復号処理により得られる結果データと同じ内容に補正する。

(もっと読む)

セキュリティデバイス及び情報処理装置

【課題】TPMを具備しない情報処理装置にトラステッドブートを実現させること。

【解決手段】アプリケーションの動作環境を提供するプラットフォームを有した本体装置と着脱自在に接続される接続手段と、前記接続手段に接続された前記本体装置の起動時に、前記プラットフォームから当該プラットフォームを一意に特定可能なハッシュ値を算出する算出手段と、信頼性が確保された前記プラットフォームのハッシュ値を記憶する記憶手段と、前記算出手段が算出したハッシュ値と前記記憶手段に記憶されたハッシュ値とを比較し、両ハッシュ値が一致するか否かを判定する真正性判定手段と、前記真正性判定手段が不一致と判定した場合に、前記本体装置の使用を制限する制御手段と、を備える。

(もっと読む)

暗号演算装置、記憶装置および暗号演算方法

【課題】高速に暗号演算を実施できる暗号演算装置を得ること。

【解決手段】暗号演算を行う入力データのデータ単位を第1のデータ単位とし、第2の鍵データと、前記第1のデータ単位より大きい第2のデータ単位ごとに定められたデータ情報と、に基づいて初期マスク値を生成する初期マスク値生成部と、前記初期マスク値に基づいて、前記第1のデータ単位ごとにマスク値を生成するマスク値更新部と、前記初期マスク値と、前記マスク値更新部が生成したマスク値と、を保持し、保持しているマスク値を出力するマスク値保持部と、第1のデータ単位の入力データと、第1の鍵データと、前記マスク値保持部から出力されたマスク値と、に基づいて前記第1のデータ単位の入力データを暗号化した暗号化データを生成するデータ暗号演算部と、を備える。

(もっと読む)

情報処理装置及びプログラム

【課題】トラステッドブートを行うコンピュータのセキュリティを向上させること。

【解決手段】自己の装置の起動(トラステッドブート)後の所定のタイミングで、起動制御手段が保持するPCR情報と、前記プラットフォーム情報取得手段が取得した現時点でのプラットフォーム情報との組を、真正性が保証された時点でのPCR情報とプラットフォーム情報との組を保持する管理サーバに送信することで、当該管理サーバに両組が一致するか否かの一致判定を要求し、不一致となったハードウェア構成及びソフトウェア構成の何れかの構成について、当該構成に応じた対処方法を指示した応答情報を、管理サーバから受信し、この応答情報に基づいて不一致となった構成を制御する。

(もっと読む)

21 - 40 / 369

[ Back to top ]