国際特許分類[H04L12/66]の内容

電気 (1,674,590) | 電気通信技術 (544,871) | デジタル情報の伝送,例.電信通信 (61,356) | データ交換ネットワーク (30,480) | 異なる形式の交換方式を有するネットワーク間の接続のための配置,例.ゲートウェイ (2,429)

国際特許分類[H04L12/66]に分類される特許

81 - 90 / 2,429

通信システムおよび装置

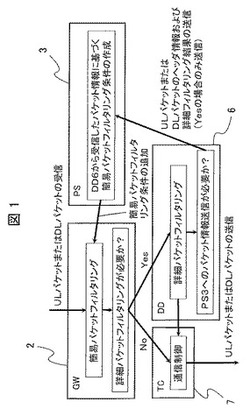

【課題】 端末とサービス提供サーバの間で送受信されるIPパケット全てに対して、詳細パケットフィルタリングを実施すると、パケット転送レートなどの通信性能が低下する。

【解決手段】 IPパケットのセッションレイヤ以上のヘッダまたはペイロードの内容に基づく詳細パケットフィルタリングを行う詳細検索装置(DD)6のフィルタ結果および該パケット情報をポリシー管理サーバ(PS)3に通知し、PS3が通知情報に基づいてトランスポートレイヤ以下のヘッダの内容に基づく簡易パケットフィルタリング条件を作成して、ゲートウェイ(GW)2に通知する。これにより、以降のパケットに対してGW2による簡易パケットフィルタリングのみで詳細パケットフィルタリングと同じフィルタ結果を適用できるので、詳細パケットフィルタリングを実施する場合に比べて、パケット転送レートなどの通信性能を向上させることができる。

(もっと読む)

中継装置、通信システム、通信方法およびプログラム

【課題】

長距離通信において、通信装置における再送制御に必要となるメモリ量の増大を回避すること。

【解決手段】

本発明による中継装置は、ネットワークを介してパケットの送受信を行う通信装置と接続し、前記パケットを中継する中継装置であって、前記中継装置は、受信した再送パケットの宛先が、前記中継装置が属する通信システム内、または前記通信システム外にあるかを判断する宛先判断手段と、前記判断結果が、前記受信した再送パケットの宛先が前記通信システム外にあることを示す場合には、前記受信した再送パケットの再送制御を行い、前記受信した再送パケットの宛先が前記通信システム内にあることを示す場合には、前記受信した再送パケットの再送制御を前記受信した再送パケットの送信元に対して要求する再送制御手段と、を備えることを特徴とする。

(もっと読む)

産業制御システムを管理する管理システム、管理方法および管理プログラム

【課題】異常時において適切な対処を行う。

【解決手段】制御装置と、制御装置に接続される制御ネットワークと、制御ネットワークを介して制御装置により制御される複数の機器とを備える産業制御システムの管理システムであって、産業制御システムの一部ずつを制御する制御ゾーン毎に設けられ、制御ゾーン内の機器と制御ネットワークとの間の通信を中継する複数のファイヤウォール部と、複数のファイヤウォール部のそれぞれからイベントを収集して解析し、制御ゾーン毎の異常を検知するイベント解析部と、異常が検知された制御ゾーンに設けられたファイヤウォール部を介する通信動作を変更する通信管理部と、を備える管理システムを提供する。

(もっと読む)

アクセス制御システム、およびアクセス制御方法

【課題】 ホームネットワークに接続された多種多様なホーム機器に対して、外部ネットワークから確実かつ安全にアクセスすることが可能なアクセス制御システム、およびアクセス制御方法を提供する。

【解決手段】 リモート端末15からホーム機器14へのアクセス要求が送信されたときに、当該ホーム危機14に対応するHGW13が、VPNで利用するポートを開けるようにFW設定を行ってリモート端末15とHGW13との間にVPNを確立させ、VPN上のアドレスに到達したアクセス要求を対象ホーム機器に転送するようにNAT設定ないしはリバースプロキシ設定を行い、リモート端末15からのアクセス要求を、管理ページから対象ホーム機器14に、確立されたVPNを経由して遷移させる。

(もっと読む)

検疫ネットワークシステム及び検疫方法

【課題】検疫ネットワークにおける安全性を確保しつつ、検疫ネットワークに隔離されている仮想端末へのリモート端末からのアクセスを可能にし得る、検疫ネットワークシステム、及び検疫方法を提供する。

【解決手段】検疫ネットワークシステム10は、仮想端末720〜740とリモート端末100との通信経路に設置される中継装置400と、セキュリティポリシーへの適合を判定する、検疫サーバ500と、適合しない仮想端末を検疫ネットワークに接続させる端末隔離装置710とを備える。検疫サーバ500は、適合しない仮想端末の業務ネットワークでのIPアドレス、検疫ネットワークでのIPアドレス、許可される特定のポートを中継装置400に通知する。中継装置400は、通知を受けると、リモート端末から送信されたIPパケットの送信先のIPアドレスを検疫ネットワークでのIPアドレスに変換し、特定のポートを用いた通信のみを許可する。

(もっと読む)

アクセス制御システム、およびアクセス制御方法

【課題】 ホームネットワークに接続された多種多様なホーム機器に対して、外部ネットワークから確実かつ安全にアクセス可能なアクセス制御システム、およびアクセス制御方法を提供する。

【解決手段】 リモート端末15からホーム機器14へのアクセス要求が送信されたときに、対象ホーム機器14の第1ローカルアドレスを取得し、さらに外部ネットワーク30上のリモート端末15とホーム機器14との間にVPNを確立するためのホーム機器14の第2ローカルアドレスを取得し、第1ローカルアドレスを元に該アクセス要求に応じたNAT/FW設定を行うHGW13と、この設定により、外部ネットワーク30に接続されたアプリケーションサーバ10がリモート端末15とHGW13との間にVPNを確立し、リモート端末15からのアクセス要求を、管理ページから対象ホーム機器14に、確立されたVPNを経由して第2ローカルアドレスを元に遷移させる。

(もっと読む)

モニタリングシステム、通信装置、通信制御方法

【課題】 広帯域の帯域制限を考慮した優先度制御を実現可能なモニタリングシステムを提供する。

【解決手段】 複数の通信端末が接続されるローカルネットワークと管理センタが接続される広域ネットワークとを相互接続するネットワーク相互接続装置を用い、監視対象を管理センタから遠隔監視するモニタリングシステムにおいて、

ネットワーク相互接続装置は、複数の通信端末から収集したデータを基にアラーム検出及びアラーム状況に応じたデータ統計処理を行い、

前記アラーム状況と、ローカルネットワークの通信状況と、広域ネットワークの通信状況とから、前記管理センタに送出するデータを選択することで、モニタリングシステムにおいてネットワークの容量を十分に活用しつつ、ネットワーク容量の不足時及び変動時にもアラーム判定処理に必要なデータ通信を確保することができる。

(もっと読む)

電話システム、ドック装置、携帯通信端末および電話システムにおける機器接続方法

【課題】携帯電話網等を通じて通話を行うことが可能な携帯通信端末を、会社内などに形成される電話システムに接続して、高品位に通話を行えるようにする。

【解決手段】SIPサーバ1に対して、ドック装置4を有線接続し、ドック装置4に対して、携帯通信端末である携帯電話端末5を有線接続して電話システムを構成する。ドック装置4は、携帯電話端末5が接続されると、端末登録離脱処理部を制御して、SIPサーバ1に対して、自機と携帯電話端末5とからなる端末をSIPサーバ1の配下の電話端末として登録する。ドック装置4が携帯電話端末5を制御して、携帯電話端末5をユーザインターフェースとして用いるようにし、目的とする相手先との間に通信路を接続し、通話を行えるようにする。

(もっと読む)

ゲートウェイ装置、情報処理装置、処理方法およびプログラム

【課題】コンピュータから主体的にマルウェアを取得させる仕組みに対する防御手段を提供する。

【解決手段】LAN100と外部ネットワークとの間に設けられるプロキシサーバ20であって、このプロキシサーバ20は、予め定められたタイミングでマルウェアを配信する可能性のあるウェブサイトにアクセスする。これにより、LAN100内のクライアント端末10よりも先にプロキシサーバ20がそのようなウェブサイトにアクセスする。プロキシサーバ20は、ウェブサイトから受信したマルウェアを処理(削除、隔離等)する。そして、この後にLAN100内のクライアント端末10がウェブサイトにアクセスする場合に、ウェブサイトが既にマルウェアを送信したクライアント端末10であるかのように偽装する。

(もっと読む)

IPv6NAT装置内折り返し通信方法

【課題】IPv6マルチプレフィクス環境において、NAT装置内折り返し通信の条件に合致した際、既存のルータの転送処理を複雑化することなく、NAT装置配下のLAN側の端末から配下外のWAN側の端末への不通問題を解消する。

【解決手段】NAT装置5に、NAT装置5配下のLAN3の端末A、Bに割り当てられたIPv6グローバルアドレスのLAN側とWAN側のアドレス変換の対応付けを記憶させるNATテーブル14を設ける。そして、NAT装置5が、WAN側のプレフィクスを持つ宛先のパケットをLAN側から受信した場合、折り返し通信とすべきパケットか否かをNATテーブル14に基づいて判別し、対象パケットであった場合は、宛先アドレスをNAT処理してNAT装置5配下外のWAN側の通信網2に属した端末Cへ送出する。

(もっと読む)

81 - 90 / 2,429

[ Back to top ]