ユーザ認証方法

【課題】 アクセスしてきたユーザとその携帯通信端末とを関連付けて共に認証することで、高いセキュリティレベルが確保されたユーザ認証方法を提供する。

【解決手段】 携帯通信端末を用いてイントラネットの非公開エリアとのセッション要求を行うユーザを認証するためのユーザ認証方法が、公開エリアへアクセスしてきたユーザによって入力された第1認証情報の認証を行う工程と、認証されたユーザと非公開エリアとのセッションを認証するためのセッション識別子を発行し、保存する工程と、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリアのURLをユーザの携帯通信端末に伝達する工程と、公開エリアに再アクセスした携帯通信端末から提供されるURLに含まれるセッション識別子を照会することで認証を行い、それによりユーザと非公開エリアとのセッションが認証される工程とを含む。

【解決手段】 携帯通信端末を用いてイントラネットの非公開エリアとのセッション要求を行うユーザを認証するためのユーザ認証方法が、公開エリアへアクセスしてきたユーザによって入力された第1認証情報の認証を行う工程と、認証されたユーザと非公開エリアとのセッションを認証するためのセッション識別子を発行し、保存する工程と、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリアのURLをユーザの携帯通信端末に伝達する工程と、公開エリアに再アクセスした携帯通信端末から提供されるURLに含まれるセッション識別子を照会することで認証を行い、それによりユーザと非公開エリアとのセッションが認証される工程とを含む。

【発明の詳細な説明】

【0001】

【発明の属する技術分野】本発明は、携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を行うユーザを認証するためのユーザ認証方法に関し、特に携帯電話からインターネットを経由して企業のイントラネットのサーバとセッションする際のユーザ認証方法に関する。

【0002】

【従来の技術】一般的なネットワークシステムでは、ネットワークのユーザはユーザ識別子とパスワードとを持っており、それらをネットワークの管理者が認証することにより、そのネットワークの非公開エリアとのセッションが許可される。今日、様々な携帯通信端末が広く普及し、それらを使用してインターネット経由で特定のネットワークへアクセスする方法が提供されている。例えば、NTTドコモ株式会社によって提供されているiモードやDDIグループによって提供されているEZwebといったサービスを利用可能な携帯電話または携帯端末を企業のネットワークのユーザへ配布し、ユーザがそれを用いて企業のイントラネットのサーバへアクセス可能なシステムが構築されている。このシステムにより、情報が必要なときにイントラネットサーバへアクセスし、必要な情報を引き出すことができる。

【0003】

【発明が解決しようとする課題】しかしながら、従来のネットワークシステムにおいては、ネットワークに携帯通信端末を用いてアクセスしてきたユーザ個人をユーザ識別子とパスワードとから認証することはできるが、携帯通信端末がそのユーザ自身のものであるかは不明であった。言い換えると、ネットワークのサーバにアクセスしてきた人物が正当なユーザであるとの保証はなかった。なぜならば、ユーザ個人の認証を行うためのユーザ識別子とパスワードとが何らかの手段で盗まれて、ネットワークのサーバへ侵入するために使用されている可能性があるからである。従って、上記のような携帯通信端末をクライアントとして使用したネットワークの場合、ユーザ識別子とそのパスワードとを不正に手に入れた人物が、携帯通信端末を持っていればネットワークへ侵入することが可能になるという問題がある。ユーザ識別子およびパスワードの漏洩は起こり得ることであり、それに対する防御を講じたセキュリティシステム、即ち、ユーザ個人の認証がユーザ識別子およびパスワードのみで行われることがないようなセキュリティシステムが求められている。

【0004】本発明は上記の問題点に鑑みてなされたものであり、その目的は、携帯通信端末を用いてインターネット経由でネットワークへアクセスするシステムにおいて、アクセスしてきたユーザとその携帯通信端末とを関連付けて共に認証することで、高いセキュリティレベルが確保されたユーザ認証方法を提供することにある。

【0005】

【課題を解決するための手段】上記目的を達成するための本発明に係るユーザ認証方法の第一の特徴構成は、特許請求の範囲の欄の請求項1に記載した如く、携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を通信路を介して行うユーザを認証するためのユーザ認証方法であって、前記コンピュータ内部または前記イントラネットの公開エリアへアクセスしてきた前記ユーザによって入力された第1認証情報の認証を行う第1認証工程と、前記認証されたユーザと前記非公開エリアとのセッションを認証するためのセッション識別子を発行し、データベースに保存するセッション識別子発行工程と、前記セッション識別子を付加して得られた、前記セッション識別子の認証が行われる前記公開エリアのURLを前記ユーザの携帯通信端末に伝達するURL伝達工程と、前記公開エリアに再アクセスした前記携帯通信端末から提供される前記URLに含まれる前記セッション識別子を備える第2認証情報を前記データベースで照会することで、前記第2認証情報の認証を行い、それにより前記ユーザと前記非公開エリアとのセッションが認証される第2認証工程とを含む点にある。

【0006】上記目的を達成するための本発明に係るユーザ認証方法の第二の特徴構成は、特許請求の範囲の欄の請求項2に記載した如く、上記第一の特徴構成に加えて、前記URL伝達工程によって前記URLの伝達を受けたユーザが前記公開エリアに少なくとも1回アクセスし、前記第2認証工程が少なくとも1回実施される場合、前記各第2認証工程の前に第1認証工程が実施される点にある。一旦、ユーザ認証が行われた後で、再び非公開エリアとのセッションを希望する場合は、第2認証工程からユーザ認証を始めることができる。従って、第2認証工程が複数回行われる場合もあるが、この場合、それぞれの第2認証工程の前には第1認証工程が行われる。

【0007】上記目的を達成するための本発明に係るユーザ認証方法の第三の特徴構成は、特許請求の範囲の欄の請求項3に記載した如く、上記第一または第二の特徴構成に加えて、前記第1認証情報が前記ユーザ固有のユーザ識別子およびパスワードである点にある。

【0008】上記目的を達成するための本発明に係るユーザ認証方法の第四の特徴構成は、特許請求の範囲の欄の請求項4に記載した如く、上記第一から第三のいずれかの特徴構成に加えて、前記セッション識別子が有効期限を持つ点にある。

【0009】以下に、作用並びに効果を説明する。本発明に係るユーザ認証方法の第一の特徴構成によれば、ユーザから通信路を介してアクセスがあり、そのユーザが正当なユーザであると認証された場合に、ユーザが所持している携帯通信端末に応答を返し、ユーザに対して上記携帯通信端末を用いて再アクセスすることを要求し、さらなる認証を行うことで、ユーザからのユーザ識別子やパスワードといった入力情報だけでなく、ユーザの携帯通信端末の認証を行うという二段階の認証からなるセキュリティレベルの高い認証方法を実施することができる。つまり、第1認証工程で入力が求められるユーザ固有の情報を知っていたとしても、ユーザ自身の携帯通信端末からアクセスを行っていない場合には、コンピュータ内部またはイントラネットの非公開エリアに侵入することはできない。その結果、ユーザ識別子およびパスワードが漏洩した場合であっても、コンピュータ内部またはイントラネットの非公開エリアが外部から侵入されることはない。

【0010】コンピュータ内部の非公開エリアとは、コンピュータの記憶装置に格納された、例えばパスワードが設定され、認証された者だけがアクセスすることのできるファイルまたはアプリケーションなどのことであり、公開エリアとはパスワードなどが設定されておらず、自由にアクセスすることのできるファイルまたはアプリケーションなどのことである。尚、コンピュータの記憶装置は、コンピュータに内蔵されている場合とコンピュータの外部に接続されている場合がある。イントラネットの非公開エリアとは、例えばパスワードが設定され、認証された者だけがアクセスすることのできる互いに接続されたサーバまたはデータベース等の記憶装置のことであり、公開エリアとはパスワードなどが設定されておらず、自由にアクセスすることのできる互いに接続されたサーバまたはデータベース等の記憶装置である。

【0011】本発明に係るユーザ認証方法の第二の特徴構成によれば、第1認証工程ではパスワードの入力を求めず、第2認証工程の前にユーザ識別子とパスワードとの入力を求める工程を行うことが可能であるため、第1認証工程を簡略化することができる。この場合であっても、ユーザ識別子が第1認証工程で入力されているために、それより電子メールアドレスを検索することは可能であり、上記の第三の特徴構成と同様の作用・効果を得ることができる。さらに、既にURLの伝達を受けているユーザがセッション識別子の認証を受けようとする場合は、第1認証工程を行った後すぐに、第2認証工程へ進むことができる。

【0012】本発明に係るユーザ認証方法の第三の特徴構成によれば、第1認証情報が前記ユーザ固有のユーザ識別子およびパスワードであるので、それによりアクセスしてきたユーザの第1の認証を行うことができる。さらに、入力されたユーザ識別子を用いてユーザの携帯通信端末の電子メールアドレスを検索することが可能であるため、再アクセスを求める電子メールをユーザの携帯通信端末に送り、携帯通信端末からの再アクセスが実施されることで、携帯通信端末の認証を行うという目的も達成できる。

【0013】本発明に係るユーザ認証方法の第四の特徴構成によれば、セッション識別子が有効期限を持つため、侵入しようと試みる人物がセッション識別子を取得しようとする場合、それを見つけるために与えられた時間は短く、実質的にセッション識別子を不正に取得することは不可能である。その結果、時間が経過してもセキュリティレベルが一定の高さに保たれたユーザ認証方法を提供することができる。

【0014】

【発明の実施の形態】図1は、携帯通信端末1と、インターネット網2と、イントラネット3とで構成されたネットワーク網のシステム構成を示す図である。携帯通信端末1としては、iモードまたはEZwebといったサービスを利用することができる携帯電話または携帯情報端末が利用される。イントラネット3は、インターネット網2とファイアウォール4を介して接続されており、外部とアクセス自由の公開エリア5と、認証を受けた者だけがアクセスすることのできる非公開エリアである社内のLAN(ローカルエリアネットワーク)6とで構成されている。LAN6にはイントラネットサーバ9の他に、社員のスケジュール等を格納したデータベース8を管理するデータベースサーバ7等のサーバ、および端末機器10が設置されている。また、公開エリア5には、上記のような携帯通信端末1で利用可能な様々なコンテンツが置かれていると共に、携帯通信端末1でLAN6のデータにアクセスするためのスケジュール管理ソフト等がインストールされた携帯用アプリケーションサーバ11が配置されている。公開エリア5で認証を受けた携帯通信端末1のユーザだけが、携帯用アプリケーションサーバ11を介して非公開エリアであるLAN6内のサーバまたは端末機器とのセッションを行うことができる。図中では複数のコンピュータまたはサーバによって構成されたイントラネットを図示しているが、それらがスタンドアロンのコンピュータであってもよい。その場合の公開エリアと非公開エリアは、そのコンピュータが備える記憶装置の記憶領域に任意に設定されているものとする。

【0015】次に、携帯通信端末1を用いてセッション要求を行ってきたユーザを認証するための本発明に係るユーザ認証方法について説明する。携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を通信路を介して行うユーザを認証するためのユーザ認証方法は、コンピュータ内部またはイントラネットの公開エリアへアクセスしてきたユーザによって入力された第1認証情報の認証を行う第1認証工程と、認証されたユーザと非公開エリアとのセッションを認証するためのセッション識別子を発行し、データベースに保存するセッション識別子発行工程と、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリアのURLをユーザの携帯通信端末に伝達するURL伝達工程と、公開エリアに再アクセスした携帯通信端末から提供されるURLに含まれるセッション識別子を備える第2認証情報をデータベースで照会することで、第2認証情報の認証を行い、それによりユーザと非公開エリアとのセッションが認証される第2認証工程とを含む。

【0016】以下に、図面を参照して、本発明のユーザ認証方法を用いた携帯通信端末1からLANのデータベースに格納されているユーザ自身のスケジュールを見る工程を説明する。以下の実施形態では、携帯通信端末1として携帯電話を用いているが、これに限定されるものではない。

【0017】<第1実施形態>図2および図3を参照して本発明に係るユーザ認証方法の第1認証工程を説明する。ここで、図2(a)は図1に示したシステム構成図を部分的に簡略化して示した本工程の概念図であり、図2R>2(b)は携帯電話1の一表示画面を図示したものである。工程100では、ユーザが携帯通信端末1を用いて公開エリア5に配置されている携帯用アプリケーションサーバ11、即ちネットワークの入口であるホームページにアクセスする。次に、携帯用アプリケーションサーバ11はユーザに対してユーザID(UserID)およびパスワード(PassWD)の入力を求めるための入力画面を携帯通信端末1に表示させる(図2(b))。工程102で、ユーザがユーザIDとパスワードとを入力後、ログインボタンを押すことで、入力された情報が携帯用アプリケーションサーバ11に伝達される。工程104で、携帯用アプリケーションサーバ11は、そのユーザIDとパスワードとを携帯用アプリケーションサーバ11自身が持っているデータベース(図示せず)で照会する作業を行う。入力された情報が正しければ、ユーザを認証し、工程106へ進む。入力された情報に該当するものが無ければ、ユーザは認証されず、「ユーザID、パスワードが正しくない」旨を携帯通信端末1に表示させる(工程108)。

【0018】図3および図4を参照して本発明に係るユーザ認証方法のセッション識別子発行工程およびURL伝達工程あるいはセッション識別子伝達工程を説明する。ここで、図4(a)は図1に示したシステム構成図を部分的に簡略化して示した本工程の概念図であり、図4R>4(b)は携帯通信端末1の一表示画面を図示したものである。第1認証工程でユーザが認証された場合、すぐさまLANのデータベースが利用可能になるのではなく、さらに携帯通信端末1が認証されなければ非公開エリアにあるLAN6のデータベース8を利用することはできない。携帯通信端末1の認証を行うために、即ち、先のユーザが自分自身の携帯通信端末1でアクセスしてきていることを確認するために、セッション識別子(セッションID)の認証が行われなければならない。携帯通信端末1の認証は、以下に示すように、セッションIDをユーザ自身の携帯通信端末1と携帯用アプリケーションサーバ11との間で正しくやり取りされたかどうかで判定される。

【0019】まず工程106で、上記ユーザのユーザIDと1対1に対応する電子メールアドレスを携帯用アプリケーションサーバ11が備えるデータベースで検索して取得する。ただし、ユーザIDと電子メールアドレスとが同一、またはユーザIDと電子メールアドレスのユーザネームとが同一である場合は検索を行う必要はない。次に、セッション識別子発行工程(工程110)では、乱数によりセッションIDが発行される。セッションIDは、例えば図5(b)に示すような「Skey=3671594837」といった形式で表記される。ここで、セッションIDの乱数にはセキュリティを高めるために一定の有効期限があるものとする。その結果、セッション識別子にも有効期限が設定される。また、このセッションIDは携帯用アプリケーションサーバ11に配置されたデータベースに、ユーザIDとセットで格納されて、後のセッション識別子認証工程で使用される。次に工程112で、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリア5のURLが作成され、工程114で、そのURLを記載した電子メールを携帯通信端末1に送付することで、携帯通信端末1の認証を行うためにユーザがアクセスするべきURLの伝達が行われる。URLが伝達されると、図4R>4(b)に示すようなメッセージが表示され、ユーザに対して工程116に進むことを促す。

【0020】図3および図5を参照して本発明に係るユーザ認証方法のアクセス工程および第2認証工程を説明する。ここで、図5(a)は図1に示したシステム構成図を部分的に簡略化して示した本工程の概念図であり、図5(b)および図5(c)は携帯電話1の一表示画面を図示したものである。工程116で、URLが記載された電子メールを自分自身の携帯通信端末1で受け取ったユーザは、そのURLへアクセスする。図5(b)に示すように、電子メールにはURLが記載されているため、ユーザは携帯通信端末1を操作して、容易にそのURLに接続することができる。そのURLはセッションIDを認証するための第2認証工程が行われる公開エリア5のURLであるため、接続後すぐに第2認証工程が開始される。工程118では、まず最初にセッションIDの有効期限が過ぎていないかどうかを確認する。これは、セキュリティの問題からセッションIDの乱数部分に有効期限を持たせて、所定の時間が過ぎれば乱数を使えないようにしているからである。有効期限を過ぎている場合は、工程122で「有効期限が過ぎている」ことを通知するための表示が携帯通信端末1において行われる。有効期限が過ぎていない場合は、工程120でセッションIDを携帯用アプリケーションサーバ11のデータベースに格納されているセッションIDと照会する。正しいセッションIDであれば、それを認証して工程124に進み、誤ったセッションIDであれば、それを認証することは行わずに工程126に進んで、「不正なアクセス」であることを携帯通信端末1に表示させる。

【0021】セッションIDが認証されたことによって、ユーザの認証だけでなくユーザ自身の携帯通信端末1もが認証されたことになり、その結果、上記ユーザは非公開エリアにあるLAN6のデータベース8を利用することが許可されて、コンテンツの表示を受けることができる(工程124)。ただし、非公開エリアへのアクセスは、携帯用アプリケーションサーバ11を介してのみ行われ、ユーザが直接非公開エリアのデータベース8等にアクセスすることはない。図5(c)はスケジューラのメインメニューの表示画面を示す図であり、ユーザは、画面表示に従って操作をすれば、携帯用アプリケーションサーバ11を経由して、データベース8等から必要な情報を得ることができる。

【0022】尚、ユーザ認証が行われた後で、まだセッションIDが有効である期間内に再び非公開エリアにあるLAN6のデータベース8を利用することを希望する場合は、工程116で始まる第2認証工程から認証方法を始めることができる。

【0023】上記実施形態では、第1認証工程でネットワークの入口であるホームページにおいてユーザIDとパスワードとを共に入力したが、図6の改変例に示すように、第1認証工程においてユーザIDのみを入力し、第2認証工程の前に別途配置される第1認証工程においてユーザIDとパスワードとを入力するように改変することも可能である。図6の工程100〜工程118および工程122は、図3を参照して説明した工程と同様である。ただし、工程102ではユーザIDのみが入力される。次に工程120では、携帯用アプリケーションサーバ11はユーザにユーザIDとパスワードとを入力することを求める。工程124でユーザによって入力されたユーザIDとパスワードとは、工程126において携帯用アプリケーションサーバ11が備えるデータベースで照会される。照会の結果、ユーザが正当なユーザである場合は、工程128に進む。一方で、入力されたユーザIDとパスワードとがデータベースと一致しない場合は、工程130に進み、携帯用アプリケーションサーバ11から「ユーザID、パスワードが正しくない」旨が通知されて、携帯通信端末1に表示される。工程128では、セッション識別子が、携帯用アプリケーションサーバ11が備えるデータベースで照会される。照会の結果、入力されたユーザIDとセッションIDとの組合せが正しい場合には、ユーザが正当なユーザであると認証され、ユーザはLAN6のデータベース8を利用することが許可される(工程132)。ユーザが不正なユーザであると判定された場合には、携帯用アプリケーションサーバ11から「不正なアクセスである」旨が通知され、携帯通信端末1に表示される。

【0024】尚、ユーザ認証が行われた後で、まだセッションIDが有効である期間内に再び非公開エリアにあるLAN6のデータベース8を利用することを希望する場合は、工程116で始まる第2認証工程からユーザ認証を始めることができる。

【0025】<第2実施形態>第1実施形態では、ユーザは携帯通信端末1から携帯用アプリケーションサーバ11へアクセスする度に携帯通信端末1の操作を行う必要があったが、第2実施形態ではユーザによる携帯通信端末1の操作が1回だけのユーザ認証方法について説明する。本実施形態が特徴とするのは、ユーザから携帯用アプリケーションサーバ11への2回目のアクセスが携帯通信端末1に格納されたプログラムによって自動的に行われることである。

【0026】本実施形態は、携帯用アプリケーションサーバ11から携帯通信端末1へのプログラムの配信と、ユーザ認証とに大きく分けることができる。

<プログラム配信>携帯通信端末1に、第2実施形態を実施するためのJAVA(登録商標)プログラムが格納されていない場合は、図7に例示的に示すようにJAVAプログラムをネットワークの携帯用アプリケーションサーバ11から取得する。携帯用アプリケーションサーバ11からプログラムの配信を受けるというセッションのためにはユーザ認証を行わねばならず、そのユーザ認証には第1実施形態で説明したユーザ認証方法が用いられ得る。認証されたユーザには、JAVAプログラムが配信される。その際、携帯用アプリケーションサーバ11が端末識別情報を発行し、この端末情報がJAVAプログラム内に取り込まれて配信される。つまり、配信されたプログラムは配信を受けた携帯通信端末1専用のプログラムである。ここで、端末情報はプログラム配信要求毎に携帯用アプリケーションサーバ11が発行する文字列である。

【0027】尚、ユーザがLANから携帯通信端末1へプログラムの送信を受ける場合は、通常のインターネット網2を介してその送信が行われるが、ユーザの携帯通信端末1と携帯用アプリケーションサーバ11とが近接した位置にある場合は、bluetooth、赤外線通信といった通信技術を使用することも可能であり、さらに小型メモリのようなリムーバブルメディアを使用してプログラムの提供を受けることも可能である。

【0028】<ユーザ認証>以下に、図8を参照してプログラムが格納された携帯通信端末を用いたユーザ認証方法を説明する。工程300でネットワークの公開エリア5にアクセスしてきたユーザに対して、ユーザIDとパスワードとの入力を求める(工程302)。工程304では、携帯用アプリケーションサーバ11は、入力されたユーザIDとパスワードとをデータベースで照会し、正当なユーザであればユーザを認証し、工程306へ進む。不正なユーザである場合は、工程308へ進み、「ユーザID、パスワードが正しくない」旨を携帯通信端末1に表示させる。次に工程306で、認証されたユーザのユーザIDと1対1に対応する電子メールアドレスを携帯用アプリケーションサーバ11が備えるデータベースで検索して取得する。次に工程310では、乱数によりセッションIDが発行される。ここで、セッションIDの乱数にはセキュリティレベルを高めるために一定の有効期限があるものとする。その結果、セッション識別子にも有効期限が設定される。また、このセッションIDは携帯用アプリケーションサーバ11に配置されたデータベースにも格納されて、後のセッションIDを認証する工程で使用される。次に工程312で、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリア5のURLが作成され、工程314で、そのURLを記載した電子メールを携帯通信端末1に送付することで、携帯通信端末1の認証を行うためにユーザがアクセスするべきURLの携帯通信端末1への伝達が行われる。

【0029】URLが記載された電子メールを受信すると、工程316でJAVAプログラムによって自動的にそのURLへ携帯通信端末1はアクセスする。尚、携帯用アプリケーションサーバ11へアクセスする際、JAVAプログラムを配信する過程で取り込まれた携帯通信端末1固有の端末情報が携帯用アプリケーションサーバ11へ自動的に送信される。携帯通信端末1がアクセスしたURLは、セッションIDの認証が行われる公開エリア5のURLであるため、URLへ接続後すぐに認証工程が開始されるが、まず最初に工程320でセッションIDの有効期限が過ぎていないかどうかが確認される。有効期限を過ぎている場合は、工程324で「有効期限が過ぎている」ことを通知するための表示が携帯通信端末1において行われる。有効期限が過ぎていない場合は、アクセスと同時に送信されてきた端末情報とセッションIDとの組合わせを、携帯用アプリケーションサーバ11のデータベースに格納されている端末情報とセッションIDとの組合わせと照会し、正しければセッションIDを認証する。セッションIDが認証されたことによって、ユーザの認証だけでなくユーザ自身の携帯通信端末1もが認証されたことになり、その結果、上記ユーザはLAN6のデータベース8を利用することが許可され(工程326)、第1実施形態と同様に様々なコンテンツが利用可能になる。端末情報とセッションIDとが正しくなければ、工程328に進み、ユーザに対して「不正なアクセスである」ことが携帯通信端末1の表示によって通知される。

【0030】次に第2実施形態のユーザ認証方法の改変例を図9を参照して説明する。本改変例が特徴とするのは、セッションIDが暗号化されて電子メールに含まれ、ユーザの携帯通信端末1に伝達されることである。図8を参照して説明した第2実施形態と図9に示す改変例とは工程310までは同様である。本改変例では、セッション識別子を発行する工程(工程310)の後、そのセッション識別子を、携帯用アプリケーションサーバ11の持つ端末情報を鍵として暗号化して、その暗号化されたセッションIDを含んだURLを生成する工程(工程312’)を行い、次に工程314’において、暗号化されたセッションIDを含んだURLを記載した電子メールをユーザの携帯通信端末1に伝達する。携帯通信端末1が暗号化されたセッション識別子を工程315で受信すると、自動的にJAVAプログラムが実行されて、電子メールから暗号化されたセッションIDを取り出し(工程315)、暗号化されたセッションIDが端末情報を元にして復号化される(工程317)。次に工程319において、復号されたセッションIDをURLに再度組合わせて、そのURLが指し示すユーザ認証が行われる公開エリア5へJAVAプログラムによって自動的にアクセスされる。その後、上記の第2実施形態と同様に工程320〜工程328が行われる。

【図面の簡単な説明】

【図1】ネットワーク網のシステム構成図である。

【図2】ユーザ認証方法の一工程を示す図であり、(a)は簡略化されたシステム構成図、(b)は携帯通信端末の表示画面図である。

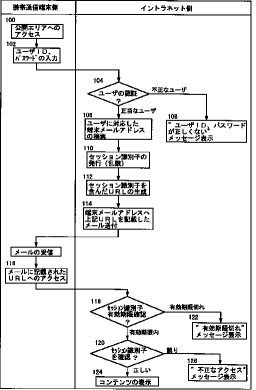

【図3】ユーザ認証方法の第1実施形態を示すフローチャートである。

【図4】ユーザ認証方法の一工程を示す図であり、(a)は簡略化されたシステム構成図、(b)は携帯通信端末の表示画面図である。

【図5】ユーザ認証方法の一工程を示す図であり、(a)は簡略化されたシステム構成図、(b)および(c)は携帯通信端末の表示画面図である。

【図6】ユーザ認証方法の第1実施形態の改変例を示すフローチャートである。

【図7】プログラムの配信工程を示すフローチャートである。

【図8】ユーザ認証方法の第2実施形態を示すフローチャートである。

【図9】ユーザ認証方法の第2実施形態の改変例を示すフローチャートである。

【符号の説明】

1 携帯通信端末

2 インターネット網

3 イントラネット

4 ファイアウォール

5 公開エリア

6 LAN

7 データベースサーバ

8 データベース

9 イントラネットサーバ

10 端末機器

11 携帯用アプリケーションサーバ

【0001】

【発明の属する技術分野】本発明は、携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を行うユーザを認証するためのユーザ認証方法に関し、特に携帯電話からインターネットを経由して企業のイントラネットのサーバとセッションする際のユーザ認証方法に関する。

【0002】

【従来の技術】一般的なネットワークシステムでは、ネットワークのユーザはユーザ識別子とパスワードとを持っており、それらをネットワークの管理者が認証することにより、そのネットワークの非公開エリアとのセッションが許可される。今日、様々な携帯通信端末が広く普及し、それらを使用してインターネット経由で特定のネットワークへアクセスする方法が提供されている。例えば、NTTドコモ株式会社によって提供されているiモードやDDIグループによって提供されているEZwebといったサービスを利用可能な携帯電話または携帯端末を企業のネットワークのユーザへ配布し、ユーザがそれを用いて企業のイントラネットのサーバへアクセス可能なシステムが構築されている。このシステムにより、情報が必要なときにイントラネットサーバへアクセスし、必要な情報を引き出すことができる。

【0003】

【発明が解決しようとする課題】しかしながら、従来のネットワークシステムにおいては、ネットワークに携帯通信端末を用いてアクセスしてきたユーザ個人をユーザ識別子とパスワードとから認証することはできるが、携帯通信端末がそのユーザ自身のものであるかは不明であった。言い換えると、ネットワークのサーバにアクセスしてきた人物が正当なユーザであるとの保証はなかった。なぜならば、ユーザ個人の認証を行うためのユーザ識別子とパスワードとが何らかの手段で盗まれて、ネットワークのサーバへ侵入するために使用されている可能性があるからである。従って、上記のような携帯通信端末をクライアントとして使用したネットワークの場合、ユーザ識別子とそのパスワードとを不正に手に入れた人物が、携帯通信端末を持っていればネットワークへ侵入することが可能になるという問題がある。ユーザ識別子およびパスワードの漏洩は起こり得ることであり、それに対する防御を講じたセキュリティシステム、即ち、ユーザ個人の認証がユーザ識別子およびパスワードのみで行われることがないようなセキュリティシステムが求められている。

【0004】本発明は上記の問題点に鑑みてなされたものであり、その目的は、携帯通信端末を用いてインターネット経由でネットワークへアクセスするシステムにおいて、アクセスしてきたユーザとその携帯通信端末とを関連付けて共に認証することで、高いセキュリティレベルが確保されたユーザ認証方法を提供することにある。

【0005】

【課題を解決するための手段】上記目的を達成するための本発明に係るユーザ認証方法の第一の特徴構成は、特許請求の範囲の欄の請求項1に記載した如く、携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を通信路を介して行うユーザを認証するためのユーザ認証方法であって、前記コンピュータ内部または前記イントラネットの公開エリアへアクセスしてきた前記ユーザによって入力された第1認証情報の認証を行う第1認証工程と、前記認証されたユーザと前記非公開エリアとのセッションを認証するためのセッション識別子を発行し、データベースに保存するセッション識別子発行工程と、前記セッション識別子を付加して得られた、前記セッション識別子の認証が行われる前記公開エリアのURLを前記ユーザの携帯通信端末に伝達するURL伝達工程と、前記公開エリアに再アクセスした前記携帯通信端末から提供される前記URLに含まれる前記セッション識別子を備える第2認証情報を前記データベースで照会することで、前記第2認証情報の認証を行い、それにより前記ユーザと前記非公開エリアとのセッションが認証される第2認証工程とを含む点にある。

【0006】上記目的を達成するための本発明に係るユーザ認証方法の第二の特徴構成は、特許請求の範囲の欄の請求項2に記載した如く、上記第一の特徴構成に加えて、前記URL伝達工程によって前記URLの伝達を受けたユーザが前記公開エリアに少なくとも1回アクセスし、前記第2認証工程が少なくとも1回実施される場合、前記各第2認証工程の前に第1認証工程が実施される点にある。一旦、ユーザ認証が行われた後で、再び非公開エリアとのセッションを希望する場合は、第2認証工程からユーザ認証を始めることができる。従って、第2認証工程が複数回行われる場合もあるが、この場合、それぞれの第2認証工程の前には第1認証工程が行われる。

【0007】上記目的を達成するための本発明に係るユーザ認証方法の第三の特徴構成は、特許請求の範囲の欄の請求項3に記載した如く、上記第一または第二の特徴構成に加えて、前記第1認証情報が前記ユーザ固有のユーザ識別子およびパスワードである点にある。

【0008】上記目的を達成するための本発明に係るユーザ認証方法の第四の特徴構成は、特許請求の範囲の欄の請求項4に記載した如く、上記第一から第三のいずれかの特徴構成に加えて、前記セッション識別子が有効期限を持つ点にある。

【0009】以下に、作用並びに効果を説明する。本発明に係るユーザ認証方法の第一の特徴構成によれば、ユーザから通信路を介してアクセスがあり、そのユーザが正当なユーザであると認証された場合に、ユーザが所持している携帯通信端末に応答を返し、ユーザに対して上記携帯通信端末を用いて再アクセスすることを要求し、さらなる認証を行うことで、ユーザからのユーザ識別子やパスワードといった入力情報だけでなく、ユーザの携帯通信端末の認証を行うという二段階の認証からなるセキュリティレベルの高い認証方法を実施することができる。つまり、第1認証工程で入力が求められるユーザ固有の情報を知っていたとしても、ユーザ自身の携帯通信端末からアクセスを行っていない場合には、コンピュータ内部またはイントラネットの非公開エリアに侵入することはできない。その結果、ユーザ識別子およびパスワードが漏洩した場合であっても、コンピュータ内部またはイントラネットの非公開エリアが外部から侵入されることはない。

【0010】コンピュータ内部の非公開エリアとは、コンピュータの記憶装置に格納された、例えばパスワードが設定され、認証された者だけがアクセスすることのできるファイルまたはアプリケーションなどのことであり、公開エリアとはパスワードなどが設定されておらず、自由にアクセスすることのできるファイルまたはアプリケーションなどのことである。尚、コンピュータの記憶装置は、コンピュータに内蔵されている場合とコンピュータの外部に接続されている場合がある。イントラネットの非公開エリアとは、例えばパスワードが設定され、認証された者だけがアクセスすることのできる互いに接続されたサーバまたはデータベース等の記憶装置のことであり、公開エリアとはパスワードなどが設定されておらず、自由にアクセスすることのできる互いに接続されたサーバまたはデータベース等の記憶装置である。

【0011】本発明に係るユーザ認証方法の第二の特徴構成によれば、第1認証工程ではパスワードの入力を求めず、第2認証工程の前にユーザ識別子とパスワードとの入力を求める工程を行うことが可能であるため、第1認証工程を簡略化することができる。この場合であっても、ユーザ識別子が第1認証工程で入力されているために、それより電子メールアドレスを検索することは可能であり、上記の第三の特徴構成と同様の作用・効果を得ることができる。さらに、既にURLの伝達を受けているユーザがセッション識別子の認証を受けようとする場合は、第1認証工程を行った後すぐに、第2認証工程へ進むことができる。

【0012】本発明に係るユーザ認証方法の第三の特徴構成によれば、第1認証情報が前記ユーザ固有のユーザ識別子およびパスワードであるので、それによりアクセスしてきたユーザの第1の認証を行うことができる。さらに、入力されたユーザ識別子を用いてユーザの携帯通信端末の電子メールアドレスを検索することが可能であるため、再アクセスを求める電子メールをユーザの携帯通信端末に送り、携帯通信端末からの再アクセスが実施されることで、携帯通信端末の認証を行うという目的も達成できる。

【0013】本発明に係るユーザ認証方法の第四の特徴構成によれば、セッション識別子が有効期限を持つため、侵入しようと試みる人物がセッション識別子を取得しようとする場合、それを見つけるために与えられた時間は短く、実質的にセッション識別子を不正に取得することは不可能である。その結果、時間が経過してもセキュリティレベルが一定の高さに保たれたユーザ認証方法を提供することができる。

【0014】

【発明の実施の形態】図1は、携帯通信端末1と、インターネット網2と、イントラネット3とで構成されたネットワーク網のシステム構成を示す図である。携帯通信端末1としては、iモードまたはEZwebといったサービスを利用することができる携帯電話または携帯情報端末が利用される。イントラネット3は、インターネット網2とファイアウォール4を介して接続されており、外部とアクセス自由の公開エリア5と、認証を受けた者だけがアクセスすることのできる非公開エリアである社内のLAN(ローカルエリアネットワーク)6とで構成されている。LAN6にはイントラネットサーバ9の他に、社員のスケジュール等を格納したデータベース8を管理するデータベースサーバ7等のサーバ、および端末機器10が設置されている。また、公開エリア5には、上記のような携帯通信端末1で利用可能な様々なコンテンツが置かれていると共に、携帯通信端末1でLAN6のデータにアクセスするためのスケジュール管理ソフト等がインストールされた携帯用アプリケーションサーバ11が配置されている。公開エリア5で認証を受けた携帯通信端末1のユーザだけが、携帯用アプリケーションサーバ11を介して非公開エリアであるLAN6内のサーバまたは端末機器とのセッションを行うことができる。図中では複数のコンピュータまたはサーバによって構成されたイントラネットを図示しているが、それらがスタンドアロンのコンピュータであってもよい。その場合の公開エリアと非公開エリアは、そのコンピュータが備える記憶装置の記憶領域に任意に設定されているものとする。

【0015】次に、携帯通信端末1を用いてセッション要求を行ってきたユーザを認証するための本発明に係るユーザ認証方法について説明する。携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を通信路を介して行うユーザを認証するためのユーザ認証方法は、コンピュータ内部またはイントラネットの公開エリアへアクセスしてきたユーザによって入力された第1認証情報の認証を行う第1認証工程と、認証されたユーザと非公開エリアとのセッションを認証するためのセッション識別子を発行し、データベースに保存するセッション識別子発行工程と、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリアのURLをユーザの携帯通信端末に伝達するURL伝達工程と、公開エリアに再アクセスした携帯通信端末から提供されるURLに含まれるセッション識別子を備える第2認証情報をデータベースで照会することで、第2認証情報の認証を行い、それによりユーザと非公開エリアとのセッションが認証される第2認証工程とを含む。

【0016】以下に、図面を参照して、本発明のユーザ認証方法を用いた携帯通信端末1からLANのデータベースに格納されているユーザ自身のスケジュールを見る工程を説明する。以下の実施形態では、携帯通信端末1として携帯電話を用いているが、これに限定されるものではない。

【0017】<第1実施形態>図2および図3を参照して本発明に係るユーザ認証方法の第1認証工程を説明する。ここで、図2(a)は図1に示したシステム構成図を部分的に簡略化して示した本工程の概念図であり、図2R>2(b)は携帯電話1の一表示画面を図示したものである。工程100では、ユーザが携帯通信端末1を用いて公開エリア5に配置されている携帯用アプリケーションサーバ11、即ちネットワークの入口であるホームページにアクセスする。次に、携帯用アプリケーションサーバ11はユーザに対してユーザID(UserID)およびパスワード(PassWD)の入力を求めるための入力画面を携帯通信端末1に表示させる(図2(b))。工程102で、ユーザがユーザIDとパスワードとを入力後、ログインボタンを押すことで、入力された情報が携帯用アプリケーションサーバ11に伝達される。工程104で、携帯用アプリケーションサーバ11は、そのユーザIDとパスワードとを携帯用アプリケーションサーバ11自身が持っているデータベース(図示せず)で照会する作業を行う。入力された情報が正しければ、ユーザを認証し、工程106へ進む。入力された情報に該当するものが無ければ、ユーザは認証されず、「ユーザID、パスワードが正しくない」旨を携帯通信端末1に表示させる(工程108)。

【0018】図3および図4を参照して本発明に係るユーザ認証方法のセッション識別子発行工程およびURL伝達工程あるいはセッション識別子伝達工程を説明する。ここで、図4(a)は図1に示したシステム構成図を部分的に簡略化して示した本工程の概念図であり、図4R>4(b)は携帯通信端末1の一表示画面を図示したものである。第1認証工程でユーザが認証された場合、すぐさまLANのデータベースが利用可能になるのではなく、さらに携帯通信端末1が認証されなければ非公開エリアにあるLAN6のデータベース8を利用することはできない。携帯通信端末1の認証を行うために、即ち、先のユーザが自分自身の携帯通信端末1でアクセスしてきていることを確認するために、セッション識別子(セッションID)の認証が行われなければならない。携帯通信端末1の認証は、以下に示すように、セッションIDをユーザ自身の携帯通信端末1と携帯用アプリケーションサーバ11との間で正しくやり取りされたかどうかで判定される。

【0019】まず工程106で、上記ユーザのユーザIDと1対1に対応する電子メールアドレスを携帯用アプリケーションサーバ11が備えるデータベースで検索して取得する。ただし、ユーザIDと電子メールアドレスとが同一、またはユーザIDと電子メールアドレスのユーザネームとが同一である場合は検索を行う必要はない。次に、セッション識別子発行工程(工程110)では、乱数によりセッションIDが発行される。セッションIDは、例えば図5(b)に示すような「Skey=3671594837」といった形式で表記される。ここで、セッションIDの乱数にはセキュリティを高めるために一定の有効期限があるものとする。その結果、セッション識別子にも有効期限が設定される。また、このセッションIDは携帯用アプリケーションサーバ11に配置されたデータベースに、ユーザIDとセットで格納されて、後のセッション識別子認証工程で使用される。次に工程112で、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリア5のURLが作成され、工程114で、そのURLを記載した電子メールを携帯通信端末1に送付することで、携帯通信端末1の認証を行うためにユーザがアクセスするべきURLの伝達が行われる。URLが伝達されると、図4R>4(b)に示すようなメッセージが表示され、ユーザに対して工程116に進むことを促す。

【0020】図3および図5を参照して本発明に係るユーザ認証方法のアクセス工程および第2認証工程を説明する。ここで、図5(a)は図1に示したシステム構成図を部分的に簡略化して示した本工程の概念図であり、図5(b)および図5(c)は携帯電話1の一表示画面を図示したものである。工程116で、URLが記載された電子メールを自分自身の携帯通信端末1で受け取ったユーザは、そのURLへアクセスする。図5(b)に示すように、電子メールにはURLが記載されているため、ユーザは携帯通信端末1を操作して、容易にそのURLに接続することができる。そのURLはセッションIDを認証するための第2認証工程が行われる公開エリア5のURLであるため、接続後すぐに第2認証工程が開始される。工程118では、まず最初にセッションIDの有効期限が過ぎていないかどうかを確認する。これは、セキュリティの問題からセッションIDの乱数部分に有効期限を持たせて、所定の時間が過ぎれば乱数を使えないようにしているからである。有効期限を過ぎている場合は、工程122で「有効期限が過ぎている」ことを通知するための表示が携帯通信端末1において行われる。有効期限が過ぎていない場合は、工程120でセッションIDを携帯用アプリケーションサーバ11のデータベースに格納されているセッションIDと照会する。正しいセッションIDであれば、それを認証して工程124に進み、誤ったセッションIDであれば、それを認証することは行わずに工程126に進んで、「不正なアクセス」であることを携帯通信端末1に表示させる。

【0021】セッションIDが認証されたことによって、ユーザの認証だけでなくユーザ自身の携帯通信端末1もが認証されたことになり、その結果、上記ユーザは非公開エリアにあるLAN6のデータベース8を利用することが許可されて、コンテンツの表示を受けることができる(工程124)。ただし、非公開エリアへのアクセスは、携帯用アプリケーションサーバ11を介してのみ行われ、ユーザが直接非公開エリアのデータベース8等にアクセスすることはない。図5(c)はスケジューラのメインメニューの表示画面を示す図であり、ユーザは、画面表示に従って操作をすれば、携帯用アプリケーションサーバ11を経由して、データベース8等から必要な情報を得ることができる。

【0022】尚、ユーザ認証が行われた後で、まだセッションIDが有効である期間内に再び非公開エリアにあるLAN6のデータベース8を利用することを希望する場合は、工程116で始まる第2認証工程から認証方法を始めることができる。

【0023】上記実施形態では、第1認証工程でネットワークの入口であるホームページにおいてユーザIDとパスワードとを共に入力したが、図6の改変例に示すように、第1認証工程においてユーザIDのみを入力し、第2認証工程の前に別途配置される第1認証工程においてユーザIDとパスワードとを入力するように改変することも可能である。図6の工程100〜工程118および工程122は、図3を参照して説明した工程と同様である。ただし、工程102ではユーザIDのみが入力される。次に工程120では、携帯用アプリケーションサーバ11はユーザにユーザIDとパスワードとを入力することを求める。工程124でユーザによって入力されたユーザIDとパスワードとは、工程126において携帯用アプリケーションサーバ11が備えるデータベースで照会される。照会の結果、ユーザが正当なユーザである場合は、工程128に進む。一方で、入力されたユーザIDとパスワードとがデータベースと一致しない場合は、工程130に進み、携帯用アプリケーションサーバ11から「ユーザID、パスワードが正しくない」旨が通知されて、携帯通信端末1に表示される。工程128では、セッション識別子が、携帯用アプリケーションサーバ11が備えるデータベースで照会される。照会の結果、入力されたユーザIDとセッションIDとの組合せが正しい場合には、ユーザが正当なユーザであると認証され、ユーザはLAN6のデータベース8を利用することが許可される(工程132)。ユーザが不正なユーザであると判定された場合には、携帯用アプリケーションサーバ11から「不正なアクセスである」旨が通知され、携帯通信端末1に表示される。

【0024】尚、ユーザ認証が行われた後で、まだセッションIDが有効である期間内に再び非公開エリアにあるLAN6のデータベース8を利用することを希望する場合は、工程116で始まる第2認証工程からユーザ認証を始めることができる。

【0025】<第2実施形態>第1実施形態では、ユーザは携帯通信端末1から携帯用アプリケーションサーバ11へアクセスする度に携帯通信端末1の操作を行う必要があったが、第2実施形態ではユーザによる携帯通信端末1の操作が1回だけのユーザ認証方法について説明する。本実施形態が特徴とするのは、ユーザから携帯用アプリケーションサーバ11への2回目のアクセスが携帯通信端末1に格納されたプログラムによって自動的に行われることである。

【0026】本実施形態は、携帯用アプリケーションサーバ11から携帯通信端末1へのプログラムの配信と、ユーザ認証とに大きく分けることができる。

<プログラム配信>携帯通信端末1に、第2実施形態を実施するためのJAVA(登録商標)プログラムが格納されていない場合は、図7に例示的に示すようにJAVAプログラムをネットワークの携帯用アプリケーションサーバ11から取得する。携帯用アプリケーションサーバ11からプログラムの配信を受けるというセッションのためにはユーザ認証を行わねばならず、そのユーザ認証には第1実施形態で説明したユーザ認証方法が用いられ得る。認証されたユーザには、JAVAプログラムが配信される。その際、携帯用アプリケーションサーバ11が端末識別情報を発行し、この端末情報がJAVAプログラム内に取り込まれて配信される。つまり、配信されたプログラムは配信を受けた携帯通信端末1専用のプログラムである。ここで、端末情報はプログラム配信要求毎に携帯用アプリケーションサーバ11が発行する文字列である。

【0027】尚、ユーザがLANから携帯通信端末1へプログラムの送信を受ける場合は、通常のインターネット網2を介してその送信が行われるが、ユーザの携帯通信端末1と携帯用アプリケーションサーバ11とが近接した位置にある場合は、bluetooth、赤外線通信といった通信技術を使用することも可能であり、さらに小型メモリのようなリムーバブルメディアを使用してプログラムの提供を受けることも可能である。

【0028】<ユーザ認証>以下に、図8を参照してプログラムが格納された携帯通信端末を用いたユーザ認証方法を説明する。工程300でネットワークの公開エリア5にアクセスしてきたユーザに対して、ユーザIDとパスワードとの入力を求める(工程302)。工程304では、携帯用アプリケーションサーバ11は、入力されたユーザIDとパスワードとをデータベースで照会し、正当なユーザであればユーザを認証し、工程306へ進む。不正なユーザである場合は、工程308へ進み、「ユーザID、パスワードが正しくない」旨を携帯通信端末1に表示させる。次に工程306で、認証されたユーザのユーザIDと1対1に対応する電子メールアドレスを携帯用アプリケーションサーバ11が備えるデータベースで検索して取得する。次に工程310では、乱数によりセッションIDが発行される。ここで、セッションIDの乱数にはセキュリティレベルを高めるために一定の有効期限があるものとする。その結果、セッション識別子にも有効期限が設定される。また、このセッションIDは携帯用アプリケーションサーバ11に配置されたデータベースにも格納されて、後のセッションIDを認証する工程で使用される。次に工程312で、セッション識別子を付加して得られた、セッション識別子の認証が行われる公開エリア5のURLが作成され、工程314で、そのURLを記載した電子メールを携帯通信端末1に送付することで、携帯通信端末1の認証を行うためにユーザがアクセスするべきURLの携帯通信端末1への伝達が行われる。

【0029】URLが記載された電子メールを受信すると、工程316でJAVAプログラムによって自動的にそのURLへ携帯通信端末1はアクセスする。尚、携帯用アプリケーションサーバ11へアクセスする際、JAVAプログラムを配信する過程で取り込まれた携帯通信端末1固有の端末情報が携帯用アプリケーションサーバ11へ自動的に送信される。携帯通信端末1がアクセスしたURLは、セッションIDの認証が行われる公開エリア5のURLであるため、URLへ接続後すぐに認証工程が開始されるが、まず最初に工程320でセッションIDの有効期限が過ぎていないかどうかが確認される。有効期限を過ぎている場合は、工程324で「有効期限が過ぎている」ことを通知するための表示が携帯通信端末1において行われる。有効期限が過ぎていない場合は、アクセスと同時に送信されてきた端末情報とセッションIDとの組合わせを、携帯用アプリケーションサーバ11のデータベースに格納されている端末情報とセッションIDとの組合わせと照会し、正しければセッションIDを認証する。セッションIDが認証されたことによって、ユーザの認証だけでなくユーザ自身の携帯通信端末1もが認証されたことになり、その結果、上記ユーザはLAN6のデータベース8を利用することが許可され(工程326)、第1実施形態と同様に様々なコンテンツが利用可能になる。端末情報とセッションIDとが正しくなければ、工程328に進み、ユーザに対して「不正なアクセスである」ことが携帯通信端末1の表示によって通知される。

【0030】次に第2実施形態のユーザ認証方法の改変例を図9を参照して説明する。本改変例が特徴とするのは、セッションIDが暗号化されて電子メールに含まれ、ユーザの携帯通信端末1に伝達されることである。図8を参照して説明した第2実施形態と図9に示す改変例とは工程310までは同様である。本改変例では、セッション識別子を発行する工程(工程310)の後、そのセッション識別子を、携帯用アプリケーションサーバ11の持つ端末情報を鍵として暗号化して、その暗号化されたセッションIDを含んだURLを生成する工程(工程312’)を行い、次に工程314’において、暗号化されたセッションIDを含んだURLを記載した電子メールをユーザの携帯通信端末1に伝達する。携帯通信端末1が暗号化されたセッション識別子を工程315で受信すると、自動的にJAVAプログラムが実行されて、電子メールから暗号化されたセッションIDを取り出し(工程315)、暗号化されたセッションIDが端末情報を元にして復号化される(工程317)。次に工程319において、復号されたセッションIDをURLに再度組合わせて、そのURLが指し示すユーザ認証が行われる公開エリア5へJAVAプログラムによって自動的にアクセスされる。その後、上記の第2実施形態と同様に工程320〜工程328が行われる。

【図面の簡単な説明】

【図1】ネットワーク網のシステム構成図である。

【図2】ユーザ認証方法の一工程を示す図であり、(a)は簡略化されたシステム構成図、(b)は携帯通信端末の表示画面図である。

【図3】ユーザ認証方法の第1実施形態を示すフローチャートである。

【図4】ユーザ認証方法の一工程を示す図であり、(a)は簡略化されたシステム構成図、(b)は携帯通信端末の表示画面図である。

【図5】ユーザ認証方法の一工程を示す図であり、(a)は簡略化されたシステム構成図、(b)および(c)は携帯通信端末の表示画面図である。

【図6】ユーザ認証方法の第1実施形態の改変例を示すフローチャートである。

【図7】プログラムの配信工程を示すフローチャートである。

【図8】ユーザ認証方法の第2実施形態を示すフローチャートである。

【図9】ユーザ認証方法の第2実施形態の改変例を示すフローチャートである。

【符号の説明】

1 携帯通信端末

2 インターネット網

3 イントラネット

4 ファイアウォール

5 公開エリア

6 LAN

7 データベースサーバ

8 データベース

9 イントラネットサーバ

10 端末機器

11 携帯用アプリケーションサーバ

【特許請求の範囲】

【請求項1】 携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を通信路を介して行うユーザを認証するためのユーザ認証方法であって、前記コンピュータ内部または前記イントラネットの公開エリアへアクセスしてきた前記ユーザによって入力された第1認証情報の認証を行う第1認証工程と、前記認証されたユーザと前記非公開エリアとのセッションを認証するためのセッション識別子を発行し、データベースに保存するセッション識別子発行工程と、前記セッション識別子を付加して得られた、前記セッション識別子の認証が行われる前記公開エリアのURLを前記ユーザの携帯通信端末に伝達するURL伝達工程と、前記公開エリアに再アクセスした前記携帯通信端末から提供される前記URLに含まれる前記セッション識別子を備える第2認証情報を前記データベースで照会することで、前記第2認証情報の認証を行い、それにより前記ユーザと前記非公開エリアとのセッションが認証される第2認証工程とを含むことを特徴とするユーザ認証方法。

【請求項2】 前記URL伝達工程によって前記URLの伝達を受けたユーザが前記公開エリアに少なくとも1回アクセスし、前記第2認証工程が少なくとも1回実施される場合、前記各第2認証工程の前に第1認証工程が実施されることを特徴とする請求項1に記載のユーザ認証方法.。

【請求項3】 前記第1認証情報が前記ユーザ固有のユーザ識別子およびパスワードであることを特徴とする請求項1または請求項2に記載のユーザ認証方法。

【請求項4】 前記セッション識別子が有効期限を持つことを特徴とする請求項1から請求項3のいずれかに記載のユーザ認証方法。

【請求項1】 携帯通信端末を用いてコンピュータ内部またはイントラネットの非公開エリアとのセッション要求を通信路を介して行うユーザを認証するためのユーザ認証方法であって、前記コンピュータ内部または前記イントラネットの公開エリアへアクセスしてきた前記ユーザによって入力された第1認証情報の認証を行う第1認証工程と、前記認証されたユーザと前記非公開エリアとのセッションを認証するためのセッション識別子を発行し、データベースに保存するセッション識別子発行工程と、前記セッション識別子を付加して得られた、前記セッション識別子の認証が行われる前記公開エリアのURLを前記ユーザの携帯通信端末に伝達するURL伝達工程と、前記公開エリアに再アクセスした前記携帯通信端末から提供される前記URLに含まれる前記セッション識別子を備える第2認証情報を前記データベースで照会することで、前記第2認証情報の認証を行い、それにより前記ユーザと前記非公開エリアとのセッションが認証される第2認証工程とを含むことを特徴とするユーザ認証方法。

【請求項2】 前記URL伝達工程によって前記URLの伝達を受けたユーザが前記公開エリアに少なくとも1回アクセスし、前記第2認証工程が少なくとも1回実施される場合、前記各第2認証工程の前に第1認証工程が実施されることを特徴とする請求項1に記載のユーザ認証方法.。

【請求項3】 前記第1認証情報が前記ユーザ固有のユーザ識別子およびパスワードであることを特徴とする請求項1または請求項2に記載のユーザ認証方法。

【請求項4】 前記セッション識別子が有効期限を持つことを特徴とする請求項1から請求項3のいずれかに記載のユーザ認証方法。

【図7】

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図8】

【図9】

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図8】

【図9】

【公開番号】特開2002−7345(P2002−7345A)

【公開日】平成14年1月11日(2002.1.11)

【国際特許分類】

【出願番号】特願2000−182206(P2000−182206)

【出願日】平成12年6月16日(2000.6.16)

【出願人】(000000284)大阪瓦斯株式会社 (2,453)

【Fターム(参考)】

【公開日】平成14年1月11日(2002.1.11)

【国際特許分類】

【出願日】平成12年6月16日(2000.6.16)

【出願人】(000000284)大阪瓦斯株式会社 (2,453)

【Fターム(参考)】

[ Back to top ]