Fターム[5B017BA01]の内容

Fターム[5B017BA01]に分類される特許

61 - 80 / 396

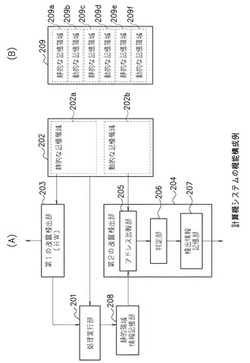

ソフトウェアの改竄検出装置及び改竄検出方法

【課題】 動的な記憶領域に対する改竄を検出できるようにする。

【解決手段】 プログラムコードに係る処理の実行に伴って変更され得る情報を記憶する動的な記憶領域202bに記憶されたアドレス情報を参照し、静的な記憶領域202aに記憶された情報に基づく制御に移行する場合に、第2の改竄検出部204により動的な記憶領域から参照したアドレス情報が静的記憶領域の範囲内を指定するものであるか否かをチェックすることで、参照したアドレス情報が静的記憶領域の範囲内を指定するものでなければ、動的な記憶領域に記憶されたアドレス情報に対して改竄が行われたと判断し、簡単なアドレス情報の比較のみで動的な記憶領域に記憶された情報に対する改竄を容易に検出できるようにする。

(もっと読む)

データプロセッサ

【課題】複数のOSを同時に実行させ、それらを組み合わせて構築されるシステムにおいて、システムの信頼性を損なうことなく、OS間のデータ転送を高速に行い、システムの性能を向上する。

【解決手段】ドメイン(OS&App_A、OS&App_B)を制御するドメインマネージャ(DMNMNGR)からのアクセスを、ドメインマネージャからのアクセスとして取り扱うアクセスモードの他に、ドメインのプログラムからなされたアクセスとして取り扱うアクセスモードをCPU(2)に拡張し、ドメインマネージャのプログラムがその拡張されたアクセスモードを利用してドメイン間でのデータ転送を行う。例えばドメインマネージャからのリードアクセスを第1のドメインからのリードアクセスと擬制し、ドメインマネージャからのライトアクセスを第2のドメインからのライトアクセスと擬制することにより、ドメインマネージャはドメイン間のデータ転送を行う。

(もっと読む)

ソリッドステートメモリにおけるデータセキュリティ

本発明は、ソリッドステートメモリにおけるデータセキュリティに関する。ソリッドステートメモリ(2)は、秘匿情報を記憶するために充てられた少なくとも1つの特定の領域(4)を含む。本発明は、ソリッドステートメモリ(2)内のセキュリティ関連データを操作して、そのデータを権限のないアクセスから保護するためのものである。本発明によれば、ソリッドステートメモリ(2)は、スタートアップ時に特定のメモリ領域(4)を削除するためのセキュリティ要素(6)を含む。  (もっと読む)

(もっと読む)

ファイル保存システム

【課題】本発明は、クラウドベースの保存システムに保存する為に、文書の部分のコンテンツの感度により、これらの部分を自動的に切り離す分散ファイル保存システム及び方法を提供する。

【解決手段】ドキュメント入力装置と、ドキュメントの低感度部分から、高感度部分を切り離すために、メモリに記憶されたソフトウェアアプリケーションを実行する、メモリとドキュメント入力装置との両方と通信するプロセッサと、ドキュメント入力装置と動作可能に通信し、ユーザによって合意された暗号化レベルを有するドキュメントの切り離された部分を記憶するように構成された、記憶装置を含む、第1のタイプのクラウド記憶域と、ドキュメント入力装置と動作可能に通信し、ユーザの了解に基づいて低感度部分を記憶するように構成された、記憶装置を含む、第2のタイプのクラウド記憶域と、を含むファイル保存システム。

(もっと読む)

マイクロコントローラ装置

【目的】外部からの攻撃によって盗聴や改竄が行われる危険を最大限回避すると共に、アクセス効率や保守性の向上を図ったマイクロコントローラ装置を提供する。

【構成】本発明によるマイクロコントローラ装置は、主記憶部の記憶内容に対する使用要求に対してセキュリティ制御を行うセキュリティ制御部と、システム情報と前記システム情報を元にして前記セキュリティ制御の態様を設定するセキュリティ設定プログラムとを変更不能に記憶する変更不能記憶部と、起動された場合に、前記機能プログラムの実行に先立って、前記セキュリティ設定プログラムを前記変更不能記憶部から読み込んでこれを実行するセキュリティ設定プログラム実行部と、を含む。

(もっと読む)

情報処理制御プログラムおよび情報処理装置

【課題】パソコンにおいてファイルを取り扱う際の情報セキュリティを従来に比べて強化する。

【解決手段】所定のビューアを介して予め定められたロケーションのサーバ装置からファイルデータをダウンロードするときは、前記ファイルデータの保存および管理をオペレーティングシステムに代わって行い、前記オペレーティングシステムが予め指定している第1の記憶領域に代えて第2の記憶領域を前記ファイルデータの保存先として指定し、暗号化された仮想ファイル内に前記ファイルデータを保存する保存・管理手段をコンピュータに実行させる。

(もっと読む)

プログラマブルコントローラ、データ書き込み方法、及び受信モジュール

【課題】プログラマブルコントローラのモジュールが付け替えられた場合であっても、書き込みが禁止された領域への書き込みを防止することを目的とする。

【解決手段】制御対象となる装置に接続され、プログラムを実行することによって接続された装置を制御するプログラマブルコントローラにおいて、受け付けた書き込み要求が、制御モジュールへのデータの書き込み要求である場合には、制御アドレスポリシを参照し、書き込み先の制御アドレスへのデータの書き込みが許可されているか否かを判定し、受け付けた書き込み要求が接続モジュールへのデータの書き込み要求である場合には、制御アドレスポリシ及びモジュールアドレスポリシを参照し、書き込み先の制御アドレスへのデータの書き込みが許可されているか否かを判定することを特徴とする。

(もっと読む)

記録装置

【課題】コンテンツデータの保護の必要性の度合に応じた記憶形式を与える。

【解決手段】

メモリカード10は、認証処理の実行を条件にコンテンツサーバ20、ユーザ記録再生機30と通信可能に構成されコンテンツデータの暗号化のための鍵データを記録可能に構成されている。メモリ部11は、外部からアクセス可能な通常記録部113と、第1の認証処理の完了を経たホスト装置からのアクセスが可能とされた保護記録部112と、第2の認証処理の完了を経たホスト装置からのアクセスが可能とされ第1の認証処理のみを経たホスト装置からの書込みが禁止される書き込み制限保護記録部113とを備える。

(もっと読む)

オペレーティングシステムとメモリ保護方法

【課題】CPU等の負担なしに効果的に必要な保護レベルの設定と、汎用性の向上とソフトウェア開発の効率化を提供する。

【解決手段】MMUを有するCPUに搭載可能にされるオペレーティングシステムである。第1物理アドレスに対応した第1論理アドレス空間を割り当てる第1TLBを作成して第1保護レベルとする。上記第1物理アドレスを含んでそれよりも大きな第2物理アドレスに対応した第2論理アドレス空間を割り当てる第2TLBを作成して第2保護レベルとする。タスクの生成時に、そのタスクに指定された保護レベルに対応したTLBに対応した論理アドレス空間をアクセスする。タスクの切り替え時に、切り替わったタスクの保護レベルに対応したTLBに切り替えて当該論理アドレス空間をアクセスする。実行中のタスクに指定された保護レベルに対応した論理アドレス空間に違反したメモリアクセスを検出してメモリアクセス違反処理を行う。

(もっと読む)

メモリコントローラ

【課題】CPUが悪意を持った攻撃者によって制御可能な状態におかれた場合でも、メモリの所定の領域を保護することができるメモリコントローラを提供する。

【解決手段】メモリコントローラ1は、実行されるアプリケーションプログラムに対応する予め決められたシナリオが記憶されているシナリオ記憶部11と、メモリ112aの所定の領域をシナリオに従ってアクセスされる記憶領域21に設定する制御部12とを有する。

(もっと読む)

半導体装置、バスインターフェース装置、およびコンピュータシステム

【課題】外部バスからプロセッサ内部のレジスタやローカルメモリの読み出しや改変が可能であった。そのため、暗号鍵などの機密データが読み出されたり、開発したソフトウェアがコピーされてしまう可能性があった。

【解決手段】外部と接続するバスを持つメディアプロセッサにおいて、外部バスに接続された他のデバイスからのアクセスは全て許可される。そのため、プロセッサ内部の機密事項を保護するために、メディアプロセッサのバスインターフェース部分にTLBを設け、そのTLBはプロセッサ内部からのみ書き換えることができる。このTLBは外部からアクセスされたアドレスが、アクセスできるかを判定する。TLB内にアクセス許可が記述されていればメディアプロセッサ内部へアクセスを発生し、そうでなければリクエストを破棄する。

(もっと読む)

キャッシュメモリ制御装置及び方法

【課題】キャッシュラインへのアクセスを許可されていないプロセスに対して秘匿性を確保しつつ、キャッシュラインに記憶された情報を複数のプロセス間で共有することができるキャッシュメモリ制御装置を提供する。

【解決手段】キャッシュメモリ制御装置100は、キャッシュメモリ管理部1を備え、キャッシュメモリ処理部1が、データのキャッシュを行うキャッシュメモリのキャッシュラインごとに、キャッシュラインへの書き込みに応じて、1つ以上のプロセスに対して該キャッシュラインに記憶されているデータへのアクセスの可否を識別する所有者情報を対応付けて記憶し、実行中のプロセスがキャッシュラインにアクセスすると、キャッシュメモリ管理部に記憶されている所有者情報に基づいて、実行中のプロセスに対してアクセスを許可する。

(もっと読む)

携帯端末および管理プログラム

【課題】ICカードへのデータの読み書きを行うプログラムを切り替えること。

【解決手段】管理プログラムを実行しているCPU102が、ICカード500の複数の記憶領域のうち一の記憶領域にアクセス可能なソフトウェアを、アプリケーションプログラムからスクリプトに変更させる処理を開始させるための開始情報を受ける。開始情報を受けると、管理プログラムを実行しているCPU102が、ICカード一覧において前記一の記憶領域を示す第1の識別子と対応する第2の識別子を、スクリプトを示すものに書き替える。

(もっと読む)

情報処理システム、データベースアクセス方法、及び、プログラム

【課題】サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止可能な情報処理システムを提供する。

【解決手段】サービス情報データベース130は、サービス利用者の情報を格納する。APサービス310は、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスであり、論理データベース情報を用いて、サービス情報データベース130にアクセスする。アクセスIF121は、APサービス310から論理データベース情報を指定したアクセス要求を受け付ける。DB情報抽出機能122は、DB情報データベース123を参照し、アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する。

(もっと読む)

HTTP要求処理システム

【課題】HTTP要求に対する全ての処理に適用可能なHTTP要求処理システムを提供すること。

【解決手段】本発明のHTTP要求処理システムは、利用者端末と、利用者端末にネットワークを介して接続されたWebサーバとを具備している。Webサーバは、HTTP要求受付部と、生成部とを具備している。利用者端末は、HTTP(Hyper Text Transfer Protocol)要求を送信する。HTTP要求受付部は、HTTP要求を受け付ける。生成部は、子プロセス又は子スレッドを生成し、HTTP要求に対する処理を子プロセス又は子スレッドに実行させて、その実行結果をHTTP応答として利用者端末に送信する。

(もっと読む)

解析デバイス装置、解析システム、解析方法

【課題】遺伝子情報をデータベース等で集中管理することなく、セキュリティを確保しながら、記憶・管理することができる解析デバイス装置を提供する。

【解決手段】コンピュータに通信可能に接続される解析デバイス装置であって、一塩基多型の情報であるSNP情報と前記SNP情報に対応する遺伝子型を表す情報である遺伝子型情報とのうちSNP情報が、外部機器から読み出し可能に情報を記憶するストレージ領域または外部機器から読み出し不可である情報を記憶するセキュア領域の領域に記憶され、遺伝子型情報が他方の領域に格納された記憶部と、前記記憶部を参照し、前記SNP情報と前記遺伝子型情報との情報を読み出し、読み出した前記SNP情報と前記遺伝子型情報とに基づいて遺伝子の診断を行う解析プログラムを実行する制御部と、前記制御部が実行した解析結果を出力する出力部と、を有する。

(もっと読む)

ストレージ装置

【課題】記憶しているデータのセキュリティの向上を図ること。

【解決手段】内部ネットワーク及び外部ネットワークと接続可能なストレージ装置であり、上記外部ネットワークとネットワーク接続が確立された状態であるか否かを監視する外部接続監視手段と、上記外部接続監視手段にて上記外部ネットワークとネットワーク接続が確立された状態であることが検出されたときに、接続されている記憶装置内の特定の記憶領域に対する他の情報処理装置からのアクセスを拒否するアクセス制御手段と、を備える。

(もっと読む)

プロセッサ

【課題】物理攻撃による誤動作が生じた場合でも、メモリ領域に対する不正アクセスの拡大を防止する高度な保護機能を有すること。

【解決手段】メモリ12のメモリ領域は、プログラムが記憶され、かつ該プログラムの開始アドレスを示すエントリポイントが定められた複数の保護ドメインで構成され、保護ドメインは、エントリポイントが指示された場合にはアクセスが許可され、エントリポイントが指示されていない場合にはアクセスが禁止されるように切り替えられる。CPU16が保護ドメイン1のプログラムを実行中に、保護ドメイン2に遷移する場合には、保護ドメイン2について定められたエントリポイントを指示する保護ドメイン遷移命令を実行する。保護ドメイン遷移命令が実行されると、切替部20が、保護ドメイン1に対するアクセスを禁止し、保護ドメイン2に対するアクセスを許可するように切り替える。

(もっと読む)

情報処理装置およびファイル検証システム

【課題】完全性が保証されたカーネルから、完全性が保証されたユーザアプリケーションを起動することができる情報処理装置を提供する。

【解決手段】カーネルが改竄されていないことが確認できた場合にカーネルが起動され、カーネルの稼働中は、メモリ11のカーネル領域110に対するユーザアプリケーションからのアクセスが禁止される。また、完全性の保証されたカーネルによって、ユーザアプリケーションが改竄されていないことが確認できた場合にユーザアプリケーションが起動される。

(もっと読む)

画像を直接レンダリングしてセキュアなメモリ領域で対応するユーザ入力と相関付ける方法およびシステム

【課題】キーボード、ポインティングデバイス等を介して入力するデータをマルウエアに曝さないようにする。

【解決手段】アプリケーションおよびビデオフレームバッファを、保護されたメモリ領域に割り当て、ビデオフレームバッファのランダムな位置に画像をレンダリングして、ポインティングデバイスからのユーザ入力を、レンダリングされたキーボード画像へ相関付ける方法およびシステムを開示する。キーボード画像は、ユーザ入力に続いてランダムに再配置されてよく、セキュアなユーザ画像の上にレンダリングされてよい。承認画像は、保護されたメモリ領域から、ビデオフレームバッファのランダムな位置にレンダリングされてよく、承認画像に相関付けられていないユーザ入力に応じてランダムに再配置されてよい。

(もっと読む)

61 - 80 / 396

[ Back to top ]