Fターム[5B285CA13]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限の管理 (3,434) | 権限の無効化 (122)

Fターム[5B285CA13]に分類される特許

21 - 40 / 122

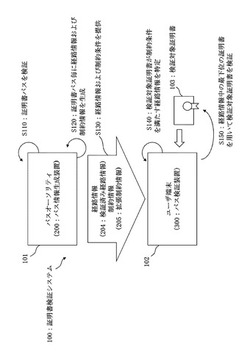

証明書検証システム、経路制約情報生成装置、証明書検証装置および証明書検証方法

【課題】最適な証明書パスを効率良く特定し、最適な証明書パスに基づいて検証対象証明書を検証できるようにすることを目的とする。

【解決手段】パス情報生成装置200は、多数存在する証明書パスを検証して正当な証明書パスを特定する(S110)。そして、パス情報生成装置200は、正当な証明書パス毎に経路情報および制約情報を生成する(S120)。経路情報は正当な証明書パスを構成する複数の証明書を示し、制約情報は正当な証明書パスの制約条件を示す。パス検証装置300は、多数の経路情報のうち検証対象証明書103が制約条件を満たす経路情報を制約情報に基づいて特定する(S140)。パス検証装置300は、特定した経路情報に示される最下位の証明書を用いて検証対象証明書103を検証する(S150)。

(もっと読む)

情報処理装置および情報処理システム

【課題】セキュリティを確保しつつ、ユーザ登録無効を解除できるようにする。

【解決手段】ユーザ識別子とパスワードとを対応付けてユーザ登録情報として記憶したユーザ登録情報記憶部と、ログイン要求として受け付けたユーザ識別子とパスワードが、ユーザ登録情報記憶部に登録されたユーザ識別子とパスワードに一致する場合にログインを許可するログイン可否判定部と、所定の条件下でユーザ登録情報を無効にする不正アクセス防止部と、装置固有の情報と日付情報とを用いて暫定パスワードを作成する暫定パスワード作成部とを備え、ログイン可否判定部は、ログイン要求としてユーザ登録情報が無効とされたユーザ登録情報に係るユーザ識別子を受け付けた場合に、当該ログイン要求において受け付けたパスワードが、暫定パスワード作成部が作成した暫定パスワードと一致する場合に、ログインを許可する情報処理装置。

(もっと読む)

生体認証システム、生体認証方法およびプログラム

【課題】匿名かつ追跡不可能性を有する認証プロトコルを拡張し、生体情報から鍵を生成することにより追跡不可能な生体認証システムを提供する。

【解決手段】Uは、生体情報を読取り、生体情報から秘密鍵x2を生成し、乱数から秘密鍵x1を生成する。さらに、秘密鍵から公開鍵y1、y2を生成し、CAに、公開鍵を送信する。CAは、受信した公開鍵に対して、署名鍵で署名を行い、Uに対して、属性証明書を発行する。Uは、SPにサービスの提供要求を送信し、SPは、自身の秘密鍵と公開鍵とを生成し、乱数と公開鍵とからなるチャレンジをUに送信する。Uは、乱数fにより、属性証明書を変形し、秘密鍵を変形し、これらから、受信した署名値を計算し、変形した属性証明書と署名値とをSPに送信する。SPは、Uから受信した属性証明書を検証し、署名値を検証する。また、SPは、失効確認を行い、属性証明書および署名値の正当性を確認し、かつ失効確認の完了を条件に、Uに、属性情報に基づいたサービスの提供を行う。

(もっと読む)

コンピュータシステムおよびそのアクセス権管理方法

【課題】端末装置が利用される個々の場所ごとに、それぞれ異なるアクセス権を設定する。

【解決手段】情報記録媒体400を所持する利用者Pが、管理エリアAに入る際に、管理ユニット340Aが、認証コード格納部410に格納されている認証コードによる認証を行う。認証に成功すると、電子錠330Aが解錠してゲート310Aが開き、管理コード格納部420に、管理エリアAについて設定されている管理コードが書き込まれる。利用者Pが端末装置320Aから認証サーバ装置100へアクセスすると、管理コード格納部420から読み出された管理コードが認証サーバ装置100へ送信される。認証サーバ装置100は、この管理コードに対応した所定の条件下でアクセスに応じることを許可する。利用者Pが管理エリアAから出る際には、管理ユニット340Aにより管理コード格納部420内の管理コードは消去される。

(もっと読む)

軌跡に基づく認証

【課題】特定の環境内での人物または機器の動的な位置、経路、または軌跡を追跡することによって認証および特権の承認を行う認証方法を実現する。

【解決手段】認証システムは、物理的環境内での機器の軌跡を検出することによって当該機器を認証する。機器は、物理的環境内に分散して設けられているセンサと通信する無線送信器を備えている。機器が物理的環境内を移動すると、センサが認証システムに位置情報を送る。認証システムは、機器の軌跡または動的な位置を追跡して、観察された機器の軌跡が予測された軌跡または挙動に一致するか否かに基づいて、機器を認証する。

(もっと読む)

検証システム

【課題】 セキュリティレベルを維持しつつ検証サーバによりネットワークへの接続が許可されない不許可処理装置をネットワークに接続すること。

【解決手段】 検証サーバによりネットワークへの接続が許可された検証済処理装置は、ネットワークに送信する送信データ、またはネットワークから受信する受信データを処理する許可済検証部(S04,S09)と、検証サーバによりネットワークへの接続が許可されない不許可処理装置をネットワーク上において識別するための識別情報を検証サーバより受信すると(S14)、不許可処理装置の識別情報を用いて、不許可処理装置に代わって通信を代行する代行通信制御部(S22)と、を備え、不許可処理装置は、検証サーバからネットワークへの接続を許可しない不許可信号を受信した後は、検証済処理装置とのみ通信する間接通信制御部を備える(S25)。

(もっと読む)

情報処理装置、その制御方法、プログラム、及びプログラムを記録した記録媒体

【課題】システムを使用しているユーザ情報を削除するに当たり、システム使用中にシステム利用者の切り替えの発生を考慮してユーザ情報を効率的に削除することができる情報処理装置、その制御方法、プログラム、及びプログラムを記録した記録媒体を提供する。

【解決手段】削除対象となるユーザの該当するプロセスが存在するか否かを判定するためにプロセス起動ユーザ確認処理を実施した後(ステップS102、ステップS105)、削除対象となるユーザが該当する起動プロセスを出力し(ステップS103、ステップS106)、出力されたプロセスに削除対象となるユーザが存在しない場合、削除対象となるユーザを削除することにより実現する。

(もっと読む)

匿名認証システム

【課題】公開鍵の大きさを小さくすることにより通信負荷を低減させた匿名認証システムを提供する。

【解決手段】管理装置と、メンバ用装置と、認証装置とからなる匿名認証システムにおいて、管理装置には、メンバを複数のサブグループに分けて、サブグループ用IDと個人用IDとに基づいて生成した所属証明書を記憶した所属証明書用テーブルと、各サブグループの有効なメンバの個人用IDを用いてアキュームレータにより定義された値を公開鍵として記憶した公開鍵用テーブルと、サブグループ用IDにより特定されるサブグループの公開鍵とサブグループ用IDとを用いて生成した補助証明書を記憶した補助証明書用テーブルとを設けて、メンバ用装置の記憶手段に、当該メンバ用の所属証明書と補助証明書を記憶させるとともに、公開鍵を記憶させることとした。

(もっと読む)

制御装置及び電子機器

【課題】認証機能を備えた無接点電力伝送の受電ができる制御装置及び電子機器等を提供すること。

【解決手段】制御装置は、無接点電力伝送の受電部210と認証デバイス250とを含む電子機器200を制御する制御装置100であって、受電部210を制御する受電制御部110と、認証デバイス250からの認証情報を取得する認証情報取得部140と、取得された認証情報及び認証情報に基づく認証処理結果の少なくとも一方を、無接点電力伝送の1次コイルL1と2次コイルL2とを用いるコイル間通信により、相手機器400に対して送信する処理を行う通信処理部120と、を含む。

(もっと読む)

動的、分散的および協働的な環境におけるデータオブジェクトの管理

【課題】データオブジェクトをコンピュータで保護する。

【解決手段】コンテンツ暗号鍵(CEK)でデータオブジェクト22を暗号化し、データオブジェクト22に対応する制御ポリシーの鍵暗号鍵(KEK)で、コンテンツ暗号鍵(CKT)を暗号化する。さらに、データオブジェクト22に対応する制御ポリシー・タグ23を記録してもよい。さらに、暗号化されたコンテンツ暗号鍵(CEK)を制御ポリシー・タグ23に格納する格納工程してもよい。さらに、制御ポリシー・タグ23に格納されたコンテンツ暗号鍵(CEK)を、キャッシュされた鍵暗号鍵(KEK)で復号化し、復号化されたコンテンツ暗号鍵(CEK)でデータオブジェクト22を復号化してもよい。

(もっと読む)

不正使用管理システム

【課題】 ICカード等の認証デバイスを用い、PC端末、プリンタ、ゲート等のネットワーク機器で不正が行われた際、種類が異なる他の機器の利用を制限することが可能な不正使用管理システムを提供する。

【解決手段】 ICカード40からIDを取得し、そのIDの認証により利用を許可する機器と、1以上の同一種類の機器10を管理する機器管理サーバ20と、機器管理サーバ20を複数台管理するID管理サーバ30により構成され、ある機器10が、不正操作監視部12により不正を検知すると、利用中のIDを不正IDとして機器管理サーバ30に送信し、機器管理サーバ20は、機器10から受信した不正IDをID管理サーバ30に送信する。ID管理サーバ30は、1つの機器管理サーバ20から受信した不正IDを他の機器管理サーバ20に送信し、機器管理サーバ20は、ID管理サーバ30から受信した不正IDを機器10に送信する。各機器10では、端末制御部13が、機器管理サーバ20から受信した不正IDを用いた利用を拒否する。

(もっと読む)

画像処理装置およびその使用制限方法ならびにコンピュータプログラム

【課題】ユーザ認証機能を有する画像形成装置への一時的な使用を可能とする。

【解決手段】常時認証データベース105は、管理者による操作に従って登録された識別子である常時認証データ7bを保存する。一時認証データベース106は、画像処理装置1を一時的に使用するユーザの識別子である一時認証データ7cを保存する。認証データ登録判断処理部107は、端末装置から受信した入力ユーザ識別子7aに対応する識別子が常時認証データベース105および一時認証データベース106のいずれにも保存されていない場合には、その入力ユーザ識別子7aに対応する識別子を一時認証データ7cとして一時認証データベース106に保存し、いずれかに保存されている場合には、入力ユーザ識別子7aを送信したユーザに正当性があることの認証を行う。

(もっと読む)

認証処理システム、認証装置、情報処理装置及びプログラム

【課題】外部の認証装置が利用できない場合に、ユーザ間の関連に応じて過去に得られた認証結果に基づきユーザ認証を行う。

【解決手段】認証装置10は、1又は複数のユーザ情報毎に他のユーザ情報を関連づけたユーザ管理情報を保持し、画像処理装置20から認証対象ユーザの認証情報を取得し、取得した認証情報に基づいて認証し、認証が通った場合に、認証対象ユーザのユーザ情報に基づいてユーザ管理情報からユーザ情報を検索し、認証対象ユーザの認証結果と、検索されたユーザ情報とを含む認証結果情報を画像処理装置20に送信する。画像処理装置20は、送信された認証結果情報を受信し、受信された認証結果情報に基づいて、ユーザ情報毎の認証結果の履歴を管理し、受信された認証結果情報に基づいて画像処理装置20の利用の可否を判定し、利用が許可されない場合に、認証対象ユーザについて管理される過去の認証結果に基づいて画像処理装置20の利用の可否をさらに判定する。

(もっと読む)

アプリケーション・サービス提供システム、プログラムおよび方法

【課題】特定の担当者を指定せずに事前に設定した特定の権限である事前包括承認権限を、事後的に特定の担当者に関連付けて、アプリケーション・サービスを提供するシステムを提供する。

【解決手段】アプリケーション・サービス提供システムは、承認コードを生成する承認コード生成部(136)と、ユーザーの識別子(ID)の指定のない特定の権限である事前包括承認権限を設定する事前包括承認権限設定部(134)と、設定された事前包括承認権限を生成された承認コードと共に格納して関連付けるデーターベース(138)と、IDを有するユーザーを認証し、認証したユーザーが使用する端末(12)から受信した承認コードに関連付けられた事前包括承認権限を当該ユーザーのIDと関連付ける認証部(104)と、ユーザーのIDと関連付けられた権限および事前包括承認権限に基づいてアプリケーション・プログラムを実行するアプリケーション提供部(108)とを備える。

(もっと読む)

情報漏洩抑止外部記憶装置、その方法及びそのプログラム

【課題】外部記憶装置において暗号化等を不正に解除する機会を与えず、また消去漏れ等があったとしても情報の漏洩を防止する。

【解決手段】自ら保持するデータへのアクセスを許可する情報処理装置を識別するための第1の識別情報を保存する。前記情報処理装置に接続されたことを検知した場合に、当該情報処理装置を識別するための第2の識別情報を当該情報処理装置から取得する。前記第1の識別情報と、前記第2の識別情報を比較し、一致した際には前記自ら保持するデータにアクセスを許可する。前記第2の識別情報を取得できなかった場合、前記第1の識別情報を保存していない場合、前記第1の識別情報と前記第2の識別情報が一致しなかった場合、の何れかの場合に該当する際は前記自ら保持するデータ及び前記第1の識別情報を初期化した後に前記情報処理装置からの新規データ書込みを許可する。

(もっと読む)

署名生成装置、署名人特定装置、グループ署名システム、およびそれらの方法とプログラム

【課題】1個のグループ署名データで、署名人が複数のグループに対して署名人特定者を指定できる署名生成装置などを提供する。

【解決手段】本発明に係る署名生成装置200は、グループの発行管理者公開鍵と失効管理者公開鍵、および署名人特定者についての情報である署名人特定者情報の入力を受け付ける入力部13と、署名人のメンバー秘密鍵およびメンバー公開鍵をあらかじめ記憶する記憶部220と、署名人特定者情報に対応する署名人特定者公開鍵を取得する署名人特定者公開鍵取得手段212a1と、署名人特定者公開鍵と、全ての署名人特定者に対して共通する乱数とを利用してメンバー秘密鍵に含まれる署名人情報を暗号化したデータを含むグループ署名データを生成する署名生成手段212a2と、生成されたグループ署名データおよび署名人特定者情報を出力する出力部13とを有する。

(もっと読む)

認証用プログラム、認証用装置および認証方法

【課題】通信ネットワークのセキュリティレベルを確保しつつ、情報処理装置における計算機資源の消費を極力抑える。

【解決手段】クライアント11は、サーバ10の認証の際に、当該クライアント11がネットワーク8内に存在することを確認できた場合には、サーバ10の電子証明書の検証をすることなくサーバ10の認証が成功したと決定する。一方、クライアント11Aとして示すようにネットワーク8外に存在する場合には、クライアント11Aは、サーバ10の電子証明書の検証に成功したことを条件として当該サーバ10の認証に成功したと決定する。

(もっと読む)

アクセス制御システム、アクセス制御方法、及びプログラム

【課題】各端末に対して迅速かつ確実に端末単位でのきめの細かいポリシーの設定を行うことを可能とし、更に、ポリシーに適合しなくなった端末の通信ネットワーク接続を拒否できる技術を提供する。

【解決手段】アクセス制御システムに、端末装置が通信ネットワークのポリシーに適合しているかどうかを判定するポリシー適合判定手段と、ポリシーに適合すると判定された各端末装置のアドレスリストを格納するアドレスリスト格納手段と、端末装置から送信された通信データを受信し、当該通信データの送信元アドレスが前記アドレスリスト格納手段の中の前記アドレスリストに含まれる場合に、当該通信データを通過させ、前記送信元アドレスが前記アドレスリストに含まれない場合に、前記通信データを通過させずに前記端末装置をポリシー適合用ソフトウェア提供装置にアクセスさせる通信データ通過制御手段とを備える。

(もっと読む)

生体認証装置、および、生体認証方法

【課題】生体認証装置において、パスワード認証の不具合を回避し、BIOSの起動時のHDD認証などの認証に、簡易なインターフェースで生体認証による信頼性の高い認証をおこなうことができ、パソコン本体から独立して生体認証情報の登録をおこえるようにする。

【解決手段】パソコンのBIOS起動時のHDDパスワードの入力のときは、ユーザに生体情報を入力させて、それを対応するパスワードに変換して、パソコン側に、USBインターフェースにより送信して、パスワード認証をおこなわせる。その後のOS起動後には、エニュメレーション設定を、USBキーボード用インターフェースから生体認証装置用インターフェースディスクリプタに変更し、生体情報とパスワードの登録と変更をおこなえるようにする。

(もっと読む)

ログインを管理するサーバ、方法、およびプログラム

【課題】ユーザ本人に不正なログインの発生を容易に気付かせると共に、以降のログインロックの操作に対して、確実に本人認証を行うことができるサーバ、方法、およびプログラムを提供すること。

【解決手段】管理サーバ10は、ユーザのユーザIDと関連付けてメールアドレスを記憶するログイン管理DB17と、ログイン要求のあったことを通知するメッセージおよび当該メッセージを識別するURLを含んだ通知メールを生成する通知メール生成部12と、生成された通知メールを送信する通知メール送信部13と、URLへのアクセスと共に、ログインの抑止指示を受け付けるロック・解除制御受付部14と、アクセスに応じてURLに対応するユーザIDと照合することにより認証を行う本人認証部15と、認証されたユーザIDを用いた所定のサービスへのログインを抑止するロック・解除制御部16と、を備える。

(もっと読む)

21 - 40 / 122

[ Back to top ]