Fターム[5B285CA32]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | 挙動監視・ログ監視 (1,288)

Fターム[5B285CA32]に分類される特許

1,241 - 1,260 / 1,288

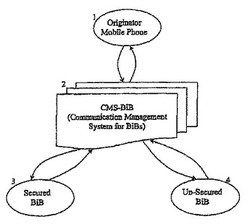

携帯電話カメラシステム

第1無線通信ユニット、ビデオカメラ、及び電子計算手段を備える第1装置、及び第2無線通信ユニット、ビデオ表示手段及び電子計算手段を備える第2装置を含むシステムであって、第1装置を、第2装置から所定の通信を受信すると、ビデオカメラを作動させて、ビデオカメラから第2無線通信装置にライブビデオデータを送信するよう構成し、第2無線通信装置を、ビデオ表示手段でライブビデオデータを表示するよう構成するシステム。 (もっと読む)

コンピュータ・ネットワークへの不正アクセスを検出するためのシステムおよび方法

【課題】コンピュータ・ネットワークへの不正アクセスを検出するシステム、方法、およびプログラムを提供する。

【解決手段】異なるオペレーティング・システム上で動作するコンピュータ・サーバと複数のコンピュータ装置とを有するコンピュータ・ネットワークにおいて、各々のコンピュータ装置は、オペレーティング・システムのレベルでコンピュータ・サーバによって管理されるデータベースを含む。各々のコンピュータ・サーバ上で管理されるコンピュータ装置について識別ファイルのセットを生成し、識別ファイルのセットは、複数のコンピュータ・サーバから中央違反データベースに集められる。コンピュータ装置についてネットワーク・アクセス違反のレベルを判定するために、識別ファイルのセットの各々と情報データベースとの間にリンクが作成される。コンピュータ装置についての違反メッセージが、ネットワーク・アクセス違反のレベルに基づいて生成される。

(もっと読む)

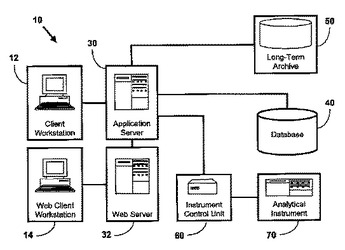

一般的な電子ラボラトリノートブック

本発明は、電子ラボラトリノートブックサーバアプリケーションを走らせる少なくとも一つのアプリケーションサーバ、少なくとも一つのアプリケーションサーバと通信し、電子ラボラトリノートブッククライアントアプリケーションを走らせる少なくとも一つのクライアントワークステーション、および分散通信ネットワークを介して少なくとも一つのアプリケーションサーバと通信し、データを保存する少なくとも一つのデータベースを含む、分散通信ネットワーク中の電子ラボラトリノートブックシステムに関する。電子ラボラトリノートブックサーバアプリケーションは、データのセキュリティを保つ手段を含む。  (もっと読む)

(もっと読む)

レガシー・オートメーション・システムのための集中管理プロキシ・ベースのセキュリティ

【課題】工場のオートメーション環境内のレガシー・システム/デバイスのセキュリティを迅速に、効率的にまた安価に強化するためのシステムおよび/または方法を提供すること。

【解決手段】産業オートメーション・システム内に位置するレガシー・デバイス、およびプロキシへのアクセス規則を提供する中央アクセス権限を備える産業オートメーション環境に関するセキュリティを容易に強化するシステムを提供する。プロキシは、レガシー・デバイス宛のアクセス要求を受信し、少なくとも一部は、アクセス要求の特性および中央アクセス権限が供給するアクセス規則に基づいて、アクセス要求を許可するのかしないのかを決定する。

(もっと読む)

複数のコンピュータ化された装置を問い合わせる方法および装置

【解決手段】本発明のある実施例は、コンピュータ化装置を組織ネットワーク内で問合わせる装置及び方法に関する。ある実施例では、装置は問合わせモジュール及びエージェントレスモジュールを含む。問合わせモジュールを、問合わせるべき複数のコンピュータ化装置を特定するデータを受信し、特定のコンピュータ化装置上でどの1または複数の問合わせ対象を問合わせるために選択するかを示すデータを受信するよう構成できる。エージェントレスモジュールを、少なくとも遠隔アクセス処理を発動して構成し、コンピュータ化した遠隔装置の少なくともレジストリを問合わせできる。ある実施例では、問合わせモジュールを、エージェントレスモジュールの複数スレッドを利用し、複数の遠隔アクセス処理を発動して構成し、選択した問合わせ対象に従って、特定のコンピュータ化装置の少なくともレジストリを並列にかつエージェントを使用せずに問合わせるよう構成できる。 (もっと読む)

ネットワークコンテンツファイルへのアクセス提供におけるアクセス制御レベルを割り当てる方法および装置

ネットワークコンテンツファイルへのアクセスを提供する場合のアクセス制御レベルを割当てる方法および装置であり、クライアントノード、収集エージェント、ポリシーエンジンを含む。クライアントノードはリソースへのアクセスを要求する。収集エージェントはクライアントノードについての情報を集める。ポリシーエンジンは集められた情報を受信し、受信情報に対するポリシーの適用に応じて複数のアクセスレベルのうちの1つを割当てる。アプリケーションサーバファームは要求されたファイルのファイルタイプに関連するアプリケーションプログラムを用いて、リソースのコンテンツをクライアントノードに提示し得る。変換サーバはリソースのコンテンツを原型のフォーマットから第2のフォーマットへ変換し、変換されたリソースのコンテンツをクライアントノードに提示する。  (もっと読む)

(もっと読む)

コンポーネントアセンブリを安全に組立て実行する方法

【課題】汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な解決方法を提供する。

【解決手段】第1の処理環境において、コンポーネントアセンブリを安全に組み立て実行する方法であり、第2の処理環境から第1の記録を受理し、第1のコンポーネントアセンブリの識別情報より位置を特定し、第1の記録に位置特定が内含される第3の処理環境において第2の要素を検索し、単数または複数の要素を安全に組立てる。第1の要素が計測メソッドを含んでおり実行段階において特定された情報の使用を計測するべく第1の要素を使用する。第2の要素がクレジットメソッドを含んでおり、特定された情報の使用により供給されたメソッドに対し課金を行う。

(もっと読む)

ネットワークベースのセキュリティプラットフォーム

高スループット、低待ち時間のサービスをストリームデータに対して実行できるようにするコンテンツ処理アーキテクチャ及び方法。ストリームコントローラ(300)がストリームデータを受信して記憶するとともに、複数のストリームプロセッサ(310)によるストリームデータに対する機能の実行を調整する。機能の結果は1つ又は複数のサービスプロセッサ(320)により使用されて、ストリームコンテンツへの加入者のアクセスを許可するか否かの判断を下す。サービスプロセッサは、その判断に従って動作するようにストリームコントローラに指示する。 (もっと読む)

デジタルケーブルネットワークにおける不正手段を低減するシステムおよび方法

不正受信機の防止システムには、ハッシュファイルが受信機内に埋め込まれているため、受信機プログラムの変更を要したり、モニターアプリケーション(MA)が毎回同一ハッシュ値を計算するため、不正アクセスの可能性が増加したりする課題がある。ハッシュ関数生成器を備えた受信機を含むホストを有し、ハッシュ関数生成器は、ハッシュ関数と受信機内のメモリブロックからのデータに基づいて、ハッシュ値を計算する。ポリシーファイル記憶装置は、サービスプロバイダ部、消費者部、メーカー部を備えたポリシーファイルを有し、これら3部は、サービスプロバイダ、消費者、メーカーによりアップデート可能である。サービスプロバイダは、ケーブル媒体を通じてホストにMAとポリシーファイルをダウンロードする。MAは、ポリシーファイルに属する、これら3部にアクセスすることにより、リソース競合、サービス提供を改変する。  (もっと読む)

(もっと読む)

電子トラフィックを特徴づけ、管理するシステムおよび方法

ログインの点で、およびユーザのネットワーク経験を通して全てのユーザ・トラフィックを監視し、動的に管理するシステムおよび方法。ルールは、ログインの時点とその後から、ログオフまでのユーザの観察トラフィックに基づいて実施することができる。システムは、極めて高速、高効率でネットワーク・トラフィックを自動的に検知し、潜在的な攻撃に反応する。リッチ・トラフィック分析(RTA)は、より大きなネットワーク・トラフィック特徴づけ精度、検知速度、ネットワーク管理オプション、侵入防止能力を提供する。システムは、ネットワーク化されたアセットの強く、立証可能で、正確な保護を提供するユーザ、アプリケーション、データ、システム・アクセスの完全な状況で全てのネットワーク・トラフィックを見ることができる。システムは、ネットワークを横断する各ネットワーク・パケットの高速特徴づけを可能にする中央マネージャ・デバイスと通信するトラフィック・センサ・デバイスを利用する。これにより、観察したトラフィック上で合法的に行動をとり、ルールを実施するための、よりしっかりした基盤が提供される。  (もっと読む)

(もっと読む)

コンピュータ侵入に対応するための方法及びシステム

【課題】検出された侵入に対応する際に、好ましくは自動的又は半自動的に、セキュリティ管理者を支援する方法及びシステムを提供すること。

【解決手段】過去の既知の侵入における侵入パターンを図形表示し、次いで既知の侵入における侵入パターンを現在の侵入と比較することによって、コンピュータへの侵入を管理するための方法及びシステムである。侵入パターンは、侵入の効果若しくは侵入のタイプのシグニチャを与える活動である、侵入イベントに基づくものか、又は侵入によって影響を受けるハードウェア・トポロジーに基づくもののいずれかとすることができる。侵入パターンは、スクリプト応答と共に図形表示され、スクリプト応答は、好ましい実施形態においては、侵入パターンの各々のノードと関連付けられたポップアップ・ウィンドウに提示される。あるいは、侵入に対する応答は、過去の既知の侵入における侵入パターンと現在の侵入の侵入パターンとの共通点の所定の割合に基づいて、自動的に行うことができる。  (もっと読む)

(もっと読む)

コンテンツ配信サイトなりすましの検知

【課題】 コンテンツ配信サイト偽装を検知及び防止するための方法、システム、及び装置を提供すること。

【解決手段】 コンテンツ配信サイト偽装を検知及び防止するための方法、システム、及び装置を提供する。これに関して、コンテンツ配信サイトなりすましを検知及び防止する方法は、処理のためのマークアップ言語文書及び対応するデジタル署名をロードするステップと、そのデジタル署名が、マークアップ言語文書内に組み込まれたマークアップ言語文書の予め指定されたソースから発信されていることを保証するステップとを含むことができる。その方法は、マークアップ言語文書に対するハッシュ値を動的に算出するステップと、動的に算出されたハッシュ値をデジタル署名内に暗号化されているハッシュ値と比較するステップとをさらに含むことができる。最後にその方法は、デジタル署名が予め指定されたソースから発信されていない場合、又は動的に算出されたハッシュ値がデジタル署名内に暗号化されているハッシュ値に適合しない場合に、コンテンツ配信サイトなりすましを検知するステップを含むことができる。

(もっと読む)

電子ファイルの管理方法

【課題】 安全な取引管理および電子権利保護のためのシステム及び方法を提供する。

【解決手段】 コンピュータなどの電子機器は、承認された様式でのみアクセスおよび使用されることを確実にし、情報の完全性、可用性、および/または秘匿性を維持する助けをする。このような電子機器と共に用いられる安全なサブシステムは、例えば、電子的に格納されたまたは広められた情報の使用を制御および/または計量もしくはモニタするために、処理と制御の安全なチェーンを実施し得る配布された仮想配布環境(VDE)を提供する。このような仮想配布環境は、電子商取引および他の電子取扱または電子的に容易になった取扱において様々な参加者の権利を保護するために使用され得る。安全な配布されたおよび他の動作システム環境およびアーキテクチャは、例えば、各ノードで安全な保護された環境を確立し得る安全な半導体処理配置を使用する。

(もっと読む)

エンドユーザのリスク管理

柔軟性があり、効果的で、使い易い、コンピュータセキュリティ管理システムは、多種多様のコンピューティングプラットフォーム上、また急速に変化するネットワーク環境において、効果的に情報のリスクを審査し、それに応答する。個々のコンピュータシステムは、ネットワークの接続性に関わらず、リスクスコアを計算し、エンドユーザの行動が企業情報またはその他の資産をリスクにさらしていないことを確実にするために、エンドユーザを動的に監視する。そのようなリスクおよび応答に関するデータは、リアルタイムで分析および保存される。  (もっと読む)

(もっと読む)

ネットワーク・アクセスを制御するシステムおよび方法

【課題】製品へのネットワーク・アクセスを制御するシステムを提供すること。

【解決手段】システムは、第1の事業体の業務管理下で、製品に接続されるセキュリティ機器と、第2の事業体の業務管理下の、ユーザ端末によりアクセスされる製品接続プラットフォームおよびユーザ端末と、前記第1の事業体と前記第2の事業体の間で予め定められた判定基準に基づいて、前記第1の事業体と前記第2の事業体の間に確立された信頼関係であって、証明書または公的/私的鍵の交換により表される信頼関係とを含む。前記第2の事業体のユーザ端末のユーザによる、前記第1の事業体の前記製品へのアクセスの認証が、前記信頼関係の前記予め定められた判定基準に基づいて、前記第2の事業体の前記製品接続プラットフォームの判断にゆだねられ、認証が得られた場合に、前記ユーザが前記製品へのアクセスを提供される。

(もっと読む)

ハイパーテキストトランスポートプロトコルにおける侵入検知戦略

侵入検知システム(IDS)用のハイパーテキストトランスポートプロトコル(HTTP)検査エンジンは、HTTPポリシー選択コンポーネント、リクエスト統一資源識別子(URI)発見コンポーネントおよびURI正規化モジュールを備える。HTTPポリシー選択コンポーネントはパケットを用いてHTTP侵入検知ポリシーを識別する。リクエストURI発見コンポーネントはパケット内のURIを特定する。URI正規化モジュールはURIの内の難読化をデコードする。別の実施形態では、ネットワーク上で送信されたパケットが傍受される。パケットがパースされる。パケットのインターネットプロトコル(IP)アドレスが識別される。ネットワークデバイスに対するHTTP侵入検知ポリシーが決定される。パケットにおいてURIが特定される。侵入検知システムのルールによるパターンと特定されたURIとが比較される。別の実施形態では、IDSはパケット捕捉システム、ネットワークおよびトランスポート再アセンブリモジュール、HTTP検査エンジン、検知エンジンおよびロギングシステムを備える。  (もっと読む)

(もっと読む)

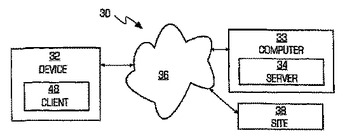

リソースアクセスフィルタリングシステム及び方法

リモートサイトフィルタリング兼モニタリングシステム及び方法について記載され、このシステム及び方法では、リモートデバイス(32)によるインターネットアクセスがリモートサーバ(33)によってリアルタイムでモニタリングされ、そして制御される。当該システムはまた、オフラインアクセスログ記録及びそれに続くアップロードを可能にし、フィルタリング感度の調整を可能にし、更に特定のHTTPポートフィルタリングを可能にする。  (もっと読む)

(もっと読む)

マルチ認証ログオン制御のための方法及びシステム

マルチ認証ログオン制御のための方法及びシステムを提供する。上記方法及びシステムは2つの認証機構を有する。第1の認証機構は物理鍵を供給する装置であり、他方の認証機構は、リーダの近傍にいるユーザを識別する近接装置である。前述の装置によって、物理鍵によってリーダに触れることのみによってユーザが楽々とコンピュータ・システム(100)にログインすることが可能になり、ユーザはコンピュータから離れると自動的にログオフさせられる。方法は、少なくとも1つの端末に物理的にいるユーザを確認する工程(340、342)と、ユーザが確認された場合、少なくとも1つの端末へのアクセスを付与する工程(344)と、少なくとも1つの端末の所定距離内のユーザを検出する工程(360)と、所定の距離の外にユーザがいる場合にユーザをログオフさせる工程(366)とを備える。

(もっと読む)

(もっと読む)

再生可能な不正防止機能セキュリティシステムのための自動生成された暗号関数

安全な暗号関数が、すべてのモバイルエージェントと同一である静的なプログラムコードと、各関数に対して異なる動的なプログラムコードとを含むテンプレートから生成される。動的なコードは、関数によって処理されるメッセージを暗号かするために用いられるストリーム暗号アルゴリズムをインプリメントする。動的なコードはまた、各メッセージに添付されるメッセージダイジェストを生成し得る。メッセージダイジェストは、動的なコード、およびオプション的に、メッセージに適用されるハッシュ関数であり得る。によって、各関数は、固定終了タイム、関数が送信し得る最大数のメッセージ等によって制限されたライフタイムが割り当てられ得る。暗号アルゴリズムによって処理された任意の受信されたメッセージは、そのライフタイムの満了後、無視される。  (もっと読む)

(もっと読む)

ターゲット・コンピュータ・システム全域における侵入検知、侵入応答、および脆弱性修復のための方法、コンピュータ・プログラム、およデータ構造

【課題】 ターゲット・コンピュータ・システム全域における侵入検知、侵入応答、および脆弱性修復のための技術手段を提供することにある。

【解決手段】 セキュリティ脅威の通知またはコンピュータ・セキュリティ脅威の侵入を検出するテストの通知あるいはその両方を受信することにより、コンピュータ・セキュリティ脅威管理情報が生成される。受信された通知からコンピュータで処置可能なTMVが生成される。このTMVは、コンピュータ・セキュリティ脅威による影響を受けた少なくとも1つのシステム・タイプの識別を行うコンピュータ可読フィールドと、システム・タイプに関するリリース・レベルの識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の侵入を検出するテストの識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の侵入悪用を逆転するための方法の識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の悪用の対象となる脆弱性を修復するための方法の識別を行うコンピュータ可読フィールドとを含む。TMVは、ターゲット・システムによる処理のために、そのターゲット・システムに送信される。

(もっと読む)

1,241 - 1,260 / 1,288

[ Back to top ]