Fターム[5B285CA32]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | 挙動監視・ログ監視 (1,288)

Fターム[5B285CA32]に分類される特許

1,201 - 1,220 / 1,288

クライアントのI/Oアクセスを制限する方法、プログラム、システム

【課題】 システムに接続されるクライアントのデータ漏洩、盗難を防止するために、クライアントのI/Oアクセスを制限し、さらに、このクライアントがサーバと通信不可能であるときであっても、この制限を所定の条件で解除させる、クライアントのI/Oアクセスを制限する方法を提供する。

【解決手段】 クライアントのI/Oアクセスをロックするステップと、クライアントが、ネットワークを経由してサーバに接続可能であるかを判断する接続判断ステップと、接続可能であることに応答して、サーバによりクライアントを認証し、クライアントのI/Oアクセスのロックを解除するステップと、接続可能でないことに応答して、携帯認証装置をクライアントに接続して、携帯認証装置によりクライアントを認証し、クライアントのI/Oアクセスのロックを解除するステップとを含む方法。

(もっと読む)

電子メールの送信方向判別システム及び判別プログラム

【課題】ヘッダ情報に依存することなく電子メールの送信方向を正確に判別可能なシステムの実現。

【解決手段】外部ネットワークから内部ネットワークを防護するファイアーウォールサーバ12と社内メールサーバ22との間に設置されたメール中継サーバ20に組み込まれたシステムであって、電子メールの送信方向を判定するための基準となるコンピュータのIPアドレスを予め格納しておく基準IPアドレス記憶部42と、受信した電子メールの接続元IPアドレスを取得する感染メール情報通知部38及びアドレス詐称検知部36と、この接続元IPアドレスと基準IPアドレスとを比較し、両者の一致または不一致の結果に基づいて当該電子メールの送信方向を判定する送信方向判定部40を備えた電子メールの送信方向判別システム30。

(もっと読む)

ネットワーク管理システム、方法およびプログラム

【課題】 従来はネットワークに接続されるすべての端末のセキュリティ対策状況を動的に判断しておらず、ネットワーク内資源の不正利用やウィルス汚染などのリスクがあった。

【解決手段】 ユーザ端末からネットワークへのアクセス時に、IDとパスワードによる認証のみでなく、ユーザ端末のセキュリティ対策状況を判断要素として加えることにより、ネットワークセキュリティを強固にする。また、新たなセキュリティパッチの公開などがあった場合にはセキュリティ対策の基準を引き上げ、基準を満たさないユーザ端末をネットワークから遮断あるいは検疫VLANへと切り替える。ユーザは検疫VLANを介して必要なセキュリティ対策を実施することができる。

(もっと読む)

特定ユーザ識別プログラム,特定ユーザ識別方法および特定ユーザ識別装置

【課題】特定ユーザ識別プログラムに関し,ネットワークにアクセスしているユーザが特定のユーザであることを識別することが可能となる技術を提供する。

【解決手段】キーワード登録手段11は,特定のユーザを識別するためのキーワードを,キーワード記録手段12に記録する。Webページ取得手段13は,ユーザ端末を使用しているユーザが閲覧を希望するWebページを取得し,Webページ格納手段14に格納する。特定ユーザ識別判定手段15は,Webページ格納手段14に格納されたWebページ中に,キーワード記録手段12に記録されたキーワードが存在するかどうかを確認し,キーワードが存在する場合には,ユーザ端末を使用しているユーザが特定のユーザであると判定する。

(もっと読む)

クライアント装置、デバイス検証装置及び検証方法

【課題】クライアント装置の安全性とプライバシーを保護しつつ、クライアント装置の動作についてきめ細かな検証を行うクライアント装置、デバイス検証装置及び検証方法を提供する。

【解決手段】デバイス検証装置100は、サービスプログラムに対応した検証ポリシーを保持するポリシー保持部110と、検証ポリシーの安全性を検証するポリシー検証部111と、サービスプログラムを実行するクライアント装置200へ、ポリシー検証部111によって安全性が確認された検証ポリシーを配備するポリシー配備部112と、検証ポリシーを用いて、サービスプログラムを実行する際の自身の動作検証を行うクライアント装置200から取得した、検証結果を保持する検証結果保持部123とを備える。

(もっと読む)

情報監視システム

【課題】監視装置における監視機能の追加や変更を容易に行うことを可能とする。

【解決手段】メモリ装置Ai,Bi,CiのUSBコネクタ7が監視装置SkのUSBコネクタ6に差し込まれて接続されると、監視装置SkのUSBホストコントローラ5がそれを検知してUSBターゲットコントローラ8に対して機能モジュールのロードを要求し、その要求に応じてUSBターゲットコントローラ8がフラッシュメモリ9に格納されている機能モジュールを読み出してUSBホストコントローラ5に転送する。USBホストコントローラ5は転送された機能モジュールをCPU1に引き渡し、CPU1では引き渡された機能モジュールをメモリ2の主メモリにロードするとともにOSの制御下で当該機能モジュールが実行される。

(もっと読む)

不正アクセス検知システム

【課題】不正アクセス検知後に、不正アクセスの内容に応じた適切な処理方法を早期に提供、実施することができる不正アクセス検知システムを提供する。

【解決手段】対処法付きシグネチャ提供サーバ101は、不正アクセスの特徴を示す攻撃パターンと不正アクセスが発見された後の適切な対処方法を対にしたシグネチャを作成し、エンド機器やルータ102に提供する。シグネチャは、対処法付きシグネチャ提供サーバ101を運営する専門家などによって作成される。エンド機器やルータ102においては、送受信するデータを不正アクセス検知・対策部104が検査し、シグネチャに合致するパケットを発見した場合は、不正アクセスとみなして検知する。さらに、不正アクセス対策部107がその不正アクセスに対応する対処方法を機器アプリケーション108へ提供し、対策方法を実施する。

(もっと読む)

ネットワーク対応型電子機器

【課題】機器からネットワークへの通信に関して、不正アクセスの検知を行い、遮断後自動復旧する方法を提供すること。

【解決手段】電子機器1は、ネットワークと機器の間でやりとりされる通信を解析し、不正アクセスを検知し、その不正な通信を遮断する不正アクセス検知遮断部103と、機器が異常な状態になった場合に、機器の状態をリセットするためのリセット処理部104を備える。不正アクセス検知遮断部103は、不正アクセスを検知し、通信の遮断を行った後も、不正アクセスをモニタリングし続け、不正アクセスが無くなった場合に通信の遮断を解除したり、不正アクセスの原因となっている異常状態に陥った機器アプリケーション部102を復旧させる。

(もっと読む)

統合セキュリティ監査装置、統合セキュリティ監査方法及び統合セキュリティ監査プログラム

【課題】 1つのネットワーク内にて管理者主導型及び利用者主導型両方のセキュリティパッチ適用処理を統括的に管理する統合セキュリティ監査装置、統合セキュリティ監査方法及び統合セキュリティ監査プログラムを提供する。

【解決手段】本発明の統合セキュリティ監査装置1は、管理端末2の基本情報、型情報及び監査履歴情報を備える管理端末テーブルを作成する管理端末テーブル作成手段13a、パッチ監査を実行する監査手段13e、パッチ監査の状態、処理結果を作成する監査状態結果作成手段13f、監査履歴テーブル作成手段13d、管理端末テーブル14a及び監査履歴テーブル14bを備える監査管理記憶部14、パッチサーバ15、パッチ構成リスト作成手段12b、パッチ実行手段12d、パッチテーブル作成手段16b、パッチ構成リスト16a及びパッチ記憶部16を備える。

(もっと読む)

情報入力装置、情報入力方法及び記録媒体

【課題】 使用者の操作特徴量により使用者の自動認証を実施し、セキュリティを強化することができる情報入力装置を提供すること。

【解決手段】 使用者を特定した上で、情報を入力する情報入力装置であって、所定の情報を入力する情報入力手段2,3と、使用者の変更検知レベルを予め記憶する変更検知レベル記憶手段5と、使用者の操作状況を取得する操作状況取得手段と、操作状況から操作特徴量を算出する操作特徴量算出手段と、操作特徴量の履歴情報を記憶する履歴情報記憶手段5と、算出された操作特徴量と履歴情報とに基づいて操作特徴量の変化量を算出する変化量算出手段と、操作特徴量の変化量と変更検知レベルとに基づき使用者の変更を検知する使用者変更検知手段と、使用者の変更を検知された場合に、使用者の識別情報を入力するための入力画面を表示する表示手段4と、を備えた。

(もっと読む)

分割通信システム

2個のノード間でデータ通信を行なうためのシステムおよび方法は、各ノードに複数の分離された区画を規定して、当該複数の分離された区画の少なくとも1個に対し1個以上の主体を割り当てる。各ノードの主体は、1個以上のチャネルを介して相互にデータ通信を行なう。データ通信を行なうために、本発明はあるチャネル上のデータ通信を他のチャネルの通信から分離する。より具体的には、各ノードはノードを分割してSK設定データに従い主体を規定する分離カーネル(SK)の制御下で動作する。分割通信システム(PCS)はPCS設定データに従い通信チャネルを分離する。 (もっと読む)

DoS攻撃対策システム、およびDoS攻撃対策方法

【課題】サーバで検出したDoS攻撃をネットワークの入り口で規制し、DoS攻撃による影響を最小限に抑える。

【解決手段】DoS攻撃対策システムであって、サーバ4は、DoS攻撃を検出する検出手段と、DoS攻撃の検出情報をサーバ制御装置5に通知する検出通知手段とを有し、サーバ制御装置5は、サーバ4から通知された検出情報をエッジルータ制御装置6に通知する第1の通知手段を有し、エッジルータ制御装置6は、サーバ制御装置5から通知された検出情報を、エッジルータ2に通知する第2の通知手段を有し、エッジルータ2は、エッジルータ制御装置6から通知された検出情報を受け付け攻撃元装置1からサーバ4への信号を規制する規制手段を有する。

(もっと読む)

監査ログ分析装置及び監査ログ分析方法及び監査ログ分析プログラム

【課題】 任意の時点でのより正確な不正アクセスの検出を目的とする。

【解決手段】 監視ログ分析システムは、監査ログ分析プログラム2、人事異動履歴DB3、監査ログ分析用アクセス制御ルールDB4、入力部14、出力部15を内部に持つ監査ログ分析サーバ1、ユーザがクライアント端末6から認証サーバ7経由でAPPサーバ8にアクセスしたログ(監査ログ)を記録する監査ログDB5からなる。監査ログ分析プログラム2は、監査ログに示されたURLへのアクセスを行ったユーザがそのアクセスを行った時点で所属していた部署やその時点での役職を人事異動履歴DB3に保管された人事異動履歴情報から特定し、特定した部署や役職のユーザに関して監査ログ分析用アクセス制御ルールDB4に保管されたアクセス認否情報に基づいてアクセスの認否を判断する。

(もっと読む)

セキュリティ監査における自動レポート生成方法及びプログラム並びに不正侵入検知装置

【課題】 セキュリティ監査レポートを自動的に生成する。

【解決手段】 (1)ネットワークを、外部ネットワーク、内部ネットワーク、DMZの3つのセグメントに分割し、その情報をテーブル又はプログラムに与える。(2)前記グループに、送信元と送信先を割り当てることで、3×3=9のケースを作成する。(3)IDSが検知する各イベントについて、予め上記9のケースに対する監査結果を作成する。

(4)レポート生成時に、ログを上記9つのケースに基づいた監査結果を取り出し、レポートを自動的に生成する。

(もっと読む)

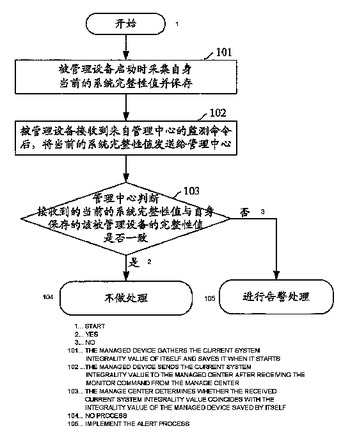

被管理装置を監視制御する方法

本発明は被管理装置を監視制御する方法を開示する。管理センターは、被管理装置のシステム完備性値及び被管理装置とその自身のシステム完備性値との対応関係が含まれている完備性リストを予め保存し、被管理装置は、起動時に自身の現在のシステム完備性値を採取して保存する。被管理装置は管理センターからの監視制御命令を受信した後、現在のシステム完備性値が含まれている情報を管理センターに送信する。管理センターは受信した情報及び前記完備性リストに基づいて、受信したこの被管理装置の現在のシステム完備性値が、自身に保存されているこの被管理装置の完備性値と一致するか否かを判断し、一致しない場合は警報処理を行う。本発明によれば、管理センターは、被管理装置が現在信頼可能な状態にあるか否かを把握できるので、被管理装置に現在未知の攻撃が存在しているかについて確定することができる。  (もっと読む)

(もっと読む)

情報処理装置

【課題】 ファイアウォールやロードバランサなど特別な装置によらず、ある程度のDoS攻撃を容易に防御することが可能な情報処理装置を提供する。

【解決手段】 インタフェース57に固有のIPアドレスに基づいて当該インタフェース57を介した外部のPC22等との通信によりデータの送受信を行うに際し、前記インタフェース57に対して設定するIPアドレスを決定して設定すると共に、通信により受信されたデータに基づいてアクセス数を検出し、このアクセス数に基づいて大量アクセスであるか否かを判定して、大量アクセスであると判定した場合にインタフェース57に設定されているIPアドレスとは異なるIPアドレスをインタフェース57に設定する。

(もっと読む)

DNS偽装をするトロイの木馬を検出及び緩和するシステム及び方法

【解決手段】本発明の実施形態は、ドメインネームシステム(DNS)偽装をするトロイの木馬(又はトロイの)プログラムの検出及び/又は緩和するための方法及びシステムに関する。トロイの木馬プログラム(時々、マルウエア又は悪意があるソフトウェアと呼ばれる)は、コンピュータセキュリティの一般的課題である。トロイの木馬の中には感染したコンピュータを使ってDNS解決のメカニズムを修正し、インターネットを閲覧する際、前記コンピュータの正当な所有者が意図しない地点へ前記コンピュータのデータ通信の経路を設定するものがある。本発明は、リモートの装置又は場所からこの現象の検知を可能し及びその影響を緩和するための行動を実施することができる。 (もっと読む)

識別された脆弱性を遮蔽するためのシステムおよび方法

【課題】悪意あるものの攻撃から脆弱性のあるアプリケーションを保護し、脆弱性の悪用を制限する。

【解決手段】アプリケーションモジュールの複数の機能のうちの少なくとも1つにおいて脆弱性を識別し、識別された脆弱性からアプリケーションモジュールの実行を保護するために、複数のクライアントが通知を受信するように通信を形成する。通信は、少なくとも1つの機能がアプリケーションモジュールと連動した実行から使用不可にされることを通知する。

(もっと読む)

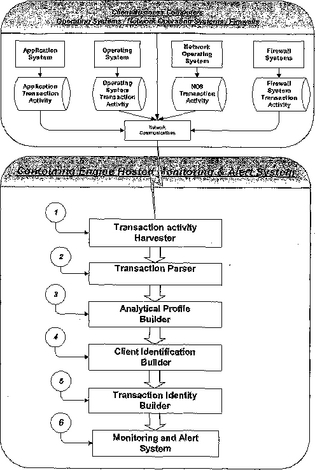

監視および警告のシステムおよび方法

コンピュータアプリケーションソフトウェア、オペレーティングシステム、ネットワークオペレーティングシステム、およびファイアウォールシステム内で許可されたユーザの特定のトランザクションアクセスパターンについてのユーザ行動プロフィールを構築し、異例のトランザクション活動を検知するために対象ユーザの現行の活動を監視する方法および装置を開示する。ユーザが普段日常的に行っているファイルアクセスおよび特定のアプリケーションによってサポートされているトランザクションからそれる「信頼できるユーザ」を早期に検知するために、方法および装置を用いることもできる。次に、警告メッセージが発行される。その後装置は、アプリケーション管理者に活動を許可すべきか否か判断させて、プロフィールに矛盾するこの特定のトランザクション活動を許可してもよい。このようにして、更なる警告を回避する。  (もっと読む)

(もっと読む)

イベントのジャーナル化によるディジタル資産使用アカウンタビリティ

データ・ファイルなどのディジタル資産の使用について、アカウンタビリティの境界を確立する技術に関する。このアカウンタビリティ・モデルは、許可されたユーザによるファイルへのアクセスを追跡するだけでなく、アクセス権の悪用の可能性を示すうる管理されないリムーバブル記憶媒体へのこのようなファイルの通過、またはネットワーク接続などを通じてのファイルの通過を監視する。好ましい実施形態によれば、クライアントのオペレーティング・システムのカーネルのバックグラウンド・プロセスなど、使用点において作動している自律型の独立のエージェント・プロセスが、リソースへのアクセス要求に割り込む。エージェント・プロセスが、低レベル・システム・イベントを検出し、フィルタ処理し、これらを集合させ、ジャーナル・サーバへの報告を作成する。ジャーナル・サーバは、低レベル・イベントの順序を分析して、「ファイル編集」およびネットワーク・ファイル転送などの対象とする集合イベントが生じた時を検出する。レポートを生成して、企業内の個人によってディジタル資産がいかにアクセスされ、使用され、通信されたかの認識を得ることができる。  (もっと読む)

(もっと読む)

1,201 - 1,220 / 1,288

[ Back to top ]