Fターム[5B285CA43]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 公開鍵暗号系 (968)

Fターム[5B285CA43]に分類される特許

841 - 860 / 968

個人情報閲覧更新システムおよび個人情報閲覧更新方法

【課題】 個人情報を秘匿したまま個人情報の管理状況や完全性の確認、あるいは更新のために個人情報提供者が自らの提供した個人情報を安全に閲覧更新する個人情報閲覧更新システムを提供する。

【解決手段】 個人情報閲覧更新システムにおいて、事業者側装置101と、利用者側装置102〜104とを備え、事業者側装置101は、利用者に対して閲覧用の個人情報を送信する際に、閲覧用の個人情報の各項目をハッシュ値として送信し、利用者側装置102〜104は、事業者側装置101より受信した閲覧用の個人情報の各項目のハッシュ値および自身の持つ個人情報のハッシュ値に基づいて、閲覧用の個人情報を検証した後、閲覧用の個人情報を閲覧し、更新のある項目については、事業者側装置101に更新した値を送信する。

(もっと読む)

モバイルインターネットプロトコル鍵配布のためのジェネリック認証アーキテクチャの利用

本発明は、モバイルインターネットプロトコル鍵配布のためのジェネリック認証アーキテクチャの利用を可能にする。モバイル端末装置とブートストラップサーバ機能との間でジェネリック認証アーキテクチャのブートストラップを実行する。実施形態では、結果として得られるブートストラップトランザクション識別子をホームエージェントに送信し、ホームエージェントはそれを使用して、モバイルインターネットプロトコル登録要求を認証する際に使用するホームエージェント固有鍵を取得する。  (もっと読む)

(もっと読む)

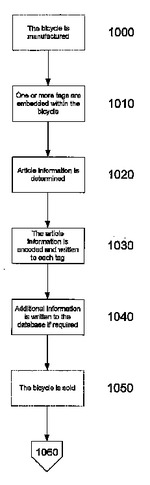

真正性の判定

物品の真正性を判定する方法である。本方法は、データを格納するタグを利用し、このタグは物品に結合している。方法は、タグリーダにおいて、データを格納するタグ物品情報を判定する工程を含む。物品情報は次に、タグストアや、物品に設けられた第2のタグや、物品そのものなどから得た所定の情報と比較され、それによって、比較の結果に基づき物品を認証することが可能になる。この操作を、保険料の値下げに利用できる。  (もっと読む)

(もっと読む)

認証システム、電子装置、検証者サーバ、及び、認証信頼度判定方法

【課題】 電子装置の保持者についての認証の信頼度を容易に判定することが可能な認証システム、電子装置、検証者サーバ、及び、認証信頼度判定方法を提供する。

【解決手段】 ICカード10の価値数値化部109が価値情報記憶部101に記憶されている価値情報を数値化する。価値数値出力部111が数値の総計である価値数値Nを端末20に出力し、端末20が検証者サーバ30に送信する。検証者サーバ30の価値数値取得部32は価値数値Nを取得し、認証信頼度判定部33は個人認証とICカード認証とから成るカードホルダ認証についての信頼度を判定する。

(もっと読む)

ネットワークノード、及びインターネットマーケットでインターネットサービスを提供する方法

本発明は、インターネットマーケットのユーザーに対して、サービスプロバイダの少なくとも一つのプロバイダサーバ1001・・・100m内で実行される、少なくとも一つのインターネットサービスを提供するネットワークノード10に関する。前記ネットワークノードは、サービスリクエストを受け取り、かつ、前記プロバイダサーバ内で構築される処理結果を前記ユーザーコンピュータに送信する、少なくとも一つの外部コネクタ301・・・30nを具備する。前記外部コネクタは、前記サービスリクエストのフォーマット変更を実行するように適応される。変換ユニット40は、前記外部コネクタに接続され、少なくとも一つのプロバイダサーバを決定する。内部コネクタ501・・・50mは、前記処理結果を受け取る。  (もっと読む)

(もっと読む)

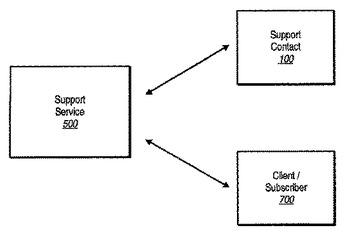

コンピュータの状態のモニタリング及びサポート

1又は複数のクライアントが1又は複数の受信側サイロにおける1又は複数のサービスにアクセスすることを認証するルーツ・サイロは、サービスとの相互作用を求める利とをクライアントから受け取る。ルーツ・サイロは、クライアントとの相互作用のためにサービスの利用可能なプロバイダとしてサービス側のサイロを識別して、(i)そのクライアントがサービス側サイロにおいてサービスと相互作用する資格を有していることを示すサービス・エンタイトルメント情報と、(ii)サービス側サイロの位置を識別する位置情報と、(iii)クライアントとサービス側サイロとの間の安全な通信に用いるための1又は複数の鍵とを有するサービス証明書を生成する。サービス証明書を生成すると、ルーツ・サイロは、サービス側サイロにおけるサービスと相互作用するときに用いるために、そのサービス証明書をクライアントのためのサポート・コンタクトに送る。  (もっと読む)

(もっと読む)

分散計算機管理プログラム、分散計算機管理装置、分散計算機管理方法

【課題】 暗号処理を各ノードに分散し、かつ秘密情報の安全を確保することができる分散計算機管理プログラム、分散計算機管理装置、分散計算機管理方法を提供する。

【解決手段】 複数のノードを備えた分散計算機を管理する分散計算機管理方法をコンピュータに実行させる分散計算機管理プログラムであって、ノードを用いてサービスを行うユーザに関する情報であるユーザ情報を記憶するユーザ情報記憶ステップと、ノードが実行するためのノードプログラムを入力するプログラム入力ステップと、ノードのジョブを決定するジョブ決定ステップと、対応するノードプログラムを対応するノードへ送信するジョブ管理ステップと、ノードから受信したサーバ証明書発行要求とユーザ情報に基づいてサーバ証明書を発行し、ノードへ送信するCAステップとをコンピュータに実行させる。

(もっと読む)

認証デバイス、および認証処理方法

【課題】安全で確実な個人認証を可能とする認証デバイスを提供する。

【解決手段】ユーザの装着した認証デバイスが、バイオメトリクス情報の読み取り、照合による個人認証を実行し、個人認証が成立したことを、外部機器(例えばサーバ)との認証の開始条件とし、バイオメトリクス情報に基づく個人認証、および外部機器(例えばサーバ)と認証デバイス間の相互認証の両認証が成立したことを条件としてその後の決済処理等のデータ処理を実行する。本構成により、不正な第三者が盗難した認証デバイスを利用しても外部サーバあるいはPCとの認証の開始条件をクリアできないので、不正な取引等の発生が効果的に防止可能となる。

(もっと読む)

属性証明書管理装置および方法

【課題】 意図しないサイトに属性証明書を提示しない。

【解決手段】 クライアント端末200のアプリケーションプログラム実行部202は、サーバコンピュータ100のサービス提供部101に対してサービスの利用を要求する。サービス提供部101は、アプリケーションプログラム実行部202に対して利用権を記載した属性証明書の提示を要求する。アプリケーションプログラム実行部202は、属性証明書の提示要求を受け、クライアント端末200の属性証明書選択部203に対し、属性証明書を要求する。属性証明書選択部203は、アプリケーションプログラム201のダイジェスト値を計算し、属性証明書保持部204の属性証明書の中から、ダイジェスト値と一致する値が属性値として記載されている属性証明書を選択する。アプリケーションプログラム実行部202は属性証明書選択部203から送られた属性証明書をサーバコンピュータ100に送付する。

(もっと読む)

リモートアクセスするユーザを生体データを利用して認証する方法及びシステム、及びユーザ装置

【課題】 生体データを記憶した記憶媒体を必要とせずに、通信ネットワークを介してリモートアクセスするユーザの正当性を認証する。

【解決手段】 ユーザ装置が、装置ID及びユーザIDを認証サーバに送信し、認証サーバが、その装置IDに対応する第一の鍵と、そのユーザIDに対応する生体データとを取得する。また、ユーザ装置が、ユーザの生体を測定し、測定された結果を表す生体データを、ユーザ装置に対応した第一の鍵と対をなす第二の鍵で暗号化し、暗号化された生体データを認証サーバに送信する。認証サーバが、ユーザ装置から受信した生体データを、取得された第一の鍵で復号化し、復号化された生体データと、取得された生体データとの比較を行い、その比較の結果に応じて、ユーザの正当性を判断する。

(もっと読む)

バイオメトリクス情報を用いたデジタル署名・検証システムおよび方法ならびにそのためのプログラム

【課題】 非公開鍵を持ち歩くことなくデジタル署名を生成することが可能で、、バイオメトリクス情報によるデジタル署名を行う際、バイオメトリクス情報の盗難・偽造を防止し、デジタル署名の真正性を保証することを可能にすること。

【課題を解決するための手段】 公開鍵32,42、非公開鍵33,43、認証局(CA)より発行されたデジタル証明書34,44をバイオメトリクス情報入力装置30,40に対して予め組込んでおく。デジタルコンテンツにデジタル署名を付与する際には、バイオメトリクス情報によるハッシュ値を付与したのち、バイオメトリクス情報入力装置によるデジタル署名を付与し、デジタル署名検証時には、バイオメトリクス情報入力装置10によるデジタル署名の検証を行う。有効性が保証された場合、バイオメトリクス情報によるハッシュ値とデジタルコンテンツに付与されているハッシュ値とを比較することによってデジタル署名の検証を行う。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

情報処理装置

【課題】 P2Pシステムにおいてユーザの識別を容易に行うことができ、簡単にピア装置間で情報を授受する。

【解決手段】 ピア装置は、ID付きデバイスに格納されているユーザ情報を受信し(ステップ300〜304)、受信したユーザ情報に該当するユーザを認識し(ステップ306)、認識したユーザの所属するワークグループやそのワークグループが利用する(共有データレポジトリ上の)ワークスペースを特定し(ステップ312)、特定したワークグループの共有情報を共有データレポジトリ18F上のワークスペースへ格納する。共有データレポジトリ18F上のワークスペースへ格納された共有情報は、暗号化されているため、共有鍵を秘密鍵で復号化し、復号化した共有鍵を用いて、共有情報を復号化する(ステップ316,318)。これによって、共有情報にアクセスすることができ、P2P環境下の任意のピアでID付きデバイスによりワークグループの環境を再構築することができる。

(もっと読む)

サービス提供システムおよびそのユーザ認証方法

【課題】

ユーザがサービスの提供を受ける複数のサービスサーバに対するユーザ認証処理を容易にすると共にユーザ情報のセキュリティを維持可能なサービス提供システムおよびそのユーザ認証方法を提供する。

【解決手段】

ユーザのサービス取得を仲介する仲介サーバ(クライアント)40および連係動作する複数のサービスサーバ20、30により構成されている。クライアント40は、入出力装置41および認証情報添付装置42により構成される。認証情報添付装置42は、ユーザ情報暗号化装置421およびユーザ情報登録サイト公開鍵証明書記憶装置422を含み、サービス要求メッセージと共に暗号化されたユーザ認証情報をメッセージとしてユーザサーバ20、30へ送信する。

(もっと読む)

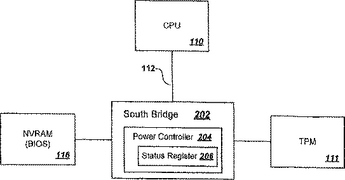

信頼プラットフォームにおける物理的存在の判別

【課題】信頼および信用のレベルが向上したオペレーションが実行可能な信頼プラットフォームを提供する、コンピュータ・システム(およびコンピュータ・システム用のマザーボード)を提示すること。

【解決手段】コンピュータ・システム(またはマザーボード)に関する信頼の基本は、暗号化コプロセッサおよび暗号化コプロセッサとインターフェースするコードによって確立され、プラットフォームの信頼メトリクスのルートを確立する。暗号化コプロセッサは、オペレータの物理的存在が検出された場合にのみ一定の重要なオペレーションが可能なように構築される。物理的存在は、コア・チップセット内(たとえば、マザーボード上)のレジスタの状況に基づいた推測によって判別される。  (もっと読む)

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

被管理装置、管理システム、被管理装置の制御方法、プログラム及び記録媒体

【課題】 管理装置による管理を受ける被管理装置において、効率よく高いセキュリティを確保できるようにする。

【解決手段】 通信回線を介して管理装置と通信してその管理装置による管理を受ける直接被管理機能と、仲介装置を介して管理装置と通信して該管理装置による管理を受ける間接被管理機能とを有する被管理装置において、上記直接被管理機能が有効な状態で、上記管理装置と通信する際に使用する証明書が、自身の識別情報が記載されたデジタル証明書である個別証明書でないと判断した場合(S25)に、自身の識別情報が記載された個別証明書を取得させるようにした(S26〜S29)。

(もっと読む)

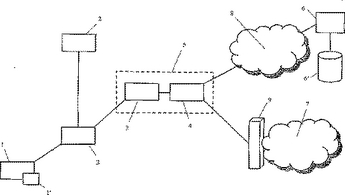

通信ネットワーク内での相互認証の方法及びソフトウエアプログラムプロダクト

加入者の端末(1、1’)で乱数を生成する加入者と通信ネットワークとの相互認証の方法。この乱数は、例えば加入者の識別子と共に、ネットワークへのアクセスのために加入者の認証を管理する認証サブシステム(6、6’)に送られる。認証サブシステムでは、加入者のクレデンシャルを調べるために識別子を用いる。認証プロセス中、加入者の識別子に関係するパラメータが認証サブシステムで生成され、これらのパラメータを用いて形成されたセッション鍵により乱数が暗号化される。次に、セッション鍵を再構成するために端末に必要な情報と共に、暗号化された乱数が加入者の端末に送り返される。セッション鍵を再構成した後、加入者の端末は乱数を復号化し、生成した乱数との照合を調べる。これら2つの数の照合により、加入者が接続しているアクセスポイント(2)が偽のアクセスポイントではないことを加入者が検証できる。  (もっと読む)

(もっと読む)

ローカル端末、リモート端末、アプリケーションアクセス制御システム、その動作方法及び動作プログラム

【課題】 ローカル端末上のサーバアプリケーションがリモート端末上のクライアントアプリケーションからのアクセスを制御可能にする。

【解決手段】 ローカル端末20上で動作するサーバアプリケーション40は、リモート端末10上で動作するクライアントアプリケーション300〜30mから受信したリモート端末証明書とアプリケーション証明書を証明書認証部70に渡す。証明書認証部70は、これら2つの証明書を認証し、それらの認証結果と認証結果集合データベース80をもとに認証結果をサーバアプリケーション40に渡す。サーバアプリケーション40は、その動作により、証明書認証部70から取得した認証結果をもとにアクセス許可データベース90からクライアントアプリケーション300〜30mに許可する実行要求の集合を取得し、これを用いてクライアントアプリケーション300〜30mからのアクセスを制御する。

(もっと読む)

データ通信システム、情報処理装置および方法、並びにプログラム

【課題】ディジタルコンテンツデータが利用可能な状態とされるタイミングや課金処理が行われるタイミングなどが、悪意あるクライアントによって把握されることを抑止する。

【解決手段】クライアント端末は、ステップS3で、信号TAG1と乱数NON1を絡めて暗号化してコンテンツ販売サーバに送信する。コンテンツ販売サーバは、ステップS11で、受信した暗号化されているデータ列を復号し、復号結果に含まれる乱数NON1をクライアント端末に返信する。クライアント端末は、ステップS4において、この返信に乱数NON1が含まれることを確認する。そして、これら一連の処理をランダムな回数だけ繰り返した後、ステップS5で、記憶しているディジタルコンテンツを有効な状態に設定する。本発明は、ディジタルコンテンツをインタネットを介して販売するサービスに適用することができる。

(もっと読む)

841 - 860 / 968

[ Back to top ]