Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

301 - 320 / 562

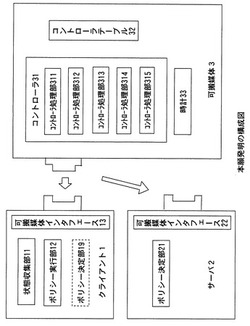

可搬媒体を介したポリシー決定システムおよび方法

【課題】 TNC(Trusted Network Connect)のポリシー決定の仕組みを可搬媒体を利用して実現し、安全性を確保することを目的とする。

【解決手段】 クライアントに可搬媒体が繋がれた時に、クライアント状態格納時間を記憶し、サーバに可搬媒体が繋がれた時に、現在の時間とクライアント状態格納時間との差を表す経過時間を算出し、経過時間が所定値を超えている場合、可搬媒体の使用を不可と判断し、クライアント状態からポリシーを決定し、ポリシーとポリシー格納時間を記憶しクライアント状態を消去し、クライアントに可搬媒体が再度繋がれた時に、現在の時間とポリシー格納時間との差を表す経過時間2を算出し、経過時間2が所定値を超えている場合、可搬媒体の使用を不可と判断し、経過時間2が所定値を超えていない場合、ポリシーに従った処理をすることで解決できる。

(もっと読む)

軽量の認証プロトコルによる認証システム

【課題】無線タグデータの認証を行うために利用できる軽量の認証プロトコルによる認証システムを提供する。

【解決手段】秘密鍵情報を記憶する秘密鍵記憶部と、チャレンジデータおよび秘密鍵情報の内積演算によるパリティチェックのためのデータを生成する内積データ生成部と、乱数ビットを発生させる乱数ビット発生器と、秘密鍵情報に基づくキーストリームにより生成された疑似乱数ビット列に基づいてビット反転の制御、乱数ビット挿入の制御、内積データ評価の制御の各制御処理を行う制御部と、前記制御部により制御されて乱数ビットに基づいて二元通信路によるビット欠落、ビット挿入、ビット反転の通信路の役割を果たす処理を実行してレスポンスデータを出力する出力処理部を備える。

(もっと読む)

DRM(DigitalRightsManagement)デバイスを用いてDRM機能と付加機能を実行するための方法およびそのシステム

【課題】DRMデバイスを用いてDRM機能と付加機能を実行するための方法およびそのシステムが開示される。

【解決手段】第1通信デバイスのコンテンツ再生要請があれば、第2通信デバイスに連結されたDRMデバイスが要請された前記コンテンツに該当する暗号化されたコンテンツを復号化する段階と、前記DRMデバイスが予め生成された所定のセッションキーを用いて前記コンテンツを再暗号化する段階と、前記DRMデバイスが再暗号化された前記コンテンツを前記第2通信デバイスを介して前記第1通信デバイスに送信する段階とを含む。

(もっと読む)

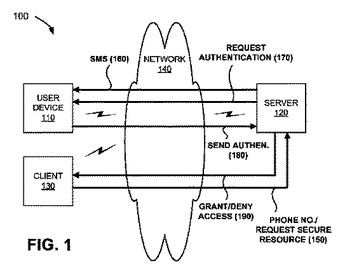

セキュアリソースの認可

システムは、第1のデバイス(130)から、セキュアリソースへアクセスするためのセキュアリソースリクエスト(150)および検証電話番号を受信し、検証電話番号に関連付けられている第2のデバイス(110)とのセキュアセッションを確立し、セキュアリソースリクエストを検証するために第2のデバイスから認証メカニズム(170)をリクエストし、第2のデバイスからリクエストした認証メカニズムを受信する場合(180)、受信した認証メカニズムを検証し、受信した認証メカニズムの検証に基づいて、セキュアリソースへの第1のデバイスのアクセスを許可するかまたは拒否するかを判定する。  (もっと読む)

(もっと読む)

認証システム

【課題】ユーザにとって文字入力の手間をかけずに認証が行え、不正なアクセスを困難にする認証システムを提供すること。

【解決手段】画像サーバ60は動画を取得し、それぞれに対して該動画を特徴付ける概念テキストを付加する。認証サーバ50は、前記画像サーバ60から前記動画と前記概念テキストとを受信し、関連付けて記憶し、共通の概念テキストを持つ前記動画と前記共通の概念とは異なる概念テキストを持つ動画とを一つの画面上に配置するための配置パターンを決定すると共に、前記共通の概念テキストを持つ前記動画を前記ユーザに選択させるための質問文であるクエリーを作成し、前記クエリーと前記配置パターンに従った前記動画とを含んだユーザ認証画面を生成する。認証サーバ50は、前記ユーザが前記ユーザ認証画面から前記クエリーに対する前記動画を正しく選択したことに応じて、前記ユーザを正規ユーザとして認証する。

(もっと読む)

ユーザ認証方法およびユーザ認証システム

【課題】システムに対する第三者の不正アクセスを有効に防止する新たなユーザ認証方法およびこれを実現するシステムを提供する。

【解決手段】

本発明は、ユーザごとのパスワード導出パターンを認証サーバに予め登録しておき、ユーザがシステムを利用する際に、認証サーバが提示用パターンを生成してユーザに提示して、この提示用パターンについてユーザ自身のパスワード導出パターンに対応するパスワードを入力させ、認証サーバが、提示した提示用パターンとユーザ自身の登録してあるパスワード導出パターンとに基づいて、入力されたパスワードに対して認証を行い、その認証結果を利用対象システムに通知するユーザ認証方法およびユーザ認証システムである。

(もっと読む)

データ送信装置、データ受信装置、認証方法、受信方法及びプログラム

【課題】 ピアツーピア型ネットワークにおいてユーザの認証を行うことを可能とし、且つ、この認証を実現させるための管理情報をノード間で送受信することによる通信量の増大を抑止する技術を提供すること。

【解決手段】 データ要求元からの要求に応じるデータ送信装置が、まず、認証サーバによって認証されたデータ要求元から、認証サーバによって暗号化された暗号化第一認証情報と、第一認証情報から疑似乱数を得ることによって生成された第二認証情報が認証サーバによって暗号化された暗号化第二認証情報とを、受信する。次に、暗号化第一認証情報及び暗号化第二認証情報を復号化する。次に、復号化手段によって取得された第一認証情報から、認証サーバと同じ論理で疑似乱数を得る。次に、疑似乱数生成部によって得られた疑似乱数と、復号化手段によって取得された第二認証情報とを比較し、同じ値である場合に、データ要求元からの要求を認める。

(もっと読む)

車両制御装置間ネットワークおよび制御装置

【課題】車両制御装置間ネットワークとして必要なセキュリティ性能と制御装置の取り回し性能とを両立した車両制御装置間ネットワークおよび車両制御装置間ネットワークに用いられる制御装置を提供する。

【解決手段】車両制御装置間ネットワークに、通信手段を有する複数の制御装置が参加し、参加する制御装置が全て揃ったことの確認をもって各制御装置を作動許可とし、参加する制御装置が全て揃わない状態では各制御装置を作動不許可とし、参加する全ての制御装置もしくは一部の制御装置のネットワーク接続前の初期状態が作動許可状態である車両制御装置間ネットワーク。

(もっと読む)

電子機器、および情報処理方法

【課題】ユーザの認証結果または情報処理装置において行われる操作の内容を表す情報を含むログデータを、情報処理装置に接続される電子機器内のメモリに記憶させておくことができるようにする。

【解決手段】UFD1には、指紋によるユーザの認証結果、または、ユーザの認証が成功した後にホストPC2を用いて行われた操作の内容を表すログデータをUFD1内のフラッシュメモリ22に保存する機能が設けられている。ログデータには、そのようなユーザの認証結果、パーソナルコンピュータを用いて行われた操作の内容を表すデータの他に、UFD1が接続されているホストPC2の識別情報や、UFD1に内蔵される、バッテリ付きのタイマが管理する時刻情報なども含まれる。本発明は、UFDに適用することができる。

(もっと読む)

分散認証システム、分散認証方法、及び分散認証プログラム

【課題】認証局の場所が判明して容易に攻撃されやすいというセキュリティリスクを抑制し、認証局への攻撃耐性を向上させることができる分散認証システムを提供する。

【解決手段】分散認証システムは、ひとつまたは複数のノードで構成される。分散認証システムに参加するノードのうち所定数台のノードが、分散認証システムを代表する代表ノードとなる。代表ノードは、互いに連携することによって、分散認証システムの電子署名で用いる代表鍵と、分散認証システム電子証明書と、分散認証システムに参加するノードの電子署名で用いる個人鍵と、分散認証システムに参加するノードの電子証明書とを発行する。

(もっと読む)

認証システム、認証方法、及び認証プログラム

【課題】 認証システムで使用するハッシュアルゴリズム(以下A)が変更された場合でも継続してシステムの利用を可能とする。

【解決手段】 第一のA(以下1A)を用いてIDとパスワードを含む認証情報から第一のハッシュ値(以下1V)を生成し1Vと乱数から2Vを生成する手段と、サーバ(以下S)から乱数と1A識別子を受信しIDと2VをSに送信しSから認証結果を受信する手段を備えたクライアント(以下C)と、ID毎に2A識別子と2Aを用いて認証情報から生成した3Vを記憶する手段と、乱数と1A識別子をPCに送信しPCからIDと2Vを受信しIDに対応する2A識別子と1A識別子が一致するかを判定し、一致する場合1Aを用いて3Vと乱数から4Vを生成し、2Vと4Vが一致するかを判定し、一致する場合認証成功をPCに送信し、一致しない場合認証失敗をPCに送信する手段を備えたSを有する認証システム。

(もっと読む)

機密情報漏洩防止システム、機密情報漏洩防止方法、機密情報漏洩防止プログラム

【課題】高い操作性を保ちつつ、パーソナルコンピュータからの機密情報の漏洩を防止すること

【解決手段】サービス提供者サーバは、機密情報を暗号化して暗号化情報を生成する暗号化手段と、暗号化情報と機密でない情報を含む平文情報を含む応答情報を生成しパーソナルコンピュータに送信する応答情報送信手段と、を備え、パーソナルコンピュータは、サービス提供者サーバから応答情報を受信し、この応答情報を暗号化情報と平文情報に分離し、暗号化情報をモバイル端末に送信するフィルタリング手段と、平文情報をパーソナルコンピュータの表示装置に出力する閲覧部と、を備え、モバイル端末は、パーソナルコンピュータから受信した暗号化情報を復号して復号情報を生成する復号手段と、復号情報の一部または全部をモバイル端末の表示装置に出力する出力部と、を備えている。

(もっと読む)

信頼できない受信者における秘密の保護

秘密を保護するための技術は、信頼できないオペレーティングシステムを動作させ得るホスト上でエンベロープのように機能するカプセル化モジュールにおいてマスタシークレットキーを囲むことを含み得る。カプセル化モジュール自体は、アンチデバッグ技術等の種々のソフトウェアセキュリティ技術(これはリバースエンジニアリングをより困難にする)により難読化されて保護され得る。次いで、ホスト上のカプセル化モジュールに格納された上記マスターキーからセッションキー又はファイルキーが導出され得る。該セッションキー又はファイルキー各々はホスト上のセッション又はファイルを保護する。更に、マスタシークレット及びセッションキー又はファイルキーがホストの不揮発性記憶装置へとスワップされることを防ぐために、コードが与えられ得る。  (もっと読む)

(もっと読む)

無線パーソナル・エリア・ネットワーク(WPAN)において代替入力方法を使ってデバイス間で強い暗号鍵を交換する方法

【課題】代替入力方法を使ってデバイス間で強い暗号鍵を交換する方法を提供する。

【解決手段】通信しようとする少なくとも二つのデバイスが鍵交換モードにされる。二つのデバイスは、短距離電波ネットワークまたはパーソナル・エリア・ネットワークを使って通信する。二つのデバイスがネゴシエーションしてどちらが暗号鍵を生成するかを決定する。デバイスAを鍵生成デバイスとする。デバイスAが暗号鍵を生成し、該暗号鍵を帯域外伝送チャネルを使ってデバイスBに伝送する。帯域外伝送チャネルは、可聴音を介して前記暗号鍵を伝送してもよい。検証プロセスが、前記帯域外伝送チャネルを介した前記暗号鍵の伝送が成功したかどうかを判定する。前記暗号鍵の検証が成功した場合、前記少なくとも二つのデバイスは、前記短距離電波ネットワークまたはパーソナル・エリア・ネットワークを通じて該デバイス間での通信を自動的に受け容れることができるようにされる。

(もっと読む)

サービス提供システムおよびそれに用いるセンターサーバ

【課題】アドレス情報とは別にネットワーク機器に付与した機器登録情報を登録装置から入力することにより、アドレス情報の漏洩による不正アクセスを防止する。

【解決手段】ネットワーク機器2は、利用者に不可読であるアドレス情報と、アドレス情報に一対一に対応付けられ利用者に可読である機器登録情報とを有する。登録装置3は利用者情報とともに機器登録情報をセンターサーバ1に通知する。センターサーバ1は、ネットワーク機器2のアドレス情報と機器登録情報とを対応付けた機器情報記憶手段11と、利用者情報と機器登録情報とを対応付けた利用者情報記憶手段12とを備える。ネットワーク機器2から利用者端末4に監視情報を通知する際は、照合手段13がアドレス情報を機器情報記憶手段11に照合し、取得した機器登録情報を利用者情報記憶手段12と照合して利用者情報(電子メールアドレス)を取得する。

(もっと読む)

決済端末およびICカード

【課題】PIN照合と生体認証を組合せ、セキュリティと利便性を両立させた本人確認を行うことが可能な決済端末とICカードを提供すること。

【解決手段】本発明に関わる決済端末は、該利用者の暗証番号を入力する暗証番号入力部と、所定の生体認証方式に基づいて該利用者の生体情報を取得する生体情報取得部を有し、該決済端末は該利用者の本人確認を行う前に、該ICカードから、利用可能な本人確認方式のリストである本人確認方式リストと、本人確認方式の優先度を表す本人確認方式優先度を受信し、該本人確認方式リストと該本人確認方式優先度に従って、該暗証番号入力部を用いた暗証番号照合を行うか、該生体情報取得部を用いた生体認証を行うかを判定する。

(もっと読む)

特徴的歩容署名によるシステム制御

装置は、加速度計から得た新しい加速度データを、モバイル装置の認証されたユーザーと関連付けられている登録歩容署名と比較して、当該モバイル装置の当該ユーザーの身分を判定する、アクセス制御要素を含んでいる。 (もっと読む)

鍵交換システムおよび鍵交換方法

【課題】サーバごとに異なるパスワードを管理しつつ、セッション鍵をユーザとサーバ間で共有する機能を有するようにした鍵交換システムを提供する。

【解決手段】クライアント端末1は、パスワードを生成し、クライアント端末1とパスワードマネージャ2との間でパスワードを共有する。パスワードマネージャ2は、登録するサーバ3−iごとに乱数を生成し、上記のパスワードとその乱数とを用いて、パスワードマネージャ2とサーバ3−iとの間のパスワードを生成し、このパスワードを共有する。クライアント端末1とパスワードマネージャ2との間、及びパスワードマネージャ2とサーバ3−iとの間で、クライアント端末1が生成したパスワード及びパスワードマネージャ2が生成したパスワードをそれぞれ用いて認証が行われ、クライアント端末1とサーバ3−iとの間で、セッション鍵が交換される。

(もっと読む)

相互認証システム及び相互認証方法

【課題】キーロガーやフィッシング詐欺による被害を防ぐことができると共に、プライパシーを保つことができ、また、操作が簡単な相互認証システム及び方法を提供する。

【解決手段】クライアント端末1がウェブサーバ3に認証を求める際に、携帯電話端末2とキャリアサーバ4とを用意しておき、ウェブサーバ3からクライアント端末1にウェブサーバ情報を送信し、ウェブサーバ情報をクライアント端末1から携帯電話端末2に入力し、携帯電話端末2からキャリアサーバ4に、携帯電話固有情報とウェブサーバ情報とを送信する。キャリアサーバ4により、携帯電話固有情報からユーザを特定し、ユーザに対応する認証用情報により、クライアント端末1とウェブサーバ3との認証を行う。

(もっと読む)

記憶装置及びそのアクセス制御システム

【課題】

記憶装置の特定領域に格納されるデータの改ざんを防止する。

【解決手段】

サーバは、端末がアクセス先として正当であると認識した場合、アクセスを許可する管理認証情報を生成する。端末は、所定の条件が満たされた場合にアクセスが許可される、記憶装置内に設定された特定領域を有し、サーバで生成された管理認証情報を取得して、管理部で管理する。サーバ又は他のアクセス元からこの特定領域へアクセスする要求があった場合、管理部で管理される管理認証情報を参照してアクセスの許可を認証する。

(もっと読む)

301 - 320 / 562

[ Back to top ]