Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

341 - 360 / 562

ICカード、端末機のデータ盗難防止法

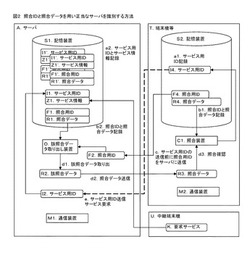

【課題】

ICカード、端末機、特に無線で通信できるものでは、通信が無線で行われるために知らないうちにスキミングされIDを読み取られて使用されてしまうという点があった。その解決のためサーバの正当性を確認しないとICカードや端末機が正当なデータを出さないようする。

【解決手段】

サービスを受けるためのサービス用IDとサーバが本物であるか確認するための照合用IDを設ける。端末機等とサーバが最後に通信した際に照合用IDと照合データをそれぞれの記憶装置に記録する。次回通信する際に端末機が照合用IDを送信し、サーバが照合データを送り返し、端末機等が記録されている照合データと照合し一致するか確認する。確認後サービス用IDを送信する。

盗難の疑いがある場合は端末機等が自身を使用不可能にして被害を未然に防ぐ。

(もっと読む)

UPNP認証及び認可

安全なハンドシェイクサービスが、1つまたは複数のUPnPサービスをホストしているオープンネットワーク内の複数のUPnP(Universal Plug and Play)ポータブルメディアデバイスとエンドポイントとの間で実装される。第1のポータブルメディアデバイスは、ネットワークを介して第2のポータブルメディアデバイスからホストされたサービスに対する第1の要求を受信する。第1のポータブルメディアデバイスは、要求の証明書の関数として、第2のポータブルメディアデバイスを認証して認可する。第2のポータブルメディアデバイスが第1のポータブルメディアデバイスによって認証されかつ認可された場合に、第2のポータブルメディアデバイスは、第1のポータブルメディアデバイスにおいてホストされる要求されたサービスへアクセスすることを許可される。  (もっと読む)

(もっと読む)

情報処理装置、通信方法およびプログラム

【課題】ネットワークを介してセキュリティを保護しながらデータ伝送を実行すること。

【解決手段】本発明の情報処理装置10は、ネットワークに接続され、外部装置90とデータ通信を行い、セキュアデータ通信のセキュリティ設定と通信データ属性とを対応させて保持するセキュリティ設定管理手段74と、前記外部装置90との通信データから、前記通信データ属性(データの機密性や重要性の指標)を判断する、通信データ属性判定手段(50,52)と、前記外部装置90との前記セキュアデータ通信の前記セキュリティ設定を前記通信データ属性に対応して決定し、適切なセキュリティ強度での通信を実行させるアプリケーション実行手段(50)とを含んでいる。

(もっと読む)

仮想端末を利用した検疫ネットワークシステム、仮想端末を検疫する方法、及び、仮想端末を検疫するためのプログラム

【課題】従来の検疫ネットワークでは、検査を実施するために、検査対象のコンピュータを起動する必要があった。そのため、検査対象のコンピュータによる不正な実ネットワークに接続、又は、検査対象のコンピュータへの不正なプログラムのインストールを事前に防ぐことはできなかった。

【解決手段】本発明は、仮想端末ソフトウェアを用いて、検査対象のコンピュータの外部から検査を実施することを可能とする検疫ネットワークシステムを提供するものであり、仮想端末と仮想スイッチからなる仮想ネットワークシステムを構成させ、サーバの仮想端末ソフトウェアによる検査に合格しなければ検査対象のコンピュータを起動できないようにする。

(もっと読む)

認証システムおよびその方法

【課題】

PIN情報をデータキャリアの外部に露出させず、認証管理のための従来のアプリケーションを修正することなく、新規な認証の仕組みを提供する。

【解決手段】

データキャリアは、内部でPIN情報を生成する手段と、サービスアプリケーションに関連して、生成されたPIN情報を保管するPIN保管部と、利用者本人に固有の情報を保持する認証情報保管部と、認証情報保管部に保持された認証情報を参照して正当な利用者を認証するための認証アプリケーション部と、認証アプリケーションによる認証結果に従って、PIN保管部に保管されたPIN情報を検証する手段と、この検証手段によるPIN情報の検証の結果に従ってサービスを行うサービスアプリケーション部とを有する。

(もっと読む)

相互認証のための方法および装置

デジタル権利エージェントを有するステーションとセキュアリムーバブルメディアデバイスとの間の相互認証のための方法が開示される。デジタル権利エージェントがセキュアリムーバブルメディアデバイスにメッセージを送ることによって相互認証が開始する。セキュアリムーバブルメディアデバイスは、デジタル権利エージェントに関連した公開鍵を使用して第1の乱数を暗号化する。デジタル権利エージェントは、暗号化された第1の乱数を復号し、少なくとも第1の乱数に基づいて第2の乱数および第1のハッシュを暗号化する。セキュアリムーバブルメディアデバイスは、暗号化された第2の乱数および第1のハッシュを復号し、デジタル権利エージェントを認証するために第1のハッシュを検証し、少なくとも第2の乱数に基づいて第2のハッシュを生成する。デジタル権利エージェントは、セキュアリムーバブルメディアデバイスを認証するために第2のハッシュを検証する。 (もっと読む)

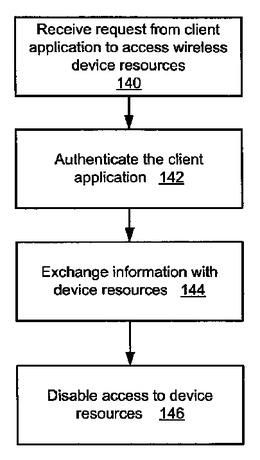

無線ネットワーク内の安全なアーキテクチャのための機器および方法

機器、方法、コンピュータ読み取り可能な媒体およびプロセッサは、無線装置上のクライアントアプリケーションが無線ネットワーク全体にわたって、いくつかの態様では常駐の装置リソースと、他の態様では遠隔サーバと、安全に情報を交換することができる、安全なアーキテクチャを提供することができる。  (もっと読む)

(もっと読む)

ログイン処理装置、ログイン処理システム、プログラム、及び記録媒体

【課題】安全性の高いログイン処理装置及びログイン処理システムを提供する。

【解決手段】端末装置5は、ログイン処理装置2にログイン画面表示要求を行う。ログイン処理装置2は、一意のトークン51を作成し暗号化して電文に埋め込み、端末装置5に返す。端末装置5は認証情報を入力し当該トークン51と共にログイン処理装置2に送る。ログイン処理装置2は、当該トークン51の有効性が確認されると、認証情報の認証処理を行い、認証が成功した場合にログインのメイン画面を端末装置5に表示させる。トークン51の有効性が確認されると、確認済みのトークン51は無効化される。

(もっと読む)

認証システム及び認証方法

【課題】認証回路に対する第三者からの不正な解析を防ぎつつ、従来構成の利点である回路規模の小ささを維持した認証システムを提供する。

【解決手段】制御回路110は乱数rを発生させ、アクセサリ機器200内の認証回路210と、本体機器100内の認証回路120に送信する(S1、S6)。認証回路210は、乱数rに対して同じ演算処理を2回施すことによりアクセスキーを生成する(S2、S4)。また、認証回路120は、乱数rに同じ演算処理を2回施すことにより外部演算結果zを生成する(S6、S10)。認証回路210は、アクセスキーと外部演算結果zとを比較し、両者が同一の場合に、本体機器100を認証する(S13)。

(もっと読む)

安全なオンライン取引を容易にするシステム及び方法

本発明の態様による、クライアント及びサーバを相互に認証する方法及びシステムが提供される。方法は、サーバからクライアントへトークンを送信することから始まる。その後、方法は、サーバとクライアントの間に安全なデータ転送リンクを確立することで続行する。サーバ証明書は、安全なデータ転送リンクの確立中に、クライアントへ送信される。方法は、応答パケットをサーバへ送信することで続行され、応答パケットは、受信時に、サーバによって検証される。システムは、安全なデータ転送リンクを始動させて応答パケットを送信するクライアント認証モジュールと、トークンを送信して、応答パケットを検証するサーバ認証モジュールとを含む。  (もっと読む)

(もっと読む)

ネットワーク機器、ポート開閉制御方法およびポート開閉制御プログラム

【課題】セキュリティを確保しつつ、外部端末から内部端末への接続を容易とすることが可能なネットワーク機器、ポート開閉制御方法およびポート開閉制御プログラムを提供することを目的とする。

【解決手段】内部ネットワークと外部ネットワークとの間に接続されており、ポートフィルタリング機能を有するネットワーク機器であって、外部端末から端末情報取得要求があると、外部端末の認証を行う認証機能実行部62と、内部端末の端末名称及びポート番号を端末情報として管理している端末情報管理部66と、認証が成功すると端末情報に基づく端末名称のリストを外部端末に送信すると共に、外部端末から端末名称を指定したポートのオープン要求を受信すると、指定された端末名称に対応するポートを開き、そのポート番号を外部端末に送信するWebサーバ機能実行部61とを有することにより上記課題を解決する。

(もっと読む)

認証装置、認証システム、プログラム、及び記録媒体

【課題】ユーザ操作性に優れ、安全性の高い認証装置及び認証システムを提供する。

【解決手段】端末装置7は、「URL−A」にアクセスしてログイン要求を行う。第1認証部19による第1認証情報(ユーザID、PIN)の認証が成功すると、乱数作成部20は乱数表5の行列位置に関する情報を算出して端末装置7に提示する。端末装置7は「URL−B」にアクセスする。第2アクセス処理部25は、入力された第2認証情報(ユーザID、乱数)の第2認証部27による認証が成功すると、OTP作成部29がワンタイムパスワードを作成して端末装置7に提示する。「URL−A」からワンタイムパスワードが入力されると、最終認証部22は、OTP作成部21が作成するワンタイムパスワードの値と照合する。認証が成功すると、コンテンツ処理部23はログインを許可し所定のWEB画面を端末装置7に提供する。

(もっと読む)

公開鍵証明書状態の取得および確認方法

公開鍵証明書状態の取得および確認方法では、証明書照会要求を作成して送信し(1)、結合証明書照会要求を作成して送信し(2)、結合証明書状態の応答を作成して送信し(3)、証明書状態の応答を配信し(4)、一般アクセスポイントが確認を行い(5)、ユーザ機器が確認を行う(6)。本発明は、ユーザ機器(7)、一般アクセスポイント(8)およびサーバ(9)のネットワークアーキテクチャを適用することができないことを含む、実現を困難にする先行技術の技術的問題を解決する。本発明は、ユーザまたはユーザ機器(7)の証明書状態を提供するためにユーザ証明書状態を取得するための方法と、ユーザ機器(7)が一般アクセスポイント(8)を通してネットワークにアクセスする一般アクセスポイント(8)とを使用する。本発明によれば、メッセージ交換を減らすことができるとともに、帯域幅と計算資源を節約することができ、高効率を実現することができる。メッセージmだけではなく、証明書照会要求(1)と結合証明書照会要求(2)とに乱数を加えることによって、証明書状態の応答(4)の新鮮さが確実にされ、機密保持が強化される。 (もっと読む)

複数の方式による使い捨てパスワードのユーザー登録、認証方法及び該方法を行うプログラムが記録されたコンピュータにて読取り可能な記録媒体

本発明によるユーザー登録方法は、複数の方式により使い捨てパスワードを生成するプログラムが搭載された使い捨てパスワード端末と、前記使い捨てパスワードユーザーの有効性の有無を認証する認証サーバーと、使い捨てパスワードサーバーと、前記使い捨てパスワードユーザーの情報を記憶する使い捨てパスワードデータベースサーバーと、を備える環境下において、前記使い捨てパスワード端末が前記使い捨てパスワード端末に使い捨てパスワードユーザーを登録する方法に関する。 (もっと読む)

通信システムと管理装置と情報処理装置

【課題】 従来にない斬新な手法でパスワードの変更を行なえる通信システムを提供すること。

【解決手段】 通信システム2は、管理装置10と情報処理装置25を備える。管理装置10は、旧データD1と新データD2を入力する。暗号化手段16は、旧データD1をキーとして新データD2を暗号化する。新データ出力手段18は、暗号化された新データE(D2,D1)を情報処理装置25に出力する。情報処理装置25は、暗号化された新データE(D2,D1)を入力する。旧データ記憶手段30は、旧データD1を記憶している。復号手段34は、暗号化された新データE(D2,D1)を、旧データ記憶手段30に記憶されている旧データD1をキーとして復号する。更新手段36は、旧データ記憶手段30に記憶されている旧データD1を、復号手段34によって復号された新データD2に更新する。

(もっと読む)

インターネットユーザに対して認証サービスを提供するための方法およびシステム

公衆ネットワークを介して、クライアント、サーバおよびディレクトリサービスの間で伝達される情報を認証し、暗号化し、そして復号化するためのシステムおよび方法である。クライアントからアプリケーションによってセッションマスタ鍵を取得する方法は、セッションマスタ鍵のためのオープンリクエストをサーバに送信することと、セッションマスタ鍵の第2の部分を取得可能なディレクトリサーバを識別するセッションマスタ鍵の第1の部分と共に、サーバから第1の応答をアプリケーションによって受信することとを含む。アプリケーションは、セッションマスタ鍵の第2の部分のために、第1の応答でサーバによって指定されたディレクトリサーバにオープンリクエストを送信し、ディレクトリサーバからそれを受信する。セッションマスタ鍵は、セッションマスタ鍵の第1の部分および第2の部分を用いて、アプリケーションによって生成される。  (もっと読む)

(もっと読む)

認証端末装置および携帯端末機

【課題】識別情報が傍受される等によって漏洩した場合であっても、当該識別情報のみでは対象装置の稼働を認証しないようにして機密漏洩を防止可能にする。

【解決手段】認証端末装置30は、携帯端末機10との通信を行う通信手段31を有し、特定の携帯端末機にかかる識別情報IDを記憶する記憶手段33と、通信手段31で受信した識別情報IDと記憶手段33に記憶されている識別情報IDとを照合する照合手段32と、ランダムな識別コードを生成するコード生成手段36と、照合が成立した場合は受信した識別情報IDとコード生成手段36によって生成した識別コードとを合成した合成コードGCを送信するコード送信手段34と、携帯端末機10から送信されたコードが合成コードGCと一致する場合は対象装置20の稼働を認証し一致しない場合は対象装置20の稼働を認証しない制御を行う認証制御手段37とを有する。

(もっと読む)

ネットワークを用いるトランザクション認証

改善された消費者および携帯消費者装置を認証するシステムおよび方法を開示する。かかるシステムおよび方法は、偽のトランザクションが行われるのを防ぐ方法として、動的な検証値、チャレンジ質問、および消費者通知を用いることを含んでよい。  (もっと読む)

(もっと読む)

コンピュータおよび共有パスワードの管理方法

【課題】セキュリティを保護するBIOSおよび磁気ディスク装置のパスワードを、複数ユーザで共有できるコンピュータおよび共有パスワードの管理方法を提供する。

【解決手段】

当該ユーザのみが入力できる外部鍵を利用して内部鍵を暗号化し、さらに内部鍵を利用して共有パスワードを暗号化する。暗号化された内部鍵および共有パスワードは、読み取り禁止設定が可能な不揮発性記憶手段に格納される。このことにより、ユーザは自らの外部鍵を知っていれば、共有パスワードを知らなくても当該コンピュータを使用でき、共有パスワードを変更できる。

(もっと読む)

コンピューティング・プラットフォームの証明

【課題】コンピューティング・プラットフォームの証明方法を提供すること。

【解決手段】コンピューティング・プラットフォーム(1)の構成を検証者(3)に対して証明する方法及び装置が提供される。署名鍵(SK)は、プラットフォーム(1)に結合され、且つ、プラットフォーム(1)の定義された構成に結合される。署名鍵(SK)のクレデンシャル(C(SK)、CDAA(SK))がエバリュエータ(2)から取得される。このクレデンシャル(C(SK)、CDAA(SK))は、署名鍵(SK)が明記されていないトラステッド・プラットフォーム構成に結合されていることを証明する。次に、プラットフォーム(1)は、署名鍵(SK)を用いて検証者(3)からのチャレンジに署名する機能を検証者(3)に対して立証し、且つ、クレデンシャル(C(SK)、CDAA(SK))の所有を検証者(3)に対して立証し、それによって、プラットフォーム(1)がトラステッド構成を有することを、プラットフォーム構成を検証者(3)に開示することなく証明することができる。チャレンジに署名する機能は、署名されたチャレンジを検証者(3)に戻すことによって立証することができ、また、クレデンシャルの所有は、クレデンシャルC(SK)を検証者(3)に送信することによって同様に立証することができる。代替的に、クレデンシャルは、署名鍵(SK)の公開鍵に結合された匿名クレデンシャルCDAA(SK)とすることができる。この場合、クレデンシャルCDAA(SK)の所有、及びチャレンジに署名する機能は、署名鍵(SK)のクレデンシャル又は公開鍵を検証者(3)に実際に開示することなく立証することができる。証明プロセスにおけるエバリュエータ(2)及び検証者(3)の動作に関連する対応する方法及び装置もまた提供される。

(もっと読む)

341 - 360 / 562

[ Back to top ]