Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

361 - 380 / 562

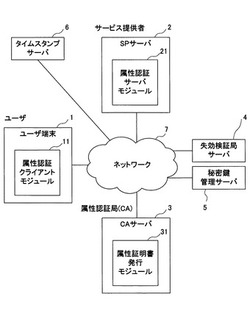

属性認証システム、同システムにおける属性情報の匿名化方法およびプログラム

【課題】属性認証の際に匿名性を保証し、かつ、第三者との間で通信を要することなく属性情報の匿名化を行うことのできるとともに、匿名認証を行った場合においても失効確認を可能とし、かつ、失効確認における処理負荷を分散してコストの低減を実現する。

【解決手段】CAサーバ3は、属性情報として発行者の署名が付与された公開鍵の鍵情報を生成する。そして、その鍵情報は、ユーザ端末1が、生成される乱数を公開鍵と発行者の署名とからなる属性証明書に乗じて変形してSPサーバ2へ送信する。SPサーバ2は、失効検証局サーバ4から失効リストを受信し、認証処理時に、に失効確認依頼を行い、失効していない場合に、属性証明書と署名鍵との関係が正式な署名として成立することを検証して、要求されたサービスの提供を行う。

(もっと読む)

シード配布システム、携帯端末、シード配布プログラムおよびシード配布方法

【課題】パスコードを生成するための元となるシードの安全な配布をすることができるようにしたシード配布システムを提供する。

【解決手段】シード配布システムは、パスコード生成のための元となるシードを生成し、生成されたシードをユーザと対応付け、配布サーバに生成されたシードを記憶し、配布サーバにアクセスするための情報を対応付けられているユーザが所有する携帯端末に送信し、携帯端末はその情報を受信し、受信した情報に応じて、前記配布サーバへアクセスし、対応するシードを取得し、取得したシードを、内蔵している耐タンパー性を有しているICカードに格納する。

(もっと読む)

デジタルカメラ、及びカメラシステム

【課題】安全且つ確実に所望のサーバへ撮影データを転送することができるデジタルカメラを提供する。

【解決手段】カメラシステム100は、認証サーバと成る第1メディアレスカメラ110と、クライアントと成る第2メディアレスカメラ120と、ファイルサーバ150とを備える。各メディアレスカメラ110,120は、夫々、認証部111,121、第1通信部112,122、及び第2通信部113,123を備える。ファイルサーバ150は、通信部154と、データ記憶部151と、認証部153と、ユーザ属性記憶部152とを備える。第1メディアレスカメラ110は、第2メディアレスカメラ120がファイルサーバ150にログインする際の認証を代行する。認証に成功した第2メディアレスカメラ120は、ファイルサーバ150へ直接撮影データの転送を行う。

(もっと読む)

トークンによるアクセス制御システム、アクセス制御方法

【課題】トークンを用いたアクセス制御システムにおいて、アクセスが集中した場合に、トークンの権限認可に係る処理負荷によりトークンが受けつれられなくなったり、トークンが破棄されたりするという問題を解決し、トークンを用いても高負荷な状態を生ずることなく効率良く認可判定処理を行う。

【解決手段】アクセス制御装置200は、ユーザ端末100からスタンバイ要求メッセージ501を受信すると、ユーザ認証、トークンの正当性の確認を行い、権限認可判定のための制御モジュール実行ファイルを生成する。アクセス予定時刻が近づくと、制御モジュール221を起動し、ユーザ端末100から認可要求メッセージ511を受信すると、制御モジュール221を用いて認可判定を行い、認可判定結果をユーザ端末100、サービス提供装置300にそれぞれ通知する。

(もっと読む)

コンピュータの認証システム

【課題】認証キーの管理が非常に容易で、コンピュータのセキュリティも高く保持することができるようにする。

【解決手段】ネットワーク2上に配置された複数のコンピュータ1と、管理サーバ3と、コンピュータ1に接続可能な複数の認証キー4とを備え、認証キー4は、第1暗号記憶部20と、第1固有情報記憶部21と、インターフェース8とを有し、コンピュータ1は、第2暗号記憶部25と、第2固有情報記憶部26と、インターフェース7と、照合部27と、使用許可部28とを有し、管理サーバ3は、情報記憶部35と、判断部36と、照合許可部37と、インターフェース32とを有する。

(もっと読む)

端末装置

【課題】通信切断対策用の通信管理情報を記録する頻度を少なくする。

【解決手段】ライセンスを発行するライセンスサーバ101と、発行されたライセンスに基づいてコンテンツの利用を制御するユーザ端末103を含むデジタルコンテンツ配信システムであって、ライセンスサーバ101は、発行するライセンスの内容に応じて、通信切断対策用の通信管理情報の記録要否を判定し、それをユーザ端末に通知する。これにより、ユーザ端末103において通信管理情報を記録する頻度を少なくすることが可能となる。

(もっと読む)

セキュリティシステム、情報処理装置、情報保護方法、プログラム

【課題】情報処理装置に記憶された情報の漏洩を防止し、セキュリティの向上を図ること。

【解決手段】所定の情報が記憶された情報処理装置と、この情報処理装置に記憶された情報にアクセスすべく当該情報処理装置と接続するアクセス装置と、を備え、情報処理装置とアクセス装置とが、相互に通信して情報処理装置に対するアクセス権限を認証する認証手段をそれぞれ備えると共に、情報処理装置が、認証が失敗した回数をカウントするカウント手段と、認証失敗回数に応じて情報処理装置に記憶されている情報に対するアクセス装置によるアクセスを不能にするアクセス不能手段と、を備えた。

(もっと読む)

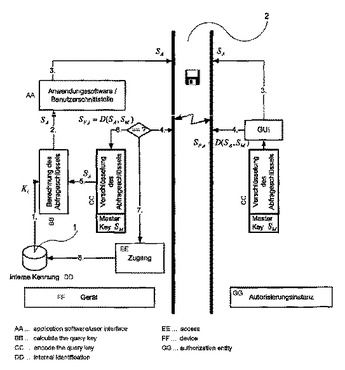

医療機器用のアクセス・データを生成する方法

本発明は、患者データ用の1つのメモリを自由に使用できるようになっている医療機器用の、1回限り有効な1つのアクセス・コードを生成する方法に関する。その方法では、1つの機器内部識別符号から1つの照会鍵が生成されて1つの認証局に送信され、該認証局が該照会鍵から1つの付属許可鍵を生成する。付属許可鍵は、入力されると該機器へのアクセスを可能にすると同時に、該内部識別符号を変更することにより該アクセス・コードを2度と使用できないようにする。  (もっと読む)

(もっと読む)

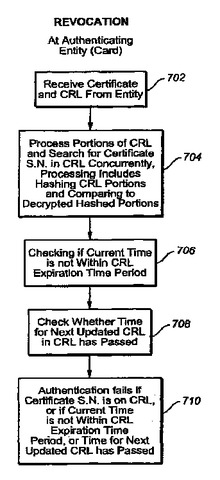

証明書取消リストを使用するコンテンツ管理システムおよび方法

ホスト装置は認証のためにホスト証明書と関係する証明書取消リストの両方をメモリ装置に提示するので、メモリ装置が単独でリストを入手する必要はない。証明書取消リストの処理と証明書識別情報の検索とは、メモリ装置によって同時に実行できる。ユーザの便宜を図るため、メモリ装置に対してホスト装置を認証するための証明書取消リストはメモリ装置の非保護領域に蓄積できる。  (もっと読む)

(もっと読む)

情報管理システム、情報処理装置、情報管理方法及び制御プログラム

【課題】安全性を向上させると共に、クライアント端末の構成を簡素化する。

【解決手段】ファイルサーバでは、データ分割処理部が、元データファイルを、所定の分割数の分割データに分割して、各分割データを、対応した仮想ロッカに記憶する。また、利用情報照合処理部が、ID、パスワード、ファイル名を照合した後、仮想ロッカ数(分割数)と、仮想ロッカ番号とに基づいて、参照要求が正当なユーザによるものであるか否かの認証を行い、この後さらに、アクセス情報照合処理部が、ハッシュ値に基づいて、参照要求が正当なユーザによるものであるか否かの認証を行う。

(もっと読む)

認証方法、認証システム、認証装置、及び、認証プログラム

【課題】認証処理の安全性を維持しつつ、認証対象者にとっての利便性の高い認証方法を提供する。

【解決手段】ユーザに表示する複数の表示情報701と、表示情報701に応じてグループの構成員が共通して連想しうる共有情報とが登録された登録情報を用いて、グループの構成員を認証する認証方法であって、登録された複数の登録情報から所定数の登録情報を選択し、選択された登録情報に含まれる表示情報701を認証用画面700に表示し、表示された表示情報からユーザが連想して所定の入力手段により入力されるユーザ入力情報と、選択された登録情報に含まれる共有情報とが同一であるか否かを判断し、同一であると判断された場合に、ユーザがグループの構成員であると判定する。

(もっと読む)

情報記憶装置

【課題】使い勝手の向上を図る。

【解決手段】USBメモリ1は、フラッシュメモリ50と、USBI/F20と、フラッシュメモリ50に対する読み出し処理及び書き込み処理を制御するメインコントローラ10とを有する。フラッシュメモリ50は、ユーザ端末110が有する標準機能によってユーザ端末110から認識され、ユーザ端末110からの情報の読み出しが可能な通常アクセス可能領域51と、標準機能によってはユーザ端末110から認識されないセキュリティ保護領域52とを有する。そして、通常アクセス可能領域51には、セキュリティ保護領域52をユーザ端末110から認識させるための認識機能をユーザ端末110に付加するプログラムが記憶されている。

(もっと読む)

管理サーバ装置及びプログラム

【課題】記憶装置を解析されても、記憶内容の解読を阻止でき、安全性を向上させる。

【解決手段】電子情報は、情報暗号化部361で暗号化され、分割部362で各フラグメントに分割されて、保存部38aにより、記憶装置1のランダムな物理位置に書込まれる。また、電子情報の読出に必要な物理位置情報と、暗号化に用いた暗号化アルゴリズムの名称とを含む対応テーブルは、暗号化されて記憶装置1に書込まれている。このため、各フラグメントの物理位置情報や、暗号化に用いた暗号アルゴリズムの特定が困難となる。ここで、暗号化対応テーブルを解読するとしても、暗号化対応テーブルの物理位置情報が管理サーバ4で管理されているので、解読以前に暗号化対応テーブルの特定が困難となっている。

(もっと読む)

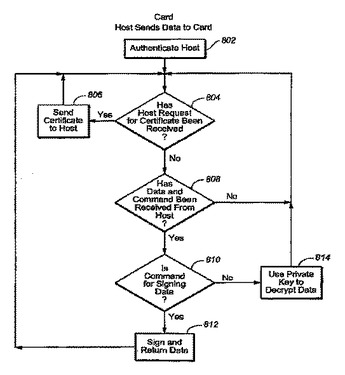

アイデンティティオブジェクトを使用する制御システムおよび方法

アイデンティティオブジェクトと呼ばれるオブジェクトは、公開鍵と秘密鍵からなる対と、対の公開鍵が真正であることを証明するために証明機関によって発行される少なくとも1つの証明書とを備える。一実施形態において、提供されるデータまたはデータから検索される信号に、秘密鍵を使って署名することにより、このオブジェクトを同定の証拠として使用してもよい。アイデンティティオブジェクトはアイデンティティの証拠として不揮発性メモリに記憶され、このメモリはコントローラによって制御されてもよい。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、アイデンティティオブジェクトがアイデンティティの証拠としてメモリシステムの不揮発性メモリに記憶される。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、ホスト装置からのデータまたは前記データから検索される信号をオブジェクトの秘密鍵を用いて暗号化し、少なくとも1つの証明書と暗号化されたデータまたは信号とをホスト装置へ送信する。さらに別の実施形態において、メモリシステムの制御データ構造によって事業体が認証された後に、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とを、事業体へ提供する。この実施形態の一実用的応用において、アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データを事業体から受信する場合、メモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化できる。アイデンティティオブジェクトと少なくとも1つの証明書とが不揮発性メモリに記憶され、このメモリはコントローラによって制御される。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、メモリシステムの不揮発性メモリにアイデンティティオブジェクトが記憶されてもよい。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とが、ホスト装置に提供される。アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データをホスト装置から受信したメモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化する。  (もっと読む)

(もっと読む)

情報処理装置、サービス提供方法、サービス提供プログラム

【課題】ソフトウェアの開発・カスタマイズを容易に行うことができるサービス利用システム、情報処理装置、外部処理装置及びサービス利用プログラムを提供することを目的とする。

【解決手段】ネットワーク400を介して外部処理装置200と接続されており、所定のサービスに掛かる処理の少なくとも一部を自装置に代わって外部処理装置200に行わせる情報処理装置100であって、処理の少なくとも一部を要求する外部処理装置200の認証の為の情報を保持する保持手段104と、外部処理装置200に処理の少なくとも一部を要求する要求手段102と、処理により制御される機能108等と、保持手段104が保持する情報に基づき、要求手段102から行った要求に対応する外部処理装置200からの要求であると認証すると、外部処理装置200の処理により機能108等を外部から制御させるサービス提供手段103とを備えることにより上記課題を解決する。

(もっと読む)

日本語パスワード変換装置及びその方法

【課題】第三者による不正な解読や覗き見に対して、安全で安価な日本語パスワードの変換装置を提供する。

【解決手段】 入力された日本語の1次パスワードをハッシュ処理し1次パスワードのハッシュ値を生成するとともに、装置固有の文字列をハッシュ処理し固有化ハッシュ値を生成するハッシュ処理部と、1次パスワードのハッシュ値と固有化ハッシュ値とについてビット演算を行い2次パスワードを生成するビット演算部とを有する。

(もっと読む)

認証システム、認証方法、および認証プログラム

【課題】よりセキュリティ性の高い認証技術を提供すること。

【解決手段】PCからサーバへユーザIDを送信する(S11)。サーバは対応するKEYを抽出する(S21)。乱数Xを生成し(S22)KEYとXからハッシュ値R1を算出する(S23)。XとR1から認証コードを生成し(S24)PCへ送信する(S25)。PCに認証コードを表示し(S12)携帯電話で撮像する(S31)。撮像データを解析してXとR1に変換し(S32)KEYとXからハッシュ値R1を算出する(S33)。R1の解析値と算出値とが一致した場合(S34;Y)、KEYとR1からハッシュ値R2を算出し(S35)サーバへ送信する(S36)。サーバはKEYとR1からハッシュ値R2を算出し(S26)、R2(受信値)と一致した場合(S27;Y)認証通知をPCへ送信する(S28)。PCはログインを完了させる(S13)。

(もっと読む)

エミュレートされたクライアントを発見する高精度非サイクル測定を用いた装置及び方法

【課題】エミュレートされたクライアントを発見する方法。

【解決手段】検証器(20)が、暗号チャレンジCをクライアント(10)に送出し(206)、タイマー(22)を開始する(208)。クライアント(10)は、正しい鍵を求めるために決定論的鍵サーチ・アルゴリズムを用い(210)、必要な試行の数としてその結果を戻す(212)。検証器(20)は次いで、タイマ(22)を停止させ(214)、結果が正しいことを検証し(216)、応答がタイムリーであったことを検証する(218)。検証器(20)も提供する。

(もっと読む)

ハードウェア・ブート・シーケンスをマスキングするためのシステムおよび方法

【課題】ハードウェア・ブート・シーケンスをマスキングするためのシステムおよび方法を提供する。

【解決手段】マルチプロセッサ・システムのプロセッサのうち1つをブート・プロセッサに選択する。他のプロセッサは、実際のブート・プロセッサのシグニチャをマスキングするシグニチャを発生するマスキング・コードを実行する。かかるマスキングは、システムにアクセスするためのセキュリティ・キー等のセキュリティ情報に対するアクセスを得ることなく、ブート・プロセッサと同じブート・コードの実行を伴う場合がある。マスキング・コードの実行によって発生するシグニチャは、ブート・プロセッサ上で実行する実際のブート・コードのシグニチャに似ていると好ましい。このようにして、どのプロセッサが実際のブート・プロセッサであるかを見分けることが難しくなる。

(もっと読む)

電子割符照合システム

【課題】秘密割符データの秘密性及び信頼性が十分に確保された電子割符照合システムを提供する。

【解決手段】設定サーバ101及び管理サーバ102により初期設定されることにより、端末装置103は、秘密割符データC1を保有すると共に、トリガコードR=(eC1)C2からなるロック解除コードを保有している。また、メモリカード104には、秘密割符データC2の公開割符データeC2が記録されている。端末装置103にメモリカード104がセットされたとき、端末装置103はメモリカード104から公開割符データeC2に相当するデータXを読み出し、少なくともデータX及び端末装置内の第1の秘密割符データC1を用いてトリガコードRの復元データR'=XC1を生成し、当該復元データR'と端末装置103内のトリガコードRとを照合し、両者が一致した場合にロック解除状態となる。

(もっと読む)

361 - 380 / 562

[ Back to top ]