Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

321 - 340 / 562

記憶装置及びそのアクセス制御システム

【課題】

記憶装置の特定領域に格納されるデータの改ざんを防止する。

【解決手段】

サーバは、端末がアクセス先として正当であると認識した場合、アクセスを許可する管理認証情報を生成する。端末は、所定の条件が満たされた場合にアクセスが許可される、記憶装置内に設定された特定領域を有し、サーバで生成された管理認証情報を取得して、管理部で管理する。サーバ又は他のアクセス元からこの特定領域へアクセスする要求があった場合、管理部で管理される管理認証情報を参照してアクセスの許可を認証する。

(もっと読む)

認証システム、認証装置、認証方法、ユーザ装置、およびデータ処理方法

【課題】ユーザ装置の認証後における不正なアクセスの可能性を低減し、通信のセキュリティを高める。

【解決手段】認証システム1では、ユーザ装置12の正当性の判断に使用される解が、ユーザ装置12および認証装置11において、ユーザ装置12に固有の環境情報を使用して生成されるようになっている。このような認証システム1によれば、ユーザ装置12に固有の環境情報を知らない第三者によるユーザのなりすましを防止することができ、通信のセキュリティを高めることができる。

(もっと読む)

通信システム、サーバ装置、通信装置および通信処理プログラム

【課題】サービスの提供者と利用者が対面したことを正しく確認する。

【解決手段】対面制御サーバ装置1は提供者装置2からの要求にしたがって、乱数であるナンスを生成し、発行時刻を含んだナンスを利用者招待情報として提供者装置2に送信する。提供者装置2が対面制御サーバ装置1からの利用者招待情報を受信すると、利用者招待部220はこの受信を確認したうえで、この情報の二次元コードを表示させる。利用者装置3は、提供者装置2に表示される二次元コードを読み取ることによって、利用者招待情報を取得する。利用者装置3は、利用者招待情報を取得すると、送信元の対面制御サーバ装置1にナンスを送信する。対面制御サーバ装置1が利用者装置3からのナンスを受信すると、現在時刻と受信済みナンスの発行時刻とを比較し、現在時刻が発行時刻から10秒が経過していない場合には、ナンスが有効期限以内であると判別する。

(もっと読む)

記録デバイス、集積回路、アクセス制御方法、プログラム記録媒体

【課題】電子端末をブートさせることができる記録メディアの、データへのアクセスの利便性を高める。

【解決手段】電子端末30は、セキュア領域を備える記録メディア10が挿入されると記録メディア10から所定のプログラムを読み出す。このプログラムの処理の結果、記録メディア10は、電子端末30に挿入された時における電子端末30の起動状況を判定する。判定の結果、電子端末30の起動直後から記録メディア10が挿入された場合は、セキュア領域へのアクセスの制限を緩くする。記録メディア10の挿入時点が、電子端末30の起動完了に近づくほど、記録メディア10は、セキュア領域へのアクセス制限を厳しくする。

(もっと読む)

認証システム、認証装置、認証方法、ユーザ装置、およびデータ処理方法

【課題】ユーザ装置の認証後における不正なアクセスの可能性を低減し、通信のセキュリティを高める。

【解決手段】認証システム1では、認証装置11によりいったんユーザ装置12が正当なユーザ装置であると判定された場合においても、送信対象となるデータの送受信を行っている間にユーザ装置12の正当性を複数回判定するようになっている。この認証システム1によれば、認証後における不正なアクセスの可能性を低減し、通信のセキュリティを高めることができる。

(もっと読む)

コンピュータシステムおよびそのアクセス権管理方法

【課題】 端末装置が利用される個々の場所ごとに、それぞれ異なるアクセス権を設定する。

【解決手段】 情報記録媒体400を所持する利用者Pが、管理エリアAに入る際に、管理ユニット340Aが、認証コード格納部410に格納されている認証コードによる認証を行う。認証に成功すると、電子錠330Aが解錠してゲート310Aが開き、管理コード格納部420に、管理エリアAについて設定されている管理コードが書き込まれる。利用者Pが端末装置320Aから認証サーバ装置100へアクセスすると、管理コード格納部420から読み出された管理コードが認証サーバ装置100へ送信される。認証サーバ装置100は、この管理コードに対応した所定の条件下でアクセスに応じることを許可する。利用者Pが管理エリアAから出る際には、管理ユニット340Aにより管理コード格納部420内の管理コードは消去される。

(もっと読む)

情報処理方法、情報処理システム、プログラム及び記憶媒体

【課題】サービス提供側は、サービスの利用条件をユーザに選択させ、選択された利用条件に基づいて利用権情報を生成し、生成された利用権情報に従ってサービスをユーザに提供すること。

【解決手段】サーバが、サービスの利用条件をユーザに選択させ、選択された利用条件に基づいてサービスの利用条件を記述する利用権情報を生成し、サービスを実行するためのデータをサービス提供装置に送信しておく。サービス提供装置は、認証装置によってユーザが認証された場合に、送信されたサービスを実行するための処理を、生成された利用権情報に従って実行するように制御する。

(もっと読む)

認証システム及び認証方法

【課題】簡易な操作で短時間に複数回の認証を行うことが可能なシステム及び方法を提供する。

【解決手段】オンラインサービスサーバと、認証サーバと、非接触ICチップと、認証クライアントとを備え、本人確認情報を予め記憶し認証情報を生成する携帯情報端末とで構成される認証システムであって、前記情報端末が、端末使用者認証の必要性判定を行い、前記必要性判定が不要と判定された場合、及び、前記必要性判定が要と判定され、かつ、予め記憶された本人確認情報を使用して、端末使用者認証を行い前記端末使用者認証が成功と判定された場合に、非接触ICチップから読み込んだ情報を基に認証情報を生成し、生成した認証情報を非接触ICチップに書き込み、認証クライアントを終了する手段と、前記情報端末が、非接触ICリーダライタを介して、非接触ICチップから認証情報を読み込むとともに、認証情報を前記オンラインサービスサーバに送信する。

(もっと読む)

ドメイン間情報通信のための認証方法、システム、およびその装置

本発明は、第1および第2のドメインへと適用されるドメイン間情報通信のための認証方法を提供する。この方法は、第1のドメインに属する第1の電子デバイスに対して、第1および第2のドメインに同時に登録されている仲介ノードデバイスを介して第2のドメインの第2の鍵配布センターから第1の鍵を入手して、第2のドメインの第2の電子デバイスへと送信するように指示し、第2の電子デバイスに対して、前記仲介ノードデバイスを介して第1のドメインの第1の鍵配布センターから第2の鍵を入手して、第1の電子デバイスへと送信するように指示する。そして、第1および第2の電子デバイスが、セキュアな情報通信の認証を実行するために、第1および第2の鍵を使用して共有の第3の鍵を生成するように指示される。  (もっと読む)

(もっと読む)

セキュア通信方法

【課題】再起動が発生しうる認証機器において、再起動が発生した場合においても、第三者に容易に初期値を推測されることがないナンスを生成することができ、しかも低コストで実現可能なセキュア通信方法を提供する。

【解決手段】認証機器Aは、乱数を発生される乱数発生手段1aと、ナンスNを生成するナンス生成手段2aとを備え、ナンス生成手段2aは、少なくとも認証機器Aの再起動時に、乱数発生手段1aで発生した乱数に基づいてナンスNの初期値N(1)を生成するものであり、認証機器Aが被認証機器Bを認証する際の初期値以外の新たなナンスN(n+1)は、前回の認証に用いられたナンスN(n)をインクリメントして生成されるものである。

(もっと読む)

移動ディジタル著作権管理ネットワークにおけるライセンス作成のための方法および装置

無線ディジタル著作権管理ネットワークにおけるライセンスの作成を提供する方法、機器、装置、コンピュータ可読媒体およびプロセッサが提供される。本態様は無線機器において生成される利用権およびネットワーク機器において生成される権利に関わるディジタル認証機構を提供する。いくつかの態様に従って、利用権は無線機器において決定される無線機器特有の利用規則に基づく。メディアコンテンツライセンスは、続いて無線機器またはネットワーク機器のいずれかにおいて組合わされる。 (もっと読む)

ピア・ツー・ピアサービス編成ための相互運用システム及び方法

【課題】顧客や供給者にさまざまなサービスインタフェースを公開する。

【解決手段】サービスがピアツーピア通信ノードに配信され、各ノードからメッセージポンプ及びワークフロー照合部を使用してメッセージのルーティング及び編成が提供される。サービスインタフェースの分散ポリシー管理は、信頼とセキュアの提供に対応し、商業的な価値の交換に寄与する。ピアツーピアメッセージング及びワークフロー照合部により、様々なタイプが混ざり合った原始的なサービスから動的にサービスを生成可能である。共有リソースは、UDDI、SOAP、及びWSDLに搭載されたウェブサービス展開で一般的にサポートされるものを超えた異なるサービスインタフェースバインディングを使用した、多様なタイプのサービスである。

(もっと読む)

情報処理システム、情報処理装置、および情報処理方法

【課題】最先端の高度な演算を実現する環境を常に維持するのは困難である。

【解決手段】情報処理システム100において携帯端末10a、10b、サーバー12、ソフトウェア提供PC14、演算能力提供PC16a、16bはネットワーク8にそれぞれ接続している。演算能力提供PC16a、16bは所有者による通常処理が行われない間、サーバー12に利用可能PCとして登録する。携帯端末10aはサーバー12に問合せを行うことにより代行処理を依頼できる演算能力提供PC16aのアドレスを取得し、代行処理を依頼する。必要に応じてソフトウェア提供PC14から演算能力提供PC16aへソフトウェアを転送し、演算能力提供PC16aは要求された代行処理を行い、その結果を携帯端末10aへ送信する。代行処理においては管理デバイス18a、18c、18dなどが、相互認証、暗号化、復号化などを行う。

(もっと読む)

インターネットアクセスを一意に識別するためのデバイスおよび方法

一意のIDを用いてインターネット対応デバイスを一意に識別する方法およびデバイス。本方法は、インターネットユーザがインターネットリソースにアクセスするときにIDを受信すること、ならびにこのIDに基づいてインターネットユーザおよびインターネット対応デバイスのうちの少なくとも1つに対して位置ベースの情報を決定することを含むことが可能である。IDは、詐欺を減少させるために認証することができる。さらに、IDは、当該の特定の地理的エリアにデバイスが存在するかどうかを決定するために使用することができる。  (もっと読む)

(もっと読む)

認証システム

【課題】認証システムの秘密共有のメンテナンスを、人から通信システムへ移行する。

【解決手段】自然乱数を発生する第1の乱数発生源([X])と、前記第1の乱数発生源で発生した第1の乱数のブロック([X1])により前記第1の乱数発生源で発生した第2の乱数のブロック([X2])を暗号化した第1の暗号文([X1]+[X2])を含む識別子を有する1:1認証子とを備える。

(もっと読む)

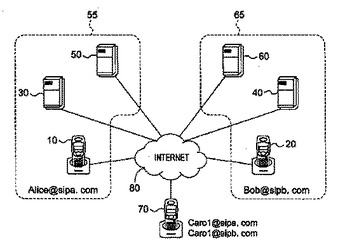

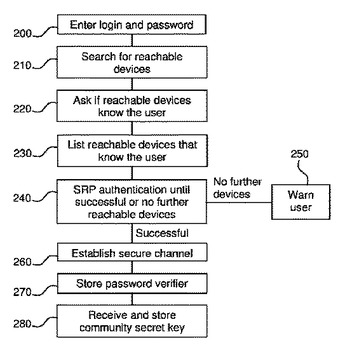

第1装置と第2装置とを関連付ける方法及び装置

装置関連付け方法及び装置。ユーザは、到達可能な装置を検索する第1装置にログイン及びパスワードを入力する。第1装置は、到達可能な装置に、好ましくはログインのソルトハッシュを送信することによって、ログインを知っているか問い合わせる。ログインを知っている装置は、肯定的に応答し、第1装置は、応答した装置をリストに入れる。その後、第1装置は、認証が成功するまで又はリストにさらなる装置がなくなるまで、リストの各装置とSRPを連続的に実行する。SRP認証は、第1装置がログインを知っており、他方の装置がパスワードベリファイアを知っていることを、傍受装置により当該情報の復元を可能にする知識を送信することなく保障する。その後、認証された装置は、コミュニティ秘密キーが転送されるセキュアチャネルを確立し、第1装置はまたパスワードベリファイアを計算及び格納する。  (もっと読む)

(もっと読む)

電子機器および電子機器における制御方法

【課題】悪意を持つ第三者に対し、操作内容は勿論のこと、操作の組み合わせ数をも秘匿することによりセキュリティを高める。

【解決手段】制御部15は、操作部12により行なわれる操作が、記憶部14に記憶された所定の操作内容と一致するか否か判定し、一致した場合に所定の動作を許可し、一致しなかった場合、更に、操作部12により行われる操作の数が、取得される任意の数値と一致するか否かを判定し、一致する場合に所定の警告を発する。

(もっと読む)

認証システム、認証装置および方法、並びにプログラム

【課題】通信を行う装置間で認証処理を行えるようにする。

【解決手段】乱数発生部23により発生された乱数rは、通信部24により端末12に送信される。端末12は、所定の個数のデータを発生する。発生された所定の個数のデータから、乱数rに基づき所定のデータが除去される。所定のデータが除去されたデータ列から回帰式が求められ、所定の数値が代入される。この数値と発生されたデータ列が、本体11に送信される。本体11側でも、端末12側と同様に、受信されたデータ列から所定のデータが除去され、回帰式が求められ、所定の数値が代入される。本体11は、自己が算出した値と、端末12から供給された値が一致した場合、端末12は正当な端末であると判断し、その後の処理を継続する。

(もっと読む)

ディジタルデータの変換方式、装置、システム、コンピュータプログラム、及びそれを記憶した記憶媒体

【課題】 ユーザによって入力された、ユーザ識別子から、変換処理によってユーザ認証用データを生成するデータ変換装置において、従来の方式より処理速度が高速であり、従来の方式よりも少ない記憶容量で処理可能なデータ変換装置を提供する。

【解決手段】 ユーザから入力されたパスワード等のユーザ識別子から、HMAC・ハッシュ関数等の変換関数を通して、MAC認証用或いは鍵データに類推するデータを出力する変換装置において、ユーザ識別子の入力長に応じて、上記変換関数の構成の一部を除去する。

(もっと読む)

格納方法、その格納方法をコンピュータに実行させることが可能なプログラム、データ管理システム、及び管理装置

【課題】 複数の登録者のそれぞれを識別可能にした固有情報を表すテンプレート要素データを記憶領域における所定の格納位置に格納するデータベース形式において、不正侵入についての対策を可能とする格納方法等を提供する。

【解決手段】 管理システム1は管理装置3と記憶部5とを備え、管理装置3はBEFFデータ管理サーバ7とBSMBデータ管理サーバ9とを有し、情報通信ネットワークであって外部ネットワークと通信可能な状態であり、オープン環境に適用される。BSMBデータ管理サーバ9は演算部11を有し、記憶部5は、SBH・SBストレージ13と、BSMBストレージ15と、格納位置マップ・ストレージ17とを有する。CBEFFデータ管理サーバ7はSBH・SBストレージ13にアクセス可能であり、BSMBデータ管理サーバ9は、BSMBストレージ15及び格納位置マップ・ストレージ17にアクセス可能である。

(もっと読む)

321 - 340 / 562

[ Back to top ]