Fターム[5B285CB47]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用・接続手段の確認 (3,671) | アクセスチケット・証明書 (1,011)

Fターム[5B285CB47]の下位に属するFターム

割り符 (41)

Fターム[5B285CB47]に分類される特許

261 - 280 / 970

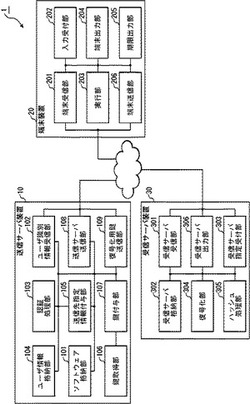

情報処理システム、端末装置、送信サーバ装置、情報処理方法、およびプログラム

【課題】従来の情報処理システムでは、企業内以外の場所で作成されたデータのセキュリティを確実に保つことが困難であった。

【解決手段】送信サーバ装置10は、ソフトウェア格納部101に格納された端末装置20で実行可能なデータ入力編集ソフトウェアを端末装置20に送信する送信サーバ送信部108を備え、端末装置20は、送信されるデータ入力編集ソフトウェアを受信する端末受信部206と、端末受信部206が受信したデータ入力編集ソフトウェアに対するユーザからの入力を受け付ける入力受付部202と、端末受信部206が受信したデータ入力編集ソフトウェアを実行して、データを作成する実行部203と、データ入力編集ソフトウェアの終了時に、実行部203が作成したデータである作成データを、予め指定された送信先に送信する端末送信部206とを備えた。

(もっと読む)

認証サーバ

【課題】認証サーバにてユーザの状態をトレースする。

【解決手段】RADIUSサーバ(認証サーバ)31内に、ユーザトレース機能を有するトレース情報管理部36を設け、ユーザ毎にユーザ端末のIPアドレスとMACアドレス、ユーザ端末が繋がっているパケット中継装置のIPアドレスとポート番号、ログイン時間、ログアウト時間をトレース情報管理DB60に格納する。これらの情報は、認証サーバ31が認証とアカウンティングのためにユーザ属性管理DB50に保持しているユーザ毎の属性、及びパケット中継装置のARPテーブルと認証ログから取得する。これらの情報を照合することによって、各ユーザが任意の時刻にどこに存在し、どの端末でアクセスしているかをトレースすることができる。

(もっと読む)

分散情報アクセスシステム、分散情報アクセス方法及びプログラム

【課題】ユーザ属性の管理に対するセキュリティを高く維持し、これによりユーザ属性情報を利用した個人データに対するアクセスの信頼性を向上させる。

【解決手段】システムにおいて認証面での信頼性が最も高いユーザ認証サーバASVによりユーザ属性情報を管理し、サービス連携サーバSSV1〜SSVmからのユーザ認証要求に応じて上記ユーザ認証サーバASVが認証結果と共にユーザ属性情報をサービス連携サーバSSV1〜SSVmに通知する。そして、サービス連携サーバSSV1〜SSVmは上記ユーザ属性情報を含むユーザ参照リクエストをデータサーバDSV1へ送り、データサーバDSV1はこのリクエストに含まれるユーザ属性情報に基づいて個人データの開示制御を行うようにしたもものである。

(もっと読む)

認証情報を変更するためコンピュータ・システム、並びにその方法及びコンピュータ・プログラム

【課題】変更されたパスワードを配布すべきハードウェア又はソフトウェアを自動的に特定する。

【解決手段】第1の構成要素に第2の構成要素が接続するために、前記第1の構成要素についての認証情報(第1の認証情報)と前記第2の構成要素から前記第1の構成要素に送信される認証情報(第2の認証情報)とのマッチングをして認証することを要求する環境において、構成要素の少なくとも1つの所定の属性及び該構成要素と他の構成要素との関係を格納するリポジトリと、上記第1の認証情報の変更要求に応じて、上記関係に基づいて、該第1の認証情報の変更によって影響を受ける第2の構成要素を特定する特定部と、上記特定された第2の構成要素から送信される第2の認証情報の変更を指示する指示部とを含む。

(もっと読む)

セキュリティ強化プログラム及びセキュリティ強化装置

【課題】稼働中のアプリケーションの実装を変更することなく、アプリケーションサーバから送信されるレスポンスに含まれるパラメータの漏えい及び改ざんを防止できる。

【解決手段】レスポンスフィルタ61は、フィルタリングルールに合致するパラメータをレスポンスから検出する。レスポンスフィルタ61は、検出されたパラメータをセッションIDに対応付けてセッションオブジェクトに格納する。レスポンスフィルタ61は、検出されたパラメータが削除され、セッションIDが埋め込まれたレスポンスをクライアント端末10に送信する。リクエストフィルタ63は、クライアント端末10から受信されたレスポンスに対するリクエストからセッションIDを削除し、リクエストに含まれるセッションIDによって識別されるセッションオブジェクトに格納されたパラメータを当該リクエストに復元して、アプリケーションサーバ20に送信する。

(もっと読む)

多目的コンテンツ制御を備えたメモリシステム

【課題】暗号機能を備えたストレージデバイスの安全性、機能性を高める。

【解決手段】暗号・復号鍵がメディア自体に保存されて、外部デバイスからアクセスを困難にし、証明書を有するホストデバイスのみが、鍵へのアクセスが可能となる。また、様々な権限のあるエンティティに対して、様々なパーミッションを与える等のアクセスポリシーも保存可能とする。一方、コンテンツ所有者は、鍵を使用することにより、コンテンツへのアクセスを制御できる。上記機能がフラッシュメモリで実行された場合、コンテンツ保護に特に有用である。多くのストレージデバイスはファイルシステムを認識しないが、ホストデバイスはキーリファレンスまたはIDを提供し、これに応じてメモリシステムは、メモリが暗号プロセス用の鍵値の生成および使用に対して完全で排他的な制御を維持するハンドルとして使用される鍵IDに関連した鍵値を生成し、ホストはファイルの制御を維持する。

(もっと読む)

情報処理装置及び情報処理方法及びプログラム

【課題】外部と通信できない状態でも、FA用コントローラが接続デバイスの同一性、正当性等を認証する。

【解決手段】FA用コントローラ100に接続予定のデバイスが示されるデバイス情報に管理端末200が製造メーカ秘密鍵202により製造メーカ署名を付加して構成データとし、製造メーカ証明書203とともに送信し、FA用コントローラは、製造メーカ証明書を用いて構成データを検証し、検証成功の場合、TPM108内の鍵SRK109を用いて構成データ107に署名を付加し、製造メーカ証明書203とともに通常ファイル記憶部116に格納する。FA用コントローラ100にデバイスが接続されると、暗号化されている機器認証プログラム105が鍵SRKを用いて復号され、接続デバイスを検証し、通常ファイル記憶部116内の構成データ107を署名、製造メーカ署名により検証し、接続デバイスから得た情報と構成データ107を照合する。

(もっと読む)

確実なネットワーク接続性のためのシステム及び方法

【課題】VPN接続を行う遠隔コンピュータがネットワークの安全政策に順応するのを確実にするための方法を提供する。

【解決手段】サーバ駆動される安全性チェックは、アクセスが各アクセス・レベルで認可される前に、該アクセス・レベルとの順応性を確認するよう構成され得る。安全性チェックは、少なくとも遠隔コンピュータから受信される情報に従って選択され得る。遠隔コンピュータが要求されたアクセス・レベルのための安全政策と順応するということをサーバが決定した後、サーバは、遠隔コンピュータにトークンを通し得る、または遠隔コンピュータにVPNアクセスを認可し得る。遠隔コンピュータが、要求されたアクセス・レベルと関連した安全政策と順応しないが、一層低いアクセス・レベルに対応する安全政策に順応するならば、サーバは、遠隔コンピュータの該一層低いアクセス・レベルへのアクセスを認可し得る。

(もっと読む)

リモートアクセスシステム、リモートアクセス方法およびリモートアクセスプログラム

【課題】パスワードの漏洩を防止するためには、頻繁にパスワードを変更する必要があるが、煩わしく現実的に困難である。

【解決手段】リモートアクセスされる側のコンピュータにて、可搬性のある不揮発性メモリに暗号化したアクセスコードを記憶させ、ユーザーが実際に同不揮発性メモリを搬送してリモートアクセスする側のコンピュータに装着することにより、リモートアクセスされる側とリモートアクセスする側とでリモートアクセスを許容するようにした。

(もっと読む)

防災設備の情報システム

【課題】業務を実施する物件の情報以外の情報が、業務実施会社に漏洩されることがない防災設備の情報システムを提供することを目的とする。

【解決手段】業務実施会社が、情報システムサーバ10から物件情報を、直接取得する。このときに、PKIによる業務実施会社の認証が行われる。業務結果を情報システムサーバ10に登録する際に、1次委託先のPKI認証が行われる。1次委託先は、業務実施会社の業務結果を、情報システムサーバ10に接続し、業務結果の内容を確認・チェック・承認する。このときもPKIによる認証が行われる。

(もっと読む)

サービス連携処理システム及び方法

【課題】サービスコンポーネントにおける、プロトコルの違いや認証方式の違いにかかわらず、サービスを要求するユーザが1形式のプロトコルに従って生成した1個のリクエスト情報でWebサービスを連携して利用可能とすること。

【解決手段】実行制御サーバ1のSOAPリクエスト情報転送部4またはRESTリクエスト情報転送部5は、プロファイルサーバ10のサービス情報テーブル51に登録されたプロトコル変換の要否を示す情報に従って変換の要否を判断し、また、実行制御サーバ1のSOAPリクエスト情報転送部4またはRESTリクエスト情報転送部5または、メッセージトランスレータ装置7のSOAPリクエスト情報変換部8またはRESTリクエスト情報変換部9は、プロファイルサーバ10のオペレーションテーブル52に登録されたサービスコンポーネントが行う認証処理に関する情報に従って、サービスコンポーネントに応じた認証情報をリクエスト情報中に書き込む。

(もっと読む)

画像形成装置

【課題】非接触でのユーザ認証機能を具現化するに際し、なりすましによるジョブの不正利用を可及的に排除する。

【解決手段】当該承認ユーザの実在なし(ステップS22の”No”)であり、当該承認ユーザに係る仕掛かり中のジョブなし(ステップS26の”No”)であって、かつ、当該承認ユーザが実在していない旨の警告メッセージを発してから所定時間が経過(ステップS27の”Yes”)した場合に、こうした状況をそのまま放置しておくと、第三者によるジョブの不正利用がなされる蓋然性が高いことに鑑みて、かかる場合にはセキュリティ機能の維持を図るべく、ジョブ管理部81は、当該承認ユーザに係るジョブの利用を停止(強制ログアウト)させるように、当該承認ユーザに係るジョブの動作管理を行う。

(もっと読む)

画像形成装置

【課題】非接触でのユーザ認証機能を具現化するに際し、なりすましによるジョブの不正利用を可及的に排除する。

【解決手段】当該承認ユーザの実在なし(ステップS22の”No”)であり、当該承認ユーザに係る仕掛かり中のジョブなし(ステップS26の”No”)であって、かつ、当該承認ユーザが実在していない旨の警告メッセージを発してから所定時間が経過(ステップS27の”Yes”)した場合に、こうした状況をそのまま放置しておくと、第三者によるジョブの不正利用がなされる蓋然性が高いことに鑑みて、かかる場合にはセキュリティ機能の維持を図るべく、ジョブ管理部81は、当該承認ユーザに係るジョブの利用を停止(強制ログアウト)させるように、当該承認ユーザに係るジョブの動作管理を行う。

(もっと読む)

セキュア通信をイニシャライズし、装置を排他的にペアリングする方法、コンピュータ・プログラムおよび装置

【課題】無線ネットワーク内でモバイル装置の間のセキュア通信を効率的に確立する方法およびシステムを提供する。

【解決手段】システムは、公開鍵暗号および固有のハードウェア識別子を使用して、ピコセルなどの無線ネットワークへのアクセスの許可を可能にする。システムは、モバイル・ユーザが、ユーザ識別子/パスワード対、PIN、または暗号化鍵などの複数の秘密を、それぞれへのアクセスのために維持する必要をなくす。企業全体に配布された無線装置を、セキュア通信のために効率的にイニシャライズできるようになる。周知の公開鍵暗号および機械固有識別子を使用して、セキュア・チャネルを確立し、無線装置をイニシャライズする。無線装置を、ユーザまたはネットワーク管理者がペアリングするか永久的に関連付けることができる。周知の公開鍵暗号および機械固有識別子を使用して、セキュア・チャネルを確立し、装置を互いに関連付ける。

(もっと読む)

マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステム

【課題】マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステムを提供する。

【解決手段】マネージャビリティエンジン(ME)は、起動前認証中にユーザから認証応答を受信し、該ユーザをキー配布センター(KDC)に登録することで、該ユーザが既にパーソナルコンピュータ(PC)に真のユーザであることを首尾良く証明していることを差し示す。KDCはMEに、キー暗号キー(KEK)の形態のシングルサインオン信用証明を提供する。KEKは、後に、企業サーバへの安全なアクセスを構築するために使用される信用証明を取得するためにPCによって使用され得る。

(もっと読む)

認証サーバ提示方法、サービス提供システム、サービス提供装置、およびサービス提供プログラム

【課題】ユーザ認証時のユーザの操作回数を減らす。

【解決手段】この発明は、ユーザを認証する認証サーバを備えたサービス提供システムの認証サーバ提示方法であって、サービス要求過程と認証サーバ特定過程と認証代行要求過程とを含む。サービス要求過程は、ユーザが操作するクライアント端末が、サービス提供装置に認証サーバの識別情報を含むクライアント証明書を送付してサービスを要求する。認証サーバ特定過程は、サービス提供装置が、クライアント証明書から認証サーバの識別情報を抽出して認証サーバを特定する。認証代行要求過程は、サービス提供装置が、認証サーバ特定過程で特定された認証サーバにユーザ認証を要求する。

(もっと読む)

サーバシステム

【課題】サーバシステム側にとって、アクセス数の変動などに対しても、チャネルやユーザ属性などに応じてサーバの負荷や性能を調整して適切に対処、応答することができる技術を提供する。

【解決手段】本サーバシステムにおいて、PLサーバ(群)100及びそれに接続される制限管理部500では、複数のユーザのクライアント端末との間の複数のチャネルでの複数のセッションに関する、現在または直近のログイン数Nと、当該ログイン数Nに関する上限値Hとを管理する。PLサーバ100は、クライアント端末からのアクセスに対するログイン処理の際に、例えば当該チャネル単位でのログイン数Nと対応上限値Hとを比較し、当該上限値以上の場合、当該ログインを拒否するように制限する。

(もっと読む)

個人情報提供装置、個人情報提供システムおよび個人情報提供方法

【課題】複数の個人情報保有機関や第三者機関のうち、その個人情報の本人の意思に基づいて決定される特定の個人情報保有機関から特定の第三者機関へ個人情報を送信する。

【解決手段】利用者の利用者端末から、複数の情報提供元装置のうち個人情報の送信を依頼する情報提供元装置の識別情報と、複数の情報提供先装置のうち、個人情報の受信を依頼する情報提供先装置の識別情報を示す情報とを受信し、受信した情報提供元装置識別情報が示す情報提供元装置から、利用者に対応する個人情報を読み出し、読み出した個人情報を、情報提供先装置識別情報が示す前記情報提供先装置に送信する。

(もっと読む)

通信データ監視装置および通信データ監視方法およびプログラム

【課題】実態に即したWebページのアクセスの制限やユーザの意図しない情報の漏洩を防止すること。

【解決手段】中継サーバ101は、データ送信先の信頼性を評価する複数の信頼性評価ルールと、どの信頼性評価ルールを用いるか決定する重要度レベルと、送信データに含まれる情報を分類する情報種別ごとに重要度レベルが定義された定義情報を記憶し、クライアント端末から送信されるデータから前記情報種別に分類される情報を検出し、前記定義情報に基づき前記検出された情報の情報種別から該データの重要度レベルを判定し、該重要度レベルに従い前記送信先の信頼性評価に用いるべき信頼性評価ルールを決定し、該信頼性評価ルールに従ってクライアント端末から送信される該データの送信先の一時的信頼値を算出し、該一時的信頼値に基づき該データの送信を許可するか決定し、許可する場合は該データを送信し、許可しないと場合は該データの送信を中断する。

(もっと読む)

画面転送方法

【課題】シンクライアントシステムの画面表示方法に関し、複数の認証されたクライアントへの画面表示技術に関する。

【解決手段】端末、サーバともに制御ソフトを搭載し、それぞれの制御ソフトで端末の認証と、サーバソフトウェアとクライアントソフトウェアの制御を行う。サーバソフトウェアで画面データを転送する転送先情報を複数保持し、認証された端末に対して画面データを転送する。画面データを受け取るだけのクライアントソフトは、サーバソフトに対して端末の操作入力情報を送信しないように設定することで閲覧専用のクライアントとなる。

(もっと読む)

261 - 280 / 970

[ Back to top ]