Fターム[5B285DA09]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | 専用回線 (311) | VPNを構築するもの (179)

Fターム[5B285DA09]に分類される特許

61 - 80 / 179

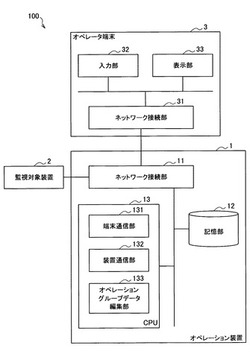

オペレーション装置及びオペレーション方法

【課題】ユーザ毎に操作できる項目を制限することが可能で、制限内容の変更が容易なオペレーション装置及びオペレーション方法を提供すること。

【解決手段】

オペレータ端末及び監視対象装置に接続され、オペレータ端末からの操作によって監視対象装置を監視、制御するオペレーション装置は、オペレータ端末とオペレーション装置との間の通信を制御する端末通信部131と、監視対象装置とオペレーション装置との間の通信を制御する装置通信部132と、ユーザの権限により操作可能なオペレーション項目情報とユーザ情報とを含む情報であるオペレーショングループデータを記憶する記憶部133とを有し、端末通信部は、オペレータ端末から受け取ったユーザ情報と記憶部に記憶されたオペレーショングループデータに含まれるユーザ情報を基に、操作中のユーザの属するオペレーショングループから該操作中のユーザが操作可能なオペレーション項目情報を抽出する。

(もっと読む)

シンクライアントシステム

【課題】 クライアント端末とポートフォワーディング手段を用いて接続されたサーバとによるセキュリティの高い画像転送方式のシンクライアントシステムを提供する。

【解決手段】 アプリケーションプログラムを実行処理可能なサーバと、ネットワークを介して該サーバにアクセス可能なクライアント端末とを含む画像転送方式のシンクライアントシステムであって、該クライアント端末と該サーバ間にポートフォワーディング手段を配設したゲートウェイを有し、該クライアント端末からの該サーバへの接続開始要求毎に作成された該サーバへの接続ポート情報を含む接続情報に基づき、該クライアント端末からの終了動作があるまでの間のみ、該クライアント端末は上記の接続情報に基づいて該ゲートウェイによるポートフォワーディングにより該サーバと双方向通信をする手段を有することを特徴とする画像転送方式のシンクライアントシステムである。

(もっと読む)

直接アクセスネットワークのためのネットワーク位置決定

ネットワークファイアウォールの背後のプライベートネットワークに接続されるとき、ネットワークファイアウォールの外側のときとは異なるビヘイビアーをサポートするクライアントコンピューター。このクライアントコンピューターは、ネットワーク上のデバイスと通信しようと試みる。その応答に基づき、クライアントコンピューターは、自らがネットワークファイアウォールの背後にあると判断し、クライアントがそのネットワークに直接接続される場合に適した、より制限的でないセキュリティーまたは他のパラメーター用の設定で動作することができる。あるいは、クライアントコンピューターは、自らが外部ネットワークを介してそのネットワークに間接的に接続されており、したがって、そのネットワーク位置で使用するのにより適切な、より制限的なセキュリティーまたは他のパラメーターの設定で動作すべきであると判断することができる。 (もっと読む)

セキュリティレベル制御ネットワークシステム

【課題】本発明は、データファイルを分割し、当該分割されたデータピースを複数のクライアント端末に分散転送するバックアップ技術を用い、データファイルを保有する管理ユーザのサービス要求に見合ったセキュリティレベルでのバックアップを可能にすることを目的とする。

【解決手段】本発明に係るセキュリティレベル制御ネットワークシステムは、データファイル保有サーバ10に保有されているデータファイルを分割し、当該分割したデータピースを複数のクライアント端末30に分散して送信するデータ配信サーバ20に、データファイル保有サーバ10から通知されたセキュリティレベルに応じてデータファイルの分割数を制御するセキュリティレベル決定手段を設けたことを特徴とする。

(もっと読む)

アクセス制御システム及び方法

【課題】シンクライアントとして利用されるコンピュータ側の情報に基づいて、セキュリティ管理されたネットワークへのアクセスを制御できるシステムを提供する。

【解決手段】LAN5へのアクセスが許可されているコンピュータ3のMACアドレスが記述されたMACアドレスリスト25とシンクライアント用OS23をUSBメモリ2に記憶しておき、USBメモリ2が接続されることで、シンクライアント用OS23が起動し、シンクライアントとして機能するコンピュータ3は、USBメモリ2に記憶されたMACアドレスリスト25を参照し、該コンピュータ3のMACアドレスに基づいてLAN5へのアクセスを制御する。

(もっと読む)

ネットワーク設定プログラム,ネットワーク設定方法及びネットワーク設定装置

【課題】ゲストOSを起動したときにおけるネットワーク設定作業の負担を軽減するとともに、ネットワークのセキュリティを確保する。

【解決手段】仮想OSとして、ホストOS及びゲストOSが動作可能な仮想マシン環境を有する複数のサーバに接続された管理マネージャが、次の処理を行う。即ち、業務設置命令受付部10Aで業務設置命令を受け付けたとき、ゲストOS起動部10BがサーバにゲストOSを起動する。そして、接続方針決定部10Cが、起動対象サーバとの間でVPN接続を行う接続先サーバを決定するとともに、起動対象サーバと接続先サーバとのVPN接続において暗号化をするか否かを判定する。そして、暗号化をすると判定したときにのみ、ネットワーク設定部10Dが、起動対象サーバ及び接続先サーバのホストOSに暗号鍵を設定するとともに、VPN接続の設定をする。

(もっと読む)

ネットワークユーザセッションのためのグラニュラ認証

【課題】ネットワークリソースへのアクセスを、モバイルユーザセッションに関連する認証方法および装置の信頼性に密接に対応させる方法で、モバイルユーザセッションにアクセスを与える。

【解決手段】モバイルユーザセッションに関連する認証方法の特性を総合して、認証バンドルを生成する。特性には、パスワード、バイオメトリックデータ、または認証方法の実行に使用する装置に関連するデータを含められる。様々な方法で特性を総合し、ネットワークリソースへのアクセスの非二元式スライディングスケールを生成できる。認証バンドルにアクセスし、ネットワークリソースへの妥当なアクセスをモバイルユーザセッションに許可できる。アクセス許可の動作には、フィルタまたはリバースプロキシに渡される認証トークンの生成動作を含められる。モバイルユーザセッションに関連する認証方法が変わると、ネットワークリソースへのアクセスを動的に修正できる。

(もっと読む)

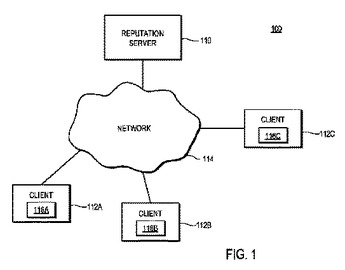

エンティティのレピュテーションスコアの簡易化された伝達

レピュテーションサーバは、ネットワークを介して複数のクライアントに結合される。各クライアント内のセキュリティモジュールは、ファイル、プログラム、およびウェブサイト等のエンティティとのクライアントの遭遇を監視し、次に、監視に基づいて衛生スコアを計算する。次に、衛生スコアはレピュテーションサーバに提供され、レピュテーションサーバは、クライアントの衛生スコアおよびクライアントとエンティティとの対話に基づいて、エンティティのレピュテーションスコアを計算する。特定のクライアントがエンティティに遭遇した場合、セキュリティモジュールは、レピュテーションサーバからエンティティのレピュテーションスコアを取得する。レピュテーションスコアは、他の信頼できる、すなわち閾値を超える衛生スコアを有する「良好な衛生」の多数クライアントに基づく統計測定を含み得る。クライアントは、レピュテーションスコアが信頼できると考えられる他のクライアントに基づくことを示すメッセージと共に、このレピュテーションスコアをユーザに伝達する。  (もっと読む)

(もっと読む)

シンクライアント接続装置

【課題】 本発明においては、パソコンの有するキーボードなどの入力装置とスクリーンなどの表示装置を利用して、いずれのパソコンからもネットワークを介してシンクライアントサーバに接続可能となり、シンクライアント端末を構成できるポータブル化されたシンクライアントシステム装置を提供することを課題とする。

【解決手段】 少なくとも入力操作装置およびスクリーンを有する端末装置を利用してシンクライアントサーバとの接続をネットワークにより確立するシンクライアント接続装置において、シンクライアント用仮想アプリケーションと、前記接続装置の利用者を特定する本人認証手段とを含み、前記シンクライアント用仮想アプリケーションは前記端末装置を利用してシンクライアントサーバとの接続を確立し、前記端末装置の入力操作装置とスクリーンを利用して前記シンクライアントサーバと前記端末装置との間で演算、処理または記憶操作指示を行うことを特徴とする装置。

(もっと読む)

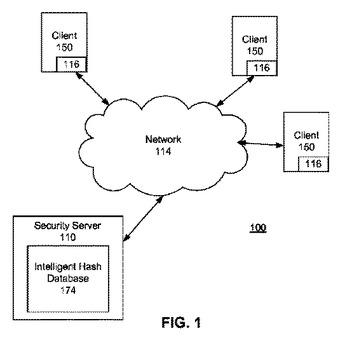

中央集中的にマルウェアを検出するための知的ハッシュ

疑いのあるエンティティが識別される。疑いのあるエンティティの知的ハッシュが生成され、知的ハッシュは、疑いのあるエンティティに特有のメタデータセットを含み、メタデータの少なくともいくつかは、疑いのあるエンティティが変更しても不変である。知的ハッシュは、疑いのあるエンティティがマルウェアエンティティに該当するか否かを評価するために、サーバに送信される。サーバは、知的ハッシュに基づいて、疑いのあるエンティティがマルウェアエンティティに該当するか否かを判断するように構成される。疑いのあるエンティティがマルウェアエンティティに該当するか否かを特定する結果がサーバから受信される。  (もっと読む)

(もっと読む)

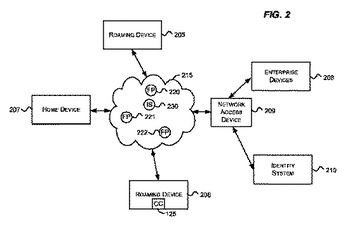

分散セキュアコンテンツ管理システムに対する認証

本発明は、分散セキュアコンテンツ管理システムのための認証に関する。いくつかの態様において、インターネットを介して利用可能なリソースにアクセスする要求が、セキュリティコンポーネントにルーティングされる。セキュリティコンポーネントは、インターネット全体に分散される複数のセキュリティコンポーネントのうちの1つであり、企業に関連するエンティティの認証に責任を負う。セキュリティコンポーネントは、エンティティに使用する認証プロトコルを判定し、次に、エンティティを認証する。エンティティが認証されると、エンティティは、フォワードプロキシを使用することが許可される。  (もっと読む)

(もっと読む)

自動判別システム、自動判別方法、及びプログラム

【課題】通信端末の使用者によらず、captive portal環境下である事を認識し、ファイアウォールのHTTP接続の制限を一時解除する。

【解決手段】captive portal判定手段は、captive portalを介して接続されたネットワーク上のサーバに対してGETリクエストを送信し、サーバの代わりにcaptive portalからGETレスポンスを受信し、GETレスポンスがリダイレクトを指示する内容であるかどうか確認し、GETレスポンスがリダイレクトを指示する内容であれば、captive portal環境下であると判定する。ファイアウォールは、captive portal判定手段の配下にあり、通信端末のネットワーク接続を制限し、captive portal判定手段からcaptive portal環境下であると通知された場合、通信端末のネットワーク接続の制限を一時解除する。

(もっと読む)

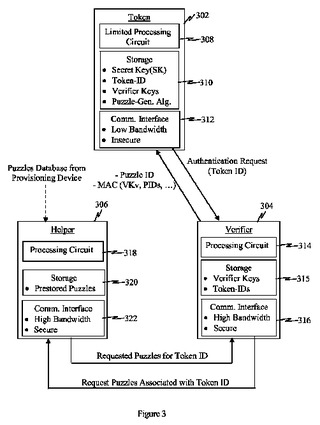

トークンとベリファイアとの間の認証のためのネットワーク・ヘルパー

トークン及びベリファイアが、トークンとベリファイアとの間の認証のためのセキュアな対称鍵に関して同意できるようにするパズルベースのプロトコルを提供する。トークンは、秘密鍵と、1つまたは複数のパズル生成アルゴリズムとを記憶する。ベリファイアは、トークンに関連する複数のパズルを独立して取得し、パズルのうちの少なくとも1つを擬似ランダムに選択し、解いて、パズル秘密及びパズル識別子を取得する。ベリファイアはパズル秘密に基づいて検証鍵を生成する。ベリファイアは、パズル識別子と検証鍵の符号化バージョンとをトークンに送信する。トークンは、そのパズル生成アルゴリズム及びパズル識別子を使用してパズル秘密を再生する。トークンは、トークンが検証鍵を知っていることを示す符号化応答をベリファイアに送信する。トークン及びベリファイアは、事後認証のための対称鍵として検証鍵を使用することができる。  (もっと読む)

(もっと読む)

通信制御方法、およびシンクライアントシステム

【課題】リモートマシンが紛失または盗難にあった場合に、その紛失または盗難にあったリモートマシンからのローカルマシンへの接続を禁止することができる通信制御方法およびこれを実施するシンクライアントシステムを提供する。

【解決手段】ネットワークを介して管理サーバに接続可能な携帯端末を有し、この携帯端末に対して前記管理サーバが、ユーザ認証に必要な情報と情報処理装置のアドレスと前記情報処理装置の割当状態を示す情報とを対応付けて記憶する記憶部と、前記携帯端末から前記情報処理装置のアドレスの割当禁止要求を前記ネットワークを介して受信する手段、および前記記憶部を参照して前記受信した情報処理装置のアドレスの割当禁止要求に含まれる前記ユーザ認証に必要な情報に対応付いた情報処理装置のアドレスの割当状態を割当禁止に変更し、その旨を前記ネットワークを介して前記携帯端末に通知する手段を有する制御部と、を有する。

(もっと読む)

VPN多重帰属システムおよび認証制御方法

【課題】複数のVPN内のアプリケーションサーバに対する、ユーザのログインに関する処理負荷を軽減する。

【解決手段】ユーザ端末と、それぞれアプリケーションサーバを収容する複数のVPNと、VPN終端装置とを有するVPN多重帰属システムであって、前記VPN終端装置は、共通機能と、前記複数のVPN毎に設けられ前記1つのVPNを終端する複数の仮想端末通信機能とを有し、前記共通機能は、前記ユーザ端末からログイン要求を受信し、当該ログイン要求をおこなったユーザの認証を行う手段と、前記ユーザ端末から前記各VPNに対する接続要求を前記各仮想端末通信機能に送信する手段と、前記各仮想端末通信機能を介して前記各アプリケーションサーバから認証要求を受信した場合に、当該ユーザが既に認証済みであるので、再度認証処理を行わずに認証結果を許可と判定する手段と、前記認証結果を前記各アプリケーションサーバに送信する手段とを有する。

(もっと読む)

情報処理装置、プログラム、および情報処理方法

【課題】情報処理装置、プログラム、および情報処理方法を提供すること。

【解決手段】情報処理装置に、少なくとも所定の処理を示す処理識別情報を含み、当該所定の処理の実行を要求する処理要求情報を取得する処理要求取得部と、前記情報処理装置の位置情報を取得する位置情報取得部と、少なくとも各々が異なる所定の処理を示す複数の処理識別情報と、当該複数の処理識別情報に対応付けられている範囲情報を含む処理データから、前記処理要求情報に含まれる前記処理識別情報に対応付けられている範囲情報を抽出する範囲情報抽出部と、前記処理要求情報の取得時に前記位置情報取得部により取得された位置情報が示す位置が、前記範囲情報が示す範囲に含まれるか否かを判断する判断部と、前記位置情報の示す位置が前記範囲情報の示す範囲に含まれると前記判断部により判断された場合、前記処理要求情報に係る処理を実行する処理実行部と、を設ける。

(もっと読む)

認証システム、認証方法及びサーバ

【課題】トンネリング通信方式の種別に依存することなく、無線LANの端末認証にも対応することができ、ユーザの操作性が良くセキュリティ強度の高くする。

【解決手段】本発明の認証システムは、呼制御手段と、呼制御手段の呼制御により、登録ユーザに操作された電話端末と呼接続を行い、電話端末から要求を受けてアクセス先の認証に必要な認証許可情報を生成し、電話端末及びアクセス制御手段に与える認証許可情報提供手段と、アクセス先への接続要求をしてきたユーザ端末から取得した認証許可情報が上記認証許可情報と一致するか否かを判断するアクセス制御手段と、ユーザ端末からの認証許可情報が正当である場合、ユーザ端末によるアクセス先への認証を行う認証手段とを備え、電話端末は、認証許可情報を音情報としてユーザ端末に入力し、ユーザ端末は、電話端末から音情報として入力された認証許可情報をアクセス制御手段に与えるものである。

(もっと読む)

接続管理システム、接続管理サーバ、接続管理方法及びプログラム

【課題】本発明は、接続ポリシーを容易に追加したり変更したりすることが可能で、柔軟な運用が可能な接続管理システム、接続管理サーバ、接続管理方法及びプログラムを提供することを課題とする。

【解決手段】接続管理サーバ10の接続ポリシー設定部14には、各端末20−1〜20−nの電子証明書に基づいた接続ルールが設定されている接続ポリシーを保持している。端末20からの端末間接続の要求に対して、端末接続処理部12は、接続ポリシーチェック部15に接続ポリシーのチェックを依頼する。接続ポリシーチェック部15は、接続ポリシーと接続を行う両端末20の電子証明書に基づいて、接続の可否を判定する。

(もっと読む)

自動取引装置および自動取引システム

【課題】個人認証のために生体情報を登録する際の不正を防止する技術を提供する。

【解決手段】自動取引システム1では、顧客が操作する顧客端末Kと、センタにおいてオペレータが操作するセンタ端末Sとが、ネットワークNを介して通信可能に接続されている。生体データを取得する以前の、顧客が顧客端末Kを操作しているときに、顧客の顔や手元を手元顔撮影部140によって撮影する。また、個人認証のために生体データを取得する際にも、顧客の顔や手元を撮影する。そして、特徴比較部102が、生体データの取得前後で、特徴抽出部101によって抽出された顧客の手元の特徴が一致しているか否かを確認する。仮に、顧客の手元の特徴が一致していない場合には、センタに居るオペレータがセンタ端末Sを用いて、生体データの取得前後の顔を比較し、同一人物と確認できない場合は、取引不可とすることにより、不正を防止する。

(もっと読む)

プラットフォーム完全性検証システムおよび方法

【課題】特定なセキュリティチップをコンピュータ基板上に設けることなく、クライアントのプラットフォーム完全性を検証できるシステムを提供する。

【解決手段】クライアント10は、USBメモリ30に記憶されたシンクライアントOS310のイメージを読取り起動させると、シンクライアントOS310のハッシュ値を含む構成証明メッセージを生成し、構成証明メッセージとそのMACをSIM20に送信する。SIM20は、MACを検証した後、構成証明メッセージのデジタル署名を生成し、生成したデジタル署名をクライアント10に返信する。クライアント10は、SIM20が生成したデジタル署名と構成証明メッセージを認証サーバ40に送信し、認証サーバ40は、デジタル署名と構成証明メッセージの検証に成功したときのみ、クライアント10に対し、LAN62内のPC55へのアクセスを許可する。

(もっと読む)

61 - 80 / 179

[ Back to top ]