Fターム[5J104EA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 分散管理 (282)

Fターム[5J104EA02]に分類される特許

181 - 200 / 282

新しい鍵を生成する方法および装置

【課題】 LTEにおけるハンドオーバの鍵生成におけるフォワードセキュリティを強化することができる新しい鍵の生成方法を提供する。

【解決手段】 本発明は、あるソース基地局が移動端末UEとソース基地局の間の通信を保護するために使用される鍵K_eNBに基づいて第1の一時鍵K_eNB*を生成するステップと、K_eNB*を、K_eNB*と更に移動端末と共有する秘密鍵とに基づいて第2の一時鍵K_eNB*+を生成する鍵生成ユニットへ転送するステップと、K_ENB*+をターゲット基地局へ転送し、K_ENB*+に基づいて新しい鍵K_eNBを生成するステップとを含む。移動端末は、ソース基地局との間で使用される鍵K_eNBに基づいて第1の一時鍵K_eNB*を生成し、K_eNB*と、更に鍵生成ユニットと移動端末が共有する秘密鍵とに基づいて、第2の一時鍵K_eNB*+を生成し、K_eNB*+に基づいて新しい鍵K_eNBを生成するものである。

(もっと読む)

分散情報追加装置、方法及びプログラム

【課題】元の秘密情報を復元することなく、かつ復元可能な分散情報を管理者が保持せずに、新たに分散情報を追加する。

【解決手段】分散情報追加装置20は、行番号x,y,zに基づき、行番号zの分散部分データD(z,i)毎に、選択した番号(x,i),(y,i)を保存サーバ装置10x,10yに送出する。保存サーバ装置10x,10yは、この番号に基づき、分散部分データ又は分散部分データ同士の排他的論理和データを分散情報追加装置20に送信する。分散情報追加装置20は、各データ同士を排他的論理和演算して分散部分データD(z,i)を作成し、各データを消去する。分散情報追加装置20は、各分散部分データD(z,i)に上記処理を繰り返し、得られた分散部分データD(z,0),…,D(z,i),…,D(z,n-2)からなる分散情報D(z)を保存サーバ装置10zに送信する。

(もっと読む)

共通鍵自動配布システム、クライアント、第三者認証機関側サーバ、及び共通鍵自動共有方法

【課題】各メンバが自由に共通鍵の生成・更新・削除を行うことができ、共通鍵の管理者およびメンバによる特別な操作なく予め許可した範囲内で自動的に共通鍵を配信することができる共通鍵自動配布システム、クライアント、第三者認証機関側サーバ、及び共通鍵自動共有方法を提供する。

【解決手段】共通鍵の生成、更新、削除、及び交換機能を有し、ピアツーピア型の通信を行う複数のクライアントと、各クライアントの存在を保証する第三者認証機関側サーバとを備えた。

(もっと読む)

認証のためにメッセージを処理する方法

【課題】安全性の証明をも提供しながら、長短両方のメッセージがHMACより効率的にメッセージ認証されることを可能にする。

【解決手段】メッセージ認証コード(MAC)を生成するメッセージ認証システムは、メッセージが鍵つき圧縮関数の1入力ブロック内に収まるときにその圧縮関数の1回のみの実行を使用する。1ブロックより大きいメッセージに対しては、このMACシステムは、ネスト化ハッシュ関数を使用する。本発明のもう1つの特徴によれば、MACシステムは、ネスト化ハッシュ関数への入力として、メッセージの一部を使用する。例えば、メッセージ認証システムは、メッセージを第1部分と第2部分に分割することができる。ハッシュ関数がメッセージの第1部分を入力として実行されて中間結果を得、鍵つきハッシュ関数がメッセージの第2部分および中間結果を入力として使用して実行される。

(もっと読む)

無線アクセス技術及び移動IP基盤の移動性制御技術が適用された次世代のネットワーク環境のための統合ハンドオーバー認証方法

無線アクセス技術及び移動IP基盤の移動性制御技術が適用されたNGN環境のための統合ハンドオーバー認証技法に関するものであって、接続ルータ(PAR)、ターゲットルータ(NAR)及び認証サーバー(AAA)を含む次世代のネットワーク(NGN)環境で統合ハンドオーバー認証を行うための移動端末(MN)の動作方法において、移動端末とターゲットルータとの間に共有し、移動端末とターゲットルータとの間にFBU(FastBindingUpdate)メッセージを保護するハンドオーバー認証キーHKNARを生成するステップ、ハンドオーバー認証キーHKNARを利用して生成した認証要請メッセージAAuthReqを伝送するステップ、及び認証要請メッセージAAuthReqに対する応答として認証成功メッセージAAuthRespを受信するステップを含むことを特徴とし、端末の移動性が有する局地性によって階層的なハンドオーバーを行って、AAA認証サーバーのオーバーヘッドを最小化する統合ハンドオーバー認証実行手順を提供する。  (もっと読む)

(もっと読む)

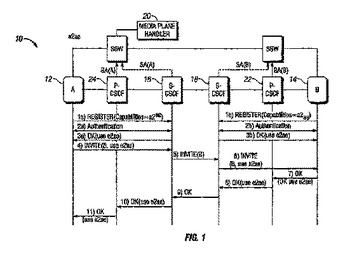

IMSシステムにおけるエンド・ツー・エッジのメディア保護のための方法および装置

IMSシステムが、IMS開始者ユーザエンティティを有する。システムは、開始者ユーザエンティティからの呼が着信するIMS応答者ユーザエンティティを有する。システムは、発信者エンティティと通信する発側S−CSCFを有しており、発側S−CSCFは、発側エンティティから第1の保護提案と鍵確立のためのパラメータとを有するINVITEを受信し、第1の保護提案をINVITEから削除し、そして、第1の保護提案のないINVITEを転送する。システムは、応答者ユーザエンティティおよび発側S−CSCFと通信する受信端S−CSCFを有しており、受信端S−CSCFは、第1の保護提案のないINVITEを受信し、応答者ユーザエンティティが保護をサポートすることをチェックし、第2の保護提案をINVITEに挿入し、そしてINVITEを応答者ユーザエンティティへ転送する。ここで、応答者ユーザエンティティは、第2の保護提案を有するINVITEを受け入れ、そして、第1の保護受入れを有する確認応答を使って応答する。通信ノードによって呼をサポートするための方法。  (もっと読む)

(もっと読む)

情報端末、情報管理サーバ、情報処理システムの制御方法、情報端末の制御方法、情報管理サーバの制御方法、情報処理システム

【課題】煩雑な仕組みを必要とすることなく、情報端末で生成された暗号化鍵の安全性を向上させる。

【解決手段】情報端末101に決済情報Dpを暗号化情報Deに暗号化するための暗号化鍵Kekが格納される耐タンパ記憶部209の他に、暗号化情報Deを格納するための記憶部207を別に設け、暗号化鍵Kekは、複数の分割鍵情報として情報管理サーバ102を介して他の情報端末101に分散して保持させる。不正操作や誤操作等によって特定の情報端末101で耐タンパ機能が動作して耐タンパ記憶部209の暗号化鍵Kekが消去されても暗号化情報Deは記憶部207に残る。情報管理サーバ102は、暗号化情報Deを不正操作のあった情報端末101から回収するとともに、他の複数の情報端末101から分割鍵情報を回収して暗号化鍵Kekを復元し、暗号化情報Deから決済情報Dpを復号する。

(もっと読む)

秘密分散システム

【課題】秘密分散法によって分散させた分散データの安全な生成、配布、保管、集結(復元)及び寿命管理の各方法を、安価で且つ使い易い形で実施し、管理者が単独ではデータを盗み見することのできない安全なデータ保管が可能な秘密分散システムを得ること。

【解決手段】秘密分散法によって元データを複数の分散データに分割し、それら複数の分散データの一部若しくは全てから元データを復元することが可能な秘密分散システムであって、分散データの利用権を有する者の暗号鍵や復号鍵を読み出す手段と、複数の分散データを生成した後に、それら複数の分散データの一部若しくは全ての暗号化を、前記暗号鍵を用いて行う手段と、元データの復元を、前記復号鍵を用いて、前記暗号化を行う手段にて暗号化された分散データのそれぞれを復号し、その復号したそれぞれの分散データを用いて行う手段とを備えている。

(もっと読む)

認証方法および認証フレームワーク

アドホックなネットワーク内の認証が、第1のデバイス(例えばサービス要求デバイス)と第2のデバイス(例えばサービス提供デバイス)の間で、第3のデバイス(ピアデバイス)を使用して確立される。前記第1のデバイスから前記第2のデバイスに認証要求が送信される。前記第2のデバイスが、少なくとも1台の第3のデバイス(すなわちピアデバイス)に問い合せメッセージを送信する。前記ピアデバイスが前記第1のデバイスによって以前に認証されている場合、前記ピアデバイスは、前記第1のデバイスと前記第2のデバイスとに認証資格証明(例えば認証キー)を送信する。前記第1のデバイスは、前記認証資格証明を受信すると、前記第2のデバイスに前記認証資格証明を送信する。次に、前記第2のデバイスは、前記第1のデバイスから受信した前記認証資格証明と、前記第3のデバイスから受信した前記認証資格証明とを比較して、前記認証資格証明同士が一致した場合に、前記第2のデバイスにより前記第1のデバイスを認証する。好ましくは、前記第3の(ピア)デバイスから前記第1のデバイスに送信される前記認証資格証明が暗号化される。

【代表図】図4  (もっと読む)

(もっと読む)

認証鍵および安全な無線通信を確立する方法

ネットワークとモバイル機器との両方において認証鍵を確立する、ANSI−41セキュリティプロトコルを活用する方法を提供する。モバイル機器によって生成される認証鍵は、そのモバイル機器によってそれぞれ計算されるモバイル鍵およびネットワーク鍵の両方に基づく。ネットワークによって生成される認証鍵は、そのネットワークによってそれぞれ計算されるモバイル鍵およびネットワーク鍵の両方に基づく。モバイル鍵はモバイル機器によって生成されるチャレンジから計算され、ネットワーク鍵は、ネットワークによって生成されるチャレンジに基づいてモバイルによって生成される。  (もっと読む)

(もっと読む)

サーバ基盤移動インターネットプロトコルシステムにおけるセキュリティ方法

本発明は、サーバ基盤移動インターネットプロトコルシステムにおけるセキュリティ方法に関し、特に、移動ノードとサーバ間、あるいは、移動ノードと移動ノード間に交換される制御メッセージを初め一般データを安全に交換するためのセキュリティ方法に関する。具体的に、入力されるID及びパスワードを用いて相互認証を遂行しながら、対応するノードとキー情報を交換して必要なキーを生成し、保安政策を交渉するmPAK遂行モジュール、及び前記対応するノードと交渉された保安政策を設定し、データ伝送時に前記設定された保安政策に従って前記データに保安政策を適用する保安モジュールを含む移動ノードによってデータを安全に交換する方法に関する。  (もっと読む)

(もっと読む)

データセキュリティ装置

データセキュリティ装置は元データを複数のデータに断片化し、前記断片化データをブロック化し、さらに前記ブロック化されたデータを各ストレージ媒体上および内に分散・保管する。前記データセキュリティ装置は、ファイルの元データが断片化およびブロック化され、分散・保管される第1ブロックを有するストレージと、元データが断片化され、ブロック化され、分散・保管される第2ブロックを有するセキュリティーストレージ媒体と、前記ストレージ、前記セキュリティ媒体、およびオペレーティングシステム(OSシステム)の間でデータインターフェイスを行い、元データを断片化およびブロック化し、さらに前記ブロック化されたデータを前記ストレージ上および前記セキュリティーストレージ媒体内に分散・保管する分散ストレージ管理モジュールと、を含む。 (もっと読む)

分散情報生成装置、秘密情報復元装置、権限情報を伴った分散情報の生成方法、秘密情報のアクセス制御方法およびプログラム

【課題】排他的論理和を用いた閾値秘密分散法を用いて、簡易な構成でアクセス制御を実現する。

【解決手段】秘密情報を入力する秘密情報入力部と乱数を入力する乱数入力部とを備え、入力した秘密情報と乱数との排他的論理和(XOR)演算を実行し、部分分散情報を生成する部分分散情報生成手段において、秘密情報入力部および乱数入力部に、乱数と秘密情報とからなる所定数の情報を1つの単位として、秘密情報の復元の際に乱数を発生させる権限情報を対応させて入力し、部分分散情報生成手段から出力される部分分散情報を連結手段により連結して分散情報を生成するとともに、生成した分散情報と権限情報とを送信部から所定の権限を有する管理者に対し送信する。

(もっと読む)

分散情報生成装置、秘密情報復元装置、分散情報生成方法、秘密情報復元方法およびプログラム

【課題】安全かつ高速な処理が可能であるとともに、分散情報のサイズに自由度を持たせて、そのサイズを削減することができる分散情報生成装置等を提供する。

【解決手段】秘密情報を分割して部分秘密情報を生成する秘密情報分割器と、秘密情報分割器が生成した所定数の部分秘密情報と所定数の乱数を入力し、所定数の部分秘密情報と所定数の乱数との排他的論理和(XOR)演算により、部分分散情報を生成する部分分散情報生成器と、生成された部分分散情報を結合して分散情報を生成する結合器とを備えた分散情報生成装置において、秘密情報を部分分散情報生成器に入力する所定値よりもL個多い部分秘密情報に分割し、余剰のL個の秘密情報を所定数の乱数の一部として部分分散情報生成器に入力する。そして、部分秘密情報とL個の部分秘密情報および乱数とのXOR演算により、部分分散情報を生成し、生成した部分分散情報を連結して、分散情報を生成する。

(もっと読む)

分散情報生成装置、秘密情報復元装置、分散情報生成方法、秘密情報復元方法およびプログラム

【課題】秘密情報の正当性の証明や分散情報の信頼性を確保できる分散情報生成装置等を提供する。

【解決手段】秘密情報を分割して部分秘密情報を生成し、部分秘密情報と乱数あるいは付加情報との排他的論理和(XOR)演算により、部分分散情報を生成し、生成した部分分散情報を連結して、分散情報を生成する。これにより、本来、乱数を入力すべき箇所に付加情報を入力することから、必要な付加情報を分散情報に埋め込むことができる。

(もっと読む)

ネットワーク内のデバイスの識別および認証

ネットワークアクセスキーをネットワーク内のデバイスに分配する方法は、ネットワークアクセスキーを生成する工程と、前記ネットワークアクセスキーに対して複数の別個の鍵シェアを生成する工程とを含む。1つのデバイスが、前記ネットワークアクセスキーを生成するための所定数の別個の鍵シェアを必要とする。少なくとも1つのデバイスが複数の別個の鍵シェアを受け取るように、鍵シェアが前記ネットワーク内のデバイスに分配される。 (もっと読む)

デジタル情報の保護方法、装置およびコンピュータによるアクセス可能な記録媒体

【課題】保護されたディジタル情報が容易に再構築されたり回復されたりすることのないディジタル情報の保護方法を提供する。

【解決手段】デジタル情報の保護方法は、保護されたアドレス領域をプリセット変換構成単位に基づいて複数のアドレス・ブロックに変換し、パラメータとして、このアドレス・ブロックを使用してアドレス・ブロック再配列規則を生成し、保護されたアドレス領域のアドレス・バッチにデータをロードする場合には、アドレス・バッチを前記変換構成単位に基づいて複数のアドレス・ブロックに変換し、アドレス・ブロック再配列規則に従って保護されたアドレス領域中のアドレス・ブロックの再配列されたアドレスを検索し、この再配列されたアドレスにデータをロードする。

(もっと読む)

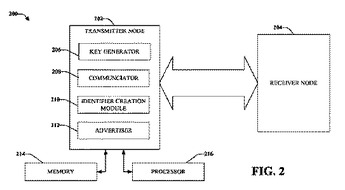

ピアツーピア識別子

ピア発見中のアドホックのピアツーピア型のネットワークでは、種々の装置のユーザに関連している情報は、ネットワーク内の他の装置に送信されるが、これは、ユーザのプライバシーを危険にさらす可能性がある。多数の個人に知られている可能性がある公開の識別子をアナウンスする代わりに、ユーザ装置は、選択された少数の個人に知られていてもよい、或いは、選択された少数の個人によって決定されてもよい非公開の識別子をアナウンスする。選択された個人は、公開の識別子に関連する非公開の識別子を決定するために鍵を与えられることができ、或いはその逆であってもよく、この鍵は、有効範囲又は時間期間を有することができ、この有効範囲又は時間期間の後に鍵は失効する。鍵の失効の前に、選ばれた個人は、各自の装置を通じて、アナウンスされている現在の非公開の識別子によって、対応するユーザ及び/又は装置を検出することができ、従って、ユーザの存在を認識する人数を抑制することができる。  (もっと読む)

(もっと読む)

正当性認証システム及び正当性認証方法

【課題】特別な確認用記録媒体を各利用者に携帯させることなく、効率良く各利用者の正当性を第三者に確認させることができる正当性認証システム及び正当性認証方法を提供すること。

【解決手段】組織毎に設けられた複数のサーバ装置で該組織に所属する所属員の参照顔画像データを分散管理するとともに、認証局30が認証端末10からの認証要求に応答して該当するサーバ装置40を特定し、特定したサーバ装置40で管理される参照顔画像データと入力顔画像データとに基づいて認証処理を行って、その認証結果を認証要求元の認証端末10に接続された表示部に表示する。

(もっと読む)

冗長化データ中継装置および冗長化データ中継装置を用いた暗号化通信方法

【課題】現用ルータと待機ルータとを備える冗長化データ中継装置を用いてメッセージIDを含む生存確認パケットの送受信を行う上で、待機ルータが現用ルータに切替えられる際に、シーケンシャルなメッセージIDに関して同期のとれた引継ぎを簡単かつ適正に行えるようにする。

【解決手段】現用ルータ120から対向装置210に対して不定期に送信されていたメッセージIDを含む生存確認パケットを、一定時間t毎に強制的に送信させることで、待機ルータ130側でも送信開始時からの所要時間Tから現在のメッセージIDを常に推定可能とし、待機ルータ130が現用ルータに切替わる際には、所要時間Tと一定時間tとの情報に基づき現在のメッセージIDを推定し、推定された現在のメッセージIDから対向装置210に対する送信を引継ぐことで最終的に同期のとれたメッセージIDを確定させることができるようにした。

(もっと読む)

181 - 200 / 282

[ Back to top ]