Fターム[5J104EA04]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483)

Fターム[5J104EA04]の下位に属するFターム

Fターム[5J104EA04]に分類される特許

2,141 - 2,160 / 3,960

コンテンツ配信システム、端末装置、対象装置、コンテンツ配信装置及びコンテンツ配信方法

【課題】コンテンツ配信装置からコンテンツの配信を受ける際に自端末装置の識別データを第三者に盗まれることを防ぐことができ、端末装置と対象装置との間で通信が正常に行なわれていることを端末装置の利用者が知ることができるコンテンツ配信システム、端末装置、対象装置、コンテンツ配信装置及びコンテンツ配信方法を提供する。

【解決手段】端末装置は、第1のセッションキーを生成する第1のセッションキー生成部と、第1のセッションキーと所定の関係を有する第2のセッションキーを生成する第2のセッションキー生成部と、対象装置で第1のセッションキーが受信されたか否かについて確認する受信確認用キーを生成する受信確認用キー生成部と、第1のセッションキーと受信確認用キーとを対象装置に送信する第1の送信部と、対象装置から受信確認用キーを受信した場合に第2のセッションキーをコンテンツ配信装置に対して送信する第2の送信部とを備える。

(もっと読む)

画像処理装置

【課題】暗号化処理の実行時に演算処理装置に処理負荷かかからず他の機能の処理能力に影響を与えない画像処理装置を提供する。

【解決手段】

例えば、TIFF形式の画像ファイルにおいて、データ量が多い画像データ(data0、data1、data2)自体を暗号化することなく、データ量が少ないファイル形式情報であるIFHに含まれる「fileType」、「version」や、ファイル構造情報である「tagCount」、「sig_tag0〜2」、「type0〜2」、「pointer0〜2」、「size0〜2」を暗号化することによって、クライアントPCなどのビューワーで画像ファイルを再生して表示することができないようにする。

(もっと読む)

フロー識別用の鍵を使用した、モバイルIPのトンネリング・サポート

モバイル・ノードのモビリティをサポートするネットワークにおいて、第1のモビリティ・ノードと第2のモビリティ・ノードとの間のトンネルがネットワークにおいて確立される。確立されたトンネルは、トンネルを介して通信されるデータをカプセル化するために少なくとも1つの鍵(208)を使用するトンネリング・プロトコル(例えば、汎用ルーティング・カプセル化・トンネリング・プロトコル)による。対称鍵又は非対称鍵は、例えば、重なるプライベートIPv4アドレス指定を使用するモビリティ・ノードをサポートする場合に、モビリティ・ノード間の順方向又は逆方向において特定のトラフィック・フローを識別するために使用することができる。シグナリングは、モビリティ・プロトコルにより、モバイル・ノードのモビリティ・サポートを提供するために通信される。ここで、モビリティ・プロトコルは、プロキシ・モバイル・インターネット・プロトコル及びモバイルIPバージョン6から選択される。  (もっと読む)

(もっと読む)

画像処理システム

【課題】セキュリティを向上できると共にユーザの使い勝手も向上できる画像処理システムを提供すること。

【解決手段】MFPと端末装置がネットワーク接続される画像処理システムにおいて、MFPと端末装置には同じ検証用情報が記憶されている。端末装置は、自己が記憶している検証用情報を自己の暗号鍵で暗号化し、暗号化された検証用情報をプリントジョブのデータに含めてMFPに送信する。MFPは、端末装置からのプリントジョブのデータに含まれる検証用情報(暗号化後のもの)を自己の復号鍵で復号し(S507)、復号した情報と自己が記憶している検証用情報を比較して(S509)、鍵の適正を検証する(S511)。双方の情報が一致していなければ鍵が適正のものではないとして(S513で「NO」)、端末装置の暗号鍵が正しいものに更新されていない旨を警告する(S519)。

(もっと読む)

端末装置、データ管理装置およびコンピュータプログラム

【課題】秘匿したい情報をネットワーク上の保管センタに保管する際の安全性の向上を図る。

【解決手段】通信回線を介してデータ管理装置2にアクセスし、暗号化データと、その暗号鍵を復元する基の情報の一方であるマスターシェアに基づいて生成されたもう一方の該基の情報である暗号鍵シェアと、前記マスターシェアが秘密分散法により2つのシェアに分割された一方のシェアとを保管させるユーザの端末装置1に、マスターシェアを格納するマスターシェア記憶手段と、マスターシェア記憶手段に格納されるマスターシェアと、前記データ管理装置から受け取ったサブシェアとを基に新しいマスターシェアを生成し、マスターシェア記憶手段に格納されるマスターシェアを書き換えるマスターシェア更新手段とを備える。

(もっと読む)

端末装置、データ管理装置およびコンピュータプログラム

【課題】秘匿したい情報をネットワーク上の保管センタに保管する際の安全性の向上を図る。

【解決手段】端末装置1において、マスターシェアに基づいて暗号鍵を生成する鍵生成手段と、該暗号鍵を用いてデータを暗号化する暗号化手段と、暗号鍵を復元する基の情報の一方であるマスターシェアに基づいて、もう一方の該基の情報である暗号鍵シェアを生成する暗号鍵シェア生成手段と、暗号化データ及び暗号鍵シェアをデータ管理装置2に保管させるデータ保管要求手段と、データ管理装置2から暗号化データ及び暗号鍵シェアを取得するデータ読み出し要求手段と、該取得された暗号鍵シェアとマスターシェアとから暗号鍵を復元する鍵復元手段と、復元された暗号鍵を用いて暗号化データを復号する復号手段とを備える。

(もっと読む)

添付ファイル暗号化方法及びこの方法を実施するメールサーバ

【課題】予め暗号鍵を登録しておく必要なしに、電子メールに含まれるファイルが暗号化され、正規の受信側で確実にそのファイルが復号される添付ファイル暗号化技術を提供する。

【解決手段】送信元から受けとった電子メールに含まれる添付ファイルを暗号化するための新規の暗号鍵を生成する暗号鍵生成部42と、暗号鍵を電子メールの属性情報又は送信元識別情報又は送信先識別情報あるいはそれらの組み合わせを検索キーとして記録する暗号鍵記録部47と、暗号鍵で添付ファイルを暗号化する暗号化部42と、暗号化された添付ファイルを受信した送信先から添付ファイルに対する添付ファイル操作イベント情報に基づき添付ファイルを復号するための暗号鍵を抽出する暗号鍵抽出部48と、抽出された暗号鍵を送信先に送る暗号鍵送出部45とからなる添付ファイル暗号化メールサーバ。

(もっと読む)

腕時計

【課題】 互いに情報伝達が可能で、唯一に対応付けられている技術的保証を備えた腕時計の対を提供する。

【解決手段】 腕時計1aは、スイッチ2c1乃至2cへの操作に応じてLED2e1乃至2e3を点灯させるとともに、制御データを生成し、これに自己の認識番号を付加して送信データちとして暗号化して送信データを無線送信する。腕時計1bは送信データを復号化してこれに含まれる認識番号を確認し、自己の対となる腕時計1aからの送信データであることを確認して送信データに含まれる制御データに従ってLED2e1乃至2e3を点灯させる。腕時計1a、1bは、認識番号等により、互いに唯一に対応付けられていることの技術的保証がされる。

(もっと読む)

デジタル証明書配布システム、デジタル証明書配布方法、及びデジタル証明書配布プログラム

【課題】端末装置でのデジタル証明書の保存失敗を検出した場合に、有効なデジタル証明書を複数の端末装置に配布してしまうことを防止して簡易な操作で再度デジタル証明書の配布を行う。

【解決手段】デジタル証明書配布システムにおいて、パスワードと、複数のデジタル証明書のシリアル番号及び状態情報とを所定の識別情報に対応付けて格納する格納手段と、端末装置からパスワードを受信し、当該パスワードが前記格納手段に格納されたパスワードと一致する場合に、当該パスワードに対応し、前記状態情報が未配布を示すデジタル証明書を取得し、そのデジタル証明書を前記端末装置に配布する手段と、前記デジタル証明書が前記端末装置に正常に保存されたことが確認できた場合に、当該デジタル証明書に対応する状態情報を有効とするとともに、それ以外のデジタル証明書に対応するシリアル番号を削除又は無効化する状態変更手段とを備える。

(もっと読む)

ネットワークアクセス認証システム、認証鍵生成サーバ、認証鍵配布サーバ、端末装置及びアクセス管理サーバ

【課題】ネットワークアクセスに対するシングルサインオンを確立すると共に、ネットワークにおけるアクセス制限を行うことを可能とする。

【解決手段】ネットワークアクセス認証システムは、ネットワーク(NW502,インターネット503)上のコンテンツサーバ3へアクセスする端末1と、認証鍵を生成する認証鍵生成サーバ8と、認証鍵を配布するポータルサーバ2と、アクセス管理サーバ4とを備える。認証鍵は、ネットワークへアクセスするためのネットワーク設定情報と、ネットワークへのアクセス認可に使用される認証トークンと、ネットワークにおいて特定のアクセス先以外へのアクセスを制限するアクセスポリシーとを含む。アクセス管理サーバ4は、認証トークンに応じてアクセス認可要求を認可するか否かを判定し、アクセス認可要求を認可する場合、ネットワークに設けられたアクセスポリシー設定部52にアクセスポリシーを設定する。

(もっと読む)

リアクティブオペレーションのために最適化されるケルベロス化ハンドオーバキーイング

【課題】サーバ、オーセンティケータ及びモバイルノードの間の安全キー配信のためにケルベロスを使用するメディア独立ハンドオーバキー管理アーチテクチャを提供する。

【解決手段】好適実施形態では、キー配信のための信号伝達は再キーイングに基づいており、EAP(拡張認証プロトコル)及び初期ネットワークアクセス認証と同様なAAA(認証、許可及び課金)信号伝達を要求する再認証から切り離す。このフレームワークにおいて、モバイルノードはハンドオーバ以前に1セットのオーセンティケータと通信しないでそれらとのセキュリティ関連性を動的に確立するために必要とするマスタセッションキーを取得できる。再キー動作を再認証から分離することによって、提案のアーチテクシャは事前モード動作のためにより最適化される。それはモバイルノードとターゲットアクセスノードとの間でキー配信役割を逆転することによってリアクティブモード動作のために最適化もし得る。

(もっと読む)

デジタル著作権制御用再帰的セキュリティプロトコルのための方法およびシステム

デジタルデータの保護のために再帰的セキュリティプロトコルを利用するシステムおよび方法を説明する。これらは、第1の暗号化アルゴリズムによってビットストリームを暗号化するステップと、第1の暗号解読アルゴリズムを暗号化されたビットストリームに関連付けるステップとを含んでもよい。次いで、得られるビットストリームは、第2のビットストリームを生じるように、第2の暗号化アルゴリズムによって暗号化されてもよい。次いで、この第2のビットストリームは、第2の暗号解読アルゴリズムに関連付けられる。次いで、この第2のビットストリームは、関連キーを使用して意図された受信者によって解読されてもよい。 (もっと読む)

使用者生成コンテンツ保護システム及びその方法

【課題】使用者によって生成されるUCCコンテンツに対する著作権を保護するコンテンツ保護システム及びその方法を提供する。

【解決手段】本発明は、使用者生成コンテンツ保護システム及びその方法に関するものである。

DRM(Digital Rights Management)パッケージャを含むコンテンツアップロードサーバまたは使用者端末を利用して使用者生成コンテンツに対するコンテンツを保護するための著作権保護を行う。したがって、使用者生成コンテンツに対する著作権保護を行うことができ、正当な使用者生成コンテンツを提供した使用者にもそれに伴う報酬を提供することができる。また、不法に流通された使用者生成コンテンツが発生した場合には、最初にコンテンツの流通を試みた人を追跡して、責任の所在を確認することができる。  (もっと読む)

(もっと読む)

ポータブル認証デバイス

本発明は、ユーザを認証するためのポータブルデバイス(10)であって、単一のハウジング(101)を備え、ハウジング(101)内に、ユーザが押さなければならないキーなど、デバイスを作動させるための手段(16)と、デバイス(10)が作動されるときに計算を実施するマイクロプロセッサ(32)とが収容され、計算が、メモリ(37)に格納されている秘密鍵に基づくアルゴリズムを使用して、動的パスワードを生成し、秘密鍵が格納されているメモリ(37)が、ハウジング(101)内部に配置され、デバイスに取外し可能に接続されるようなものであるポータブルデバイス(10)に関する。 (もっと読む)

共有暗号化キーの変更

【課題】共有暗号化キーの変更のためのシステムおよび方法を提供する。

【課題を解決するための手段】

第1の動作環境(56)と、第2の動作環境(62)とをを備えるシステム(50)であって、前記第1の動作環境及び前記第2の動作環境は、共有暗号化キー(K3)を使用して、暗号化された形で情報を交換し、前記第1の動作環境及び前記第2の動作環境は、別の共有暗号化キー(K4)を使用して、前記暗号化キーK3を変更するように協調し、前記暗号化キーK4は、前記暗号化キーK3が変更される時に変更される。

(もっと読む)

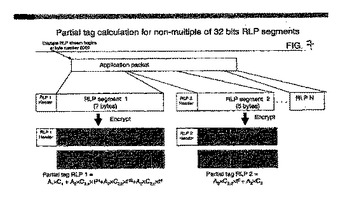

メッセージデータの非順次着信に対する許容度を有するメッセージ完全性のための処理方法

本発明の1つの例示的な実施形態が、送信のためのアプリケーションパケットを処理するための方法を開示し、このアプリケーションパケットを複数のセグメントに分割し、第1の擬似ランダムビットを作成し、および、この複数のセグメントのそれぞれと、この複数のセグメントのそれぞれに関連する第1の擬似ランダムビットの諸部分とに基づいて、部分的タグを生成することを含む。この方法は、アプリケーションパケットの最後のセグメントに関連する最後の部分的タグを含め、部分的タグを組み合わせて、蓄積されたタグを作成し、この蓄積されたタグと、第2の擬似ランダムビットとに基づいて、認証タグを生成し、この認証タグを格納し、およびこの認証タグを含む複数のセグメントを送信することをさらに含む。  (もっと読む)

(もっと読む)

コンテンツの利用端末を制限する方法、記憶装置およびシステム

【課題】 コンテンツの再生が可能な端末を柔軟に制限し、コンテンツの不正利用を防ぐ。

【解決手段】 各再生端末を識別するために、各端末装置に固有の識別子を割り振る。そして、ライセンスに、そのライセンスで再生を許す端末の識別子を登録する。コンテンツを再生する際、ライセンス転送先である端末装置と、ライセンス転送元である記憶装置の間で認証を行う。そして認証時に端末装置自身の識別子を、転送元である記憶装置へ送信する。記憶装置は、送られてきた識別子とライセンスに登録されている識別子を照合し、同じ識別子であれば、ライセンスを端末装置へ転送し、異なる識別子であれば、ライセンスの転送を中止する。

(もっと読む)

セッション鍵共有システム、第三者機関装置、要求側装置、および応答側装置

【課題】エンドエンドでの認証が予め確保されていることを前提とせずに、セッション鍵を共有(転送、交換)することを課題とする。

【解決手段】第三者機関装置は、要求側装置および応答側装置の各々の認証に用いる認証情報を保持し、要求側装置および応答側装置を認証することを要求する認証要求の各々を要求側装置および応答側装置の各々から受信すると、保持された認証情報を用いて要求側装置および応答側装置の各々を認証し、要求側装置および応答側装置の各々による認証要求が認証された結果が成功の場合に、要求側装置と応答側装置との間でセッション鍵を共有させるように、セッション鍵を要求側装置および/または応答側装置に送信する。

(もっと読む)

サービス利用識別情報生成装置、サービス利用識別情報生成システム、サービス利用識別情報生成方法およびプログラム

【課題】TTPおよびサービス提供サーバの管理負担の増加を抑えつつ、ユーザのIDと鍵とを識別するための情報との間で紐付けが切り離されてしまった場合でも、そのIDのユーザを確実に特定できるサービス利用識別情報生成装置等を提供する。

【解決手段】受信したユーザのログイン情報に付加情報を付与し、この情報をユーザが提供を受けるサービスごとに異なる暗号化鍵で暗号化する。次に、暗号化された情報にサービスごとに異なる暗号化鍵の情報を付与し、この情報をサービス利用識別情報生成装置固有の暗号化鍵で暗号化する。

(もっと読む)

セキュアプロセッサシステム、セキュアプロセッサ及びセキュアプロセッサシステムの制御方法

【課題】プロセッサ処理の安全性を高めたシステムを、製造者とユーザが相手の暗号情報を知ること無しに、最小限のモジュール追加で実現することを目的とする。

【解決手段】命令コードを実行するCPUコア21と、プロセッサ鍵を保持する暗号鍵保持部25と、コア21に入出力されるデータをプロセッサ鍵で暗号化または復号化する暗号処理部24と、を有するセキュアプロセッサ20と、メモリ30と、を備えるセキュアプロセッサシステムであって、暗号鍵保持部25は、固定暗号鍵を保持する固定レジスタ26と、入力される命令暗号鍵が格納され、格納された命令暗号鍵を読み取り不能に保持する書込レジスタ27と、を備え、暗号鍵保持部は、立ち上げ時には固定暗号鍵を、命令暗号鍵が書き込まれた後は命令暗号鍵を、プロセッサ鍵として出力する。

(もっと読む)

2,141 - 2,160 / 3,960

[ Back to top ]