Fターム[5J104EA04]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483)

Fターム[5J104EA04]の下位に属するFターム

Fターム[5J104EA04]に分類される特許

3,861 - 3,880 / 3,960

端末装置及び著作権保護システム

変換を施したコンテンツを他の機器へ移動した場合であっても、コンテンツの移動先の機器からコンテンツの移動元へ再度コンテンツを移動させた場合に、変換前のコンテンツを利用することができる端末装置を提供する。 端末装置は、前記コンテンツを、予め記憶し、前記コンテンツに、質を下げる非可逆変換を施して、変換コンテンツを生成し、生成した変換コンテンツを、前記記録媒体へ書き込む。端末装置は、暗号鍵を用いて、前記コンテンツの1のブロックを暗号化して、暗号化ブロックを生成し、前記1のブロックを、前記暗号化ブロックに置き換え、前記暗号鍵を、前記記録媒体へ書き込む。 (もっと読む)

ネットワーク・ドメインのネットワークエンドポイントにおける組込みエージェントの間で暗号化キーを共有するための方法、装置及びコンピュータプログラム製品

ネットワークドメインにおいて、暗号キーを共有するための方法及び装置であって、ネットワークエンドポイント上の組込みエージェントが暗号キーの配送に関与する。1つの実施形態においては、同一ネットワークドメイン上のあるネットワークエンドポイントにおける組込みエージェントと、他のネットワークエンドポイントにおける組込みエージェントが、共に、共有対称キーを受けとり、保存することが可能である。組込みエージェントにより、ホストからは直接アクセス不可能なセキュアストレージに、共有キーを保存することが可能となる。ホストが、暗号化データを送りたいときには、組込みエージェントが、暗号サービスへのアクセスを提供してもよい。組込みエージェントにより、共有キーを、攻撃や感染を受け入れるホスト部から隔離することが可能である。

(もっと読む)

(もっと読む)

署名付きファイルに証明書をリンクする方法およびシステム

【課題】 証明書をそれに関連する署名付きファイルにリンクさせる方法およびシステムを提供する。

【解決手段】 本発明の方法およびシステムによれば、証明書が保管されているアドレスまたはURLは、ファイルと一緒に伝送されるように、署名付きファイルのファイル名内にエンコードされる。このような署名付きファイルを受信した場合、第1のステップは、ファイル名から証明書アドレスを抽出しデコードすることにある。署名付きファイルを開いて認証する前に、証明書アドレスを使用して、証明書にアクセスし、証明書をチェックすることができる。好ましい一実施形態では、署名付きファイルの署名はファイルの内容と秘密鍵に基づくものであり、対応する証明書は少なくとも対応する公開鍵を含む。

(もっと読む)

マルチチャネル許可管理及び制御を介したセキュアなデータ送信

複数のチャネルを介し音声/映像(AV)データなどのデータを通信する方法は、暗号化されたデータを生成するため、データ及び暗号化情報を選択し、当該データを暗号化情報により暗号化することに関する。暗号化情報は、各部分に分割される。暗号化されたデータは、複数のチャネルの少なくとも1つを介し通信され、暗号化情報の少なくとも一部は、暗号化されたデータが通信される以外の少なくとも1つのチャネルを介し通信される。より一般的なケースでは、暗号化されたデータが1つのチャネルを介し送信され、暗号化情報は、分割され、複数の他のチャネルを介し送信される。 (もっと読む)

ワイヤレスハンドヘルド装置を配置および提供すること

一つ以上のメッセージを交換するために、第1のシステムによって実行される、該第1のシステムと第2のシステムとの間における双方向通信経路を確立する方法が記載される。第1の公開鍵および第1の秘密鍵を有する第1の鍵の対を生成され、第2の公開鍵および第2の秘密鍵を有する第2の鍵の対を生成される。第2の公開鍵は、第1のシステムおよび第2のシステムに対して既知である共有された機密に基づいて生成される。第2の公開鍵および第1の公開鍵は第2のシステムに送信される。第2のシステムによって生成される第3の公開鍵および第4の公開鍵は受信され、第4の公開鍵は共有された機密に基づいて生成される。第1の秘密鍵、該第2の秘密鍵、該第3の公開鍵、および該第4の公開鍵に基づいてマスター鍵は計算され、マスター鍵は一つ以上のメッセージの暗号化において用いられるように構成されている。  (もっと読む)

(もっと読む)

セキュリティ保護された実時間プロトコルにおける暗号情報の効率的な送信

セキュリティ保護された実時間プロトコルにおける暗号情報の効率的な送信。送信端末は、データを、ビットストリームから導き出されたセッションキーで暗号化するのに使用され得る。ビットストリームは、ヘッダ情報と共に、受信端末へ送られ得る。帯域幅を節約するために、情報は部分に分割され、各部分は暗号化されたデータパケットで送信され得る。受信端末は、パケットヘッダ内の情報部分からビットストリームを復元し、ビットストリームを使用して、セッションキーを導き出すのに使用され得る。セッションキーは、データを解読するのに使用され得る。 (もっと読む)

無線携帯インターネットシステムにおけるトラフィック暗号化キー管理方法及びそのプロトコル構成方法、そして、加入者端末でのトラフィック暗号化キー状態マシンの動作方法

自動的に生成するトラフィック暗号化キー(TEK)は、基地局によるマルチキャストまたはブロードキャストサービスのため、加入者端末によって使用されるTEKを周期的に更新する。基地局は、第1キー更新命令メッセージを、TEK暗号化のためのグループキー暗号キー(GKEK)を更新するために、また、第2キー更新命令メッセージを、TEKを更新するために、加入者端末に送って、TEKを更新する。基地局は、M&B TEK Grace Timeを設定するが、これは加入者端末で設定されるTEK Grace Timeとは異なり、新しいGKEKを含む第1メッセージを加入者端末に、プライマリマネジメントコネクションを通してM&B TEK Grace Timeより前に送り、新しいGKEKで暗号化された新しいTEKを含む第2メッセージを更にM&B TEK Grace Timeの後でブロードキャストコネクションを経由して送る。 (もっと読む)

反復暗号化ブロックのための装置及び方法

CPUの制御下で一定の段数を有しない反復暗号化ブロックのための方法及び装置である。一実施の形態において、第1の暗号化ブロックは、内部鍵又は予めプログラミングされた鍵を用いて、受信した情報をデスクランブルし、デスクランブル鍵又はデスクランブルされたデータを形成する。データフィードバックパスは、デスクランブルされたデータを内部データとして記憶し、内部データ又は外部データを第1の暗号化ブロックのデータ入力として供給する。鍵フィードバックパスは、デスクランブル鍵を内部鍵として記憶し、内部鍵又は予めプログラミングされた鍵を第1の暗号化ブロックの鍵入力部に供給する。第2の暗号化ブロックは、最終的なデスクランブル鍵を用いて、受信したコンテンツをデスクランブルする。他の実施の形態についても説明し、請求項として記載する。  (もっと読む)

(もっと読む)

インターネット上の安全な直接情報移動用装置

インターネット上の安全な情報直接移動装置において、各情報転送端末装置10の記憶部ユニット11が、他の情報転送端末装置20のコーディングキー26の一時記憶装置に用いる一つ以上の記録レジスタ15で構成される一方、情報転送ネットワーク30が、少なくとも一つの中央トラフィックコーディネーションユニット40で構成され、中央トラフィックコーディネーションユニットが、マスターデコーディングキー42aを記憶するMDレジスタ42と夫々の情報転送端末装置10,20に属するコーディングキー16,26を記憶するベースセル43a,43bを含む記憶ユニット43とを有し、マスターデコーディングキー42aと協働するマスターコーディングキー41aが、中央トラフィックコーディネーションユニットに配置され、情報転送端末装置10,20のCレジスタ13a,23aには、中央トラフィックコーディネーションユニットのMDレジスタに記憶されたマスターデコーディングキーと協働するマスターコーディングキーが与えられることを特徴とする。 (もっと読む)

トークン提供

トークン101 のような装置を提供する方法に関する。装置は証明機関102 に対して証明リクエストを発行する。そのリクエストは装置と特有に関連している公開暗号キーを含んでいる。証明機関102 は装置に対する対称暗号キー106 を発生し、それを公開キー108 を使用して暗号化し、デジタル証明を生成し、それは属性として暗号化された対称キーを含んでいる。証明機関102 はそのデジタル証明を装置へ送り、その装置ではその装置の私設キー107 を使用して対称キーを解読し、解読された対称キーを記憶する。 (もっと読む)

DRMによる選択的複数暗号化

デジタルテレビジョン信号を暗号化する暗号化方法は、デジタルテレビジョン信号のデータの暗号化されていないパケットを検査し、パケットタイプを特定するステップ(350)と、パケットタイプとして特定されたパケットをコピーし、第1及び第2の複製パケットを生成するステップと、限定受信暗号化法に基づいて、第1の複製パケットを暗号化し、限定受信暗号化パケットを生成するステップ(358)と、デジタル著作権管理(DRM)暗号化法に基づいて、第2の複製パケットを暗号化し、DRM暗号化パケットを生成するステップ(362)と、パケット種類の暗号化されていないパケットを、デジタルテレビジョン信号の限定受信暗号化パケット及びDRM暗号化パケットに置換し、マルチプル部分暗号化デジタルテレビジョン信号を生成するステップとを有する。他の実施形態では、本発明から逸脱することなく、これらの特徴を変更でき、本要約は、本発明を限定するものではない。  (もっと読む)

(もっと読む)

機密データを直接的な読取から保護するために、材料要素の少なくとも1つの構造的な特性から得られたデジタル署名を使用する方法と、この保護されたデータを読取る方法

本発明は、機密データを直接的な読取から保護するべく、複雑であり、無秩序であって、固有であり、且つ安定した構造を具備する材料要素の少なくとも1つの構造的な特性から得られた1つ又はいくつかのデジタル署名の使用法と、このような保護されたデータの媒体、並びに、この保護されたデータを読取る方法に関するものである。  (もっと読む)

(もっと読む)

量子鍵配送方法および通信装置

本発明の量子鍵配送方法では、受信側の通信装置が、極めて高い誤り訂正能力をもつLDPC符号用のパリティ検査行列を用いて誤り訂正を行うこととした。また、本発明の量子鍵配送方法では、送信側の通信装置が生成した巡回符号シンドロームと、誤り訂正後の推定語に基づいて生成した推定巡回符号シンドロームと、を比較し、前記推定語の誤り検出を行うこととした。 (もっと読む)

ユーザが記憶媒体上に暗号化形式により格納されているコンテンツにアクセスすることを認証するための装置及び方法

本発明は、暗号化されたコンテンツを解読する少なくとも1つのアセットキーを格納し、キーテーブルキーを用いて暗号化される少なくとも1つのキーテーブルと、マシーン可読媒体識別子とを格納する記憶媒体上に暗号化形式により格納されるコンテンツにユーザがアクセスすることを許可する装置及び方法に関する。ユーザがコンテンツへのアクセスを他のユーザにシンプルであるがセキュアな方法により提供することを可能にするため、当該装置をネットワークに接続する接続手段と、当該記憶媒体にアクセスし、特に記憶媒体から媒体識別子とコンテンツを読み出すためのドライブと、当該コンテンツにアクセスするため認証され、当該ユーザ識別子によりネットワークに特定されるユーザの識別子と媒体識別子とをネットワーク内の認証ユニットに送信する送信機とを有し、媒体識別子とユーザ識別子とは、ユーザが少なくとも1つの所定のキーテーブルを解読することを可能にするユーザのためのキーテーブルキーを生成するのに認証ユニットによって使用される。  (もっと読む)

(もっと読む)

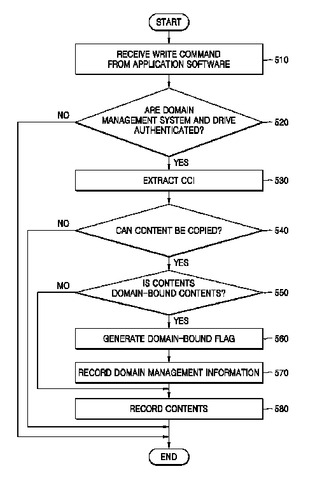

ドメイン管理システム下でのデータの記録及び再生方法

ドメイン管理システム下でのデータの記録及び再生方法を提供する。

本発明に係るコンテンツ記録方法は、ドメイン及びコンテンツに関する情報を表すドメイン管理情報及びドメイン内で、コンテンツが複写可能な程度を表す複写制御情報をホストの記録命令から抽出し、抽出されたドメイン管理情報を記録媒体に記録し、抽出された複写制御情報に基づいて、コンテンツを再生する機器をして、再生機器が所定の領域内のドメインにあるかを確認する手続を行わせるドメイン限定フラグを生成し、生成されたドメイン限定フラグ及びコンテンツを記録媒体に記録することにより行われる。これにより、ドメイン限定されたコンテンツを、他のドメインで再生不可能に維持しつつも、ドメイン管理システム下のスレーブ機器の外部記録媒体に保存可能である。

(もっと読む)

(もっと読む)

コンテンツ公開用の情報ネットワークの操作方法およびシステム

【課題】複数の情報処理サーバと、デジタルページ検索用の特別な情報処理ソフトウェアを備えた少なくとも一つのクライアント端末とを含んで、権利管理システムと一つまたは複数のネットワークオペレータとの少なくとも2個の異なるエンタティを接続する情報ネットワークの操作方法を得る。

【解決手段】この方法は、一方が前記ネットワークのデジタル証明書である2個のデジタル文書に権利管理システムがルートキーで署名して、情報ネットワークを初期化する事前ステップと、特に、サーバリストL1を取得し、前記サーバリストL1を含むデジタル文書を記録し、ネットワークオペレータがネットワークキーでこのデジタル文書に署名する、ネットワークのトポロジーの識別ステップと、アドレス取得サーバ(いわゆるルックアップサーバ)によるアドレス解決ステップと、アドレスパラメータに明記された一つまたは複数のサーバに収容される情報処理オブジェクトを、前記特別なソフトウェアを用いて検索するステップとを含んでおり、情報ネットワークの初期化ステップのデジタル証明書は、行政関係の情報と、ユーザがネットワークにアクセスできるようにする技術関係の情報とを含み、技術関係の情報は、特に、ネットワークキーの公開部分を含む。本発明は、また、この方法を実施するシステムに関する。

(もっと読む)

OCSP及び分散型OCSPのための効率的に署名可能なリアルタイム・クレデンシャル

デジタル証明書の有効性についての情報提供は、デジタル証明書セット内の複数のデジタル証明書それぞれのデジタル証明書有効性ステータスの確認と、複数のデジタル証明書のデジタル証明書セットの少なくともサブセットの有効性ステータスについての複数の人工的に事前計算されたメッセージの生成(メッセージの少なくとも一つは二つ以上のデジタル証明書有効性ステータスを示す)と、デジタル証明書セット内の特定のデジタル証明書についてのOCSP問合に応答するOCSP形式の応答を提供するための前記事前計算のメッセージへのデジタル署名(少なくとも一つのデジタル証明書は二つ以上のデジタル証明書に対するOCSP形式の応答に関連付けて使用される)とを含む。生成及びデジタル署名はOCSP形式の応答で答えられるOCSP問合よりも先に行われる。デジタル証明書有効性ステータスの確認はデジタル証明書についての認証情報の取得を含む。 (もっと読む)

セキュリティ装置、車両用認証装置、方法及びプログラム

電子鍵(2)の認証とは別に、IDカード(5)の認証と利用者認証情報の認証とを実行し、全ての認証が成功したときにエンジン始動情報を作成する。これにより、電子鍵データ又は電子鍵装置をコピーされても、車両の盗難を阻止することができる。 (もっと読む)

装置間の情報の安全移植方法及び装置

一般のアクセスカードは、カードスロットへの挿入によりデータ宛先装置と対をなし、公開/秘密鍵の公開部分はそのカードに記憶される。そのカードは宛先装置を認証する。対をなすカードは、カードスロットと取り外し可能大容量記憶媒体とを有するデータソース装置に転送される。そのカードは、データソースのカードスロットに挿入され、認証されるとき、ソース装置に公開鍵を転送する。ソース装置はコンテンツ符号化鍵を生成し、記憶媒体におけるデータを符号化する。コンテンツ符号化鍵は公開鍵を用いて符号化され、アクセスカードにロードされる。アクセスカード及び記憶媒体は宛先装置に転送され、ここで、アクセスカードは符号化暗号鍵を与える。宛先装置は、暗号化コンテンツ暗号鍵を復号化し、再生又は表示のために暗号化データを復号化する。  (もっと読む)

(もっと読む)

コンテンツ再生装置

デジタルコンテンツを再生するコンテンツ再生装置(1)であって、前記コンテンツ再生装置(1)に固有のデバイス鍵(110a)を、コンテンツ再生装置(1)の外部からはアクセスできないようにして記憶するデバイス鍵記憶部(110)と、デバイス鍵(110a)と一対一に対応付けられたデバイス鍵インデックス情報(19a)を記憶するデバイスID記憶部(19)と、インデックス情報を出力させる命令コードを受け付ける命令コード受け付け部(14a)と、当該命令に基づいて、デバイスID記憶部(19)に記憶されているデバイス鍵インデックス情報(19a)を外部に出力するデバイス鍵インデックス情報取得処理部(10a)およびデバイス鍵インデックス情報出力処理部(11a)とを備える。  (もっと読む)

(もっと読む)

3,861 - 3,880 / 3,960

[ Back to top ]