Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

141 - 160 / 403

情報処理装置及び情報処理装置の制御方法、情報処理システム

【課題】 プリンタなどの情報処理装置が電子証明書データを確実に取得して更新することができるとともに、従来の装置構成に対する大幅な機能追加をすることなく、電子証明書データの取得機能を備えた情報処理装置及び情報処理装置の制御方法、情報処理システムを提供する。

【解決手段】 更新版ファームウェアは1つのバイナリファイル形式となっており、このファイル内にはコントローラ部31を動作する上で必要なファームウェアデータと、プリンタ3がコンテンツサーバ2とセキュアな通信を行う上で必要となるルート証明書データが含まれている。取得した更新版のファームウェアから、当該ファームウェアに含まれるルート証明書データの固有情報を抽出し、抽出した固有情報を用いてRAM313に設けられたルート証明書の管理テーブルを更新する処理を実行する。

(もっと読む)

電子メール通信装置

【課題】電子メールに効率よく電子署名を付与する。

【解決手段】電子署名要否検出部122は、本文と添付ファイルとを含む送信対象の電子メールへの電子署名の付与指示がある場合に、添付ファイルに電子署名が付与されているか否かを判断し、添付ファイルに電子署名が付与されていない場合には、当該電子メールへ電子署名を付与すると判断するとともに、既に電子署名が付与されている場合には、本文の種類に応じて当該電子メールへ電子署名を付与するか否かを判断する。電子署名処理部124は、電子署名要否検出部122が電子メールへ電子署名を付与すると判断した場合に、電子メールに電子署名を付与する。

(もっと読む)

メール管理装置

【課題】端末装置の処理負担を軽減しながら、メール通信のセキュリティを高める。

【解決手段】管理用処理装置11は、外部通信回線から、署名情報、証明書情報、本文情報を含む第1のメールを受信すると、送信元のアドレス情報を含む証明書情報に含まれている公開鍵情報を管理用記憶装置12から読み出し、署名情報を検証する。署名情報が正常であることを検証すると、第1のメールの署名を解除した第2のメールをLANに送信する。第1のメールの送信元のアドレス情報を含む証明書情報が管理用記憶装置12に記憶されていない場合には、第1のメールに含まれている証明書情報から抽出した公開鍵情報を用いて署名情報を検証する。署名情報が正常であることを検証すると、第1のメールに含まれている証明書情報を管理用記憶装置12に記憶するとともに、第1のメールの署名を解除した第2のメールをLANに送信する。

(もっと読む)

送信情報管理装置

【課題】送信情報通信のセキュリティを高めるための処理機能を備えていない端末装置が用いられている場合でも、容易にセキュリティを高めることができる技術を提供する。

【解決手段】管理用処理装置11は、外部通信回線から、署名情報、証明書情報、本文情報を含む第1の送信情報を受信すると、第1の送信情報の送信元のアドレス情報を含む証明書情報に含まれている公開鍵情報を管理用記憶装置12から読み出し、読み出した公開鍵情報を用いて署名情報を検証する。署名情報が正常であることを検証すると、第1の送信情報の電子署名が解除され、署名解除処理を示す処理識別情報を含む第2の送信情報をLANに送信する。

(もっと読む)

情報処理装置、制御プログラム、情報処理システム

【課題】公開鍵証明書の効力情報の提供サーバが行う仕様変更に対応するための技術を構築する。

【解決手段】クライアントでは、提供サーバに対して要求形式に従って公開鍵証明書の効力情報を問い合わせ(S12〜S22)、応答結果を取得する(S24)。そして、応答結果に含まれる効力情報に基づいて、問い合わせた公開鍵証明書の効力確認を行う。また、予期される応答形式と応答結果とを比較し(S26)、必要であれば要求形式の再設定を行う(S32〜S36)。再設定では、検証サーバから、採用可能な要求形式と応答形式の組合せを記した形式情報が取得され、設定したい応答形式に対応した要求形式が検索される。

(もっと読む)

認証方法および装置

【課題】 ネットワークにおいてノードを効率的に認証する。

【解決手段】 あるサーバノードがあるクライアントノードを認証する方法は、前記クライアントノードがある秘密鍵sを取得し、ある証明書に含まれているユニークなハッシュコード値により前記クライアントノードのアイデンティティへバインドされる一方向ハッシュチェーンを、前記秘密鍵sを用いて生成するステップと、前記クライアントノードが、前記一方向ハッシュチェーンを用いて、公開鍵と秘密鍵とのm個のペアの数を求めるステップと、前記クライアントノードが、生成された公開鍵の一つを自己の証明書とともに前記サーバノードへ送信するステップと、前記サーバノードが、開示された公開鍵が前記クライアントノードの証明書に含まれているハッシュコード値へバインドされていることを検証して、前記クライアントノードを認証するステップとを含む。

(もっと読む)

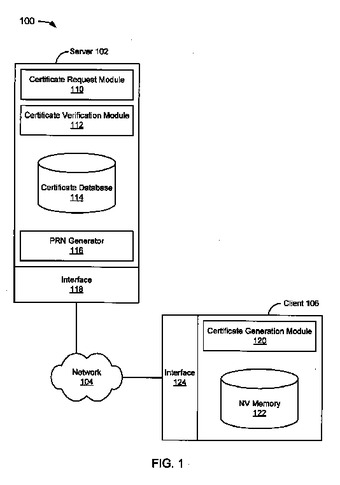

セキュアプロセッサにおけるオンチップ不揮発性メモリのプログラミング方法、及びそのようにプログラミングされた装置

改善されたセキュア・プログラミング技術は、セキュアデバイスによってサポートされる典型的なセキュア・アプリケーションを可能とすると同時に、オンチップ秘密不揮発性メモリにプログラミングされるビットサイズを減少させることを含む。セキュア・プログラミング技術は、チップの製造を、チケットを取得するために、チケットサーバに接続する後処理から分離させることを含む。この技術に沿った方法は、チケットを受け取るための如何なる通信に先だって、装置から(製造)サーバの署名が入った証明書を送ることを含んでも良い。本技術に沿った装置は、製造プロセスにおいて、証明書をプライベートキーと共に格納するためのチップ内不揮発性メモリを含んでも良い。  (もっと読む)

(もっと読む)

中継装置及び通信システム及び中継方法及びプログラム

【課題】形式の異なる公開鍵証明書を用いる装置間で、暗号通信を実現する。

【解決手段】第一の通信機器(アプリケーションサーバ装置300及び小型機器200)が送信した第一の形式の公開鍵証明書を、公開鍵証明書受信部121が受信する。公開鍵証明書受信部121が受信した第一の形式の公開鍵証明書に対応する第二の形式の公開鍵証明書を、公開鍵証明書取得部122が取得する。公開鍵証明書取得部122が取得した第二の形式の公開鍵証明書を、公開鍵証明書送信部133が第二の通信機器(小型機器200及びアプリケーションサーバ装置300)に対して送信する。第二の通信機器は、第一の形式の公開鍵証明書を検証できないが、第二の形式の公開鍵証明書を検証できるので、第一の通信機器を認証し、共通鍵を生成して、暗号通信をすることができる。

(もっと読む)

データ処理システムおよびデータ処理方法

【課題】 秘密鍵・公開鍵の鍵ペアや公開鍵証明書の更新が必要なICチップに対して、このICチップを回収・廃棄することなく、鍵ペアおよび公開鍵証明書の更新処理を任意の携帯端末で非同期に行うことが可能なデータ処理システムを得る。

【解決手段】 秘密鍵と該秘密鍵に対応する公開鍵を生成すると共に、公開鍵の公開鍵証明書の発行を要求する申請データを第1の携帯端末へ送信するICチップと、第1の携帯端末とネットワークを介して接続され、第1の携帯端末が受信した申請データを記憶するリポジトリと、リポジトリに記憶された申請データに基づいて公開鍵に対応する公開鍵証明書を発行する認証局とを有し、リポジトリは、認証局が発行する公開鍵証明書を記憶し、該公開鍵証明書をネットワークを介して接続された第2の携帯端末へ送信し、ICチップは第2の携帯端末から公開鍵証明書を受信し、該公開鍵証明書を記憶しておくデータ処理システム。

(もっと読む)

UPNP認証及び認可

安全なハンドシェイクサービスが、1つまたは複数のUPnPサービスをホストしているオープンネットワーク内の複数のUPnP(Universal Plug and Play)ポータブルメディアデバイスとエンドポイントとの間で実装される。第1のポータブルメディアデバイスは、ネットワークを介して第2のポータブルメディアデバイスからホストされたサービスに対する第1の要求を受信する。第1のポータブルメディアデバイスは、要求の証明書の関数として、第2のポータブルメディアデバイスを認証して認可する。第2のポータブルメディアデバイスが第1のポータブルメディアデバイスによって認証されかつ認可された場合に、第2のポータブルメディアデバイスは、第1のポータブルメディアデバイスにおいてホストされる要求されたサービスへアクセスすることを許可される。  (もっと読む)

(もっと読む)

証明書発行システム、通信装置、通信システム

【課題】ユーザに煩雑な管理・手続き処理を行わせることなく、電子証明書の発行手続きを容易に行うことができる通信装置、通信システムを提供する。

【解決手段】音声会議装置1の電子証明書管理部20は、電子証明書取得モードを受け付けると、自装置の鍵ペアを生成して、当該鍵ペアの公開鍵に応じた証明書発行要求を生成し、音声信号形式に変換する。音声会議装置1は、音声信号形式の証明書発行要求を通信端末4、電話回線網50を介して認証局3に送信する。認証局3はこれを受信して証明書発行要求を復調し、自身の秘密鍵を用いて音声信号形式の電子証明書を発行する。認証局3は音声信号形式の電子証明書を通信端末4に送信し、通信端末4はこれを中継して音声会議装置1に与える。音声会議装置1は、受信した音声信号形式の電子証明書を復調して記憶する。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

ユーザ認証システム、認証サーバ、端末、及び耐タンパデバイス

【課題】

漏洩テンプレートの不正利用によるなりすましを防止するキャンセラブル生体認証システムを実現する。

【解決手段】

認証時に、公開鍵証明書で認証された認証サーバ110は、差分パラメータを生成し、これによりテンプレートを変換して一時登録テンプレートを作成し、差分パラメータを耐タンパデバイス140に送信する。耐タンパデバイス140は、保管された変換パラメータとこの差分パラメータから一時パラメータを生成し。クライアント端末120は、この一時パラメータを用いて特徴量を変換して、一時変換特徴量を生成する。認証サーバ110は一時変換特徴量を受信し、一時登録テンプレートと一時変換特徴量を照合する。

(もっと読む)

アドレス管理システム、アドレス管理方法およびプログラム

【課題】アドレス体系に依存することなくネットワーク内で重複のないアドレスを安全に配布でき、そのアドレスの一意性および正当性を保証してアドレス利用に関するセキュリティの確保を可能とするとともに、ユーザのプライバシーも保護できるアドレス管理システムを提供することを目的とする。

【解決手段】ユーザ端末と、ユーザ端末にアドレス情報を配信するアドレス管理サーバと、ユーザ端末とアドレス管理サーバとの通信を中継する中継端末とにより構築されたネットワークにおけるアドレス管理システムであって、アドレス管理サーバがネットワークに新規に参加するユーザ端末に対して、固有のIPアドレスとMACアドレスとを割当てるとともに、IPアドレスとMACアドレスとに関連付けられた公開鍵証明書を配信する。

(もっと読む)

入力データへのアクセス制御装置

【課題】装置使用者の証明書固有情報と入力データ情報を別々に管理し、これら2つのデータテーブルが証明書固有情報で関連付けられているので個々のデータ検索・呼出しが迅速に行なえる事が出来る。

【解決手段】データ入力時において入力データ管理装置10使用者の証明書データ33の固有情報である拇印(ハッシュ値)51とシルアル番号52とデータ記憶装置16内の証明書管理テーブルに登録されている拇印(ハッシュ値)51とシルアル番号52とを比較する事や、入力データ取得時においては、証明書データ33よりデータ量の少ない固有情報を使用し入力データ管理テーブルより装置使用者のアクセス可能な入力データを検索するので、データ入力や取得を実行しようとする装置使用者のアクセス権を先に確認する事により安全に入力データを管理する事が出来、その装置使用者のアクセス可能な入力データが迅速に検索し取り出し可能となる。

(もっと読む)

電子レジスタ、領収書判定装置、電子レジスタの処理方法、領収書判定方法

【課題】 領収書が正規に発行されたものであるかどうかを判定することができる領収書判定装置とその領収書を印刷する電子レジスタを提供する。

【解決手段】 電子レジスタが購入明細情報とともに署名済み購入明細情報の2次元バーコードと、店舗の電子証明書の2次元バーコードを印刷する。また領収書判定装置2が署名済み購入明細情報の2次元バーコードと、店舗の電子証明書の2次元バーコードを読み込んで、それら2つのバーコードの情報に基づいて、領収書の信頼性を判定する。

(もっと読む)

通信方法、通信システムならびに通信システムを構成するサーバ、クライアントおよびコンピュータプログラム

【課題】可能な限り安全性の高い通信プロトコルを使用しつつ、通信の継続も確保する。

【解決手段】クライアントからサーバに対し通信を開始する際に、第1のプロトコルを用いたポートを使用して、該クライアントが備える電子証明書に署名を施した認証機関の情報を送信する。サーバは、受信した認証機関の情報に基づいて、認証機関の電子証明書を自己の記憶装置内から検索し、電子証明書があった場合には、サーバは、クライアントに対し第1のプロトコルより安全性の高い第2のプロトコルを用いたポートへリダイレクトする指示を送信する。クライアントは、この指示に従って第2のプロトコルを用いたポートへリダイレクトを行って通信を確立し、当該電子証明書がなかった場合には、サーバは、第1のプロトコルを用いたポートを使用してクライアントの間で通信を行う。

(もっと読む)

安全なオンライン取引を容易にするシステム及び方法

本発明の態様による、クライアント及びサーバを相互に認証する方法及びシステムが提供される。方法は、サーバからクライアントへトークンを送信することから始まる。その後、方法は、サーバとクライアントの間に安全なデータ転送リンクを確立することで続行する。サーバ証明書は、安全なデータ転送リンクの確立中に、クライアントへ送信される。方法は、応答パケットをサーバへ送信することで続行され、応答パケットは、受信時に、サーバによって検証される。システムは、安全なデータ転送リンクを始動させて応答パケットを送信するクライアント認証モジュールと、トークンを送信して、応答パケットを検証するサーバ認証モジュールとを含む。  (もっと読む)

(もっと読む)

電子証明書を用いる認証システム

【課題】セッションが確立していないときのTLSプロトコルに則った相互認証のハンドシェイクを高速化する。

【解決手段】認証方法は、認証端末装置の記憶領域に認証相手の電子証明書が格納されているとき、セッション確立前のTLSプロトコルに則った相互認証のハンドシェイクにおいて、前記認証相手にその所有状況を通知し、前記認証相手からの前記電子証明書の送信を省略させる。

(もっと読む)

情報の管理方法及び情報処理装置

【課題】複数のノードによって構成され、各ノードが互いに認証し直接通信が可能なネットワークにおいて、証明書の失効に関する情報が他の既存ノードの失効リストCRLに速やかに反映され、CRLが更新されるまでの時間内に不正な接続が行われる危険を抑制できる、証明書の失効に関する情報の管理方法、及びそのネットワークを構成するノードとしての情報処理装置。

【解決手段】ノードが脱退するなど証明書の失効が生じたとき、脱退するノードが直接接続可能なすべての他の既存ノードに対して脱退通知を送信し、それぞれの保持する接続テーブルや失効リストの更新を促す。

(もっと読む)

141 - 160 / 403

[ Back to top ]