Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

61 - 80 / 403

記憶装置及び記憶装置ユーザの認証方法

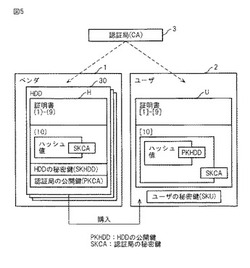

【課題】記憶装置にアクセスを希望するユーザに対して、ネットワークを経由せずに記憶装置側だけでユーザの認証を確実に行うことができる記憶装置を提供する。

【解決手段】ベンダ1は、製造した記憶装置30毎に認証局3が発行した証明書Hと、記憶装置の秘密鍵SKHDDと、認証局の公開鍵PKCAを、記憶装置のユーザがアクセスできない記憶領域に格納する。記憶装置30を購入したユーザ2は、認証局3から、記憶装置の公開鍵PKHDDと認証局の秘密鍵SKCAで署名された証明書Uとユーザの秘密鍵SKCAを受け取り、証明書Uを記憶装置に提示する。記憶装置は記憶装置の秘密鍵SKHDDと認証局の公開鍵PKCAを使用して証明書Uの署名を解除し、証明書Uに記載されたアルゴリズムで演算した演算値と証明書Uの署名値とが一致した場合に証明書Uが適切であると認め、これを提出したユーザに記憶装置の使用を許可する。

(もっと読む)

三要素のピア認証(TePA)に基づくトラステッドプラットフォームの検証方法

【課題】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法を提供する。

【解決手段】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法。当該方法には、A)第二証明システムが第一証明システムへファーストメッセージを送信するステップと;B)第一証明システムがファーストメッセージを受信してから、第二証明システムへセカンドメッセージを送信するステップと;C)第二証明システムがセカンドメッセージを受信してから、トラステッドサードパーティTTPへサードメッセージを送信するステップと;D)トラステッドサードパーティTTPがサードメッセージを受信してから、第二証明システムへフォースメッセージを送信するステップと;E)第二証明システムがフォースメッセージを受信してから、第一証明システムへフィフスメッセージを送信するステップと;F)第一証明システムがフィフスメッセージを受信してから、訪問制御を実行するステップと、を含む。本発明の三要素のピア認証に基づくトラステッドプラットフォームの検証方法は、三要素のピア認証のセキュリティアーキテクチャを採用し、トラステッドプラットフォームの評価プロトコルの安全性を高め、証明システムの間の双方向のトラステッドプラットフォームの評価を実現し、応用範囲を拡大させた。

(もっと読む)

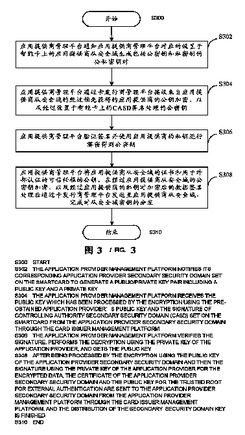

鍵の配布方法及びシステム

本発明は、鍵の配布方法及びシステムを開示した。当該方法は、応用プロバイダー管理プラットフォームがその対応するスマートカードに設置された応用プロバイダーセコンダリー・セキュリティドメインを通知して、公開鍵と秘密鍵を含める公開・秘密鍵のペアを生成させることと、応用プロバイダー管理プラットフォームがカード発行者管理プラットフォームより応用プロバイダーセコンダリー・セキュリティドメインからの予め取得された応用プロバイダーの公開鍵で暗号化され、及びスマートカードに設置されたCASDでサイン処理された公開鍵を受信することと、応用プロバイダー管理プラットフォームがサインを認証し応用プロバイダーの秘密鍵を使用して復号して公開鍵を取得することと、応用プロバイダー管理プラットフォームが応用プロバイダーセコンダリー・セキュリティドメインの証明書と外部認証に使用される信用ルートの公開鍵を、応用プロバイダーセコンダリー・セキュリティドメインの公開鍵で暗号化され、及び応用プロバイダーの秘密鍵で暗号化された後のデータをサイン処理した後でカード発行者管理プラットフォームより応用プロバイダーのセコンダリー・セキュリティドメインへ送信することとを含める。  (もっと読む)

(もっと読む)

鍵認証方式

【課題】少なくとも1組の通信者間で情報を送受信するのに用いる通信システムにおいてセキュリティを向上させる方法を提供すること。

【解決手段】一般に、通信者間で行われる通信は、一方の通信者が、所定のアルゴリズムの算術的属性に応じた鍵対を生成し、その一方の鍵、即ち公開鍵を証明書付きで相手側に送信すると共に、鍵対のうち秘密鍵を用いて署名を生成および送信する工程と、受信者が、相手側の通信者に上記署名を送信して上記署名を確認する工程とを有する。本発明は、さらに、上記所定のアルゴリズムの要件により決定される算術的属性に合致する公開鍵を確認する工程を提供する。

(もっと読む)

暗号化されたイメージを利用した電子証明書発行システム及び方法

【課題】電子証明書の発行、更新および再発行において電子封筒イメージの中に電子証明書を封印し、ハッキング、フィッシングなどの被害から電子証明書の所有者(使用者)を保護する。

【解決手段】代行サーバ及び認証サーバから、電子証明書の発行を受けるための、使用者が選択した使用者選択イメージを保存する段階と、認証サーバへ上記電子証明書の発行要請を行い,電子証明書が発行されると、上記電子証明書と上記使用者選択イメージを結合して,封印された電子封筒イメージを作成し、使用者端末機に送信する段階とを含んだ電子証明書発行システムおよびその方法である。

(もっと読む)

情報処理装置、管理装置、通信システム、及びプログラム

【課題】鍵交換処理の負荷を軽減する。

【解決手段】各VPN端末20は、ネットワーク30を介して接続されたVPN−DNSサーバ10から、他のVPN端末20の端末情報を取得する。そして、他のVPN端末20のそれぞれに対応づけて、当該VPN端末20に対して自端末が送信する情報の暗号化に用いる送信用のセッション鍵を自端末の鍵DBに登録する。さらに、各VPN端末20は、他のVPN端末20のそれぞれに対応づけられた送信用のセッション鍵をVPN−DNSサーバ10に送信する。その後、各VPN端末20は、他のVPN端末20のそれぞれがVPN−DNSサーバ10に送信したセッション鍵であって、自端末に対応づけられたセッション鍵を取得する。取得したセッション鍵は、対応する他のVPN端末20から受信したデータの復号化に用いられる。

(もっと読む)

文書送受システム、文書送信装置、文書受付装置及びプログラム

【課題】電子証明書を後に補足する機能を実現する。

【解決手段】文書送信装置は、文書を取得する文書取得手段と、ユーザを識別するユーザ識別情報を含むとともに、該ユーザ識別情報の真正性を第1の証明者が証明する第1の電子証明書と、前記文書と、を含む一次文書を生成し、該一次文書を前記文書受付装置に送信する一次送信手段と、前記ユーザ識別情報を含むとともに、該ユーザ識別情報の真正性を前記第1の証明者とは異なる第2の証明者が証明する第2の電子証明書と、前記文書を示す情報と、を含む二次文書を生成し、該二次文書を前記文書受付装置に送信する二次送信手段と、を含む。文書受付装置は、前記一次文書を受信する一次文書受信手段と、前記二次文書を受信する二次文書受信手段と、前記第1の電子証明書に含まれる前記ユーザ識別情報と前記第2の電子証明書に含まれる前記ユーザ識別情報との同一性を確認する送信者同一性確認手段と、を含む。

(もっと読む)

情報処理装置、プログラム、及び情報処理システム

【課題】公開鍵証明書の更新作業の手間を軽減する。

【解決手段】認証局モジュール200の証明書生成部204は、秘密鍵制御モジュール100の証明書要求生成部104からの要求に応じて、1つの公開鍵に対する複数の証明書であってそれぞれ異なる有効期間を有する複数の証明書を生成して返送する。秘密鍵制御モジュール100の証明書確認部110は、認証局モジュール200から受信した複数の証明書のうち、現在有効である証明書の1つを証明書保存部112に登録し、その他の証明書を更新証明書保存部114に登録する。証明書更新部120は、証明書保存部112中の証明書の有効期間が経過した場合に、更新証明書保存部114中の証明書のうち現在有効である証明書の1つを証明書保存部112に上書き登録し、当該上書き登録した証明書を更新証明書保存部114から削除する。

(もっと読む)

サーバ一体型ICカードシステム

【課題】すでに流通しているICカードの多機能化・高機能化を図ること。

【解決手段】ICカードの端末である利用者装置と、ICカード発行管理機関の有するサーバ装置とを通信回線で接続し、サーバ装置の中にICカードと一対一に対応する領域(ICカード対応領域)を設け、利用者装置とICカード対応領域とをセキュアチャネルで接続することにより、サーバ装置とICカードを一体化させ、ICカードに追加すべき機能をICカード自身にではなく、サーバ装置に負担させて実行させる。

(もっと読む)

コンテンツファイル制作者の認証方式

【課題】移動機(例えば、携帯電話)向けのマルチメディアコンテンツファイル提供サービスにおいて、正当なコンテンツ制作ツールを用いて作られたコンテンツファイルに対してのみ、移動機側にて所定のサービスを提供するようにする。

【解決手段】移動機側は、内部に予め保持されているルート証明書を用いて取得したコンテンツファイル内の公開鍵証明書の認証を行う手段(S12)と、ヘッダ部分に埋め込まれている公開鍵を用いて秘密鍵で暗号化された認証データを復号し第1のハッシュ値を求める手段(S13)と、予め通知されていた前記と同じ複数箇所の部分データを抜き出して第2のハッシュ値を求める手段(S14,15)と、前記第1のハッシュ値と前記第2のハッシュ値とを比較する手段(S16)と、これらが一致した場合に所定のサービスを提供し、不一致の場合には該サービスを提供しないようにする手段(S17,18)とを具備する。

(もっと読む)

アプリケーション記憶装置及びサービス提供装置

【課題】

複数のアプリごとのデータの送受信を高い秘匿性で実現すること。

【解決手段】

アプリ記憶装置20は、第1共通鍵をサービス固有の公開鍵で暗号化し、第1チャレンジ情報を生成してサービス提供装置10に送信する。サービス提供装置10は、受け取った第1チャンレジ情報を復号して第1共通鍵をアプリ記憶装置20と共有するとともに、第2共通鍵をアプリ記憶装置20固有の公開鍵で暗号化し、第2チャレンジ情報を生成してアプリ記憶装置20に送信する。アプリ記憶装置20は、受け取った第2チャレンジ情報を復号して第2共通鍵をアプリ制御10との間で共有する。サービス提供装置10とアプリ記憶装置20は共有した第1共通鍵と第2共通鍵を用いて送受信すべきデータを暗号化する。

(もっと読む)

サーバ証明書発行システム

【課題】証明書発行の対象となるWebサーバの実在性を確認でき、セキュリティが一層向上したサーバ証明書発行システムを実現する。

【解決手段】本発明によるサーバ証明書発行システムでは、SSL証明書の形態のテスト用証明書を用いて本人認証を行う。サーバ(3,4)は、登録サーバ(6)に対してサーバ証明書発行要求を送信する。登録サーバは、テスト証明書発行機関(8)に対してテスト用証明書の発行を要求する。テスト証明書発行サーバは、生成したテスト用証明書を登録サーバに送信する。登録サーバは、テスト用証明書を対応するサーバに送信し、インストールすることを求める。登録サーバは、サーバに対してSSLプロトコルでアクセスし、SSLプロトコルのセッションが確立されるか否かを検証し、SSLプロトコルが確立された場合に限り、CSRを証明書発行サーバ(7)に送信する。

(もっと読む)

証明情報記憶装置および証明情報記憶方法

【課題】デジタル証明書からのデジタル証明データをコンピュータ機器に格納するシステムと方法を提供すること。

【解決手段】コンピュータ機器がデジタル証明書を受信したときに、そのデジタル証明書の中のデジタル証明データが、コンピュータ機器の第一メモリストア中に格納されているかどうかを判定する。第一メモリストアに該デジタル証明データが格納されていないと判定したならば、そのデジタル証明データを第一メモリストアに格納する。デジタル証明書からデジタル証明情報を抽出するステップと、抽出したデジタル証明情報がメッセージ通信クライアントのデータ記憶装置に格納されているかどうかを判定するステップと、抽出したデジタル証明情報がデータ記憶装置に格納されていない場合には、その抽出したデジタル証明情報をそのデータ記憶装置に格納するステップとを含む方法が提供される。

(もっと読む)

実行判定装置、実行判定システム、実行判定方法及び実行判定プログラム

【課題】クライアントからの要求に基づかないサーバによる処理の実行を防止することを目的とする。

【解決手段】セキュリティサーバ40は、RA20が送信した証明書発行依頼と乱数とを受信したCA10から、証明書を発行するために必要な情報の生成コマンドと乱数とを受信する。セキュリティサーバ40は、受信した乱数に基づき、RA20が証明書発行依頼をCA10へ送信したことを確認して受信した生成コマンドを実行するか否かを判定する。セキュリティサーバ40は、生成コマンドを実行すると判定した場合、生成コマンドが実行されて生成された実行結果をCA10へ送信して、CA10に実行結果に基づき証明書を発行させる。

(もっと読む)

情報通信装置および公開鍵認証方法

【課題】認証局が存在しない通信環境において、公開鍵を相互に認証させるためにユーザにかける負担を従来のものより軽減することができる情報通信装置および公開鍵認証方法を提供すること。

【解決手段】自己の公開鍵と相手の公開鍵とを交換する通信部11と、自己の公開鍵と相手の公開鍵と一時的な共有情報とに基づいた記号を生成する記号生成部13と、記号生成部13で生成された記号に応じた情報を表示する表示部14とを備え、表示部14に表示された情報が自己と相手とで同一のものであるか否かを各ユーザに視認させることで、自己の公開鍵と相手の公開鍵とを相互に認証させる。

(もっと読む)

オプショナルなコンポーネントを伴うセキュアブートの方法

【課題】装置がオプショナルなコンポーネントを有する場合でも、更新された証明書のセットを装置毎にカスタマイズして作成することなく、証明書を更新できるようにする。

【解決手段】サーバ118は、当該装置でアクティブ化可能なソフトウェアの候補全てを含む、更新された証明書のセットを作成する。そして携帯装置110は、サーバ118からそのセットを受信し、携帯装置110でアクティブ化するソフトウェアに対応する更新された証明書を検索する。

(もっと読む)

CRL発行通知機能付き認証基盤システム

【課題】

証明書の有効性判定処理を高速化するためにCRLをキャッシュすると、認証局がCRLを緊急に発行した場合に、キャッシュしている前記CRLが最新のものではないため、証明書の有効性検証結果の精度が保証できない。

【解決手段】

前記CRLが発行された場合に、前記認証局から前記証明書検証サーバにCRL発行通知が行われ、かつ、当該CRL発行通知を受信した前記証明書検証サーバは最新の前記CRLをキャッシュするため、証明書有効性検証結果の精度が保証できる。

(もっと読む)

認証用プログラム、認証方法、及び端末装置

【課題】 一般的な決済に用いられる非接触式ICカードよりもセキュリティを高めることが可能な非接触式ICカードを用いた認証を可能にする。

【解決手段】 生体認証情報とデジタル証明書と固有のIDとが記憶された非接触式ICカードから生体認証情報を読み出し(ST1)、非接触式ICカードを使用しているのが本人であるかに関する認証をネットワークに接続する前に実行し(ST2)、非接触式ICカードを使用しているのが本人である場合に、非接触式ICカードCDからデジタル証明書と固有のIDを読み出し(ST3)、デジタル証明書と固有のIDとを認証を実行する認証サーバ装置に送信し(ST5)、当該認証の終了後、認証サーバ装置との間でIPSecの規格に準拠した接続を確立する(ST7)。

(もっと読む)

検証サーバ、プログラム及び検証方法

【課題】 HSMを用いる検証サーバにおいて、検証要求を受け付けてから検証結果を応答するまでの時間を短くし、検証サーバの処理性能を向上すること。

【解決手段】 HSMがI/F部148に接続されている検証サーバ130に、第一のソフトウェア暗号モジュール142と、第二のソフトウェア暗号モジュール143と、を備えておき、HSM、第一のソフトウェア暗号モジュール142及び第二のソフトウェア暗号モジュール143の負荷状態を暗号モジュール監視部141で監視し、証明書の検証処理において暗号演算を行う際には、暗号モジュール選択部140において負荷が最もかるい暗号モジュールをこれらのなかから選択して、暗号演算を行う。

(もっと読む)

電子証明書発行システム、電子証明書発行方法、及び電子証明書発行プログラム

【課題】複製が配布されるプログラムに対してそれぞれ一意な電子証明書を適切に割り当てることのできる電子証明書発行システムの提供を目的とする。

【解決手段】秘密鍵及び公開鍵を用いて通信を行う所定のプログラムのプロダクトキーとプログラムが利用されるコンピュータの識別情報とを受信し、プロダクトキーに対するライセンスの認証に成功したときに、プロダクトキー及び識別情報の対応情報と、対応情報に対する第二の識別情報とを管理手段に登録する手段と、第二の識別情報を返信する手段とを有するライセンス認証装置と、第二の識別情報を受信し、第二の識別情報について管理手段に対する登録の有無をライセンス認証装置に確認する手段と、第二の識別情報が登録されている場合に第二の識別情報ごとに固有の秘密鍵及び公開鍵を含む個別証明書パッケージを生成する手段とを有する電子証明書発行装置とを含むことにより上記課題を解決する。

(もっと読む)

61 - 80 / 403

[ Back to top ]