Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

81 - 100 / 403

情報処理デバイス、電子証明書発行方法、及びプログラム

【課題】複製が配布されるプログラムに対してそれぞれ一意な電子証明書を適切に割り当てることのできる電子証明書発行システムの提供を目的とする。

【解決手段】携帯型の情報処理デバイスであって、当該情報処理デバイスが接続されたコンピュータより当該コンピュータの識別情報を取得する手段と、当該情報処理デバイスに記録された、秘密鍵及び公開鍵を用いた通信をコンピュータに実行させる所定のプログラムのプロダクトキーと、識別情報とに基づいてプロダクトキーに対するライセンスの認証に成功したときに、プロダクトキー及び識別情報の対応情報と、該対応情報に対する第二の識別情報とを当該情報処理デバイスに記録する手段と、第二の識別情報ごとに固有の秘密鍵及び公開鍵を含む個別証明書パッケージを生成し、第二の識別情報に対応付けて当該情報処理デバイスに記録する手段とを有することにより上記課題を解決する。

(もっと読む)

サーバ装置

【課題】通信装置の暗号通信において、通信装置の処理負担を軽減する技術を提供する。

【解決手段】鍵ペア作成部111は、一のクライアント装置から要求を受け付けることにより、一のクライアント装置の公開鍵および秘密鍵を作成する。秘密鍵暗号部113は、一のクライアント装置のパスワードを鍵として、一のクライアント装置の秘密鍵を暗号化する。鍵ペア処理部11は、一のクライアント装置から要求を受け付けることにより、一のクライアント装置の公開鍵証明書および秘密鍵を、一のクライアント装置に送信する。鍵ペア処理部11は、他のクライアント装置から要求を受け付けることにより、一のクライアント装置の公開鍵証明書を、他のクライアント装置に送信する。サーバ装置1は、公開鍵および秘密鍵の作成手続、および、公開鍵証明書の送信手続を、クライアント装置から自装置に集中的に移行できる。

(もっと読む)

通信相手のアイデンティティを検証する方法およびシステム

特にリアルタイム通信における、通信相手のアイデンティティを検証する方法を提供する。発呼者(A)が被呼者(B)へメッセージを送信し、発呼者(A)は自己署名証明書を上記メッセージに添付する。本方法において、発呼者(A)および被呼者(B)は信用の輪に属し、該信用の輪内のユーザの証明書は1つ以上の鍵サーバ(3)によって保存される。上記信用の輪内のユーザ間の信頼関係を用いることにより、上記メッセージに添付された証明書および被呼者の証明書に基づいて、発呼者(A)と被呼者(B)との間の信頼チェインを計算する。被呼者(B)によって受信された上記メッセージのさらなる処理は、導出された信頼チェインの長さに基づく。また、対応するシステムも開示される。  (もっと読む)

(もっと読む)

標準時刻配信システム、タイムスタンプ装置、タイムスタンプ利用者用装置、時刻認証システム、時刻認証方法、および時刻認証プログラム

【課題】第三者による電子データ作成時刻の改ざんはもとより、時刻認証局による電子データ作成時刻の改ざんまたは遅延を防止すること。

【解決手段】本発明の時刻認証システムは、標準時刻配信システム110と、タイムスタンプ装置120と、複数のタイムスタンプ利用者用装置130と、がそれぞれネットワークを介して相互通信可能に接続されている。標準時刻配信システム110は、正確な時刻を保持しており、タイムスタンプ装置120に対して時刻の配信を行う。また、タイムスタンプ装置120は、タイムスタンプ利用者用装置130に対して時刻証明のためのタイムスタンプサービスを提供する。そして、標準時刻配信システム110から配信される標準時刻情報にこの標準時刻情報と対をなす乱数情報を付加して所定の処理を実行することで、電子データ作成時刻の改ざんまたは故意の遅延を防止する。

(もっと読む)

マッチングシステム及び個人情報管理装置

【課題】サービス提供会社に個人情報を登録することなく、当該個人情報に基づいたマッチングサービスをより安全に提供することが可能なマッチングシステム及び個人情報管理装置を提供する。

【解決手段】複数の要素から構成される個人情報を記憶する個人情報記憶手段と、外部装置から前記個人情報の送信要求を受け付ける第1送信要求受付手段と、前記第1送信要求受付手段が前記送信要求を受け付ける毎に、前記個人情報記憶手段から前記個人情報を読み出し、当該個人情報の精度を低下させる処理を施すフィルタリング手段と、前記フィルタリング手段により処理された個人情報を前記外部装置に送信する個人情報送信手段と、を備える。

(もっと読む)

時刻提供装置および時刻提供方法

【課題】電子機器などの外部装置に正確かつ真正な時刻を提供する。

【解決手段】時刻認証局3から取得したタイムスタンプトークンに含まれるTS時刻情報の真正性を、このタイムスタンプトークンに含まれる電子署名を用いて検証し、検証の結果、真正であると認定されたTS時刻情報が示す時刻を、時刻提供装置6のTS時計の時刻として設定する。また、NTPサーバ5から取得したNTP時刻情報が示す時刻を時刻提供装置6のNTP時計の時刻として設定する。そして、TS時計の時刻とNTP時計の時刻とが一致するとみなすことができる所定の関係であるか否かを判断し、両時刻が一致するとみなすことができる所定の関係である場合に、NTP時計の時刻をサービス利用者のパーソナルコンピュータ10に出力する。

(もっと読む)

権限委譲システム、権限委譲方法および権限委譲プログラム

【課題】権限を適切に委譲することを課題とする。

【解決手段】利用者の本人性を確認可能な情報を格納する格納媒体に、当該格納媒体を利用する利用者が他の利用者から委譲された権限に関する権限委譲情報を格納する。認証サーバは、アクセス要求を利用者端末から受け付けた際に、当該利用者が利用する格納媒体に格納されている情報に基づいて当該利用者の本人性を認証するとともに、当該格納媒体に格納された権限委譲情報もしくは当該権限委譲譲歩から導出される情報を、当該アクセス要求にて指定されたアプリケーションサーバに転送し、アプリケーションサーバ各々は、転送された権限委譲情報等を受け付けると、当該権限委譲情報等に基づいて、当該権限委譲情報を格納する格納媒体の利用者の権限を判定する。

(もっと読む)

コンテンツ利用装置

【課題】ストレージデバイスによって送信されたコンテンツ利用情報を用いてディジタルコンテンツが正常に利用されなかった場合、ストレージデバイスが管理するコンテンツ利用情報の内容を送信前の状態に復元することができるコンテンツ利用システム、コンテンツ利用装置及びコンテンツ利用情報記憶装置を提供する。

【解決手段】ストレージデバイスとコンテンツ再生装置(コントローラおよび,暗号エンジン)は、相互の証明書を検証し、それぞれの公開鍵で一時的に生成されるテンポラリ鍵を暗号化して送受信することで通信コネクションを確立するコネクション処理を実行する前に、最新の通信コネクションにおいて共有されたテンポラリ鍵と、当該通信コネクション先の公開鍵を用いて一時的に生成されるテンポラリ鍵を暗号化して送受信することで通信コネクションを確立するリコネクション処理を実行する。

(もっと読む)

通信制御方法および通信制御プログラム

【課題】異なる端末で実行されるアプリケーションの認証が速やかにかつ確実に行なわれる、アプリケーション認証方法およびアプリケーション認証プログラムを提供する。

【解決手段】アプリ(1)側のPCは、アプリ(1)の特定識別値と暗号識別値を保持し、自己の証明書(1)を保持し、外部から読出し不能なセキュリティ領域に、特定関数(たとえばハッシュ関数)とユーザ情報や秘密鍵等を保持している。秘密鍵は証明書(1)に格納された公開鍵と対応したものである。アプリ(1)は、証明書(1)と上記の特定識別値および暗号識別値をアプリ(2)に送信する。また、アプリ(1)は、アプリ(2)から証明書(2)と特定識別値と暗号識別値を受信し、これらに基づいてアプリ(2)の正当性を判断し、正当であると判断するとアプリ(2)との通信を許可する。

(もっと読む)

情報処理装置、情報処理方法、及びプログラム

【課題】機器の遠隔監視システムにおけるセキュリティを適切に確保することのできる情報処理装置の提供を目的とする。

【解決手段】ネットワークを介して接続される機器より機器情報を収集し、該機器情報をサーバ装置に送信する情報処理装置であって、所定のキー情報によって暗号化された共通的な第一の公開鍵証明書及び第一の秘密鍵が保存された記憶手段と、当該情報処理装置を一意に識別可能な個体識別情報を当該情報処理装置より取得し、該個体識別情報を指定して前記所定のキー情報の提供要求を送信し、該個体識別情報によって暗号化された前記所定のキー情報を受信するキー情報取得手段と、前記個体識別情報を当該情報処理装置より取得し、前記所定のキー情報を前記個体識別を用いて復号し、復号された該キー情報を用いて前記第一の公開鍵証明書及び第一の秘密鍵を復号する復号手段とを有することにより上記課題を解決する。

(もっと読む)

無線ネットワークの認証機構

広告などのコンテンツを送信する無線ネットワークのセキュリティー技法およびセキュリティー機構。要求されていないコンテンツを含む制御メッセージを、クライアントデバイスからの要求に応答して送信することができ、他の例示的技法では、制御メッセージを、クライアントデバイスからの要求を全く伴わずに送信することができる。いくつかの例示的実施態様では、公開キー暗号化アルゴリズムなどのセキュリティー機構を使用して、伝達物を保護することができる。公開キー暗号化を実装する、これらの技法の一部では、ユーザーに、暗号化された広告を送信する無線アクセスポイント以外のソースから公開キーを取り出すことを要求することができ、ユーザーは、暗号化されたコンテンツが、取り出された公開キーと一致するソースからのものであることを確認でき、したがって、無線アクセスポイントの真正性を確認することができるようになっている。 (もっと読む)

記録装置、再生装置、記録プログラム及び再生プログラム

【課題】記録媒体に記録されるコンテンツの不正コピーを抑制可能な技術を提供する。

【解決手段】記録再生装置100は、CSSを利用して暗号化コンテンツを記録型DVD400に記録する際に、認証サーバ200と通信を行い、当該暗号化コンテンツと共に当該暗号化コンテンツの記録の許可に係る各種第1認証情報を取得して、各種第1認証情報に基づいた各種第2認証情報を暗号化コンテンツと共に記録型DVDに記録する。また、記録再生装置100は、記録型DVD400に記録された暗号化コンテンツを再生する際に、記録型DVDに記録された各種第2認証情報を読み出して当該暗号化コンテンツの記録の許可に係る検証し、当該検証結果に応じて、当該暗号化コンテンツを復号して再生する。

(もっと読む)

デジタル著作権管理のための情報処理装置

【課題】デジタルコンテンツのライセンス配信に用いる公開鍵証明書の管理・運用を簡単にし、デジタル著作権管理を改善する。

【解決手段】ライセンス配信サーバ204は、公開鍵証明書と秘密鍵の情報を活性化情報207として、クライアントモジュール206とは別に、クライアント端末201に配信する。そして、公開鍵証明書が危殆化した場合、活性化情報207のみを再度配信する。また、ライセンス配信サーバ204は、要求されたコンテンツおよび要求者に対応する許諾条件を記述したアクセス制御リストが複数存在する場合、1つのアクセス制御リストを選択して個別ライセンスを生成し、クライアント端末201に配信する。

(もっと読む)

情報処理装置、ディスク、および情報処理方法、並びにプログラム

【課題】コンテンツの利用制限をタイムスタンプに応じて決定する構成を提供する。

【解決手段】ディスク記録コンテンツの提供主体であるコンテンツオーナーの無効化情報を記録した証明書リボケーションリスト(CRL)を参照して、コンテンツオーナー証明書に記録されたコンテンツオーナー識別子が、CRLに含まれるか否かを検証し、含まれている場合に、コンテンツ証明書に格納されたタイムスタンプと、CRLのタイムスタンプの比較を実行して、コンテンツ証明書タイムスタンプが、CRLタイムスタンプ以降の日時データを有する場合、コンテンツ利用を禁止または制限する。

(もっと読む)

複数の信頼ドメインへのデジタル証明書のバインディング

公開鍵基盤は、デジタル証明書を発行する関与者を含む。各デジタル証明書は、少なくとも2つの異なる信頼ドメインにおいて信用される。この公開鍵基盤は、信頼ドメインの間でのポリシーマッピングを使用しない。さらに、この公開鍵基盤は、信頼ドメインの如何なる対も相互証明書を介してリンクしない。1つの信頼ドメインのみが、任意の所定の時点でデジタル証明書にバインドされる。デジタル証明書にバインドされるべき現在の信頼ドメインは、依存者により選択された特定の証明書検証方法に基づいて、信用の時点で依存者により選択される。 (もっと読む)

署名方法および装置

本発明は、2人の通信者(送信者と受信者)の間で送信される文書に署名する方法に関し、本方法は、文書の送信者および受信者を、それらにデジタルアイデンティティを割り当てるために記録するステップ(205)と、送信者との文書通信を受信者が承認するステップ(210)と、文書を暗号化するステップ(225)と、文書が利用可能であることを受信者に通知するステップ(255)と、受信者による文書へのアクセスを検出するステップ(260)と、文書の配信を知らせる電子報告書を生成するステップ(265)であって、前記文書配信電子報告書は、受信者への文書の送信に関連するデータのセットを含み、前記セットは、受信者の認証と、文書の封印と、受信者による文書へのアクセスと、受信者による文書へのアクセスへのタイムスタンプ付与とに関する各要素の識別を含む、ステップ(265)と、信頼できる第三者機関が、自身の秘密鍵を用いて、電子文書配信電子報告書に電子署名を行うステップ(270)と、を含むことを特徴とする。 (もっと読む)

情報処理装置、証明書管理方法、証明書管理プログラム

【課題】デジタル証明書を利用する複数のアプリケーションが存在する環境においてデジタル証明書の管理を適切に行うことのできる情報処理装置、証明書管理方法、証明書管理プログラムの提供を目的とする。

【解決手段】デジタル証明書を用いて通信を行う複数のアプリケーションを有する情報処理装置であって、前記複数のアプリケーションのそれぞれについてデジタル証明書との関連付けを管理する管理手段を有し前記アプリケーションは、前記管理手段において関連付けられているデジタル証明書を利用することにより上記課題を解決する。

(もっと読む)

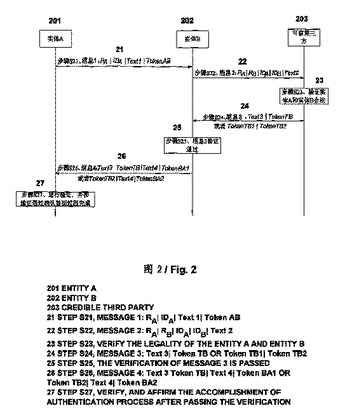

エンティティ双方向認証の方法およびシステム

エンティティ双方向認証の方法およびシステム。この方法は以下を伴う。第1のエンティティが第1のメッセージを送る。第1のメッセージを受け取った後で、第2のエンティティが信頼できる第三者に第2のメッセージを送る。信頼できる第三者は、第2のメッセージを受け取った後で、第3のメッセージを返す。第2のエンティティは、第3のメッセージを受け取り、これを検証した後で、第4のメッセージを送る。第1のエンティティは、第4のメッセージを受け取り、これを検証し、認証を完了する。従来の認証機構と比べて、本発明は、公開鍵のオンラインでの検索および認証の機構を定義し、公開鍵の集中管理を実現し、プロトコルの動作条件を簡素化し、適用および実施を円滑に行わせる。  (もっと読む)

(もっと読む)

公開鍵簿登録方法、公開鍵簿管理装置、プログラム及び記録媒体

【課題】認証装置が各公開鍵の認証を行い、公開鍵簿管理装置が各公開鍵と各認証結果とを関連付けた公開鍵簿を格納して公開する公開鍵簿管理技術において安全性を向上させる。

【解決手段】利用者装置が、公開鍵を公開鍵簿管理装置に送信し、さらに当該利用者装置と公開鍵簿管理装置との間で鍵情報を共有するための暗号情報である第1鍵共有化情報を公開鍵簿管理装置に送信して共通鍵を共有化する。その後、利用者装置の署名生成部が、公開鍵送信過程で送信された公開鍵に対応する秘密鍵を用い、第1鍵共有化情報を含む情報に対する署名情報を生成し、公開鍵簿管理装置の署名情報検証部が、公開鍵送信過程で送信された公開鍵を用い、署名情報を検証する。その後、装置間で共有化された共通鍵を用いて利用者装置と認証装置との間で認証処理を行い、さらに、公開鍵簿管理装置が共通鍵を用いてその認証結果を抽出して公開鍵簿を生成する。

(もっと読む)

電子認証装置、電子認証システム、電子認証方法およびこの方法のプログラム

【課題】システム構築を簡易にしながら、相互認証のセキュリティ性を高めた電子認証ができる。

【解決手段】ICカード20には秘密鍵及びクライアント証明書を記憶する。認証装置10は、ユーザ端末30からHTTP形式のリクエストを受け、ICカードからクライアント証明書を読み込み、サーバ40に対してHTTPS形式による相互認証、SSL通信を行う。

クライアント証明書や暗号化された認証用データはユーザ端末を経由することなく、直接にサーバに送信される。暗証番号は認証装置に直接に入力する。認証装置の許可リストに記述されているドメイン名(URL)以外の通信はすべて遮断する。認証装置は自身IPアドレスを持たない。認証装置側でサーバ証明書の正当性を自動で確認可能とする。

(もっと読む)

81 - 100 / 403

[ Back to top ]