Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

21 - 40 / 403

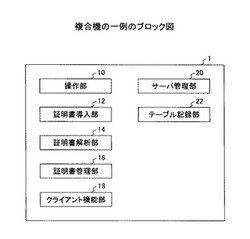

画像処理装置、電子証明書設定方法及び電子証明書設定プログラム

【課題】電子証明書の設定を容易に行うことができる画像処理装置、電子証明書設定方法及び電子証明書設定プログラムを提供することを課題とする。

【解決手段】電子証明書が設定される画像処理装置1であって、設定依頼のあった電子証明書から用途を解析する解析手段14と、電子証明書の用途と電子証明書の識別子とを対応付けてテーブルで管理する第1管理手段16と、電子証明書のデータを電子証明書の識別子と対応付けて保存する保存手段633と、サーバと通信を行うクライアント手段18の用途を確認し、用途と対応する電子証明書の識別子をテーブルから読み出す第2管理手段20と、保存手段633から読み出した電子証明書の識別子に対応する電子証明書のデータを用いてサーバと暗号通信を行うクライアント手段18とを有することにより上記課題を解決する。

(もっと読む)

情報処理プログラム及び情報処理装置

【課題】情報に施された電子署名に対する検証を行う場合にあって、次回の検証に用いるための、電子署名に対する検証の結果を記憶装置に記憶させるようにした情報処理プログラムを提供する。

【解決手段】情報処理プログラムは、コンピュータに、情報に施された電子署名に対する検証を行わせる指示を受け付け、電子署名に対応する電子証明書に基づき電子署名に対する検証を行い、改竄がないと判断された場合は、情報と、情報に施された電子署名と、電子署名に対応する電子証明書の有効期限を表す有効期限情報と、の組み合わせに対してハッシュ値を算出し、ハッシュ値に対してタイムスタンプを付与し、検証を行った電子署名を施した情報、電子署名、タイムスタンプが付与されたハッシュ値及び有効期限情報を対応させて記憶装置に出力し、改竄がないと判断された場合は、情報に改竄がないことを示す情報を出力する機能を実現させる。

(もっと読む)

監視ポータル、監視システム、端末、そのプログラム

【課題】特定の監視サーバに監視負荷が集中しない監視ポータル、監視システム、端末、プログラムを提供することを目的とする。

【解決手段】監視ポータルであって、通信ネットワークに接続された端末の該通信ネットワーク上での位置を表す位置情報を取得する位置情報取得手段と、前記通信ネットワークに接続される少なくとも1の物理サーバから複数の仮想サーバを生成しそれぞれを制御可能な仮想サーバ制御手段に、前記位置情報に基づき、前記仮想サーバを生成するよう指示する指示手段と、前記仮想サーバへ、前記位置情報に基づき該仮想サーバを前記端末からの状態信号を取得する監視手段として機能させるプログラムを該仮想サーバが該プログラムを実行するように送信する送信手段とを含む。

(もっと読む)

ダウンロード端末、視聴端末、記録メディア、コンテンツダウンロード・書き出し方法、プログラム及び記録媒体

【課題】

配信用署名が添付された時間取得先サーバ情報を、配信用ルート証明書を持たない視聴端末でも検証して安全に利用可能とするための機能を持ったダウンロード端末等を提供する。

【解決手段】

ダウンロード端末500は、時間取得先情報113に含まれる公開鍵証明書を配信用ルート証明書151で検証し、検証が成功した場合、公開鍵証明書に含まれる公開鍵と時間取得先URIと署名値から署名の妥当性を検証し、署名検証が成功した場合、ダウンロード端末500はメディア用秘密鍵525と時間取得先URIからメディア用署名値NSを生成し、時間取得先URI、メディア用署名値NS、前記メディア用秘密鍵と対となる公開鍵を含むメディア用公開鍵証明書、の組を、時間取得先情報として記録媒体511に書き出す。

(もっと読む)

公開鍵証明書検証処理システム

【課題】間接CRLを用いた公開鍵証明書の失効検証の処理負荷を軽減させる。

【解決手段】公開鍵証明書検証システムは、公開鍵に関する情報と、各々の中で公開鍵証明書を識別するための証明書識別子と、文字列操作することなく各々を一意に識別可能な認証局識別子とを含む公開鍵証明書を発行する複数の認証局装置と、複数の認証局装置から発行された複数の公開鍵証明書のうち、失効した複数の公開鍵証明書における証明書識別子及び認証局識別子の対応関係を含む間接証明書失効リストを発行する失効リスト発行装置と、失効検証対象の公開鍵証明書に含まれる証明書識別子及び認証局識別子が、間接証明書失効リストに含まれるかどうかに基づいて、公開鍵証明書の失効検証を行う検証装置とを備える。

(もっと読む)

ファイル管理システム、ストレージサーバ、クライアント、ファイル管理方法およびプログラム

【課題】ユーザの秘密情報(ユーザのパスワードやファイル暗号鍵の復号鍵として用いる秘密鍵)が漏洩した場合であっても、事後的に当該ユーザの秘密情報を用いた不正アクセスを抑止することのできるファイル管理システムの提供。

【解決手段】ストレージサーバは、予め定められたファイル暗号鍵(FEK;File Encryption Key)を用いて暗号化されたファイルを格納する暗号化ファイル記憶部と、ファイルへのアクセス権を持つユーザまたはサービス毎に定められた公開鍵を用いて、前記ファイル暗号鍵(FEK)を暗号化した暗号化ファイル暗号鍵(E−FEK)を格納する暗号化ファイル暗号鍵記憶部と、を備え、前記ファイルへのアクセス権を持つユーザまたはサービス毎に定められた公開鍵の有効性を確認してから、前記クライアントまたはサービスインスタンスに対し、暗号化ファイル暗号鍵(E−FEK)を払い出す。

(もっと読む)

情報生成装置及び情報生成プログラム及び記録媒体及び情報生成方法

【課題】Certificate Revocation List(CRL:証明書失効リスト)の格納方法を工夫することで、省メモリ化を図る。

【解決手段】検証サーバ装置100は、CA端末装置300から提供される証明書失効リスト(CRL)から、公開鍵証明書ごとにシリアル番号と発行者とを抽出する失効情報抽出部103と、抽出されたシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの公開鍵証明書のシリアル番号と、失効した公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された差分と生成されたハッシュ値との対応関係をハッシュテーブルとして生成するハッシュ表生成部104とを備えた。

(もっと読む)

証明書の有効性確認方法、検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を安全にかつ迅速に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】検証サーバは、証明書の電子署名に利用されている暗号方式に関する情報を記憶する記憶部を有し、端末装置からの有効性確認依頼に含まれる証明書から第一の暗号方式に関する情報を取得し、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されていない場合に、前記第一の暗号方式に関する情報を無効と判断し、また、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されており、かつ、認証パスの検証時に、前記認証パス中の前記証明書に記載の第二の暗号方式に関する情報が前記記憶部に記憶されていない場合に、前記第二の暗号方式に関する情報を無効と判断する。

(もっと読む)

携帯可能電子装置、携帯可能電子装置の制御方法及びICカード

【課題】安全性を損なうことなく署名検証処理に要する時間を効率化することのできる携帯可能電子装置、携帯可能電子装置の制御方法及びICカードを提供する。

【解決手段】過去に署名検証が成功した、第1の属性をもつ公開鍵証明書を記憶する証明書記憶ステップと、過去に署名検証か成功した、第1の属性と異なる第2の属性をもつ公開鍵証明書の一部の情報を記憶する履歴情報記憶ステップと、外部機器から公開鍵証明書とこの証明書の署名検証要求とを受信する受信ステップと、記憶されている第1の属性をもつ公開鍵証明書及び記憶されている第2の属性をもつ公開鍵証明書の一部の情報と、受信した公開鍵証明書とを比較照合する比較照合ステップと、比較照合結果から受信した公開鍵証明書が過去に検証されていないと判断したときは、公開鍵暗号スキームを利用して公開鍵証明書を検証するように制御する制御ステップとを備えた携帯可能電子装置の制御方法である。

(もっと読む)

監視装置、監視方法および監視プログラム

【課題】サーバアプリケーションを入手しやすい状態としたままで、正しく運用されていないサーバアプリケーションを無効化することのできる監視装置、監視方法および監視プログラムを提供する。

【解決手段】監視装置の一例であるCAサーバ20は、サーバアプリケーションの使用頻度を示す第1の条件を少なくとも含む判断条件を格納した条件判断テーブル207を保持している。証明書発行部202は、管理サーバから証明書発行依頼があると、試用版証明書を無条件に発行する。管理サーバからの本運用証明書の発行要求を受信すると、ログ収集部205は、画像処理装置との間の通信履歴(通信ログ)を取得する。判断部204は、条件判断テーブル207と通信履歴とに基づいて、管理サーバの使用実績を判断する。証明書発行部202は、使用実績があると判断されると、通信制限が緩和された本運用証明書を発行する。

(もっと読む)

証明書検証システム、経路制約情報生成装置、証明書検証装置および証明書検証方法

【課題】最適な証明書パスを効率良く特定し、最適な証明書パスに基づいて検証対象証明書を検証できるようにすることを目的とする。

【解決手段】パス情報生成装置200は、多数存在する証明書パスを検証して正当な証明書パスを特定する(S110)。そして、パス情報生成装置200は、正当な証明書パス毎に経路情報および制約情報を生成する(S120)。経路情報は正当な証明書パスを構成する複数の証明書を示し、制約情報は正当な証明書パスの制約条件を示す。パス検証装置300は、多数の経路情報のうち検証対象証明書103が制約条件を満たす経路情報を制約情報に基づいて特定する(S140)。パス検証装置300は、特定した経路情報に示される最下位の証明書を用いて検証対象証明書103を検証する(S150)。

(もっと読む)

電子装置

【課題】 通信経路を経由した遠隔からの中間証明書の導入を確実に実施できるようにする。

【解決手段】 証明書管理部が機器証明書と中間証明書を分割し(S1)、証明書検証部が機器証明書の正当性を検証する機器証明書の検証処理をし(S2)、証明書検証部が中間証明書の機器証明書に対する署名の正当性を検証する中間証明書の検証処理をし(S3)、証明書検証部が機器証明書と中間証明書の全検証が検証OK(正当性の検証がOK)であるか否かを判断し(S4)、OKならば、証明書管理部が機器証明書と中間証明書を証明書保存領域に保存して機器証明書と中間証明書を導入し(S5)、この処理を終了する。

(もっと読む)

証明書発行装置、認証局システムおよび携帯端末

【課題】証明書をより汎用的に利用できるように構成することを課題とする。

【解決手段】ネットワーク400を介して接続された、証明書発行装置100とプリンタ200とを有する認証局システムであって、証明書発行装置100の証明書発行手段13は、第1のユーザからの証明書発行要求に基づき、第1のユーザの証明書を発行し、証明書変換手段15は、証明書発行手段13が発行された証明書の証明書情報をコード情報に変換し、通信手段11はコード情報をプリンタ200へ送信し、プリンタ200の通信手段21は、コード情報を受信し、印刷手段22は、コード情報を所定の用紙に印刷する。

(もっと読む)

デバイス管理システム、拠点監視装置及び方法

【課題】 クライアントネットワークのどこに監視装置を設置しようとも、外部メディアにより公開鍵情報を配布することなく、安全な通信環境を提供する。

【解決手段】 各監視対象デバイスとセキュアな通信を行うためのサーバ証明書及びルート証明書を拠点監視装置内で発行する。公開鍵とペアになる秘密鍵を利用して、拠点監視装置を通知先とする通信先情報及び発行されたルート証明書からデジタル署名を発行し、通信先情報、ルート証明書及びデジタル署名を各監視対象デバイスへ送信する。各監視対象デバイスは拠点監視装置から通信先情報、ルート証明書及びデジタル署名を受信する。公開鍵を利用して、受信されたデジタル署名の認証を行い、認証が成功したことに応じて、受信された通信先情報及びルート証明書を利用して、デバイス監視情報の通知先を管理サーバから拠点監視装置に変更し、拠点監視装置とセキュアな通信を行う。

(もっと読む)

プライベートデジタルコンテンツにアクセスするためのシステムおよび方法

コンテンツサーバC(s)上にインストールされたプライベートデジタルコンテンツに対するアクセスを提供するための方法であって、コンテンツマネージャサーバC(a)がプライベートコンテンツに潜在的に関心を持ついくつかのクライアントを有し、前記方法が、コンテンツ管理サーバC(a)で実行される、いくつかのクライアントのクライアントC(b)との第1の通信チャネルを確立するステップと、プライベートデジタルコンテンツに関する問合せをクライアントC(b)から受信して、適切な応答を送り、クライアントにコンテンツサーバとの第2の通信チャネルを確立させるステップと、第1の通信チャネルと第2の通信チャネルとを介してコンテンツサーバC(s)とセキュアなセッションを確立するステップと、クライアントがコンテンツ管理サーバである場合と同様に、クライアントが問い合わされたプライベートデジタルコンテンツをコンテンツサーバから取得することができるように、セキュアなセッションに関する新しいセッション鍵を確立して、前記新しいセッション鍵をクライアントC(b)に送信するステップとを含む方法。  (もっと読む)

(もっと読む)

長期署名用サーバ、長期署名用端末、長期署名用端末プログラム、及び長期署名検証用サーバ

【課題】秘密鍵などをクライアント側に保持したままサーバ側で長期署名データを作成する。

【解決手段】長期署名データは、ES、STS、検証情報、ATS(1st)、ATS(2nd)を所定の長期署名フォーマットに配置することにより構成されている。これらの要素のうち、秘密鍵と原本データを用いた処理が必要なのは、ESとATSである。これら原本データと秘密鍵を必要とする処理は、クライアント端末3で行い、長期署名データを解析・生成する処理は、長期署名サーバ2で行うことにより、原本データと秘密鍵がクライアント端末3の内部に保持したまま長期署名データを長期署名サーバ2で生成する。このように、長期署名データを作成する処理を、秘密鍵と原本データを用いる処理と、XMLの解析・生成を行う処理に分離し、前者をクライアント端末3に分担させ、後者を長期署名サーバ2に分担させる。

(もっと読む)

電子署名用サーバ、及び長期署名用サーバ

【課題】携帯端末で撮影した画像データの非改竄性、撮影した日時刻、及び撮影場所を検証できるようにする。

【解決手段】携帯端末6で被写体を撮影すると、携帯端末6は、当該被写体の画像データを生成して記憶すると共に画像GPS情報を基地局サーバ5に送信する。基地局サーバ5は、画像GPS情報のうちの撮影日時刻、及び撮影位置が正しいか否かを確認し、画像GPS情報と公開鍵証明書を長期署名サーバ3に送信する。長期署名サーバ3は、画像GPS情報と公開鍵証明書を受信すると、これを用いてESを生成するための署名前XAdESデータを生成して基地局サーバ5に送信し、基地局サーバ5は、これに秘密鍵で電子署名して電子署名値を長期署名サーバ3に送信する。長期署名サーバ3は、ES−A(1st)を完成させて携帯端末6に送信する。

(もっと読む)

長期署名用サーバ、ドライブレコーダ、及び長期署名用端末

【課題】クライアント側とサーバ側が協働して長期署名を行う。

【解決手段】ドライブレコーダ6は、イベントを検出すると動画データを記憶媒体に記憶し、当該動画データを用いたハッシュ値の計算を行って長期署名サーバ3に送信する。長期署名サーバ3は、ハッシュ値を受信すると、ES−A(1st)のフォーマットを作成し、ESの作成、STSの作成、検証情報の作成を行い、ATS(1st)を作成するためのハッシュ値対象データ作成用データ(1st)を作成してドライブレコーダ6に送信する。ドライブレコーダ6は、長期署名サーバ3からハッシュ値対象データ作成用データ(1st)を受信すると、これに動画を加えてハッシュ値を計算し、当該ハッシュ値を長期署名サーバ3に送信する。長期署名サーバ3は、ドライブレコーダ6からハッシュ値を受信し、ATS(1st)を完成させる。

(もっと読む)

通信装置、通信システム及び証明書設定方法

【課題】 セキュリティを維持しながら、認証に必要な証明書を記憶する部品を交換する必要が生じた場合でも、容易かつ速やかに正常な認証が行える状態に容易に回復させることができるようにする。

【解決手段】 通信I/Fを備え、その通信I/Fを介して通信可能な上位装置10によって管理される下位装置20において、通信を行う際に通信相手に認証を受けるために通常公開鍵証明書を提供し、その通常公開鍵証明書によって通信相手に認証された場合に通信を行うようにし、その通常公開鍵証明書とその通常公開鍵証明書よりも有効期間が長いレスキュー公開鍵証明書とを記憶する記憶領域を、交換可能な最小単位の交換部品である部品Aに設ける。この構成により、正規の部品Aを装着した下位装置20には安全に通常証明書セットを記憶させることができる一方、偽部品A′を装着した下位装置には通常証明書セットを送信しないようにすることができる。

(もっと読む)

通信装置、通信システム及び証明書設定方法

【課題】 セキュリティを維持しながら、認証に必要な証明書を記憶する部品を交換する必要が生じた場合でも、容易かつ速やかに正常な認証が行える状態に容易に回復させることができるようにする。

【解決手段】 通信I/Fを備え、その通信I/Fを介して通信可能な上位装置10によって管理される下位装置20において、通信を行う際に通信相手に認証を受けるために自身の識別情報が付された個別公開鍵証明書を提供し、その個別公開鍵証明書によって通信相手に認証された場合に通信を行うようにし、その個別公開鍵証明書と装置の識別情報が付されていない共通公開鍵証明書とを記憶する記憶領域を、交換可能な最小単位の交換部品である部品Aに設ける。この構成により、正規の部品Aを装着した下位装置20には安全に個別証明書セットを記憶させることができる一方、偽部品A′を装着した下位装置には個別証明書セットを送信しないようにすることができる。

(もっと読む)

21 - 40 / 403

[ Back to top ]