Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

161 - 180 / 403

電子証明書管理装置

【課題】第二のCRLを取得するために装置を起動させることなく、電子証明書を用いた電子処理が複数行われた際に、ある電子処理時における電子証明書の有効性を検証するための方法を記述する。

【解決手段】電子処理毎に電子処理時における最新のCRLを取得し保持するようにし、状態管理テーブルにその電子処理時刻と保持したCRLの情報を記しておく。後の時刻(検証時刻)において電子処理時刻Aにおける電子証明書の有効性の検証を行う場合は、状態管理テーブルを参照し、電子処理時刻Aから検証時刻までに行われた電子処理を検索する。検証時刻がT3よりも後の時刻だったと仮定すると、状態管理テーブルには電子処理時刻Bで取得したCRLの情報が記されているので、電子処理Aにおける電子証明書の有効性の検証は電子処理Bにおいて取得したCRL_bを用いて行うことができる。

(もっと読む)

無線周波識別(RFID)認証およびそのための鍵配信システム

楕円曲線暗号方式(ECC)を用いて、RSAなどの従来の公開鍵の実施形態と比較して署名サイズおよび読み取り/書き込み時間を減らすRFID認証システムを実現する。署名サイズを減らすのにECDSAまたはECPVSを用いることができる。ECPVSは、RFIDタグにおける機密製品の識別情報を含む部分を隠すために用いることが可能である。その結果、より小さいタグを用いることができる。あるいは、製造過程やサプライチェーンにおける様々な段階で、複数の署名を書き込むことができる。鍵管理システムが、検証鍵を配布するのに用いられる。また、例えばサプライチェーンにおいて、RFIDタグに複数の署名を加えるための集約署名方式を実現する。  (もっと読む)

(もっと読む)

著作権管理システム及びプログラム

【課題】簡易な構成により、コンテンツの不正利用を阻止する。

【解決手段】一つの認証局10が各装置10,20A,30B1,30B2,40Dに公開鍵証明書を発行し、ライセンスサーバ40Dがこれら公開鍵証明書に基づいてPKIカード20Aとクライアント機器30B1を認証するので、従来とは異なり、複数種類の認証局を不要とした簡易な構成により、コンテンツの不正利用を阻止することができる。

(もっと読む)

ネットワーク管理方法およびネットワーク管理システム

【課題】電子証明書の発行を容易にかつ安全に行う。

【解決手段】ネットワークNSに新たに参加しようとするパーソナルコンピュータTRに対して次のように電子証明書を発行する。仮認証サーバ1Aは、そのパーソナルコンピュータTRの仮の電子証明書である第一の電子証明書を生成する。パーソナルコンピュータTRは、その第一の電子証明書およびそれに対応する秘密鍵を入力する。そのパーソナルコンピュータTRと本認証サーバ1Bとは、暗号化通信のための接続をその第一の電子証明書に基づいて確立する。本認証サーバ1Bは、その接続が確立された後、そのパーソナルコンピュータTRの正式な電子証明書である第二の電子証明書を生成する。また、ネットワークNSからは独立した試用ネットワークTNSを用意しておき、第一の電子証明書を有するパーソナルコンピュータTRの試用ネットワークTNSへの参加を認める。

(もっと読む)

電子メール通信装置

【課題】電子メールを暗号化して送信する際の信頼性を向上させるとともに、ユーザの利便性向上を図る。

【解決手段】電子メール通信装置100は、公開鍵およびその証明書を記憶する公開鍵記憶部116と、公開鍵の証明書の失効リストを取得する失効リスト取得部106と、電子メール送受信部104と、電子メールを公開鍵記憶部116に記憶された送信相手の公開鍵で暗号化する暗号化処理部110と、暗号化処理部110が暗号化する際に用いる公開鍵の証明書の失効リストが取得できていない場合の処理手順を記憶する処理手順記憶部118と、暗号化処理部110が電子メールを暗号化する際に、用いる公開鍵の証明書の失効リストが取得できているか否かを判断し、失効リストが取得できていない場合には、処理手順記憶部118を参照して、記憶された処理を行う送信制御部108とを含む。

(もっと読む)

通信装置

【課題】ユーザに煩雑な管理・手続き処理を行わせることなく、電子証明書の新たな発行や更新発行を容易に行うことができる通信装置を提供する。

【解決手段】証明書管理部131は、証明書管理情報を読み出して、更新が必要な電子証明書の情報を検出する。証明書管理部131は該当する電子証明書の更新要求を行い、秘密鍵生成部132は秘密鍵を生成する。証明書要求生成部133は共通鍵で暗号化した装置IDを付帯情報として証明書要求CSRを生成して送信する。この証明書要求CSRに基づく電子証明書が認証局2から送信されると、証明書取得部134は電子証明書を取得し、証明書管理部131に与える。証明書管理部131は、電子証明書と該電子証明書に基づく証明書管理情報とメモリ14に更新記憶する。

(もっと読む)

ネットワークシステム及びネットワーク管理装置

【課題】認証を必要とするネットワークに接続する通信装置のデジタル証明書の有効期限管理を行い、更新が必要な時期に、そのときの状況に応じた適切な更新手順をユーザに提示する。

【解決手段】ネットワーク管理装置1は、デジタル証明書21を保持したプリンタ2等が接続された検疫ネットワーク9を管理する。管理装置1は、プリンタ2からデジタル証明書21を取得して認証を行う認証処理部11と、認証結果に応じたガイダンスを出力するガイダンス処理部15とを備え、ガイダンス処理部15は、認証が成功し、かつ、デジタル証明書21の有効期限までの残日数が所定日数以下の場合と、認証が不成功の場合とで異なるガイダンスを出力する。

(もっと読む)

コンプライアンス評価報告サービス

本発明は、顧客に対して電子商取引のための企業体に関する保証情報を提供する方法に関する。この方法は、証明オーソリティに対して証明書の署名要求の一部として、査定人が決定した保証ポリシーを用いて企業体のコンプライアンスレベルを評するコンプライアンス・トークンを送出する段階と、証明オーソリティからコンプライアンス・トークンを含む信頼性付き証明書を受信する段階と、電子商取引の一部として顧客に対してセキュリティ情報を提供するために、顧客に対して信頼性付き証明書を提供する段階とを含む。 (もっと読む)

セキュリティ印刷処理装置

【課題】セキュリティ機能を有する印刷処理装置において、電子証明書を利用したセキュリティ通信を行う際の、アクセスによる不揮発性の記憶手段にかかる起動・停止による負担を軽減することである。

【解決手段】

プリンタの電源をオンオフした後、不揮発性の記憶手段に既に格納されている電子証明書へのアクセス要求が発生した場合に、不揮発性の記憶領域に格納されている当該電子証明書の情報に基づいて揮発性の記憶手段に当該電子証明書を複製できるか否かを判断し、複製できる場合は複製し、後続のセキュリティ通信の際には揮発性の記憶手段へアクセスする。

(もっと読む)

電子署名装置

【課題】可搬性ある記憶媒体に、印影データ、PKIトークンおよび電子署名用プログラムを格納した電子署名および電子署名検証装置を提供する。

【解決手段】電子署名装置1は、印影データ、秘密鍵、電子証明書、電子証明書を利用するための管理ツール及び電子署名プログラム9を記憶し、ディスプレイとマウス等を備えるコンピュータ2に接続されると、プログラム9は、コンピュータ2側に読み出され、コンピュータ2に次の機能を実現させる。即ち、ディスプレイ上の電子文書への署名時に、電子文書を所定の関数でハッシュ化した文書ダイジェストを秘密鍵で暗号化して秘密鍵暗号化ダイジェストを生成する機能、秘密鍵暗号化ダイジェスト、印影データ及び電子証明書を電子文書に付加する機能、電子署名された文書の改ざん検出機能、付加された電子証明書の失効検証機能であり、一つの装置1のみでこれらの機能をコンピュータ2に実現させる。

(もっと読む)

セキュリティチップ及びプラットフォーム

【課題】デジタルデータの著作権保護とユーザにとっての利便性とを両立可能なセキュリティチップ及びプラットフォームを提供する。

【解決手段】本発明におけるセキュリティチップ25は、サーバ1から暗号化デジタルデータとこのデジタルデータを復号する暗号鍵とが配信されるプラットフォーム2−1〜2−mに設けられ、サーバ1からの認証要求に対して内部に保持する証明書を含む認証情報をサーバ1に送信し、認証処理を受ける。セキュリティチップ25は、暗号鍵を他のプラットフォームに送信する際に、暗号鍵を記憶する記憶部255から暗号鍵を読みだすと同時に暗号鍵が記憶されていた記憶領域から完全に暗号鍵を消去し、セキュリティチップ25が正常に動作しているか否かを検出し、また、暗号鍵を他のプラットフォームに送信する際に、送信先である他のプラットフォームがセキュリティチップ25を備えているか否かを検出する。

(もっと読む)

セキュアメール配信システム、セキュアメール配信装置、セキュアメール配信方法、及びプログラム

【課題】公開鍵暗号方式を用いて電子メールに電子署名、電子証明書を添付して送信するセキュアメールシステムにおいて、広告メールを送信する場合に、送信元のユーザ端末やメールサーバの負荷を低減する。

【解決手段】配信元ユーザ端末10とメールサーバ30の間にセキュアメール配信装置20を設け、セキュアメール配信装置20の配信制御部21は、配信元ユーザ端末10との間でユーザ認証を行い、配信元ユーザ端末10から入力された広告メール情報に基づき、宛先ユーザ毎に異なるメール本文を作成し、署名処理部22は、配信元ユーザの秘密鍵を用いて電子署名を作成し、電子証明書とともに電子メールに添付し、メールサーバ30に送信する。

(もっと読む)

情報処理システム、情報処理装置およびプログラム

【課題】ライセンスの発行と認証の管理主体が異なる場合にも対応できるようにした情報処理装置を提供する。

【解決手段】情報処理装置のライセンス発行手段は、情報の利用に関する許可を示すライセンスを発行し、認証情報登録要求手段は、前記ライセンス発行手段によって発行されたライセンスの認証を行うために必要な情報を認証装置に対して登録を要求し、前記ライセンス発行装置と接続された前記認証装置の認証情報登録手段は、前記ライセンス発行装置の認証情報登録要求手段による要求に応じて、ライセンスの認証を行うために必要な情報を記録し、認証要求受付手段は、ライセンス認証の要求を受け付け、認証手段は、前記認証要求受付手段によって受け付けた認証要求に応じて、前記認証情報登録手段によって記録されている情報を用いて、前記ライセンスの認証を行う。

(もっと読む)

通信代理システムおよび通信代理装置

【課題】データ通信においてセキュリティを確保しつつ伝送効率を向上させる。

【解決手段】クライアント端末300からサーバ装置400へ秘匿すべきデータが送信されるとき、クライアント代理装置100とサーバ代理装置200は秘匿データを中継する。クライアント代理装置100は、クライアント端末300の送信処理を代理し、サーバ代理装置200はサーバ装置400の受信処理を代理する。クライアント代理装置100は、クライアント端末300から暗号化された送信用のデータを取得し、いったん復号した後に圧縮し、更に暗号化してサーバ装置400に宛てて送信する。サーバ代理装置200は、クライアント代理装置100からそのデータを受信し、復号した上で展開し、サーバ装置400に転送する。サーバ代理装置200は、サーバ装置400が発行する公開鍵証明書を自己のルート証明書により認証し、認証結果をクライアント代理装置100に通知する。

(もっと読む)

撮像装置及び撮像装置の制御方法

【課題】撮像装置において、電子証明書の有効期限が近づいたことを効果的に使用者に知らせることを目的とする。

【解決手段】ネットワークを介して他の装置と通信可能な撮像装置であって、画像データを記憶する記憶手段と、画像データを、他の装置に送信する送信手段と、を有し、認証に用いる電子証明書の有効期限が近づくと、送信手段における前記画像データの送信を禁止することによって課題を解決する。

(もっと読む)

VPNサーバホスティングシステム、VPN構築方法、およびコンピュータプログラム

【課題】複数のクライアントから任意に選択したメンバーに対してVPNを構築することを柔軟且つ簡便に行う。

【解決手段】デジタル証明書の発行を受けているクライアントから任意に選択されたメンバーのメンバーリストと、デジタル証明書の発行に用いられた秘密鍵に対応する公開鍵とをハッシュ関数の引数としてハッシュ値を計算し、このハッシュ値をVPNサーバプロセスのIDに対応させる。生成されたVPNサーバプロセスに対してクライアントが接続を要求してきた際、デジタル証明書が検証され、当該クライアントが前記メンバーに含まれている場合にのみ、接続を許可する。

(もっと読む)

証明書連鎖を使用するコンテンツ管理システムおよび方法

証明書連鎖の中の連続する証明書文字列は、それらの文字列がベリファイされるのと同じ順序で、メモリ装置によって順次受信される。最後の文字列を除く各文字列は、順序の中の次の文字列で上書きできる。  (もっと読む)

(もっと読む)

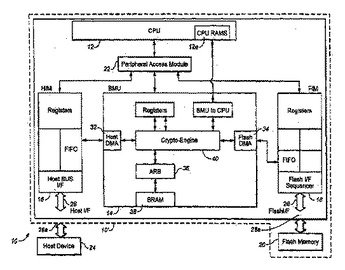

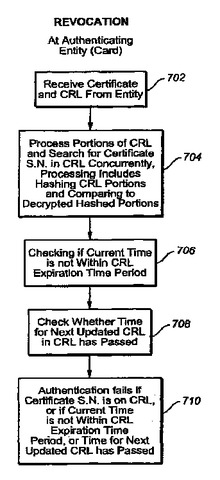

証明書取消リストを使用するコンテンツ管理システムおよび方法

ホスト装置は認証のためにホスト証明書と関係する証明書取消リストの両方をメモリ装置に提示するので、メモリ装置が単独でリストを入手する必要はない。証明書取消リストの処理と証明書識別情報の検索とは、メモリ装置によって同時に実行できる。ユーザの便宜を図るため、メモリ装置に対してホスト装置を認証するための証明書取消リストはメモリ装置の非保護領域に蓄積できる。  (もっと読む)

(もっと読む)

ゲートウェイサーバ

【課題】共用ホスティングサーバ上に開設されたWEBサイトがグローバルIPアドレスを与えられていない場合でも、当該WEBサイトが独自のドメインネームでSSL暗号化通信を行なうことができるゲートウェイサーバを提案すること。

【解決手段】SSLゲートウェイサーバ1には、グローバルIPアドレスが付与された通信カード6を備えている。通信カード6はCA署名付き電子証明書が実装されているとともに、SSL暗号化通信を行なう際に使用される秘密鍵を備えている。ユーザ3のWEBブラウザ4から共用ホスティングサーバ2上のWEBサイト5に対してSSL暗号化通信の要求があると、通信カード6がWEBサイト5をプロシキして、WEBブラウザ4との間でSSL暗号化通信を行なう。また、SSLゲートウェイサーバ1がその通信を中継して、共用ホスティングサーバ2との間でSSL暗号化通信を行なう。

(もっと読む)

属性認証方法、鍵管理装置、サービス提供先装置、サービス提供元装置、及び属性認証システム

【課題】複数の属性証明書を格納するために、サービス提供先の装置が大量のメモリを消費することを防止する。

【解決手段】属性証明書発行装置10が、属性情報毎に異なる暗号鍵で属性情報を暗号化する。鍵管理装置20が、暗号鍵に対応する復号鍵をグループ化し、当該グループ毎に異なる乱数と当該グループに属する復号鍵とを対応付けて格納する。ユーザ端末30が、乱数をサーバ40の公開鍵で暗号化して生成した暗号化乱数と属性証明書とを該サーバ40に送信する。サーバ40が、自装置の秘密鍵で暗号化乱数から乱数を復号する。鍵管理装置20が、サーバ40により復号された乱数に対応付けて格納した復号鍵をサーバ40に送信する。サーバ40が、ユーザ端末30から受信した属性証明書を鍵管理装置20から受信した復号鍵で復号することによって、復号鍵に対応した属性情報を取得する。

(もっと読む)

161 - 180 / 403

[ Back to top ]