Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

101 - 120 / 403

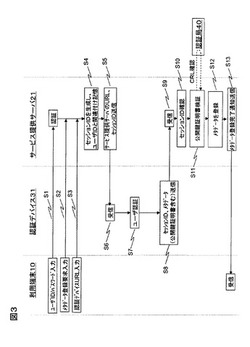

認証システムのメタデータプロビジョニング方法、システム、そのプログラムおよび記録媒体

【課題】ユーザ利用端末からサービス提供サーバへのログイン認証に際し、ユーザが所有しているデバイスを認証デバイスとして利用可能とする。

【解決手段】サービス提供サーバ21が利用端末10からのメタデータ登録の要求を受け付け、サービス提供サーバ21は認証デバイス31との間でセッションを確立する。認証デバイス31は自身の公開鍵証明書を含むメタデータをサービス提供サーバ21に送信する。サービス提供サーバ21は認証局40の公開鍵証明書により認証デバイス31の公開鍵証明書の署名を検証して、真正であることが確認されるとメタデータを登録する。

(もっと読む)

生産地証明システム

【課題】生産地情報の信頼性を向上させることができる生産地証明システムを提供する。

【解決手段】ラベル読取装置4は、暗号化情報および鍵証明書26を読み取るラベル読取手段91と、読み取った鍵証明書26を鍵認証サーバ3に送信する第1鍵証明書送信手段93と、鍵認証サーバ3から鍵証明書26が有効である旨の通知を受信した場合、当該鍵証明書26に含まれる復号鍵25により暗号化情報を復号化する復号化手段94と、暗号化情報を復号化した生産地情報を表示する表示手段95とを備え、鍵認証サーバ3は、ラベル読取装置4から鍵証明書26を受信する第1鍵証明書受信手段88と、取得した鍵証明書26が、登録データベース38に登録され、かつ、有効であることを判別する有効性判別手段89と、鍵証明書26が有効であると判定した場合、ラベル読取装置4にその旨を通知する有効性通知手段90と、を備える。

(もっと読む)

プロキシ認証サーバ

【課題】 クライアントが特定のNTLM認証コードを有することを要求することなく、NTLM認証プロトコルを用いてクライアントがMicrosoft Windows Serverによる認証を受けることを可能にする技術を提供すること。

【解決手段】

本発明の一特徴は、コンピュータにより実現されるクライアントを認証する方法であって、プロキシ認証サーバが、クライアントからデジタル証明書リクエストを受け付けるステップと、前記プロキシ認証サーバが、前記デジタル証明書リクエストに応答して、認証局が常駐する特定のサーバと認証処理をやりとりするステップとを有する方法に関する。

(もっと読む)

個人認証デバイスとこのシステムおよび方法

【課題】フレキシブルで不正変更できないように作られた認証システムまたは個人認証デバイス(PAD)を提供する。

【解決手段】PADは証明局(CA)に関連づけられた少なくとも1つの公開キーを記憶させ、1つ以上のデジタル証明書を受信する。このデジタル証明書は記憶されているCA公開キーに基づいて認証される。PADはアプリケーションにしたがってサービスキーを出力する。このサービスキーは制御された空間へのアクセスを獲得するため、ある行動をとる許可を得るため、あるいはいくつかのサービスを受信するために使用される。PADの動作およびサービスキーの性質は、動作中にPADが受信するデジタル証明書により決定される。秘密を保持されている記憶されたPAD秘密キーを使用して、PADはさまざまなセキュリティ関連のタスクを実行する。

(もっと読む)

信頼できる第三者に基づいたエンティティの相互認証の方法、及びシステム

信頼できる第三者に基づいたエンティティの相互認証の方法とシステムを提供する。前記システムは、第1のエンティティと第2のエンティティと第3のエンティティを備える。第1のエンティティは、第2のエンティティに第1のメッセージを送信し、第2のエンティティより送信される第2のメッセージを受信すると、第3のエンティティに第3のメッセージを送信する。そして、第3のエンティティより送信される第4のメッセージを受信すると、第4のメッセージを検証して、その検証後に第2のエンティティに第5のメッセージを送信する。第2のエンティティは、第1のエンティティより送信される第1のメッセージを受信し、第1のエンティティに第2のメッセージを送信する。そして、第1のエンティティより送信される第5のメッセージを受信すると第5のメッセージを検証する。第3のエンティティは、第1のエンティティにより送信される第3のメッセージを受信する。そして、第1のエンティティ及び第2のエンティティが正当性を有しているか検証し、検証結果に応じて処理を実行し、処理後に第1のエンティティに第4のメッセージを送信する。  (もっと読む)

(もっと読む)

プロキシを通じて接続されたホスト間の安全なネイバディスカバリ

ホストがプロキシを通じて接続される場合にホスト間のネイバディスカバリ(ND)信号送信の安全を確保する方法、プロキシ、ホストが提供される。第1ホストが、第1ホストのアドレスに基づく第1署名を含む元のNDメッセージを送信する。プロキシは、第1ホストのアドレスを削除し、修正したNDメッセージにおいて第1ホスト自体のアドレスを代用する。プロキシは、第1ホストのアドレスのコピーを新たなフィールドに配置し、プロキシ自体のアドレスと新たなフィールドとに基づくプロキシ署名を構成する。新たなフィールドおよびプロキシ署名は、修正したNDメッセージに追加される。第2ホストが、修正したNDメッセージをプロキシから受信し、プロキシ署名を検証する。第2ホストは下のNDメッセージコンテンツを再構成し、第1署名を検証する。

(もっと読む)

情報処理装置、情報処理システム、及び情報処理プログラム

【課題】失効情報に基づく公開鍵証明書の失効確認において、セキュリティの低下の防止と、保存された失効情報の有効活用とを両立させる。

【解決手段】時刻T1において、次回の更新予定時刻がTnである失効情報を取得した場合には、時刻T1で1、時刻Tnで0となる単調減少関数(直線110)で信頼度を表す。そして、失効情報を用いた公開鍵証明書の失効確認を行う時点で、信頼度が信頼限界よりも高ければ、取得済みの失効情報を使用し、信頼限界よりも低ければ、新たな失効情報を取得して使用する。新たな失効情報に対しても、同様にして信頼度を表す直線112が設定される。

(もっと読む)

属性認証システム、同システムにおける属性認証方法およびプログラム

【課題】第三者に問い合わせることなく、利用者側に耐タンパデバイスが備えられていない場合でも安全性を確保しつつ、失効確認を可能とする。

【解決手段】ユーザが、生成した2つの秘密鍵から公開鍵ともう一つの秘密鍵を生成し、属性認証サーバが、前記公開鍵に対して、保有する署名鍵で署名を行う。属性認証サーバは、ユーザに対して、属性証明書を発行し、ユーザが、SPサーバにサービスの提供要求を送信する。SPサーバは、乱数を生成し、ユーザが、この乱数により属性証明書を変形する。ユーザは、生成した2つの秘密鍵を変形し、その秘密鍵を用いて、SPサーバから受信した乱数に対する2つ署名値を算出し、変形した属性証明書と算出した署名値とをSPサーバに送信する。SPサーバは、ユーザから受信した属性証明書を検証するとともに、ユーザから受信した2つ署名値を検証し、次いで、失効確認を実行する。そして、属性証明書の正当性等が確認されたときに、SPサーバは、ユーザに対して、属性情報に基づいたサービスの提供を行う。

(もっと読む)

装置使用データを管理する手法

【課題】周辺機器の使用を安全に管理する技法を提供する。

【解決手段】スマートカードを使って、周辺機器の使用を安全に管理するための技法が提供される。ある実施形態では、周辺機器およびスマートカードの両者がデジタル証明書および互いを認証する手段を有する。装置の資源へのアクセスが承認される前に、各装置が他方の装置の認証を要求する。本発明のある実施形態では、スマートカードは、使用データを管理するためのローカルなJava(登録商標)アプリケーションを実行する。該アプリケーションは、割り当ておよびそれまでの使用のデータを周辺機器に提供し、スマートカード上で周辺機器によって提供される使用データを更新する。スマートカード上の使用データは、周辺機器の資源および機能へのアクセスを制限、監査または追跡するために使われる。別の実施形態では、スマートカードの認証および使用管理機能はリモート・サーバー上で実装される。

(もっと読む)

アカウント管理システム、基底アカウント管理装置、派生アカウント管理装置及びプログラム

【課題】 ルートとなる認証要素が失効しても、派生する認証要素の失効を阻止する。

【解決手段】 基底アカウント管理装置20は、基底アカウント情報内の初期認証要素情報に基づいて、クライアント装置の利用者を認証し、認証結果が正当のとき、生存条件、秘密鍵に基づいて電子署名を生成し、生存条件、電子署名及び公開鍵証明書を含む派生アカウント信用要素情報を派生アカウント管理装置に送信する。派生アカウント管理装置20は、生存条件を満たすときに有効となる派生アカウント情報を、公開鍵証明書の有効期間を過ぎると失効する派生アカウント信用要素情報と、この有効期間とは無関係に有効な利用者の生体情報テンプレートと、の両者を含むように作成する。従って、ルートとなる認証要素(公開鍵証明書)が失効しても、派生する認証要素(生体情報テンプレート)の失効を阻止できる。

(もっと読む)

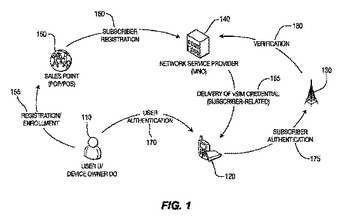

仮想サブスクライバ識別モジュール

vSIM(virtual subscriber identify module)サービスを提供するように構成されたMTP(mobile trusted platform)を開示する。一実施形態では、MTPは、MTPの製造メーカーに関係する信用証明書を格納し、提供するように構成されたTSS−DM(デバイス製造メーカートラステッドサブシステム)と、MNO(モバイルネットワークオペレータ)に関係する信用証明書を格納し、提供するように構成されたMNO−TSS(モバイルネットワークオペレータ−トラステッドサブシステム)と、MTPのユーザに関係する信用証明書を格納し、提供するように構成されたTSS−DO/TSS−U(デバイスユーザ/所有者−トラステッドサブシステム)とを含む。TSS−MNOは、MNOに関係する信用証明書情報を格納し、提供し、処理するように構成されたvSIMコアサービスユニットを含む。TSS−DO/TSS−Uは、MTPのユーザ/所有者に関係する信用証明書情報を格納し、提供し、処理するように構成されたvSIM管理ユニットを含む。TSS−DO/TSS−UおよびTSS−MNOは、トラステッドvSIMサービスを介して通信する。  (もっと読む)

(もっと読む)

保安署名方法、保安認証方法及びIPTVシステム

【課題】保安署名方法、保安認証方法及びIPTVシステムを提供する。

【解決手段】保安署名方法は、ディジタル署名ヘッダフィールドを準備して属性をセッティングし、ハッシングアルゴリズムを用いて前記コンテンツのハッシュダイジェストを計算し、その計算されるハッシュ値をディジタル署名ヘッダのメッセージダイジェストフィールドに格納し、メッセージダイジェストを秘密鍵を使用して暗号化してディジタル署名ヘッダの署名フィールドに挿入して、ディジタル署名ヘッダをコンテンツにプレフィックスしてコンテンツと連係させる。保安認証方法は、コンテンツのディジタル署名ヘッダのフォーマット及び値が適切かどうかをチェックして、ハッシングアルゴリズムを用いてコンテンツのハッシュダイジェストを計算し、そのハッシュ値をディジタル署名ヘッダのメッセージダイジェストフィールドと比較して、ディジタル署名ヘッダの署名フィールドのハッシュ値を証明書フィールドから抽出される公開鍵を使用して復号化した後、メッセージダイジェストと比較する。

(もっと読む)

中継サーバー、情報取得システム、中継サーバープログラム及び情報中継処理方法

【課題】中継サーバーが携帯情報処理装置の代わりに検証を行い、その検証結果を携帯情報処理装置へ通知することによって、中継サーバーを介して他のサーバーから情報を取得する携帯情報処理装置であっても、EVSSL証明書への対応ができるようにした中継サーバーを提供する。

【解決手段】携帯情報処理装置からの要求に基づいて、他のサーバーから情報を取得して該情報を中継する中継サーバーであって、受信手段は、前記他のサーバーから情報を受信し、証明書検証手段は、前記他のサーバーの証明書を検証し、ヘッダ修正手段は、前記受信手段によって受信された情報のヘッダを、前記証明書検証手段によって検証された結果を含めるように修正し、送信手段は、前記ヘッダ修正手段によって修正されたヘッダを有する前記情報を前記携帯情報処理装置へ送信する。

(もっと読む)

ファーミング・フィッシング攻撃で用いられる不正なSSL証明書・DNSリダイレクトの検出方法

【課題】ドライブバイ・ファーミング攻撃のようなコンピュータシステムのユーザが気付かないように悪意あるサイトにリダイレクトする攻撃に対する保護を提供する。

【解決手段】コンピュータシステム102が、SSL証明書が正式なものか否かを確認する本人確認情報マネージャ106を備える。コンピュータシステム102が、SSL証明書を受信したときに、それをブラウザ114に提供する前に、本人確認情報マネージャ106は、信用できるローカルキャッシュま144たはリモートな信用できるソース142に以前に格納された証明書情報と受信したSSL証明書の証明書情報とを比較して、照合が得られた場合のみSSL証明書をブラウザに提供し、照合が得られなかった場合は保護のための処置を講ずる。

(もっと読む)

情報処理システム、セキュリティ診断プログラム、処理実行制御プログラム及び情報処理装置

【課題】電子証明書により情報処理装置のセキュリティを証明するシステムにおいて、電子証明書を発行する装置に高い可用性が求められないシステムを提供する。

【解決手段】診断エージェントダウンロードサーバ200は、クライアント端末100に診断エージェントを提供し、その診断エージェントの正当性を証明するエージェント証明書を発行する。クライアント端末100にインストールされた診断エージェントは、クライアント端末100の構成や状態がサービス提供サーバ300のセキュリティポリシーを満たすか否かを判定し、満たすと判定した場合はクライアント証明書を生成する。クライアント証明書の有効期限は数時間程度と短いのに対し、エージェント証明書の有効期限は長い。サーバ300は、クライアント端末100から提示されたクライアント証明書とエージェント証明書が共に正しい場合に、クライアント端末100にサービスを提供する。

(もっと読む)

検証サーバ、プログラム及び検証方法

【課題】認証局で更新された公開鍵及び複数のハッシュアルゴリズムを効率的に管理する技術を提供すること。

【解決手段】

認証局において更新された公開鍵及びハッシュアルゴリズムにより一意に定まる識別子を識別子情報記憶領域131bに記憶しておき、検証処理部132cは、受信した検証要求を識別子情報記憶領域131bに記憶されている識別子と照合し、対応する識別子が存在する場合には、検証を行うことが可能と判断して処理を続行する。

(もっと読む)

機密通信システム及び機密通信方法

【課題】 暗号化通信路開設において、記憶装置に記憶されていた秘密鍵、公開鍵、電子証明書が消去されてしまった際には、該暗号化通信路の開設が出来なかった。

【解決手段】 本発明の機密通信システムでは、記憶装置に記憶してあった秘密鍵、公開鍵、電子証明書が消去されてしまった際には、秘密鍵公開鍵生成部が新しく秘密鍵、公開鍵を生成し、電子証明書生成部が、サーバ装置が保持する既定値を基に電子証明書を作成し、それら新しく生成された新秘密鍵、新公開鍵、新電子証明書を用いて暗号化通信路を開設する。クライアント装置は、電子証明書確認部を備え、送られてきた新電子証明書を解析して該証明書が前記既定値を基に作成されたものであることを確認することにより信頼できる証明書と認識して、暗号化通信路の開設に応じる。

(もっと読む)

電子取引システム用リライアンスサーバ

【課題】認証局が認証のリスクを管理すること。

【解決手段】電子取引システムにおけるリライアンス管理には、加入者の少なくとも1つの公開鍵を少なくとも1つの属性に制限することの認証を加入者に発行し、発行された認証に関する情報をリライアンスサーバに転送する認証局を含む。リライアンスサーバは、発行された認証に関する転送された情報を維持する。加入者は取引を形成し、次いでこの取引を信頼当事者に与える。取引は認証または認証の参照を含む。信頼当事者は、加入者から受信した取引に基づく保証の要求をリライアンスサーバへ送信する。リライアンスサーバは、発行された認証に関する情報と要求された保証とに基づいて、要求された保証を与えるべきかどうかを判定する。この判定に基づいて、リライアンスサーバは、信頼当事者に保証を与える許可メッセージを信頼当事者に発行する。

(もっと読む)

照合を提供する、通信端末機器、通信機器、電子カード、通信端末機器のための方法、および、通信機器のための方法

証明書を提供するための通信端末機器は、要求する通信機器から、照合を求める要求とユーザを表す情報を求める要求とを含む第1のメッセージを受信するように構成されたアプリケーションを有することが可能である。上記アプリケーションはさらに、上記要求する通信機器に向けて、上記要求に対する応答を含む照合を有する応答メッセージを生成するように構成されており、上記照合は、信頼されたエンティティの秘密鍵を用いてデジタル署名される。  (もっと読む)

(もっと読む)

連結電子証明書発行・利用・検証システム

【課題】

携帯端末利用者であるクライアントが,電子証明書を発行する認証局(キャリア)を変えた場合,例えばキャリアAからキャリアBに変えた場合,キャリアAで利用していたクライアント証明書は利用できず,新たにキャリアBにてクライアント証明書を再発行してもらわなけばならないケースがある。故に,クライアントが認証局を変えた場合でも,以前利用していたクライアント証明書を,そのまま利用したいという要求がある。

【解決手段】

クライアント自身が発行した自己署名証明書をクライアント証明書とし,そのクライアント証明書とルート証明書とを連結する連結電子証明書を認証局が発行し,電子署名を施す際には,クライアントは,クライアント証明書に対応する秘密鍵をもって電子署名を生成する。また,認証局を変更した場合でも,ルート証明書と連結証明書のみを変更し,クライアント証明書は,そのまま利用する。

(もっと読む)

101 - 120 / 403

[ Back to top ]