Fターム[5J104EA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483) | 公開鍵の真性証明 (403)

Fターム[5J104EA05]に分類される特許

41 - 60 / 403

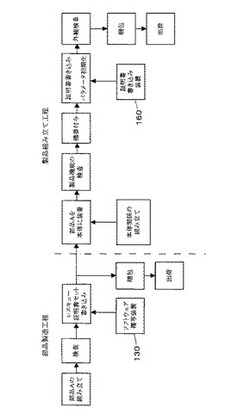

証明書設定方法

【課題】 通信装置にユーザの用途に応じたデジタル証明書を設定する場合において、このような証明書を、容易かつ安全に設定できるようにする。

【解決手段】 通信装置に、通信時の認証処理に使用するデジタル証明書である通常公開鍵証明書を証明書書き込み装置160を用いて記憶させる場合において、その証明書書き込み装置160によって記憶させるべき証明書よりも暗号強度が低い認証処理に対応したデジタル証明書であるレスキュー公開鍵証明書を記憶している部品Aを通信装置の本体に装着する第1の手順と、証明書書き込み装置160と通信装置とが上記レスキュー公開鍵証明書を用いた認証処理を行い、その認証処理が成功した場合に、証明書書き込み装置160が通信装置に上記通常公開鍵証明書を記憶させる第2の手順とをこの順で実行する。

(もっと読む)

電子取引を行うための方法および装置

【課題】オーバーヘッドなく、インターネットウォレットやベンダのサービスと一体化しうる高いセキュリティの電子取引システムを提供する。

【解決手段】電子商取引を行うためのシステムおよび方法を開示する。電子取引は、購入取引である。ユーザ110に、デジタル証明書を含むスマートカードなどのインテリジェントトークンが提供される。このインテリジェントトークンは、ユーザに代わって取引のすべてまたはその部分を行うネットワーク102上のサーバと適切に認証を行う。ウォレットサーバ140がセキュリティサーバ130と対話して、取引におけるより高い信頼性と信用を提供する。ウォレットサーバは、ツールバーを含む。デジタルウォレットが、書式を事前記入する。書式は、自動記憶構成要素を使用して事前記入されることが可能である。

(もっと読む)

ジャストインタイム信頼性確立および伝播

オンラインサービスシステムにおける信頼関係は、ドメインレベルで確立され、クロスドメイン通信を試行する際にドメインのコンポーネントに伝播される。複数のドメインにわたって通信を試行する際、第1のドメインの第1のコンポーネントは、第2のドメインの第2のコンポーネントの証明書の認証を試行する。証明書の認証の試行により、第1のコンポーネントと第2のドメインとの間に信頼関係が存在しないことが示される場合、第1のコンポーネントは、2つのドメイン間でドメインレベルの信頼関係が存在するかどうか判断する。第1のコンポーネントは、第1のドメインと第2のドメインとの間の信頼状態をそれ自体に伝播する。第1のドメインと第2のドメインとの間に信頼関係が存在する場合、第1のコンポーネントは、それに応答して、第2のコンポーネントの証明書を認証する。第2のコンポーネントは、接続を完成させるため、同じプロセスを実行する。  (もっと読む)

(もっと読む)

電子署名検証装置

【課題】電子署名検証を高速かつ高い信頼性で行うことができる電子署名検証装置を提供する。

【解決手段】記憶部23は、署名済み電子データと検証結果を対応つけて記憶する。検証部222は、電子証明書の失効情報を認証局4から取得し、当該電子証明書の有効性を確認するとともに署名対象に改ざんがないかを確認して署名済み電子データの検証を行い、検証結果を記憶部23に記憶させる。簡易検証部223は、記憶部23に記憶された検証結果を用いて署名済み電子データの検証を行う。検証選択部224は、検証要求を受けた署名済み電子データが検証部222にて未認証又は署名時刻から所定時間経過後であれば検証部222による検証を実行させ、その他の状態であれば簡易検証部223による簡易検証を実行させる。

(もっと読む)

画像処理装置及び同装置における電子証明書の作成方法並びに同作成プログラム

【課題】画像処理装置により秘密鍵とペアで作成された公開鍵を含む電子証明書でありながら、ユーザ本人との関連性を確認できる電子証明書を作成することができる画像処理装置を提供する。

【解決手段】ユーザ毎に一対の秘密鍵と公開鍵が作成される。また、認証局から発行された該ユーザ自身を証明する電子証明書及びユーザの秘密鍵が書き込まれた可搬型記録媒体から、電子証明書及び秘密鍵が読み出される。そして、読み出されたユーザの秘密鍵を用いて署名がなされ、作成された前記公開鍵を含む電子証明書が作成される。

(もっと読む)

通信装置、通信方法、通信用プログラムおよび通信システム

【課題】通信システムにおいて、制御対象機器が電子証明書を利用した通信に必要な情報処理能力を備えていない場合であっても、当該制御対象機器と通信するサーバが、当該制御対象機器自体の正当性を確認できるようにする。

【解決手段】第1のノード101は、第2のノード102を特定する情報を取得し、当該情報に基づき、証明書発行局104に対して、第2のノード102の電子証明書の発行を要求する。証明書発行局104は、当該要求に応じて、第2のノード102の電子証明書を生成し、第1のノード101に送信する。第1のノード101は、第2のノード102と第3のノード103との通信の仲介をする。当該通信の仲介の際、第1のノード101は、第2のノード102の電子証明書を利用して、第3のノード103と通信する。

(もっと読む)

通信システム

【課題】インターネット経由でサービス提供する際に、電子証明書を利用してサービス提供先及びサービス提供に使用する機器を認証することにより、機器・サーバ間で安全かつ簡易に通信を行うことができる通信システムの実現。

【解決手段】通信システムは、複数の端末装置に共通して発行された端末証明書と所定サービスの提供を可能にするサービス証明書および所定サービスの提供契約を個別に識別可能な契約識別コードを対応付けた契約情報を予め記憶し、端末証明書で認証された端末装置から受け取った契約識別コードに対応するサービス証明書を端末装置に送信するサーバ装置と、端末証明書を予め記憶し、所定サービスの提供契約が成立した後に成立した契約識別コードを取得し、端末証明書を用いてサーバ装置から認証されると、サーバ装置から契約識別コードに対応するサービス証明書を受信する端末装置と、を具備する。

(もっと読む)

認証システム、認証装置、およびこれらの制御方法、ならびに制御プログラム

【課題】認証システムにおいて、他の機器が提供するサービスの利用等のために電子証明書の検証を行なう必要があるクライアント装置において当該電子証明書の検証ができない場合に、当該クライアント装置に、当該電子証明書の検証が成功したのと同様の効果を与えることができるようにする。

【解決手段】MFP(1)からCA(1)によってオンライン発行されたMFP(1)証明書を受信すると、MFP(2)は、当該電子証明書の検証に必要な処理の一部を、PC(1)に依頼する。PC(1)は、依頼を受けた処理を実行し、その結果をMFP(2)に送信する。なお、MFP(2)は、継続検証として、MFP(1)証明書の検証に必要な処理であって、自機でできない処理についてのみ、PC(1)に処理を依頼する。

(もっと読む)

証明書の有効性確認方法、証明書検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を効率的にかつ安全に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】証明書検証サーバ13により、任意の端末装置11Mから証明書の有効性確認依頼を受信し、第一の認証局から前第二の認証局までの認証パスを構築し、該認証パスの検証を行い、該検証結果を前記証明書の有効性確認依頼元の端末装置11Mへ送信する、証明書の有効性確認方法であって、前記任意の認証局の鍵更新もしくは前記任意の認証局の危殆化を検知し、関連する認証局の証明書、第一の証明書状態情報及び第二の証明書状態情報を取得し、前記取得情報を記憶部に格納し、または前記取得情報に基づき、前記記憶部に記憶されている該当情報を更新し、前記記憶部の情報を用いて、前記認証パスの構築と前記認証パスの検証を行う。

(もっと読む)

情報処理装置、およびその情報処理方法、プログラム、記録媒体

【課題】有効期間が重複する複数の証明書の切替処理において、重複する有効期限の任意のタイミングで切替設定を可能とすると共に、認証エラー時には、他の証明書による認証処理を実行可能とする。

【解決手段】既に登録されている第一の証明書から切り替える第二の証明書を登録する登録手段と、第一の証明書と第二の証明書の有効期限が重複する期間であって、入力画面を介してユーザにより入力される切替日時を設定する設定手段と、設定手段により設定された切替日時に、第一の証明書から第二の証明書へ切り替える処理を実行する切替処理手段と、EDIサーバに対して、送信時点において有効な証明書として設定されている前記第一の証明書または前記第二の証明書を送信する送信手段と、送信手段により送信した証明書に対するEDIサーバから受信した認証結果を判定する判定手段とを有し、判定の結果、認証結果が失敗の場合、他方の証明書を送信する。

(もっと読む)

認証要求変換装置、認証要求変換方法および認証要求変換プログラム

【課題】既存システムに変更を加えることなく、安全なユーザ認証を提供することを課題とする。

【解決手段】認証要求変換装置は、利用者識別情報と検証情報とサービス用認証情報とを対応付けて記憶する識別情報記憶手段を有する。そして、認証要求変換装置は、利用者識別情報を含む認証要求を利用者端末から受信する。続いて、認証要求変換装置は、受信された認証要求に含まれる利用者識別情報に対応付けられた検証情報を識別情報記憶手段から取得し、識別情報記憶手段から取得した検証情報を用いて、認証要求を送信した利用者端末が正当な利用者であるか否を検証する。その後、認証要求変換装置は、利用者端末が正当な利用者であると検証された場合に、認証要求に含まれる利用者識別情報に対応付けられたサービス用認証情報を識別情報記憶手段から取得し、認証要求を送信した利用者端末を介して、取得したサービス用認証情報をサービス提供装置に送信する。

(もっと読む)

ネットワーク環境における取り引き証明装置

【課題】ユーザ間で行われる取り引きの安全性を、通信ネットワークを利用して保証することが課題である。

【解決手段】ユーザAとユーザBの取り引きの内容を記述した取り引き文書Mを作成し、それに対するユーザAの電子署名SA(M)およびユーザBの電子署名SB(M)を作成する。そして、それらを取り引き文書Mとともに公証人Nの公証装置に送り、ユーザA、B、および公証人Nが情報を共有する。こうして、第3者である公証人Nが、取り引きの内容等を客観的に証明することができる。

(もっと読む)

鍵生成プログラム、鍵記録プログラム、鍵生成装置、PKIカード及び鍵記録システム

【課題】PKIカードの運用性を損なわずにPKIカードの秘密鍵を記録することができる鍵生成プログラム、鍵記録プログラム、鍵生成装置、PKIカード、及び鍵記録システムを提供する。

【解決手段】電子署名に用いられる署名用秘密鍵をPKIカードに記録する際に用いられる証明書用公開鍵と証明書用公開鍵に対応する証明書用秘密鍵とを生成し、証明書用秘密鍵を安全が確保された通信路を用いてPKIカードに送信し、証明書用公開鍵の証明書用公開鍵証明書を生成し、署名書用公開鍵と署名書用公開鍵に対応する署名書用秘密鍵とを生成し、署名書用公開鍵の署名書用公開鍵証明書を生成し、生成された署名書用公開鍵証明書、及び署名書用秘密鍵を、証明書用公開鍵証明書に示された証明書用公開鍵で暗号化した暗号化署名書用秘密鍵を生成し、暗号化署名書用秘密鍵を、安全が確保された通信路、又は安全が確保されていない通信路を用いてPKIカードに送信する。

(もっと読む)

ピア・ツー・ピア・オーバレイ・ネットワークにおけるユーザ識別認証のための装置および方法

【解決手段】 ピア・ツー・ピア・オーバレイ・ネットワークを接続しているピア装置のためのユーザ識別認証のための方法が開示されている。この方法では、オーバレイ・ネットワークの信用証明サーバが接続ピア装置から登録済ユーザ識別を受信する。信用証明サーバは識別プロバイダに登録済ユーザ識別を確認し、信用証明サーバで識別プロバイダから登録済ユーザ識別の成功した証明を受信すると、信用証明サーバは接続ピア装置の登録済ユーザ識別を認証するためオーバレイ・ネットワークの認証ピア装置によって使用するため署名済証明書を接続ピア装置に発行し、証明書は信用証明サーバの秘密キーによって署名される。

(もっと読む)

通信システム、証明書検証装置及びサービス提供方法

【課題】 サービス提供者にとって信頼度が高い電子証明書による検証を容易に受けることのできる技術を提供すること。

【解決手段】 第一利用者装置1又は第二利用者装置2より、サービス提供装置4を介してサービスを提供する者にとって信頼度の低い電子証明書が送信されてきた場合には、提供側証明書検証装置6が、送信されてきた電子証明書に関連付けられている信頼度の高い電子証明書をユーザ情報管理装置5より取得し、この信頼度の高い電子証明書の検証に成功した場合に、サービス提供装置4は、第一利用者装置1又は第二利用者装置2に対してサービスの提供を行う。

(もっと読む)

帳票リーダ装置および帳票認証方法

【課題】 帳票のICチップから情報を読み取るときに電子証明書で認証を行う帳票リーダ装置において、認証に要する時間を短縮することのできる帳票リーダ装置を提供する。

【解決手段】 帳票リーダ装置4は、帳票2のICチップ3の仕様を示すプロパティ情報を情報サーバ装置6から取得し、証明書発行サーバ装置5にICチップ3のプロパティ情報に基づいて作成された証明書発行要求を送信する。この帳票リーダ装置4は、証明書発行要求に基づいて発行された電子証明書を証明書発行サーバ装置5から受信すると、ICチップ3の仕様に応じた複数の電子証明書を証明書メモリ11に格納する。また、帳票リーダ装置4は、電子証明書を用いて認証を行った結果に関する履歴情報をICチップ3の仕様ごとに記憶する履歴DB10を備えており、読取り対象の帳票2のICチップ3から情報を読み取るときの認証に用いる電子証明書を、履歴情報に基づいて複数の電子証明書から選択する。

(もっと読む)

電子署名検証システム、電子署名装置、検証装置、電子署名検証方法、電子署名方法、検証方法、電子署名プログラム、検証プログラム

【課題】本発明は、電子署名を構成する要素の数を少なくし、電子署名長が短く、情報量及び通信量が少なく、また、検証時の計算量の少ない電子署名検証方法及び装置を提供することを目的とする。

【解決手段】qを素数とし、G1,G2,GTを位数qの群とし、eをバイリニアマップe:G1×G2→GTとし、電子署名装置は、乱数x及びyとG1及びG2それぞれの生成元g1及びg2を用いて、X'=g2x、Y'=g2y、Y=g1yを計算し、公開鍵pkを生成する。g1、g2、乱数r、x、y及び平文mを用いて、b1=mryYr、b3=mrxyYrx、b5=g2ryを計算して電子署名σ=(b1、b3、b5)を生成する。検証装置は、公開鍵pk、電子署名σ及び平文mを用いて、e(b1、g2)=e(mg1、b5)とe(b3、g2)=e(b1、X')が成立するか判定することにより改竄等が行われていないか検証する。

(もっと読む)

公開鍵証明書の有効性確認方法、プログラムおよび記憶媒体

【課題】パス検索時以降に新たなパスが存在する場合でも適切な結果を応答し、かつ、エンドエンティティが公開鍵証明書の有効性確認を依頼してからその結果が分かるまでにかかる時間を短縮する。

【解決手段】証明書の有効性確認局装置において、パスの検索と、検索したパスの検証と、を行い、前記検索と検証の結果を、記憶部に登録し、公開鍵証明書の有効性確認要求に基づいて、当該有効性確認要求に対応する有効なパスが前記記憶部に登録されている場合、該パスを用いて検証し、当該有効性確認要求に対応する有効なパスが前記記憶部に登録されていない場合、新たにパス検索、および検証することにより、公開鍵証明書の有効性確認を行う。

(もっと読む)

情報通信方法、通信端末装置および情報通信システム

【課題】IDやパスワードなどの入力なしにセキュアに通信端末装置の情報を認証することができる情報通信方法、通信端末装置および情報通信システムを提供する。

【解決手段】通信端末装置が、第1のサーバと第1の暗号化鍵を共有するステップと、前記通信端末装置が、自装置の識別情報の送信要求を受信するステップと、前記通信端末装置が、前記第1のサーバと第1の暗号化鍵を共有するステップで取得した前記第1のサーバの証明書情報と前記自装置内に保持している検証情報とに基づいて、前記第1のサーバを認証するステップと、前記通信端末装置が、前記自装置の識別情報を第2の暗号化鍵で暗号化するステップと、前記通信端末装置が、前記認証結果に基づいて、前記第2の暗号化鍵で暗号化された前記自装置の識別情報を、前記第1の暗号化鍵で暗号化して前記第1のサーバに送信するステップと、を含む。

(もっと読む)

公開鍵証明書の検証方法及び検証サーバ

【課題】認証局が鍵を更新した場合でも、鍵の更新の前後に係らず認証局が発行した公開鍵証明書の有効性を検証する。

【解決手段】本発明の検証サーバは、検証サーバ認証局の鍵情報の更新に伴う、認証局を特定する第1の情報と更新した鍵情報とを含む認証局の認証局証明書、認証局の鍵情報の更新の前後に関わらず、認証局が発行し、有効期間内であって失効した公開鍵証明書を示す失効情報を保持する。認証局を特定する第2の情報、公開鍵証明書を発行したときの認証局の鍵情報、及び公開鍵証明書を特定する情報を含む検証要求に応答して、検証要求に含まれる認証局を特定する第2の情報が認証局証明書に含まれる認証局を特定する第1の情報に相当し、検証要求に含まれる公開鍵証明書を特定する情報が失効情報の中になければ、検証要求に含まれる公開鍵証明書を特定する情報に対応する公開鍵証明書は有効であるとする検証結果を作成する。

(もっと読む)

41 - 60 / 403

[ Back to top ]