Fターム[5J104EA09]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526) | 消去・使用不可能化によるもの (109)

Fターム[5J104EA09]に分類される特許

81 - 100 / 109

データ管理装置およびそのプログラム

【課題】 従来以上に高いセキュリティ保護能力を有するデータ管理装置およびそのプログラムを提供する。

【解決手段】制御部はNVRAM3から鍵Aを読み出し、予め内部に記憶されている固定鍵を用いて暗号化し、HDD4に書き込む。次に、通信部を介してホストコンピュータからジョブデータが入力されると、制御部は、HDD4内の鍵Bを内部の固有鍵によって暗号化し、鍵CとしてRAM2に書き込み、次に、ジョブデータを鍵Cを用いて暗号化し、HDD4に書き込む。暗号化が終了した時点でRAM2内の鍵Cを消去する。次に、HDD4内のジョブデータを印刷する時は、制御部が、鍵Bを暗号化して鍵Cを生成し、RAM2内に書き込み、次いで、HDD4内の暗号化されたジョブデータを読み出し、鍵Cを用いて復号する。復号が終了した時点でRAM2内の鍵Cを消去する。

(もっと読む)

著作権鍵管理方法

【課題】 コンテンツの著作権の保護を図るための有効な鍵の管理方法に関し、記録媒体の秘匿領域内に記録する著作権管理のための鍵を、有効なものだけを効率よく残すことで、記憶領域が無駄に消費されるのを防ぐことができる。

【解決手段】 記録媒体が著作権鍵を管理する装置に挿入された場合に、通常領域20に鍵管理情報が存在せず、かつ秘匿領域21にタイトル鍵25が存在する場合に、秘匿領域21のタイトル鍵25と当該タイトル鍵25の使用不使用の状態を示すための鍵使用フラグとを、たとえ鍵使用フラグが使用状態であっても全て消去し、通常領域20に鍵管理情報が存在し、かつ秘匿領域21にタイトル鍵25が存在する場合に、通常領域20の鍵管理情報が参照していない秘匿領域21のタイトル鍵25を、たとえ鍵使用フラグが使用状態であっても消去する。

(もっと読む)

データ処理システム、データ処理装置、及び画像形成装置

【課題】 暗号鍵の不正な取出しを防止するデータ処理システム、データ処理装置、及び画像形成装置の提供。

【解決手段】 情報処理装置100から送信される暗号鍵の公開要求をプリンタ装置200にて受信した場合(S13)、プリンタ装置200は暗号鍵を生成し(S14)、暗号鍵を生成してからの経過時間を計時するためにタイマをセットする(S15)。計時を開始してから所定時間が経過する前に暗号鍵の送信要求を受信した場合(S17:YES)、情報処理装置100へ暗号鍵を送信し(S18)、次いで暗号鍵の消去を行う(S19)。また、暗号鍵の送信要求を受信する前に所定時間が経過した場合(S16:YES)、暗号鍵の送信を行わずに生成した暗号鍵を消去する(S19)。

(もっと読む)

通信システム、通信方法

【課題】2つの通信装置を含む通信システムを、第三者による通信の解読の可能性をより小さくするように改良する。

【解決手段】通信システムは、第1通信装置と第2通信装置を含み、一方の通信装置で送信対象データを暗号化して生成した暗号化データを他方の通信装置に送信し、その他方の通信装置で、受取った暗号化データの復号化を行う。各通信装置は、暗号化又は復号化を行うごとに暗号化に用いるアルゴリズムを生成する。この場合、各通信装置は、過去の解を代入することによって新しいアルゴリズムを生成することのできる解生成用アルゴリズムに、過去の解を代入してアルゴリズムを生成する。過去の解は使用されなくなった時点で消去される。

(もっと読む)

ICカードリーダ装置

【課題】本発明は、耐タンパー機能を維持しつつ、タンパー行為を受けたときに早期に復旧させることができるICカードリーダ装置を得ることを目的とするものである。

【解決手段】ICカードリーダ装置は、ICカードに対して情報のリード・ライトを行うICカードリーダ・ライタ1と、タンパー行為を受けたことを検出するタンパースイッチ2と、上位コントローラからの指令に応じてICカードリーダ・ライタ1を制御する制御部3とを有している。制御部3は、タンパースイッチ2によりタンパー行為が検出されると、RAM6からアクセス鍵の情報を消去するとともに、アクセス鍵の情報を消去したことを上位コントローラに通知する。

(もっと読む)

擬似公開鍵暗号方法及びシステム

【課題】擬似的に公開鍵暗号系を安価に実現する方法およびシステムを提供する。

【解決手段】秘密鍵暗号系と耐タンパ性のあるハードウェアを用い、擬似的に公開鍵暗号系を安価に実現する。各ユーザは、それぞれ以下のような同一な機能を持つハードウェアが装備された機器を用い通信を行う。すなわち、あるID と鍵の対応付けを持ち、ユーザからの要求によりID を発効、記憶し、そのID に対応付けられた鍵で復号およびMAC(メッセージ認証子) の生成を行う。また、任意のID を用いた暗号化およびMAC の検証はできるが、復号およびMAC の生成はできない。ユーザはそのID を公開しておく。メッセージの送り手は、メッセージの受け手の公開されたID を用い、同じ機能を持つハードウェアを用いてメッセージを暗号化する。第三者は、ハードウェア内のメカニズムを分析する以外にそのID を用いて復号を行うことはできないが、そのような行為に対してハードウェアは自己を破壊する。

(もっと読む)

無線認証装置及び読取装置

【課題】落としてしまってもICチップ内に記憶されている大切なデータを保護することができる無線認証装置及びこの無線認証装置の読取装置を提供する。

【解決手段】本発明の無線認証装置は、共通鍵を用いて読取装置と相互認証を行う無線認証装置であって、前記共通鍵を記憶する記憶手段と、衝撃を検知する衝撃検知手段と、当該衝撃検知手段が衝撃を検知した場合、前記読取装置との相互認証が行えないように前記共通鍵を暗号化するように制御する制御手段と、を有する。また、本発明の読取装置は、共通鍵を用いて無線認証装置と相互認証を行う読取装置であって、メディアデータを記憶する記憶手段と、前記メディアデータを再生可能な再生手段と、前記無線認証装置との相互認証が不成立となった場合に、前記再生手段により前記メディアデータを再生するように制御する制御手段と、を有する。

(もっと読む)

利用回数限定情報移転システム、および利用回数限定情報移転プログラム

【課題】 元情報に基づく利用の不正を防止する。

【解決手段】 2つの分散データと2つの分散鍵パラメータから元情報を復元できる設定において、秘密分散法により、利用回数より1多い数の分散鍵パラメータを利用して元情報を利用回数より1多い数の分散データに分散する。1回利用されるごとに、1つの分散データに利用ログを上書きして消去し、1つの分散鍵パラメータを削除する。これを繰り返すと、利用回数分の利用があると、残りの分散データと分散鍵パラメータとからは元情報を復元することができなくなり、元情報に基づく利用ができなくなる。

(もっと読む)

デジタルコンテンツ配信システム、配信センタ及びユーザ端末、並びにプログラム

【課題】 インターネットを介してデジタルコンテンツを配信する配信センタと、これを受信するユーザ端末とから構成されるデジタルコンテンツ配信システムにおいて、使用制限の管理をより確実なものとし、さらに使用制限の延長時には再度全てのコンテンツをダウンロードすることなく、延長可能とすることを目的とする。

【解決手段】 配信センタ10は、デジタルコンテンツを複数に分割し、分割されたデータ毎に使用制限情報を付加して暗号化し、暗号化されたデータと暗号鍵を含む鍵情報をユーザ端末20に送信する。送信されたデータはユーザ端末20にて、暗号鍵にて復号され、再生される度に分割されたデータ毎に制限情報の判定が行われる。使用制限を超えた場合は、鍵情報が消去されデータの再生が不可となる。また、使用制限を延長するときは鍵情報のみを再度ダウンロードして暗号化されたデータを復号し、データを使用する。

(もっと読む)

コンテンツ再生方法、再生プログラム、および再生装置

【課題】 オンラインコンテンツ配信を行う際のチャンネル切り替えを高速に行う方法を提供する。

【解決手段】

コンテンツ再生プログラムにおいて、ユーザによる再生開始要求を受け取り、認証アプリケーションにユーザ認証及び、視聴の許諾条件の確認要求を送信する。また、コンテンツ再生プログラムは、前記認証アプリケーションからの応答メッセージの到着を待たずに、予め自ノードのキャッシュに保存した復号鍵を読み出し、暗号化されたコンテンツの再生を開始する。

(もっと読む)

データ管理システム及びデータ管理方法

【課題】有効期間が終了した秘密データを読み出し不可能とし、タンパによる秘密データの漏洩を防止するデータ管理システムを提供する。

【解決手段】データ管理システム100は、暗号化された秘密データを記憶するデータ記憶部105と、秘密データの管理単位であるデータ群を識別する値と、前記データ群の有効期間の値とを対応付けて保持するデータ群記述子を記憶するメタデータ記憶部104と、有効期間に現在時刻が含まれる場合、有効期間に対応した鍵を生成する時限鍵生成部200と、時限鍵生成部200によって生成された鍵を用いて、暗号化された秘密データを復号化する復号化部103とを備える。

(もっと読む)

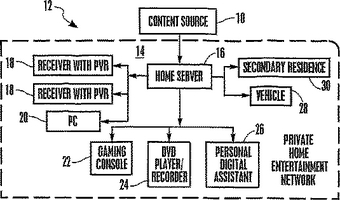

コンテンツ保護方法及びシステム

複数の再生機器を備えるプライベートなホームエンタテインメントネットワークは、市販の適切な如何なる機器でも再生できる独立したコンテンツを受信する。プライベートなホームエンタテインメントネットワークは、独立したコンテンツを、例えば、暗号鍵を用いて、プライベートなホームエンタテインメントネットワークに拘束されたコンテンツに変換できる。拘束されたコンテンツは、プライベートなホームエンタテインメントネットワーク内のデバイス間で自由にコピーし、再生することができるが、プライベートなホームエンタテインメントネットワークの外部では再生することができない。ユーザが、拘束されたコンテンツを独立したコンテンツに変換し、ネットワークの外部でコンテンツを再生することができるようにすると、拘束されたコンテンツのプライベートなホームエンタテインメントネットワーク内の全てのコピーが消去され、又は他の手法によって使用不能な状態に処理される。  (もっと読む)

(もっと読む)

コンテンツ管理方法及び記録再生装置及び記録媒体

【課題】 DVDとDVDなどのリムーバブル媒体間、DVDからHDDなどリムーバブル媒体から固定媒体間のムーブを可能にしたコンテンツ管理方法及び記録再生装置を提供する。

【解決手段】 タイトル鍵によって暗号化された暗号化コンテンツと、前記タイトル鍵を暗号化して記録媒体に記録し、再生の際は、前記暗号化されたタイトル鍵を復号化しこれを用いて前記コンテンツを復号化するコンテンツ管理方法において、

前記タイトル鍵をコンテンツムーブ鍵によって暗号化し、コンテンツを複製させる再には、元の記録媒体からコンテンツムーブ鍵を削除し、暗号化コンテンツと暗号化タイトル鍵は消去しないように管理するコンテンツ管理方法及び記録再生装置。

(もっと読む)

コンテンツのコピーコントロール方法及びその装置

【課題】 不正コピーを防止すると共に、正当な利用をした場合に不当にコンテンツの再生又はコピーができなくなることを防止するコンテンツのコピーコントロール方法及びその装置を提供する。

【解決手段】 暗号鍵を基に再生側中間鍵を生成する再生側中間鍵生成手段と、前記再生側中間鍵を用いてコンテンツを暗号解読するコンテンツ暗号解読手段と、所定のタイミングで、前記暗号鍵を所定の値に不可逆に更新することを特徴とする暗号鍵更新手段と、を備える。前記再生側中間鍵生成手段は、前記暗号鍵を前記再生側中間鍵の初期値としてコピーする手段と、現在の前記再生側中間鍵を不可逆に更新することにより新たな再生側中間鍵を生成する再生側中間鍵更新手段と、を備える。

(もっと読む)

コンテンツ再生処理システム、コンテンツ管理方法

【課題】コンテンツの著作権を強固に保護すること。

【解決手段】コンテンツ再生処理システム100は、コンテンツ10を格納する記憶装置110と、その記憶装置110に接続された演算処理装置150と、その演算処理装置150に接続された鍵登録領域120と、その演算処理装置150によって実行されるプログラム160、170とを備える。コンテンツ10を他の記憶装置210に格納する際、演算処理装置150は、記憶装置110からコンテンツ10を読み出し、読み出されたコンテンツ10のコンテンツ鍵及びシステムに固有のシステム固有鍵の少なくとも一方に基づいて登録鍵を作成し、作成された登録鍵を鍵登録領域120に登録する。また、コンテンツ10を再生するにあたり、演算処理装置150は、鍵登録領域120内の情報に基づいて、そのコンテンツ10を再生するかどうかを決定する。

(もっと読む)

セキュリティ出力装置、セキュリティ出力システム、出力装置制御プログラムおよび記憶媒体、並びにセキュリティ出力方法

【課題】 不特定多数のホスト端末が利用する環境においてセキュリティを向上するのに好適なセキュリティ出力装置を提供する。

【解決手段】 ネットワークプリンタ100は、受信した印刷開始通知に応じてIPアドレスおよび通信ポートの番号を決定し、決定したIPアドレスおよび通信ポートの番号に基づいて通信設定情報記憶部10の通信設定情報を更新し、決定したIPアドレスおよび通信ポートの番号を示すアクセス情報をプリンタサーバ300に送信する。プリンタサーバ300は、受信したアクセス情報に基づいてネットワークプリンタ100に印刷データを送信する。ネットワークプリンタ100は、通信設定情報記憶部10の通信設定情報に基づいて印刷データを受信し、受信した印刷データに基づいて印刷を行い、印刷が終了したタイミングで通信設定情報記憶部10の通信設定情報を無効にする。

(もっと読む)

電子文書閲覧システム、そのサーバ、クライアント、プログラム

【課題】 不正な閲覧があっても2次流通を防止し且つネットワーク負荷の軽減を図る。

【解決手段】 保存部13は、公開文書(平文)を暗号化して成る公開文書(暗号文)13bとその復号鍵を格納する。発行部14は、現在閲覧可能な全ての公開文書(暗号文)13bを保存部13から取得して要求元のパソコン20に送信し、その後、任意の文書の閲覧要求がある毎に、要求された文書に対応する復号鍵を保存部13から取得して要求元のパソコン20に送信する。パソコン20側では、この復号鍵を用いて上記既に受け取ってある暗号文13bを平文に戻し、これを表示のみ行わせ、保存、編集、印刷等は行わせない。

(もっと読む)

ネットワーク中継装置、ネットワークシステム及び暗号化通信方法

【課題】IPsec等に基づく暗号トンネルを構築して暗号化通信を行うネットワーク中継装置、ネットワークシステム及び暗号化通信方法において、より多くの暗号トンネルを同時並列的に利用可能にすること。

【解決手段】暗号トンネル構築の際に、ユーザ装置固有のKEYデータがルータ20のSA2aにSAに関連付けて保存する。これにより、ユーザ装置10とルータ20との間で暗号トンネルが構築された後、当該暗号トンネルが終了される前に当該ユーザ装置10が故障等により再起動されて新たな暗号トンネル構築要求がユーザ装置10からルータ20になされた場合、ルータ20は、KEYデータに基づき、当該ユーザ装置10が、現在未終了の暗号トンネルを利用中であると確認し、当該未終了の暗号トンネルに係るSAをSA2aから消去する。

(もっと読む)

認証端末装置、認証システム、認証方法および認証プログラム

【課題】 複数の異なる認証システムから、同一の認証端末装置を用いて受けられ、一括して認証端末を無効化でき、認証情報の複写などに対する安全性を高めることを目的とする。

【解決手段】 認証端末装置107は、対象装置毎の認証情報と記憶部自身を識別する識別コードとを記憶する認証情報記憶部211を備える。有効管理通信部212は、認証情報記憶部211に記憶された識別コードを有効管理装置に送信し、認証を受けることが有効であるかを有効管理装置109から受信する。認証情報制御部210は、有効管理通信部212の受信が有効を示す場合に、認証情報記憶部211に記憶された認証情報を一時記憶部206に記憶する。認証通信部205が一時記憶部206に記憶された認証情報を送信し、認証装置104で認証処理される。また、認証情報消去部207は、一時記憶部206に記憶された認証情報を認証装置104に送信された後に消去する。

(もっと読む)

認証装置

【課題】不揮発性メモリとしてフラッシュメモリを用いた場合であっても認証制限を容易に実現できる認証装置を提供する。

【解決手段】フラッシュメモリのデータエリア上に認証制御フラグ群8を設ける。認証制御フラグ群8は、複数の認証制御フラグを備えている。そして各認証制御フラグは例えば4ビットで構成する。認証失敗時には、認証制御フラグ6の先頭ビットに「0」を書き込み、再認証待ちとする。再認証失敗時には、次のビットに「0」を書き込み、再々認証待ちとする。再々認証失敗時には、次のビットに「0」を書き込み、認証ロックとし、認証が行われると常にエラーを返すように構成する。認証制御フラグの書き換えを必要とせず、書き込みのみで認証失敗回数をカウントしているので、フラッシュメモリを用いても認証制限を容易に実現できる。

(もっと読む)

81 - 100 / 109

[ Back to top ]