Fターム[5J104NA05]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | パスワード (3,285)

Fターム[5J104NA05]に分類される特許

1,921 - 1,940 / 3,285

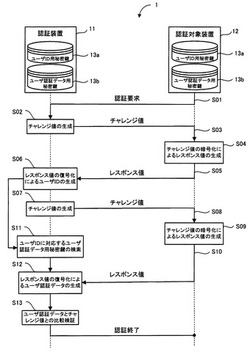

認証システム

【課題】ユーザIDを第3者に対して秘匿にすることができる。

【解決手段】認証対象装置12からの認証要求に応じて、認証装置11が乱数によってチャレンジ値を生成する。そして、認証装置11は、このチャレンジ値を認証対象装置12に送信し、認証対象装置12はチャレンジ値を暗号化して、レスポンス値を生成する。そして、認証対象装置12は、このレスポンス値を認証装置11に送信し、認証装置11は、レスポンス値を復号化によってユーザIDを生成するようになる。このため、ユーザIDが通信網中で第3者に対して秘匿される。

(もっと読む)

情報伝達システム、情報伝達計算機及びプログラム

【課題】安全で利便性の高い情報伝達システムを提供する。

【解決手段】情報管理計算機であって、伝達情報対応情報を記憶し、第2計算機から認証要求を受信すると、当該情報管理計算機が受信可能なメールアドレスのうち、以前に受信した認証要求のいずれにも割り当てられていないメールアドレスを、当該受信した認証要求に割り当て、認証用メールアドレス対応情報に記憶し、電子メールを受信すると、当該受信した電子メールから、送信元メールアドレス及び送信先メールアドレスを特定し、前記認証用メールアドレス対応情報を参照して、前記特定された送信先メールアドレスに対応する認証要求を特定し、前記伝達情報対応情報を参照して、前記特定された送信元メールアドレスに対応する伝達情報を特定し、前記特定された認証要求の送信元である前記第2計算機に、前記特定された伝達情報を送信することを特徴とする。

(もっと読む)

アプリケーションおよびインターネットベースのサービスに対する信頼されるシングル・サインオン・アクセスを提供するための方法および装置

TC(信頼されるコンピューティング)技術に基づくパスワード管理およびSSO(シングル・サインオン)アクセスのための方法および装置。この方法は、プロキシSSOユニットとWebアクセス・アプリケーションとの両方と対話して、パスワードおよびSSO資格証明の生成、格納、および取り出しを行う、セキュアな信頼される機構をもたらす、TCG(Trusted Computing Group)のTPM(信頼されるプラットフォームモジュール)を実装する。本発明の様々な実施形態は、ユーザーが、ユーザーのデバイス上に存在するセキュアなプロキシに1回だけサインオンした後、事前識別されたサイトグループに属する1つのサイトから別のサイトに、セキュアに、かつ透過的に飛ぶことを許す。  (もっと読む)

(もっと読む)

認証装置及び認証方法並びにプログラム

【課題】より一段と成りすましを防止できるようにする。

【解決手段】撮像手段から所定周期で順次出力される生体識別対象の画像データについて、時間軸上で隣接する画像間における相関値の時間変化を計測するとともに、当該画像データに対して少なくとも2値化処理を含む所定の画像処理が施された結果得られる2値画像データについて、時間軸上で隣接する2値画像間における相関値の時間変化を計測し、画像間における相関値が第1の閾値よりも小さく、かつ、2値画像間における相関値が第2の閾値よりも小さい期間が所定の期間を超えたとき、該越えた時点以降の2値画像データのいずれかを、登録データとの照合対象として選択するようにした。

(もっと読む)

認証のための方法およびシステム

本発明は、認証のための方法、デバイス、およびシステムを開示している。認証のための方法は、クラアイント側に対応している特権セキュリティレベルを取得することと、前記特権セキュリティレベルと識別セキュリティレベルとの間の関連付けの確立された関係にしたがって、前記特権セキュリティレベルに対応している前記識別セキュリティレベルを問い合わせることと、前記識別セキュリティレベルにしたがって、識別認証のための認証パラメータを決定することと、前記認証パラメータを使用して、前記クライアント側で前記識別認証を実行することと、認証結果を獲得することとを含む。識別認証と特権認証とを組み合わせて、識別認証は、特権セキュリティレベルと一致する識別セキュリティレベルにしたがって実行されるので、識別認証のルールを調整することができ、認証のプロセスの柔軟性を向上させることができる。 (もっと読む)

ICカードおよび電子バリュー譲渡システム

【課題】ICカード間での電子バリューの譲渡処理時にユーザ操作の負荷を軽減させるICカードおよび電子バリュー譲渡システムを提供する。

【解決手段】電子バリュー譲渡システムは、ホスト機器A-00と、本人認証機能付ICカードA-20aと、譲渡元ICカードA-20bと、譲渡先ICカードA-20cとを備えている。ICカードは、接触I/FA-21と、フラッシュメモリA-22と、TRM(Tamper Resistant Module)A-23とを備えている。カードアプリケーションA-24は、コマンドディスパッチャA-24aと、本人照合部A-24bと、属性情報判断部A-24cと、カードアプリ動作モード変更部A-24dと、譲渡データ読み出し部A-24eと、暗号処理部A-24fと、本人情報読み出し部A-24gと、証明書格納領域A-24hと、譲渡対象データのポインタ情報を格納するデータ格納領域A-24iとを備えている。

(もっと読む)

通信装置の認証システム

【課題】通信装置の認証システムに関し、許可された通信装置に不正通信装置が成りすました場合においても、不正通信装置をインターネットなどのネットワーク側と通信することができないようにし、許可された正当な通信装置のみネットワーク側との通信を可能にする。

【解決手段】通信装置102は、認証装置101による認証に成功すると、不正端末検出部103により、ARP又はRARP等のネットワークアドレス確認パケット201を送信し、自装置のMACアドレス又はIPアドレスなどが詐称されていないかをチェックする。通信装置102に成りすました不正通信装置205は、通信装置102と同一のアドレスを有するため、応答パケット202を返送する。不正端末検出部103は、応答パケット202を受信したことにより、自装置のアドレスと同一のアドレスを有する通信装置105が同一ネットワーク上に存在することを認識する。

(もっと読む)

本人認証システム

【課題】 本人拒否の確率を下げる。

【解決手段】 第1の判定部は、利用者の一方の生体情報の非類似度を第1の閾値D1、第2の閾値Dhと比較して本人、他人、未定のいずれかを判定し、第2の判定部は、利用者の他方の生体情報の非類似度を上記第1の閾値D1、第2の閾値Dhと比較し、第1の判定部か未定と判定した場合に同様に未定と判定すると総合判定として本人と判定する。

(もっと読む)

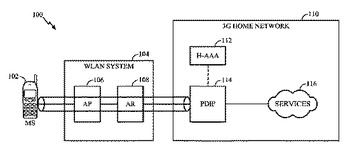

デュアルスタック・オペレーションの認可を織り込むための方法および装置

デュアルスタック・オペレーションの織り込み認可を可能にする方法が提供される。この方法は、端末が両方のバージョンを使用することを認可されかつ認証される場合にIPv4とIPv6の両方での同時オペレーションを可能にする。この方法は次のステップを利用する:無線通信システムにおける認可実体からの認証を要求すること、および、認証が成功である場合に認可実体から認証メッセージを受け取ること、ただし、認証メッセージは、通信用の少なくとも1つの安全トンネルを確立するために少なくとも1つのインターネット・プロトコル・バージョンを使用するための認可を含む。  (もっと読む)

(もっと読む)

認証制御プログラムおよび認証装置

【課題】

認証情報に対して対になる情報を用いて簡単にかつ高いセキュリティの認証が行えるようにした認証制御プログラムおよび認証装置を提供する。

【解決手段】

ログイン可能な通常アカウントがロックされた状態において、当該通常アカウントのロック状態を解除し、再度通常アカウントによるログインを可能とする解除用アカウントを認証情報保持部207で管理する。認証画面に情報が入力されると、入力されたユーザIDに対するアカウントの種別をアカウント種別判定部204で判定し、解除用アカウントである場合、ロック状態判定部205でその解除用アカウントに対する通常アカウントの状態を判定する。ロック状態の場合にその解除用アカウントを認証部203で認証し、認証が成功することでその解除用アカウントに対する通常アカウントの認証を認証部203で行う。

(もっと読む)

情報通信方法および情報通信システム

【課題】共有のためのサーバ装置を使わず、第三者によるデータの取得や偽のデータの配布を防止する。送信者が認証のためのパスワードの入力等が正確にできず認証されなかった場合に対処する。

【解決手段】第1の通信端末2で送信時の認証を行い、認証が成立したら予定文メッセージを送信し、不成立なら、特定メッセージを送信する。第2の通信端末装置3は、受信時に認証を行い、認証が成立すると、予定文メッセージまたは特定メッセージを表示し、不成立なら、代替メッセージを表示する。第2の通信端末装置3の利用者5は、特定メッセージの表示を見ることにより、相手方が送信時に認証されていないことが分かる。代替メッセージは、正規の利用者には認証されなかったことが分かるが、第三者には理解できない。

(もっと読む)

携帯端末、ICカード、パスコード生成プログラムおよびパスコード生成方法

【課題】必要な場合にのみパスコードを表示するようにし、その他の場合にはパスコードを表示しないようにすることによって、パスコードの漏洩を極力少なくすることができるようにした携帯端末を提供する。

【解決手段】耐タンパー性を有しているICカードを内蔵でき、画面を有している携帯端末であって、前記携帯端末は、前記ICカードとの入出力を行うICカードインタフェースと、前記ICカードインタフェースを介して、前記ICカードにパスコードを生成するように指示し、生成されたパスコードを取得するパスコード取得手段と、前記パスコード取得手段によって取得したパスコードを、他のアプリケーションへ引き渡す場合は、前記携帯端末の画面には該パスコードを表示せず、その他の場合は、前記携帯端末の画面に該パスコードを表示するように制御するパスコード表示制御手段を具備している。

(もっと読む)

個人認証システム及び個人認証方法

【課題】必要なセキュリティレベルに応じた個人認証を行うことができる個人認証システムを提供する。

【解決手段】複数の個人認証情報が記憶されたIC付き情報担体と、サービス提供前に行うべき個人認証の種別を識別する認証識別情報をサービス提供サーバから取得し、該認証識別情報に基づいて、個人認証に使用するべき1以上の個人認証情報の種別を特定する認証情報特定手段と、IC付き情報担体に記憶されている個人認証情報の中から認証情報特定手段によって特定した種別の個人認証情報を読み出し、読み出した該個人認証情報を使用して個人認証を行い、該認証結果をサービス提供サーバに通知する認証手段とを備えた。

(もっと読む)

設備の管理装置および設備の管理方法

【課題】製造業における製造物あるいはサービス業における提供サービスの有為性を維持する。

【解決手段】人的要因を排除するために、維持行為を行う者が適切な権限(資格)を有していることを認証する手段と、本人であることの認証を行う手段と、設備およびサービス自体の点検修復作業が適切であることを証明するための点検修復作業結果を記録する手段と設備の環境および設備に適用されるルールと維持活動内容の整合性を認証する手段を設けた。さらに定期的な維持活動が必要な場合には事前に注意喚起を行う手段も設けることとした。さらにまた、製造設備およびサービス提供設備の管理者以外の機関が独立的にそれらの維持活動を行う場合に備えて、維持作業の依頼および受付手段とその活動に伴う費用の課金手段も設けられるようにした。

(もっと読む)

機器認証制御システムと、そのプログラム

【課題】機器認証制御システムでバッテリー切れなどによる機能制限を回避すること。

【解決手段】発着信機能を含む機能を実現する機能実現手段1と、第1の通信手段14と、報知手段13と、撮影手段16と、前記の各手段を制御する第1の制御手段12とを具備した機器1と、第2の通信手段20B、20Cと、前記第2の通信手段20B、20Cを制御する第2の制御手段21B、21Cと、ユニークな情報が書き込まれたバーコード22B、22Cとを具備した携帯認証キー2B、2Cとから構成され、前記バーコード22B、22Cを前記撮影手段16で読み込み、前記機器1に登録済みの情報と一致した場合には、前記機能実現手段10の機能制限を解除する機器認証制御システム。

(もっと読む)

認証機能付きファクシミリ送受信システム、装置、送受信方法、送受信用プログラム

【課題】ファクシミリ送受信装置間の相互認証精度を向上させ、送信時刻を詐称した通信等を禁止することのできる、強固なセキュリティを確保したファクシミリの送受信技術を提供すること。

【解決手段】送信側装置Aと受信側装置Bとがネットワークを介して接続されたファクシミリ送受信システムCにおいて、入力された生体情報を認証する送信側認証部a032と、送信側認証手段a032による認証が成功した場合に、入力された生体情報とファクシミリの受信要求とを受信側へ送信する送信側制御部a011と、受信した生体情報と登録されている生体情報とを照合し、照合の結果が一致した場合に認証成功とする受信側認証部b012と、受信側認証部b031での認証が成功した場合に、ファクシミリの送受信を許可する受信側制御部b012とを有することを特徴とする認証機能付きファクシミリ送受信システム。

(もっと読む)

シード配布システム、携帯端末、シード配布プログラムおよびシード配布方法

【課題】パスコードを生成するための元となるシードの安全な配布をすることができるようにしたシード配布システムを提供する。

【解決手段】シード配布システムは、パスコード生成のための元となるシードを生成し、生成されたシードをユーザと対応付け、配布サーバに生成されたシードを記憶し、配布サーバにアクセスするための情報を対応付けられているユーザが所有する携帯端末に送信し、携帯端末はその情報を受信し、受信した情報に応じて、前記配布サーバへアクセスし、対応するシードを取得し、取得したシードを、内蔵している耐タンパー性を有しているICカードに格納する。

(もっと読む)

遠隔操作されることが可能な携帯端末および携帯端末の機能設定方法

【課題】確実に遠隔地から操作されることが可能にし、遠隔操作される機能に幅を持たせて柔軟な運用を可能にする。

【解決手段】携帯端末は、着信すると着サブアドレスが付加されているか判定する(ステップS502)。遠隔操作機能が有効の場合(ステップS503)、着サブアドレスから、ユーザによって設定されたパスワードの桁数である番号Aを検出する(ステップS505)。番号Aが妥当であると判断されると(ステップS506)、パスワードである番号Bと、操作される処理を指定する番号Cとを検出し(ステップS507)、番号Bにもとづく認証を行う(ステップS508)。認証が成功すると、番号Cと一致する数値が機能対応テーブルに存在するか確認する(ステップS511)。番号Cと一致する番号が機能対応テーブルに存在する場合、番号Cに対応する処理を実行する(ステップS512)。

(もっと読む)

認証装置及びプログラム

【課題】個々の被認証者毎に認証環境条件を設定した場合にも、記憶手段の記憶容量を節減しつつ、認証に用いる認証用要素群をほぼ一定の時間で生成する。

【解決手段】認証時に再生するフレーズの総数jn,正解フレーズの最大数jt,最小数jb,単一の曲から抽出するフレーズの数rn,正解フレーズの選択に用いる正解候補フレーズの数tnが相違する個々の認証環境条件毎に、個々の認証環境条件を満たす曲リストパターンを複数生成してテーブルに登録しておき((A)参照)、曲リストの生成時には、適用する認証環境条件に対応するテーブルから曲リストパターンをランダムに選択し、選択した曲リストパターン中のポインタ情報を曲IDに書替えることで曲リスト((B)参照)を生成する。

(もっと読む)

個人認証システム及び個人認証方法

【課題】個人認証に必要な情報を安全に管理することができる個人認証システムを提供する。

【解決手段】シングルサインオンによる個人認証を行う個人認証システムであって、生体情報からなる個人認証情報が記憶されたIC付き情報担体と、IC付き情報担体に記憶された個人認証情報を使用して、個人認証を実行する端末装置と、端末装置によって実行された個人認証の結果を端末装置から受信し、端末装置に対してサービスを提供するサービス提供サーバから個人認証を要求される度に、個人認証の結果をサービス提供サーバへ送信する認証サーバとを備えた。

(もっと読む)

1,921 - 1,940 / 3,285

[ Back to top ]