Fターム[5J104NA37]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | 暗号鍵記録用 (4,789)

Fターム[5J104NA37]に分類される特許

181 - 200 / 4,789

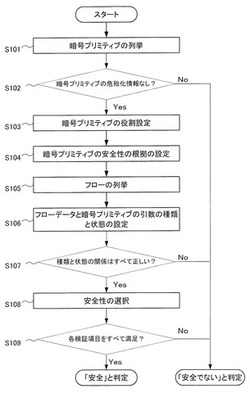

暗号プロトコルの安全性検証装置、安全性検証方法およびプログラム

【課題】暗号プロトコルを安全性レベルに応じて検証することができる。

【解決手段】鍵交換プロトコルにおける暗号プリミティブを列挙し、列挙した暗号プリミティブに危殆化情報を有するものがある場合に、暗号プロトコルは安全ではないと判断し、一方、有するものがない場合に、暗号プリミティブの役割および安全性の根拠を設定し、フローを列挙し、フローデータと暗号プリミティブの引数の種類と状態とを設定する。設定したフローデータと暗号プリミティブの引数の種類と状態との関係に、正しくないものを含む場合に、暗号プロトコルは安全ではないと判断し、一方、関係がすべて正しい場合に、安全性に関する検証項目の選択を、能動的攻撃安全、受動的攻撃安全、オフライン辞書攻撃安全、既知鍵攻撃安全、フォワード秘匿性における検証項目の中から行う。検証項目に満足しないものを含む場合に、暗号プロトコルは選択した安全性に関して安全ではないと判断する。

(もっと読む)

放送送信装置、放送通信連携受信装置およびそのプログラム、ならびに、放送通信連携システム

【課題】放送送信装置と放送通信連携受信装置とが協働し、APL起動情報に記載のアプリケーションの正真性をアプリケーション単位で検証し、この検証結果に応じたアプリケーションの起動制御を可能とする。

【解決手段】放送通信連携システムSは、認証子算出鍵K1を用いて、選択したAアプリケーションの認証子Tag1を算出してAPL起動情報に付加し、さらに、認証子算出鍵K1を暗号化して放送波で伝送する放送送信装置100と、放送送信装置100で選択されたAアプリケーションに対応するAPL起動情報に記載のアプリケーションを取得し、認証子算出鍵K1を用いて、取得したアプリケーションの認証子Tag2を算出し、APL起動情報に含まれる認証子Tag1と認証子Tag2とを対比して当該アプリケーションの正真性を検証し、この検証結果に応じて当該アプリケーションの起動を制御する放送通信連携受信装置400と、を備える。

(もっと読む)

暗号化システム、復号方法、復号履歴蓄積サーバ、受信装置、送信装置、プログラム

【課題】復号履歴として、暗号文識別情報と受信装置識別情報と時刻とを対応付けて記録できる暗号化システムを提供する。

【解決手段】送信装置100は、受信装置200に暗号文を送信し、復号履歴蓄積サーバ300にセッション情報と暗号文識別情報とを送信する。復号履歴蓄積サーバ300が、この2つの情報を対応付けて記録する。受信装置200が、リクエスト、暗号文識別情報、受信装置識別情報を復号履歴蓄積サーバ300に送信する。復号履歴蓄積サーバ300が、受信装置200から受信した暗号文識別情報に対応するセッション情報を取得する。セッション情報と代理計算用秘密鍵を用いてレスポンスを求める。復号履歴蓄積サーバ300が、暗号文識別情報、受信装置識別情報、時刻を対応付けて記録する。受信装置200の復号部230が、レスポンスを用いて暗号文を復号して平文に復号する。

(もっと読む)

メモリチップ

【課題】悪意のある書き込み装置からのデータ書き込みを防止することを目的とする。

【解決手段】外部装置の要求に応じてデータの読み出しおよび書き込みを制御するコント

ローラーと接続されるメモリチップであって、予め定められたデータの記憶領域である第

1領域を含むメモリと、外部装置がデータの変換に用いる秘密鍵に対応する公開鍵を記憶

する鍵記憶部と、秘密鍵で変換されたデータである暗号化データをコントローラーから受

信し、公開鍵を用いて暗号化データを変換した変換データを生成する変換部と、変換デー

タを第1領域に書き込む書込部と を備えることを特徴とするメモリチップ。

(もっと読む)

遠隔保守システム及び遠隔保守方法

【課題】匿名性を保ちつつ複数のユーザが所有する機器の情報を取得できるとともに、当該情報から応答必要性の発見された機器に対して匿名性を保ちつつ応答内容を提供することのできる遠隔保守システム及び遠隔保守方法を提供すること。

【解決手段】管理装置Aから各機器D1〜Dnにメンテナ公開鍵pkmを送信した上で、コンテナパケットを送信し、各機器はログ情報と機器固有のユーザ公開鍵pkuとを結合しメンテナ公開鍵pkmで暗号化した情報をコンテナパケットに格納して、全ての情報が格納されたコンテナパケットを受けた管理装置Aがメンテナ秘密鍵skmにより復号化することで各機器のログ情報を取得し、応答必要性のあるログ情報があった場合には、応答内容をユーザ公開鍵pkuにより暗号化して各機器に送信し、自らのユーザ秘密鍵により復号化に成功した機器は当該応答内容に応じた処理を実行する。

(もっと読む)

半導体装置及び半導体装置へのデータ書き込み方法

【課題】データ書き込み時のセキュリティが十分に確保される半導体装置を提供する。

【解決手段】半導体装置10は、デバイスに固有な値であってランダムなビットにエラーを含む初期ユニークコードUCpを生成するユニークコード生成部12と、初期ユニークコードUCpのエラーを訂正して、中間ユニークコードUCbを生成する第1のエラー訂正部13と、中間ユニークコードUCbのエラーを訂正して、第1の確定ユニークコードUCmを生成する第2のエラー訂正部15と、外部装置20が中間ユニークコードUCbに基づき生成した鍵情報UCwを用いて秘匿情報HF1を暗号化した送信データHF2を第1の確定ユニークコードUCmを用いて復号して秘匿情報HF1を生成する復号部16と、を有する。

(もっと読む)

半導体装置

【課題】従来の半導体装置では、格納されている秘匿対象情報のセキュリティを十分に向上させることができない問題があった。

【解決手段】本発明の半導体装置は、デバイスに固有なユニークコードUCを持ち、ユニークコードUCからユニークコード対応情報DIを生成する。半導体装置は、ユニークコード対応情報DIと関連付けられる領域に秘匿対象情報HF1を暗号化した特定情報HF2が格納される記憶領域12を持ち、ユニークコード対応情報DIを用いて記憶領域12から読み出された特定情報HF2を復号して秘匿対象情報HF1を生成する。

(もっと読む)

アプリケーション認証システム、アプリケーション認証方法

【課題】情報端末において動作するアプリケーションが、適切な情報端末にインストールされた正当なアプリケーションであるか否かを検証する。

【解決手段】認証サーバが、メッセージを情報端末に送信し、情報端末が、送信されるメッセージを、鍵情報を用いて暗号化して耐タンパ装置に入力し、情報端末の耐タンパ装置が、暗号化されたメッセージを復号し、復号したメッセージと署名鍵とに基づいて第1の認証子を生成して出力し、情報端末が、耐タンパ装置に入力したメッセージに応じて耐タンパ装置から出力される第1の認証子と、鍵情報とに基づいて第2の認証子を生成して認証サーバに送信し、認証サーバが、情報端末に送信したメッセージに応じて、情報端末から送信される第2の認証子を受信し、受信した第2の認証子を、鍵情報を用いて検証し、第2の認証子に含まれる第1の認証子を、署名鍵に対応する検証鍵を用いて検証する。

(もっと読む)

可搬端末装置

【課題】サーバ装置との間でファイルをやりとりする可搬端末装置が盗難等された場合であっても情報の流出を防止できるような可搬端末装置を提供する。

【解決手段】可搬端末装置101の検知部111が検知した2つのブルートゥース機器161の識別情報から、生成部112が公開鍵と秘密鍵の2つの鍵対を生成する。社内のサーバ装置151から取得部114が取得したファイルは、暗号化部115が2つの鍵対の公開鍵で暗号化され、ファイル保存部116に保存される。社外には、可搬端末装置101と2つのブルートゥース機器161の一方を持ち出す。社外では、検知部111が検知した1つのブルートゥース機器161の識別情報から、生成部112が1つの鍵対を生成し、復号部117が保存された暗号化済ファイルを生成された秘密鍵で復号して、提示部118がユーザに提示する。可搬端末装置101のみを紛失しても、情報は漏洩しない。

(もっと読む)

認証コンポーネント、被認証コンポーネントおよびその認証方法

【課題】中間者攻撃に対する耐性を向上できる認証コンポーネント、被認証コンポーネントおよびその認証方法を提供する。

【解決手段】実施形態によれば、データ構造がそれぞれ鍵遷移レコードで構成された鍵情報、マトリックス状の秘密情報XY、および前記秘密情報XYが暗号化された秘密情報XYEとを記憶する被認証コンポーネント10と、前記被認証コンポーネントを認証する認証コンポーネント20との間における認証方法は、前記認証コンポーネントが、前記被認証コンポーネントから受領した前記鍵情報に対して、自身のデバイスインデックスに対応するレコードを選択し、前記レコードをデバイス鍵によって復号して鍵遷移を取り出すステップS33と、前記認証コンポーネントが、前記被認証コンポーネントから受領した前記秘密情報XYEに対して、対応する鍵遷移を用いて、復号処理を行い、前記秘密情報XYを共有するステップS13とを具備する。

(もっと読む)

評価対象情報自己評価システム、評価対象情報自己評価方法、装置、プログラム

【課題】ユーザ装置が提供した評価対象情報に対する評価を当該ユーザ装置自身に安全に行わせる評価対象情報自己評価技術を提供する。

【解決手段】次のような暗号を利用する。暗号は、公開パラメータpkとマスター鍵skが定められており、KeyGen(sk,i)→ski(マスター鍵skと情報iを入力とし、情報iに対応する秘密鍵skiを出力するアルゴリズム)と、Enc(pk,j,x)→cj(公開パラメータpkと情報jと平文xを入力とし、暗号文cjを出力するアルゴリズム)と、Dec(pk,ski,cj)→y(公開パラメータpkと秘密鍵skiと暗号文cjを入力とし、情報yを出力するアルゴリズム)を含み、情報iと情報jが関係Rを満たすときに情報yとして平文xを得る。情報iを評価対象情報とし、情報jを評価対象情報iに対する評価基準を表す情報とする。

(もっと読む)

情報処理装置、情報処理方法、プログラム

【課題】 利便性を低減させずに、クライアント端末に記憶されたファイルに対するアクセスを制御し情報漏洩を防ぐこと

【解決手段】 情報処理装置のネットワークへの接続形態に応じて、当該情報処理装置に記憶されたファイルを復号する鍵を送信するか否かを判定するサーバと通信可能な情報処理装置であって、ネットワークへの接続形態を検出し、検出された接続形態を含む鍵取得要求をサーバに送信し、サーバから送信される復号鍵を取得し、当該復号鍵を用いて情報処理装置に記憶されたファイルを復号する。

(もっと読む)

証明書に基づく暗号化および公開鍵構造基盤

【課題】本発明は、認証者を含む公開鍵に基づく暗号化システムにおいて、送信者から受信者に対してデジタルメッセージを送信する方法を提供する。

【解決手段】認証者は、1つのエンティティであっても良く、あるいは、階層型あるいは分散型のエンティティを構成しても良い。本発明は、受信者が認証者から最新の権限を有している場合にのみメッセージ受信者がメッセージ送信者からのメッセージを復号することができる、鍵状態の問い合わせ又はキーエスクローを伴わない、効率的なプロトコルによるメッセージの通信を可能にする。本発明は、多数(例えば数百万)のユーザを含むシステムでそのような通信を可能にする。

(もっと読む)

放送通信連携受信装置及び放送通信連携システム

【課題】放送と通信を連携した放送通信連携サービスにおいて、提供元が正当でないアプリケーションに対して、無制限なリソースアクセスを禁止する。

【解決手段】受信機80は、通信送受信手段805を介して、アプリケーションサーバに記憶されたアプリケーションを取得するアプリケーション取得手段811と、検証用情報を記憶、管理する検証用情報管理手段817aと、検証用情報管理手段817aに記憶された証明書が有効であるか否かを確認する証明書確認手段817bと、検証用情報管理手段817aに記憶された署名が正当であるか否かを検証する署名検証手段817cと、リソースアクセス制御テーブルに基づいて、リソースアクセス制御を行うリソースアクセス制御手段818とを備える。

(もっと読む)

電子書籍閲覧システム

【課題】登録した複数の端末装置間でのみ使い回しが可能な書籍データを提供する。

【解決手段】ユーザ登録部110に、アカウントACC,パスワードPASS,ユーザ管理識別コードUMIDを登録する。端末登録部120は、端末識別コード格納部240から端末識別コードDIDを読み出し、端末活性化コードADID=(UMID)XOR(DID)を生成し、端末活性化コード格納部220に格納する。書籍データDOCは、暗号化処理部130において、暗号化キーKEYを用いて暗号化される。ライセンス生成部140は、ライセンスL=(UMID)XOR(KEY)を生成する。暗号化された書籍データDOC*とライセンスLは、データ格納部230に格納される。キー復元部250は、ADID,DID,Lを用いて暗号化キーKEYを復元し、復号化処理部270は、暗号化キーKEYを用いて書籍データDOC*を復号化する。

(もっと読む)

名前解決システム及び鍵更新方法

【課題】鍵の更新誤りを防止すること。

【解決手段】実施形態に係る名前解決システムは、名前解決の結果に電子署名を付与する際に用いる署名鍵を保持する第1の権威サーバと、署名鍵の正当性を検証する際に用いられるデータであって署名鍵を特定する特定データを保持する第2の権威サーバとを含む。第1の権威サーバは、新たな署名鍵である新署名鍵が登録された場合に、新署名鍵が登録された旨を第2の権威サーバに通知する。また、第2の権威サーバは、第1の権威サーバから通知された場合に、かかる第1の権威サーバから新署名鍵を取得し、取得した新署名鍵に対応する特定データである新特定データを生成する。

(もっと読む)

モバイルネットワークに基づくエンドツーエンド通信での認証の方法、システム、および認証センタ

【課題】モバイルネットワークに基づくエンドツーエンド通信において認証を行う方法を提供する。

【解決方法】本方法は、サービスを要求する第1サービスエンティティと、サービスを提供する第2サービスエンティティと、エンティティ認証センタEACとを具備するシステムに適用され、ネゴシエートされた認証モードに従って第1サービスエンティティとEACとの間の相互認証及び第2サービスエンティティとEACとの間の相互認証をそれぞれ実行する段階と、第1サービスエンティティが第2サービスエンティティにサービス提供を要求する場合に、EACが、ネゴシエートされた認証モードに従って、第1及び第2サービスエンティティに関する認証問合せを提供し、共有派生鍵を生成する段階と、第1及び第2サービスエンティティが、共有派生鍵及びネゴシエートされた認証モードに従って互いを認証し、サービスを保護するセッション鍵を生成する段階とを有する。

(もっと読む)

多重暗号化鍵配送システム、多重暗号化鍵配送方法、プログラム

【課題】暗号文のサイズが一つの公開鍵で暗号化した場合と変わらず、かつ悪意ある利用者の公開鍵が混入したとしても安全性を確保することができる。

【解決手段】送信装置は、m個の公開鍵・秘密鍵のペアを選択する鍵ペア選択部と、暗号化部とを備える。暗号化部は、係数c、t、τを計算する係数計算手段と、鍵Kを計算する鍵K生成手段と、c、τ、および集合Vの元ρから暗号文Cを生成する暗号文生成手段とを備える。受信装置は、部分復号部と、部分鍵を結合して鍵Kを生成する鍵K結合部と、復号部とを備える。部分復号部は、m個の公開鍵を検査する第1公開鍵検査手段と、係数c、τを検査する第1係数検査手段と、部分鍵を計算する部分鍵計算手段とを備える。復号部は、m個の公開鍵を検査する第2公開鍵検査手段と、係数c、τを検査する第2係数検査手段とを備える。

(もっと読む)

ブートストラッピングアーキテクチャ内でキーをリフレッシュするための方法および装置

【課題】通信プロトコルを利用するためにネットワークエレメントを必要とすることなくネットワークエレメント(またはデバイス)間のブートストラッピングを容易にし、かくしてハードウェアのアップグレード/修正を回避するためにキープロビジョニングを提供する。

【解決手段】通信システム内でキーをリフレッシュするためのアプローチが提供されている。安全なサービスを提供するように構成されたネットワークエレメントに対して、アプリケーション要求が伝送される。アプリケーション要求に応えて、ネットワークエレメントとの安全な通信を提供するのに用いられるキーのリフレッシュを標示するメッセージが受信される。受信したメッセージに基づいてリフレッシュ済みキーが導出される。

(もっと読む)

情報共有システム、方法、装置及びプログラム

【課題】ギャップ問題ではなく探索問題の難しさを仮定することにより安全性が保証される情報共有システム、方法、装置及びプログラムを提供する。

【解決手段】長期秘密鍵又は短期秘密鍵を二重化し、共有情報を計算するための共有秘密情報であって長期秘密鍵又は短期秘密鍵に由来する共有秘密情報を短期秘密鍵ごとに計算する。これにより、ギャップ問題の難しさを仮定することなく探索問題の難しさをのみを仮定することで安全性を証明することができる。

(もっと読む)

181 - 200 / 4,789

[ Back to top ]