Fターム[5J104NA37]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | 暗号鍵記録用 (4,789)

Fターム[5J104NA37]に分類される特許

301 - 320 / 4,789

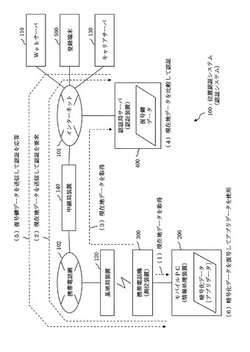

認証システム、認証システムの認証方法、測位装置および測位プログラム

【課題】位置情報に基づく認証処理において偽造された位置情報を否認できるようにすることを目的とする。

【解決手段】モバイルPC200に携帯電話機300を接続する。暗号化データを復号する場合、モバイルPC200は、携帯電話機300から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを認証局サーバ400へ送信する。認証局サーバ400は、モバイルPC200に接続されているはずの携帯電話機300と通信して第2の現在地データを受信する。そして、認証局サーバ400は、第1の現在地データと第2の現在地データとが一致する場合に復号鍵データをモバイルPC200へ送信する。モバイルPC200は、認証局サーバ400から復号鍵データを受信し、受信した復号鍵データを用いて暗号化データを復号する。

(もっと読む)

ランダムアクセスを可能にするためにマルチメディアコンテンツを暗号化/解読する方法および装置

【課題】ランダムアクセスを可能にするためにマルチメディアコンテンツを暗号化/解読する方法および装置。

【解決手段】メディアデータ部分を識別するためにマルチメディアファイルを解析することと、メディアデータ部分を暗号化することと、暗号化されたメディアデータ部分を非暗号化非メディアデータ部分と組み合わせることと、を含む、マルチメディアファイルを暗号化するための方法が開示されている。さらに、暗号化されていないメタデータ部分を識別するためにマルチメディアファイルを解析することと、メディアファイルの、関連付けられた暗号化メディアデータ部分を有する関心位置を決めるために、暗号化されていないメタデータ部分を用いることと、関連付けられた暗号化メディアデータ部分を解読することと、を含む、マルチメディアファイルを再生するための方法が開示される。本方法を実行するための装置もここで開示される。

(もっと読む)

インターネットのための対称鍵配信フレームワーク

【課題】インターネット上の各クライアントへの専用鍵配信サーバからの対称鍵の持続的及び動的な配信を可能にする方法、装置及びシステムを提供する。

【解決手段】方法は、鍵配信サーバ124が、クライアント100から測定された健全性情報を受け付けるステップと、前記サーバが、前記測定された健全性情報を検証するステップと、前記サーバが、前記測定された健全性情報が検証されると、前記クライアントにセッション鍵を送信するステップと、前記クライアントが、前記セッション鍵を受け付けると、前記セッション鍵を用いてドメイン102内のアプリケーションサーバ106との暗号化及び認証された接続を開始するステップとを有する。

(もっと読む)

無線制御セキュリティシステム

【課題】既存の基地局と認証サーバからなる無線移動体セキュリティシステムでは、処理負荷の点で大規模化に適していない。また、多重系構成の場合、障害などで停止していた片側の装置を立ち上げるような処理については、考慮されていない。

【解決手段】列車などの移動体を安全に制御する運用時において、基地局側をAP、APM、地上制御装置の3階層で構成し、セキュリティ処理負荷を軽減し、大規模システムへの拡張を可能とし、後方の装置である地上制御装置がセキュリティ状態を生成することで多重系の端末立ち上げ処理が容易な無線制御セキュリティシステムを提供できる。

(もっと読む)

情報処理システム、及び情報処理方法

【課題】仮想化環境下において、ゲストOSで用いられる鍵を安全に管理でき、信頼性の高い暗復号処理を行える情報処理システムを提供する。

【解決手段】ゲストOS60の暗号利用アプリケーション62が暗復号APIを呼び出すと、暗復号要求が拡張暗号化提供部61に送られる。拡張暗号化提供部61は、暗復号要求を受けると、ゲストOS60とホストOS50との間に、セキュアな通信チャネルを構築し、暗復号処理をホストOS50に委託する。ホストOS50の暗復号制御部51は、鍵管理部53から暗号鍵を検索し、検索された暗号鍵を用いて、ゲストOS60が要求する暗復号処理に対応する暗復号処理を実施し、処理結果をゲストOS60の拡張暗号化提供部61に送り、拡張暗号化提供部61は、この処理結果を暗号利用アプリケーション62に送信する。

(もっと読む)

データ受信装置、通信装置、及び通信処理方法

【課題】暗号化処理が施されているコンテンツを利用する際の利便性を向上させる。

【解決手段】データ受信装置は、通知手段と、受付手段と、送信手段と、受信手段と、取得手段と、復号手段と、を備える。通知手段は、通信装置に対して、自装置を識別する識別情報を通知する。受付手段は、データの取得先を示す取得先情報と、識別情報で識別される装置に対して当該データの利用が許可されたことを示すライセンス情報と、を含んだ通知を通信装置から受け付ける。送信手段は、ライセンス情報を、ネットワークを介して送信する。受信手段は、ライセンス情報の送信先から、暗号化されたデータを復号する復号鍵情報を受信する。取得手段は、取得先情報により示される取得先から、暗号化が施されているデータを取得する。復号手段は、取得手段が取得したデータに対して、復号鍵情報で復号する。

(もっと読む)

判定方法、名前解決装置及び判定装置

【課題】攻撃以外の要因により署名検証の失敗が発生した場合に、名前解決サービスの停止時間を短縮するとともに、署名検証を行なわない場合と比較してセキュリティ性が高い状態で名前解決サービスを提供すること。

【解決手段】要求部33は、電子署名による検証結果が不当であった場合、問い合わせ先の権威サーバ群40に対して、名前解決のための再問い合わせを1回要求する。そして、判定部32は、要求部33により行なわれた再問い合わせに対する応答が1回である場合に、検証結果が不当であった要因が攻撃以外の要因であると判定する。

(もっと読む)

記憶装置、及び、情報処理装置間のデータ受け渡し方法

【課題】情報漏洩を防ぐと共に、万一ウィルスデータが混入してもウィルスデータの拡散を防いだ形で、情報処理装置間のデータの受け渡しを実現する。

【解決手段】情報処理装置に接続する記憶装置において、複数の情報処理装置とデータのやりとりをするための複数の接続インタフェースと、該各接続インタフェースに対する情報処理装置の接続検知手段を備え、該接続インタフェースのいずれにも情報処理装置が接続されていない状態から、いずれかの接続インタフェースに情報処理装置が接続された際、該記憶装置の記憶領域を情報処理装置からの受け渡しデータが格納されていない空の状態に初期化する記憶領域初期化手段を備える。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】タグ情報を安全に管理できるようにする。

【解決手段】端末装置41は、固有暗号鍵Ko323で暗号化されたKo暗号済タグ情報341をIDカード121から取得する。固有暗号鍵Ko323は、端末装置41により生成される。したがって固有暗号鍵Ko323を有していない他の端末装置がタグ情報182−11を取得することを制限することができる。また端末装置41は、固有認証鍵Kcを用いて情報集約カード42と相互認証を行い、認証が成功した場合に情報集約カード42にタグ情報182−11を書き込む。したがって、固有認証鍵Kc321−11を有していない他の端末装置から情報集約カード42への書き込みを制限することができる。本発明は、例えばICカードのリーダライタに適用できる。

(もっと読む)

存在証明システム、存在証明方法およびプログラム

【課題】2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

【解決手段】複数のユーザ端末と仲介者端末とからなる存在証明システムであって、複数のユーザ端末をグループ化して、仲介者端末が複数のユーザ端末の存在証明を行う。すなわち、2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

(もっと読む)

電子キー登録システム

【課題】電子キーを紛失しても暗号鍵のセキュリティ性を確保することができ、紛失キーの代わりに新規キーを車両に追加登録可能とする場合でも、車両側のメモリを予め大きくとっておかずに済ますことができる電子キー登録システムを提供する。

【解決手段】車両1に登録された電子キー2を紛失したとき、紛失した電子キーの代わりに新規キーを車両1に登録する。このとき、ユーザは、車両1において登録開始操作を行う。登録開始判断部24は、車両1で登録開始操作があったことを確認すると、車両1をキー登録モードにする。そして、登録実行部25は、紛失キーのIDコードをそのまま使用しつつ、車両登録済みの暗号鍵の最大値に「1」を加算した値を、新規キーの暗号鍵として車両1に登録する。

(もっと読む)

長期署名用端末、長期署名用サーバ、長期署名用端末プログラム、及び長期署名用サーバプログラム

【課題】ユーザ側に機密情報を保持したまま、複数の原本データに対して長期署名を行う。

【解決手段】長期署名システム1は、複数の原本データに対して、原本データと署名用の秘密鍵を外部に出さずにクライアント端末3に保持したまま、長期署名サーバ2と協働して、これら複数の原本データの個々について長期署名データを生成することができる。長期署名システム1では、長期署名方式にPAdESとXAdESがあり、原本データごとに方式を指定し、これら複数の方式が混在したまま、同時並行して長期署名データを生成することができる。また、長期署名システム1では、署名用の秘密鍵と対となる公開鍵証明書を発行した認証局秘密鍵が同じで、かつ、タイムスタンプ用の秘密鍵と対となる公開鍵証明書を発行したTSA認証局秘密鍵が同じとすることで検証情報が原本データで共通となり、単一の検証情報を処理すればよい。

(もっと読む)

鍵管理システム

【課題】厳重に管理された環境下でなくても、鍵を安全に管理することが可能な鍵管理システムを提供することにある。

【解決手段】マスター鍵管理装置は、第1の記憶手段に記憶されている第1の秘密鍵および3の公開鍵を用いて、第2の記憶手段に記憶されている第1の公開鍵で暗号化された第2の秘密鍵を第3の公開鍵で暗号化された第2の秘密鍵に再暗号化するために用いられる再暗号化鍵を生成する再暗号化鍵生成手段を含む。鍵管理サーバ装置は、マスター鍵管理装置と鍵管理サーバ装置とが接続された状態で再暗号化鍵生成手段によって生成された再暗号化鍵を当該マスター鍵管理装置から受信する受信手段と、受信手段によって受信された再暗号化鍵を記憶する第3の記憶手段とを含む。マスター鍵管理装置と鍵管理サーバ装置との接続は、再暗号化鍵が第3の記憶手段に記憶された後に切断される。

(もっと読む)

情報処理装置、及び情報処理プログラム

【課題】原本データと共に属性情報にも長期署名を行う。

【解決手段】長期署名登録システム8は、ユーザからの属性の入力を受け付けることにより原本データに対する属性値群を設定する。そして、これらを圧縮して1個の長期署名用圧縮データを生成する。長期署名登録システム8は、長期署名用圧縮データを長期署名システム1に出力して登録する。長期署名システム1は、長期署名用圧縮データを解凍して原本データと属性値群を取得する。長期署名システム1は、原本データと属性値群の組(グループ)に対して長期署名を行い、原本データと属性値群の組に対するXAdES(長期署名データ)を作成する。長期署名システム1は、原本データ、属性値群、XAdESを圧縮して1個の長期署名一式データを作成して、これを文書管理システム9に出力して登録する。

(もっと読む)

半導体集積回路

【課題】記憶装置に記憶された機密データが容易に改ざんされたり読み出されたりすることを防止することが可能な半導体集積回路を提供すること。

【解決手段】本発明にかかる半導体集積回路10は、複数のCPU暗号キーを格納するCPU暗号キー格納部60と、複数のCPU暗号キーのうち何れかのCPU暗号キーをCPU暗号キー格納部60の中から選択して出力するCPU30と、CPU30によって選択されたCPU暗号キーと、外部から供給された外部暗号キーと、に基づいて内部暗号キーを生成する内部暗号キー生成回路40と、CPU30から出力されたアドレス信号A0〜Anを内部暗号キーに基づいて変換し、アドレス信号B0〜Bnとして出力するアドレス変換回路50と、を備える。

(もっと読む)

無線装置およびそれを備えた無線通信システム

【課題】干渉源からの干渉が存在する環境においても、干渉を抑圧して秘密鍵を生成可能な無線通信システムを提供する。

【解決手段】無線装置10は、チャネルを変動するための振幅位相制御ウェイト<WS>,<WA>と、干渉を抑圧するための干渉抑圧ウェイト<W>と、無線装置10,20間のチャネルを示すチャネル行列<H>とを用いて無線装置20からの既知情報を受信し、その受信信号に基づいて振幅位相制御ウェイト<WS>,<WA>、干渉抑圧ウェイト<W>およびチャネル行列<H>が相互に乗算された乗算結果に基づいて秘密鍵Ks1を生成する。無線装置20も、無線装置10と同様にして秘密鍵Ks2を生成する。

(もっと読む)

認証システム

【課題】正規品を精度よく判別可能な認証システムを提供する。

【解決手段】本体ホストは、認証チップマスタに対して認証開始を指示する(S2)。本体ホストは、認証開始の実行の指示とともに、タイマカウンタに指示してタイマカウントを開始する(S12)。認証チップマスタは、本体ホストの認証開始の実行の指示に応答して、チャレンジコードを認証チップスレーブに対して出力する(S4)。認証チップスレーブは、チャレンジコードに対して暗号化処理を実行する(S6)。その結果をレスポンスコードとして出力する(S8)。そして、レスポンスコードの一致判断処理を実行する(S9)。認証チップマスタは、当該認証結果を本体ホストに出力する(S10)。認証結果に応答して、タイマカウントを停止(S14)し、検証処理を実行する。

(もっと読む)

アグリゲート署名システム、検証システム、アグリゲート署名方法及びアグリゲート署名プログラム

【課題】署名する人数が増えても署名サイズを一定値に抑制し、かつ効率的な演算処理によって順序付き電子署名を行うことができるアグリゲート署名システム、検証システム、アグリゲート署名方法及びアグリゲート署名プログラムを提供すること。

【解決手段】アグリゲート署名システムは、各ノードにおいて、直前のノードのメッセージから得られたハッシュ値と、自身のメッセージから得られたハッシュ値とに対して、自身のノードに割り当てられている署名鍵によって演算を行い、さらに、直前のノードにより生成された署名情報を用いて、自身の署名情報を生成する。

(もっと読む)

メール送受信装置、プログラムならびに方法

【課題】暗号化鍵の有効期限切れによる、暗号化メールの送信遅延や、暗号化されないメール送信を防止することが可能なメール送受信装置を提供する。

【解決手段】メール送受信装置300は、送信先アドレスに対応させて暗号鍵と有効期限を格納する鍵記憶部40と、端末からメールを取得して、前記鍵記憶部に格納している取得したメールの送信先アドレス(メール送信アドレス)に対応する有効期限を取得する期限取得部32と、前記メール送信アドレスに対応する前記有効期限が期限切れの場合、前記メール送信アドレスに、鍵更新要求を送付し、暗号鍵と有効期限を含む鍵更新情報を受信し、前記鍵更新情報で前記鍵記憶手段40を更新する要求送信部33とを有する。

(もっと読む)

ログ採取システム、ストレージ装置及び採取ログ検査方法

【課題】情報漏洩を確実に防止するとともに、外部記憶装置へ記憶したログの内容をユーザが容易に検査すること。

【解決手段】ストレージ装置は、記憶装置を検出した場合、保存するログを暗号鍵で暗号化し、暗号化ログを記憶装置に保存する。情報処理装置は、ストレージ装置から暗号化ログを復号する復号鍵を取得する。情報処理装置が暗号化ログを保存した記憶装置を検出した場合、情報処理装置は復号鍵を用いて暗号化ログを復号し、当該復号した暗号化ログを出力する。

(もっと読む)

301 - 320 / 4,789

[ Back to top ]