Fターム[5J104PA07]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 用途 (12,721) | コンピュータ・ネットワーク、インターネット (6,922)

Fターム[5J104PA07]の下位に属するFターム

Fターム[5J104PA07]に分類される特許

181 - 200 / 6,614

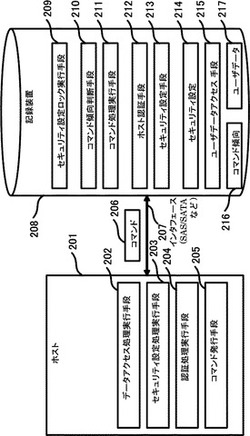

記録装置及びその制御方法

【課題】記録装置に対する特定の処理の発行に基づきセキュリティを向上することができる技術を提供する。

【解決手段】データ記憶手段へのアクセス認証に用いる認証情報を記憶する認証情報記憶手段と、上位装置から送信される認証情報を受信する受信手段と、前記受信手段で受信した認証情報と前記認証情報記憶手段で記憶する認証情報とを比較して前記データ記憶手段へのアクセス認証を行う認証手段と、上位装置より送信されたコマンドにかかる順序あるいはタイミングを含む情報であるコマンド傾向を記憶するコマンド傾向記憶手段と、前記上位装置より送信されるコマンドのコマンド傾向が前記コマンド傾向記憶手段により記憶された前記コマンド傾向と類似であるか否かを判断するコマンド傾向判断手段と、前記コマンド傾向判断手段の判断に基づいて前記データ記憶手段により記憶された前記データを実質的に使用不能な状態にする使用不能化手段とを備える記録装置。

(もっと読む)

認証システム、認証連携装置、認証方法

【課題】複数のコンピュータリソースを利用するためのシングルサインオンの処理を第三者に委託しつつも、企業内で利用するログインIDを第三者に提供せずに認証を行う。

【解決手段】認証情報変換装置は、ログインIDに基づいて認証された利用端末から、ログインIDを受信し、受信したログインIDに基づいて不可逆計算を行った計算結果である変換IDを生成し、生成した変換IDを認証連携装置に送信し、認証連携装置は、変換IDに対応付けて、情報提供装置毎に予め定められたユーザIDとパスワードとの組み合わせを予め記憶し、認証情報変換装置から送信される変換IDに対応付けられたユーザIDとパスワードとの組み合わせを読み出して情報提供装置に送信し、情報提供装置に認証処理を行わせる。

(もっと読む)

端末認証システム、端末認証方法

【課題】自分以外のユーザが周辺にいる環境においてのみ端末を利用可能にする認証システム等を提供する。

【解決手段】被認証端末は、近距離通信によって、認証端末が周辺に存在するか否か、又は、認証ユーザが周辺にいるか否かを示す周辺情報を取得する。そして、被認証端末は、ユーザなどの指示に応じて、所定の情報処理の要求を受け付けると(S301)、認証条件マスタ情報などを参照し、認証条件を満たすか否か判定する(S302)。被認証端末は、認証条件を満たす場合(S302のYes)、所定の情報処理の要求に対する応答処理を実行し(S303)、認証条件を満たさない場合には(S302のNo)、エラー処理を実行する(S304)。エラー処理では、被認証端末は、所定の情報処理の要求に対する応答処理を実行しない。

(もっと読む)

情報提供サーバ

【課題】 情報を適切に送信し得る技術を提供する。

【解決手段】 管理サーバ10は、多機能機200から制限情報要求パケットを受信すると、関連情報記憶領域に記憶されているサーバ証明書と、制限情報要求パケットに含まれるサーバ証明書320と、が一致するのか否かを判断する。サーバ証明書と制限情報要求パケットに含まれるサーバ証明書320とが一致する場合、管理サーバ10は、ユーザID「AAA」に対応する制限情報を、多機能機200に送信する。サーバ証明書と制限情報要求パケットに含まれるサーバ証明書420とが一致しない場合、管理サーバ10は、ユーザID「AAA」に対応する制限情報を、多機能機200に送信しない。

(もっと読む)

属性委譲システム、属性委譲方法、及び、属性委譲プログラム

【課題】既存の公開鍵認証基盤を利用しながら属性認証局等を経由することなく効率的かつ安全に属性の委譲を行うことができる属性委譲システム、属性委譲方法、及び、属性委譲プログラムを提供する。

【解決手段】利用者システム1は、利用者200(属性委譲者)の属性情報に基づき、委譲属性を決定し、属性委譲者の属性情報と決定した委譲属性とを含む属性委譲証明書を被属性が委譲される利用者200(被属性委譲者)の属性情報として生成する。生成された属性委譲証明書は、被属性委譲者の利用者システム1に記録される。サービス提供システム4は、利用者200から属性委譲証明書に基づくサービスの提供のリクエストがあった場合、属性委譲証明書が示す委譲属性を該利用者200の属性として受け付ける。

(もっと読む)

認証システム及び認証方法

【課題】サーバで管理される車両用情報端末の諸機能の利用権限を、通信環境に依存することなく認証することのできる認証システム及び認証方法を提供する。

【解決手段】アカウント管理サーバ100は、アカウント情報Acや認証情報Ps等が各々関連付けられているユーザアカウント管理テーブル110を有し、携帯情報端末200から送信される識別情報の受信に基づいて該当するアカウント情報Ac及び認証情報Psを携帯情報端末200に配信する。車両用情報端末300は、アカウント管理サーバ100との通信不成立時に、ストレージ領域310に記憶されている非常用のゲスト用アカウント情報及びゲスト用認証情報に基づいてゲストアカウントでの認証を行う。そして、ゲストアカウントでの認証成立を条件に、車両用情報端末300の必要最低限の諸機能を利用可能とする。

(もっと読む)

ユーザ情報管理装置

【課題】外部の認証サイトにおけるユーザ認証の結果にもとづいてユーザ情報を特定する処理における効率性と正確性を両立させる。

【解決手段】ユーザ情報管理装置22は、複数のユーザのそれぞれに関する属性情報を、本装置における各ユーザのIDを示す内部IDと対応づけて保持し、また内部IDと、外部の認証サイト20におけるユーザ認証の結果を示す外部認証情報と、外部認証情報のダイジェスト値とを対応付けて保持する。ユーザ情報管理装置22は、ウェブサーバ10から特定ユーザの属性情報の提供要求を受け付けると、認証サイト20から取得された外部認証情報のダイジェスト値が設定されたレコードを特定し、特定したレコードの中から外部認証情報のオリジナル値が設定されたレコードをさらに特定することにより上記特定ユーザの内部IDを確定する。そして、その内部IDと対応づけられた属性情報をウェブサーバ10へ提供する。

(もっと読む)

情報処理装置、情報処理プログラム、及び情報処理システム

【課題】本構成を有しない場合に比較して、セキュリティを向上させると共に、移譲先に処理を継続させられる、情報処理装置、情報処理プログラム、及び情報処理システムを提供する。

【解決手段】認証部50がユーザの現在の位置情報を取得し、位置情報に応じたセキュリティレベルをセキュリティポリシーDB40に基づいて取得し、ジョブフロー実行制御部52が、取得したセキュリティレベルに応じてジョブフローの起動をフローDB42に基づいて制御する。ジョブフローが起動されると、各処理毎に処理実行制御部56が処理DB44に基づいて実行を制御する。処理の実行を移譲するように設定されている場合は、処理の実行が許可されているセキュリティレベルを取得し、当該セキュリティレベルを有するユーザを検出し、決定した移譲先に処理が移譲された旨を通知する。処理が移譲されたユーザは、移譲された処理を実行して処理を継続させる。

(もっと読む)

情報処理装置、情報処理システム及びプログラム

【課題】ユーザの操作を煩雑にせず、かつ権限情報の管理も省力化しつつ、ユーザが使用できる情報処理装置の機能を制限できるようにする。

【解決手段】 外部の情報提供装置と通信可能な情報処理装置において、ユーザから認証情報の入力を受け付けて(S11)、その入力された認証情報を用いてユーザを認証し(S12)、その認証が成功した場合に自動的に、予め記憶してある、そのユーザが上記情報提供装置に認証を受けるための認証情報を用いて上記情報提供装置に認証を要求し(S13〜S16)、上記情報提供装置による認証が成功した場合に、上記情報提供装置から、その認証されたユーザが使用できる機能を示す情報である権限情報を取得し(S18,S19)、その権限情報に基づき、上記認証されたユーザが使用できる機能に関する操作を受け付けるための画面を表示する(S20、S21)ようにした。

(もっと読む)

通信装置、通信システムおよびプログラム

【課題】通信相手の装置から、どの認証局が発行した証明書を用いて認証を行うかの選択を任意に受け付ける場合であっても、少ない負荷で、その通信相手の要求を満たした通信を行えるようにする。

【解決手段】 証明書を用いて認証を行って複数の相手先装置と通信する通信装置において、相手先装置から認証局情報を受信し(S103)、その認証局情報で指定された認証局の発行した自身の証明書を記憶していない場合に(S104でNO)、その認証局の発行した自身の証明書を取得し(S105〜S113)、その取得した証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定し(S116)、上記認証局情報で指定された認証局の発行した自身の証明書を記憶していた場合には(S104でYES)、その記憶している証明書を、上記認証局情報の送信元と通信を行う場合に認証に用いる証明書として設定するようにした。

(もっと読む)

検疫ネットワークシステム及び検疫クライアント

【課題】 汎用コンピュータが準拠すべきセキュリティポリシー以外のセキュリティポリシーを適用する機器も検疫の対象とする検疫ネットワークのシステムを容易に構築できるようにする。

【解決手段】 検疫サーバ40が、組み込み機器10AのID情報を受信し(S103,S104)、そのID情報に基づいて組み込み機器10Aが準拠すべきセキュリティポリシーを特定し(S105,S106)、そのセキュリティポリシーへの準拠の合否を検査するよう要求する検査要求を組み込み機器10Aに送信する(S107,S108)。組み込み機器10Aは、その検査要求を受信すると、その検査要求に係るセキュリティポリシー準拠の合否を検査するための検査情報を取得し、その検査情報に基づいて自らの検査を行い(S109)、検査結果を検疫サーバ40に送信する(S110,S111)。

(もっと読む)

EAP拡張(EAP−EXT)のためのEAPメソッド

【課題】EAP機能を拡張するために使用されるEAPメソッドを提供する。

【解決手段】クライアントとサーバ間に認証機構を持たない第1のEAPメソッドを採用し、第1のEAPメソッドは、クライアントを認証するために第1のEAPメソッドの内部で実行する内部認証メソッドに依存し、クライアントを認証するために使用される第2のEAPメソッドを第1のEAPメソッドの内部で実行する認証機構を有さず、第2のEAPメソッドにより生成されたEAPキーイングマテリアルに基づき第1のEAPメソッドに対してEAPキーイングマテリアルを得ることによって第1のEAPメソッドと第2のEAPメソッドとの間の暗号化結合を作る。

(もっと読む)

個人の存在を条件とする、トークンによるトランザクション認証

【課題】コンピュータに接続した認証トークンを、悪意のあるプログラムに乗っ取られることから保護する。

【解決手段】ホストとサーバとの間のトランザクションを認可するため、トークンをホストへ接続し、ホストはユーザの識別証明を受信し、トークンおよび/あるいはサーバによって識別証明を検証する。トークンが人間による規定の作用を検出した場合、トークンはトークン認証データを生成し、ホストはトークン認証データをサーバへ送信する。認証データを受信すると、サーバはトランザクションを認証する。認証するデバイスは、デバイス・インターフェイス、コネクタ、アノニマスな人間による規定の作用を検出したことを条件として、一度だけトランザクションを認証するコントローラを含む。人間の作用としては、デバイスのユーザ・インターフェイスにおける出力に同期させて、ホストのユーザ・インターフェイスで一つ以上の入力を提供する。

(もっと読む)

分散情報管理システム、分散情報管理方法、および分散情報管理プログラム

【課題】分散配置された分散情報の正当性を正確に検証する。

【解決手段】署名情報を集約化することにより集約署名情報Bを算出し、分散装置から予め送り込まれた集約署名情報Aと集約署名情報Bとが等しい場合に、前記分散装置から送り込まれた分散情報を保持対象として決定する分散情報保有装置3と、異なる分散情報保有装置それぞれから前記保持対象である各分散情報を取得し、この分散情報の数が一定数以上である場合に、署名情報を含む予め設定された検証式に双線形性がある場合に各分散情報保有装置から取得した分散情報に基づき秘密情報の復元処理を行う分散情報装置2を備えた。

(もっと読む)

有料コンテンツ利用システム、有料コンテンツ利用システム制御方法およびその制御用プログラム

【課題】ネットワークに負荷をかけること無く大容量の有料コンテンツを配信する。

【解決手段】鍵情報によって復号可能な暗号化処理されたコンテンツを放送波に変換して放送局50が広域に送信し、この放送波をチューナ部13が受信して復調し、利用するコンテンツ情報と車両情報と課金対象者情報とをDSRCによって基地局30に送信し、この課金対象者情報に基づいて課金処理部34が課金処理を行い、車両情報に基づいて認証キー生成部32が鍵情報を暗号化し、暗号化された鍵情報をDSRCによってDSRC車載器20に送信し、DSRC車載器20はコンテンツ処理装置10に転送し、認証キー処理部11が暗号化された鍵情報を車両情報に基づいて復号し、チューナ部13で復調した暗号化されたコンテンツを鍵情報に基づいて暗号解読手段15が復号し、復号したコンテンツをコンテンツ処理部16が課金対象者用に利用可能に処理する。

(もっと読む)

システム、認証情報管理方法、およびプログラム

【課題】代理認証処理の効率化を図る。

【解決手段】代理サーバ1は、サービス識別子を指定したサービス要求に応じ、サービス識別子に対応する少なくとも2つの処理システム識別子を第1の記憶部1aから読み出し、読み出した少なくとも2つの処理システム識別子を含む取得要求を管理サーバ2に送信する。管理サーバ2は、受信した取得要求に含まれる少なくとも2つの処理システム識別子それぞれに対応する認証情報を第2の記憶部2aから取得して代理サーバ1に送信する。代理サーバ1は、受信した認証情報を含む、処理システムごとのユーザ認証の要求を、少なくとも2つの処理システム3,4それぞれに送信する。

(もっと読む)

ノード及びプログラム

【課題】親ノードから子ノードへと伝送される更新されたグループ鍵の暗号化に必要な暗号化鍵を、親ノードと子ノードとの間で交換する際、処理負荷を少なくする。

【解決手段】ノードは、1つのルートノードを含む無線メッシュネットワークに含まれるノードであって、ルートノードとの間で、無線メッシュネットワークへの参加時の認証処理を行うネットワークアクセス認証処理部と、ルートノードとの間の共通鍵であるルート鍵を生成するルート鍵設定部と、親ノードとの間の共通鍵である親子鍵を生成し、ルート鍵で親子鍵を暗号化し、暗号化した親子鍵をルートノードに送信する親子鍵設定部と、親ノードから、親子鍵により暗号化されたグループ鍵を受信し、親子鍵によりグループ鍵を復号するグループ鍵取得部とを備える。

(もっと読む)

情報処理装置、復旧装置、ディスク復旧方法

【課題】アプライアンスサーバ10のディスクを復旧させる場合に、遠隔的に、かつ、より安全に行うことができるようにすること。

【解決手段】認証クライアント30は、予めネットワークを介して第1認証鍵を取得する。アプライアンスサーバ10は、認証クライアント30から第1認証鍵に基づく認証の要求を受けると、上記第1認証鍵と、自装置内で保持する第2認証鍵とが一致するか否かに基づいて認証処理を行う。アプライアンスサーバ10は、上記認証が成功した場合にはリカバリディスク内のイメージファイルを自装置内のディスクへ書き込み、書き込みが正常に完了すると完了メッセージを認証クライアント30宛に通知する。認証クライアント30は、完了メッセージを受けると上記第1認証鍵を削除する。

(もっと読む)

電子的ルールモジュールクリアリングハウスを用いて、バイオメトリック送信の処理をトークンを用いずに行うシステムおよび方法

【課題】電子送信の処理をトークンを用いずに行う、バイオメトリックを用いた好適な方法を提供すること。

【解決手段】上記方法は、少なくとも1つのユーザのバイオメトリックサンプル(62)と、電子アイデンティケータ(12)と、電子的ルールモジュールクリアリングハウス(14)とを用いる。上記電子送信の処理を行う工程は、ユーザ登録工程を含む。上記ユーザ登録工程において、ユーザは、電子アイデンティケータ(12)を用いて、上記ユーザ本人から直接採取された少なくとも1つの登録バイオメトリックサンプルを登録する。上記ユーザに対して個別化されたルールモジュール(50)を、ルールモジュールクリアリングハウス(14)において形成する。

(もっと読む)

通信装置

【課題】 プリンタが印刷データを適切に取得し得る技術を提供すること。

【解決手段】 プリンタは、ユーザから、AuthTokenの取得に関する取得指示が与えられる場合(S102でYESの場合)に、ユーザによって指定されるユーザID及びパスワードを格納管理サーバに供給して、格納管理サーバからAuthTokenを取得する場合に(S104)。プリンタは、AuthTokenを用いて、印刷データを取得する(S126)。プリンタは、格納管理サーバからAuthTokenが取得され、その後、プリンタの電源のOFF及びONが実行される場合に、ユーザから取得指示が与えられなくても、NVRAM内のユーザID及びパスワードを格納管理サーバに供給して、格納管理サーバからAuthTokenを再び取得する(S108)。

(もっと読む)

181 - 200 / 6,614

[ Back to top ]