Fターム[5K030LC13]の内容

広域データ交換 (118,342) | トラフィック制御、リソース管理 (5,237) | 違反データ、悪意呼への対処、UPC、ポリシング (840)

Fターム[5K030LC13]の下位に属するFターム

違反タグの付加、前位、後位への通知 (49)

廃棄 (237)

呼の切断 (65)

Fターム[5K030LC13]に分類される特許

481 - 489 / 489

アンチスパム技法の組込みを可能にするフレームワーク

複数のスパム検出手段を、扱いやすく合理的に配備し、メッセージがスパムであるか否かを判断することができるようにする方法を提供する。フレームワークが、メッセージを分析してメッセージがスパムであるか否かの確信度を返すアンチスパムフィルタを呼び出す。フレームワークは、最も高い確信度を定義済みの1組の閾値と照合して評価する。最高確信度が、管理者によって設定された最高閾値より大きい場合、最高閾値のために指定されたアクションが行われる。最高確信度は、すべての閾値とも比較され、超えられた最も近い閾値に関連づけられたアクションが行われる。

(もっと読む)

(もっと読む)

IPアドレス結合に基づいてマルチメディアトラフィックをフィルタリングする方法及びシステム

【課題】適切な機密保護レベルを確保するために、ダイナミックにピンホールが生成されるシナリオにおいて、ファイアウォール(TW)を通るIP通信をフィルタする方法及び接続関係にあるノード(CN)を提供する。

【解決手段】トランスレータゲートウェイ(TrGW)は、格納されているIPマッピングテーブル、及びCPS(または、SIPプロキシ)とTrGWとの間のインタフェースに従って、IPヘッダー内のIPアドレスをスイッチさせる。このインタフェースは、セッション開始時に、CPSがTrGWにIPアドレス間の結合データを供給するように要求することを可能にし、TrGWが結合データをCPSに供給することを可能にし、そしてセッション解放時に、CPSが結合を解放することを可能にする。ファイアウォールは、TrGWのアドレスのプールに属するIPアドレスを有する入パケットを受入れる。

(もっと読む)

正常データのnグラム分布を用いてペイロード異常を検出するための装置、方法、及び媒体

【課題】データ解析、特に異常データ伝送の検出に関する技術を提供する。

【解決手段】ネットワークを通じて伝送された異常ペイロードを検出する方法、装置、及び媒体。システムは、ネットワーク内のペイロードを受信し、各ペイロードに含まれたデータに対する長さを判断する。ネットワーク内で受信した各ペイロードに含まれたデータに対して統計的分布が生成され、ネットワークを通じて伝送された正常ペイロードを表す選択されたモデル分布と比較される。モデルペイロードは、それが受信ペイロードに含まれたデータに対する長さを含む所定の長さ範囲を有するように選択することができる。次に、受信ペイロードの統計的分布とモデル分布の間で検出された差異に基づいて、異常ペイロードが識別される。システムはまた、モデルの自動トレーニング及び漸次的更新をもたらすことができる。

(もっと読む)

分散型外部ゲートウェイプロトコル

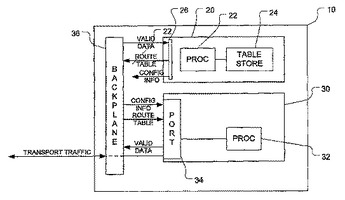

ボーダーゲートウェイ(10)は、コントロールカード(20)及び少なくとも1つのラインカード(30)を備える。コントロールカード(20)は、外部ゲートウェイプロトコルのコントロール部を実行するためのコントロールプロセッサ(22)及び複数の外部ゲートウェイルート及び複数の装置のルーティングテーブル(24)を有する。ラインカード(30)は、外部ゲートウェイプロトコルのオフロード部を実行するためのラインプロセッサ(32)及び少なくとも1つのコミュニケーションリンクの終端を可能にするコミュニケーションポート(34)を有する。バックプレーン(36)は、コントロールカード(20)及びラインカード(30)の交信を可能にする。

(もっと読む)

(もっと読む)

通信ネットワーク間のセキュアな通信を提供する方法及びシステム

本発明は,第1のネットワーク内にいる発呼者と第2のネットワーク内にいる被呼者との間の通信方法に関し,該方法は被呼者のアドレスを第1のネットワークにおいて判定するステップと,被呼者が信頼できるネットワークにいるかどうかをアドレスに基づいて判定するステップと,被呼者が信頼できるネットワークにいるかどうかに依存して被呼者と発呼者との間の通信を制御するステップと,を有する。  (もっと読む)

(もっと読む)

暗号で保護されたプレフィクスを用いたインターネットプロトコルネットワーク用のロケーションプライバシー

【課題】各ルータが、情報のパケットを転送するのに必要な情報を取得するが、いかなる追加情報も取得しない。

【解決手段】暗号で保護されたプレフィクス(CPP)は、CPP IPアドレス54とホストの地理的な位置との間のいかなる対応関係も妨げるIPアドレスを生成するのに用いられる。IPアドレスは、多数のセグメントからなるアドレスのプレフィクスに細分化される。各セグメントは、アクセスネットワークドメイン(又は、プライバシードメイン)内のルータの部分集合にのみに知られている暗号化鍵を用いて暗号化される。

(もっと読む)

移動データ装置アクセスシステムと方法

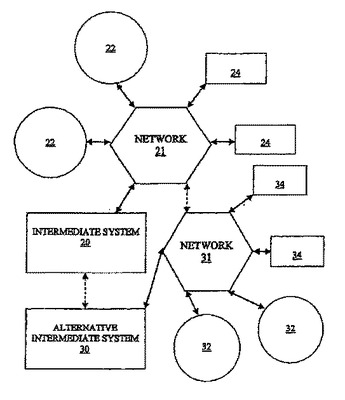

移動データ装置(22)を管理する中間システム(20)が開示されている。移動データ装置(22)にアクセスする中間システム(20)およびそれを実行する方法により、移動データ装置(22)と接続された移動ネットワーク(21)上のデータ要求者(24)は、それらの移動データ装置(22)のMSISDNまたは移動データ装置識別名を知ることなしにかつそれら移動データ装置の利用可能性を個々にモニターすることなしに、それらの移動データ装置(22)から内容にアクセスできる。

(もっと読む)

(もっと読む)

非信頼アクセスネットワークを介してシングルサインオン認証を行なう装置及び方法

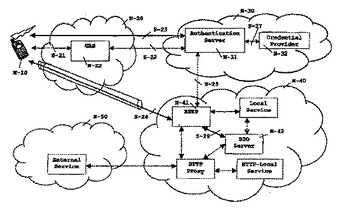

本発明は、アクセスネットワークがデータ発信元認証を提供しないときに、シングルサインオン認証を行なうことを目的とした通信装置、ユーザ機器及び方法を提供する。本発明は、コアネットワーク、すなわち、ユーザが加入しているホームネットワークまたはユーザがローミングしている訪問先のネットワークに対して実行された最初のアクセス認証を再利用することを提案する。従って、コアネットワークに対するユーザの認証が成功した際に取得されたアクセス証明書が、ユーザ機器側で、アクセスネットワークを介してサービスネットワークに対して確立されたセキュアトンネルにリンクされる。サービスネットワークのエンティティにおいて受信されたアクセス証明書も、セキュアトンネルにリンクされる。双方のアクセス証明書が内部IPアドレスにリンクされ、サービスネットワークにおいて、ユーザを安全に識別する。  (もっと読む)

(もっと読む)

セキュリティブリーチ検知に対するネットワークのクオリティオブサービスを保護するシステムおよび方法

継続中のセキュリティブリーチの間において、保護されたコンピュータネットワークによって提供されるクオリティオブサービスを確保するシステム、方法およびコンピュータプログラムを提供する。クオリティオブサービスはネットワーク上のデータパケットにセキュアなクオリティオブサービスのアクションを実行することによって確保される。sQoSアクションは、データパケットが向けられたコンピュータ(デスティネーションコンピュータと称される)への攻撃にそのデータパケットが対応するかによる。そのデータパケットが攻撃に対応する場合、そのアクションも攻撃のタイプによる。攻撃がない場合、そのアクションは、同一のソースコンピュータから生じ、同一のデスティネーションコンピュータへと向けられたデータパケットによる攻撃の履歴による。  (もっと読む)

(もっと読む)

481 - 489 / 489

[ Back to top ]