Fターム[5K030LC13]の内容

広域データ交換 (118,342) | トラフィック制御、リソース管理 (5,237) | 違反データ、悪意呼への対処、UPC、ポリシング (840)

Fターム[5K030LC13]の下位に属するFターム

違反タグの付加、前位、後位への通知 (49)

廃棄 (237)

呼の切断 (65)

Fターム[5K030LC13]に分類される特許

41 - 60 / 489

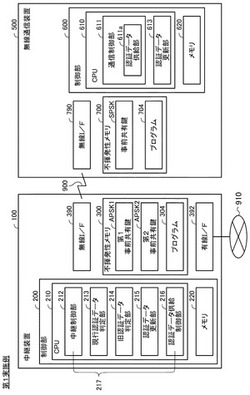

中継装置、無線通信装置、ネットワークシステム、プログラム、および、方法

【課題】ユーザの過大な負担を避けつつ、不正アクセスの可能性を低減できる技術を提供する。

【解決手段】現行の接続認証データを利用して要求認証データが有効ではないと判定された場合には、中継装置は、要求認証データが有効であるか否かを旧接続認証データを利用して判定する。旧接続認証データを利用して前記要求認証データが有効であると判定された場合には、中継装置は、現行の接続認証データを無線通信装置に供給する。無線通信装置は、接続判定のために、参照認証データを利用して要求認証データを決定し、要求認証データを中継装置に供給する。無線通信装置は、中継装置によって供給されたデータである供給データを利用して、参照認証データを更新する。

(もっと読む)

高パケットレートフロー検出装置及び高パケットレートフロー検出方法

【課題】パケットサンプリング技術を用いることで、パケットレートが所定値以上のトラヒックのフローを検出することを目的とする。

【解決手段】パケットレートが所定値以上のトラヒックのフローを検出する高パケットレートフロー検出装置は、パケットを無作為に抽出するパケット無作為抽出部と、所定の測定期間を部分区間に分割し、部分区間内に抽出されたパケット数をフロー毎に集計するパケット数測定部と、部分区間においてパケット数が閾値以上のフローを、パケットレートが所定値以上のトラヒックフローであるとして検出する高パケットレートフロー検出部とを有する。

(もっと読む)

内部ネットワーク管理システム及び内部ネットワーク管理方法及びプログラム

【課題】未知のマルウェアからの通信先に対しても通信を有効に遮断できる構成を実現する。

【解決手段】中継装置ログ分析装置132は、中継装置112から定期的にログデータを受信する。異常検出装置131は、企業内部ネットワーク103におけるトラフィック異常を検出した際に、異常を発生させた端末装置のIPアドレスを中継装置ログ分析装置132に通知する。中継装置ログ分析装置132は、ルータ装置121等で生成されたトラフィック情報を解析してトラフィック異常の発生時刻を特定し、トラフィック異常の発生時刻と異常を発生させた端末装置のIPアドレスに基づき中継装置112からのログデータを解析し、異常を発生させた端末装置がアクセスしたアドレスを特定し、特定したアドレスをマルウェアからの通信先とし、当該アドレスを宛先とするパケットを遮断するよう中継装置112を設定する。

(もっと読む)

通信装置及びその制御方法、並びにプログラム

【課題】本発明は、DoS攻撃等を受けた場合でも、ユーザが意識することなく、IP−FAX通信を支障なく行うことができる通信装置を提供する。

【解決手段】IP−FAX通信を行うデバイス装置において、不正通信が検出されたときに、受信ポートを変更し、検出された不正通信が、ネットワーク上のSIPサーバを経由したものであるか否かを判別する。そして、不正通信がSIPサーバを経由したものであると判別された場合、変更前の受信ポートの削除をSIPサーバ213に依頼する。一方、不正通信がSIPサーバを経由したものでないと判別された場合、変更後の受信ポートをSIPサーバ213に再登録する。

(もっと読む)

ウェブアプリケーション攻撃の検知方法

【課題】受信されるHTTPトラフィックのパケットからペイロードのみを分離してHTTPトラフィックを再構成した後、該再構成されたHTTPトラフィックの内容をパーサーにて分析することで、攻撃に関連した内容が含まれているか否かを判断することができる、ウェブアプリケーション攻撃の検知方法を提供する。

【解決手段】HTTPトラフィックを形成するパケットが受信されると、ウェブアプリケーション・ファイアウォールが、HTTPトラフィックを再構成して、分析を行い、該再構成されたHTTPトラフィックが攻撃に関連した内容を含んでいないと判断した場合、再構成されたHTTPトラフィックをウェブサーバまたは使用者サーバへ伝送して正常に処理されるようにし、再構成されたHTTPトラフィックが攻撃に関連した内容を含んでいると判断した場合、再構成されたHTTPトラフィックを攻撃であると検知した後、再処理を行う。

(もっと読む)

異経路警告装置及び異経路警告プログラム

【課題】電子メールを利用した不正が行われた際、即時にその不正を発見し、管理者等に不正を認知させることを目的とする。

【解決手段】予め記憶装置に、送信元毎に電子メールデータのメーラー種類等を記憶する。そして、ネットワークの所定の箇所を通過した電子メールデータを取得する。取得した電子メールデータのメーラー種類等を取得する。予め記憶したメーラー種類等と取得したメーラー種類等とを比較して、一致するか否かを判定する。一致しないと判定した場合、警告を管理者等へ出力する。

(もっと読む)

通信装置及びその制御方法

【課題】複数のアドレスを手動で登録する場合、登録もれや登録ミス等が発生してその外部機器がフィルタ対象から外れてしまい、不正なアクセスが発生する。

【解決手段】通信装置との通信が拒否または許可されるべき外部機器のIPアドレスが入力された場合に、その入力されたIPアドレス宛てにコマンドを送信し、そのコマンドに対する応答に基づき、入力されたIPアドレスに対応する外部機器のMACアドレスを新たに取得し、その取得されたMACアドレスを記憶部に登録する。そして通信回線を介して外部機器から情報を受信した場合、当該情報を送信した外部機器のMACアドレスが記憶部に記憶されているか否かを判別し、その判別の結果に応じて、その情報を送信した外部機器との通信を拒否または許可する。

(もっと読む)

VPNによる秘匿通信方法、そのシステム、そのプログラム、並びに、そのプログラムの記録媒体

【課題】サーバや管理者を要することなく、インターネットVPNを利用した安全な通信を行う。

【解決手段】秘匿通信システムは、利用者の端末間にて、VPNによる秘匿通信が可能なインターネットである第1の通信網と、音声回線網である第2の通信網とを利用し、通信制御装置3の送受信処理部5は、上記VPNによる秘匿通信に先立ち、通信制御装置3の記憶部4のP2P接続の相手方を特定する特定情報を参照して夫々の通信制御装置3の間でP2P接続を行わせて利用者間の認証を完結させ、通信制御装置3の秘匿通信準備部70は、第1の通信網においてVPN結合を確立するのに必要なVPN結合情報を、通信制御装置3の間で上記第2の通信網を通じて交換し、通信制御装置3の切替え部71は、第2の通信網により当該交換されたVPN結合情報に基づく通信方法により、第1の通信網にて上記VPNによる秘匿通信を開始する。

(もっと読む)

ネットワーク・ストレージ・システム、方法、クライアント装置、キャッシュ装置、管理サーバ、及びプログラム

【課題】ネットワーク・ストレージ・サービスにおいて、データの書き込みの際のユーザの体感速度を向上させることを可能にする技術を提供する。

【解決手段】データを保存して該データに対するアクセス許否を制御する少なくとも一つのマスタサーバと、少なくとも一時的に保持していたデータをマスタサーバへ送信して保存させる複数のキャッシュ装置と、ストレージ・サービスに加入するユーザからのログインを管理する手段を有する管理サーバとを設置する。クライアント装置は、管理サーバに対し、ログインの要求を送信して、該ログインの成功応答とともに、要求元のクライアント装置用に選択されたキャッシュ装置を特定する情報を受信し、そのキャッシュ装置に対してデータの書き込み要求を送信し、当該キャッシュ装置からマスタサーバへ中継された前記書き込み要求に対する許可を受信して、前記データを前記キャッシュ装置へ送信し保持させる。

(もっと読む)

ルータ

【課題】サーバへの不正な接続を防止するルータを提供する。

【解決手段】ルータ100は、制御対象のポート130へのアクセスを制御するサブアドレスと、発信元の端末に割り当てられた電話番号とを、電話網600及びIP網700を介して、当該発信元の端末から受信する通信部110と、発信元の端末に割り当てられた電話番号と、予め定められた設定許可電話番号とが一致するか否かを判定し、発信元の端末に割り当てられた電話番号と、予め定められた設定許可電話番号とが一致した場合、サブアドレスに応じて、ポート130を指定するポート番号を出力する制御部120と、制御部120が出力したポート番号が示すポート130を開放するポート管理部140と、を備える。

(もっと読む)

攻撃検出装置、攻撃検出方法、及びプログラム

【課題】DNSの形式をとりつつ通信で交換する情報を悪意ある行為のために用いるような攻撃を検出する。

【解決手段】攻撃検出装置40において、DNSデータ抽出部41が、ネットワークトラフィックからDNSクエリ又はDNSレスポンスを抽出し、ドメインデータ抽出部42が、その中から特定のドメインに関するものを抽出し、ブラックリスト照合部44がブラックリストに含まれるドメインに関するものを除外して絞り込みを行い、ドメインデータ検査部46が、絞り込み後のDNSクエリ又はDNSレスポンスを一定時間内の出現個数や返されたIPアドレスの異同等に基づいて検査する。そして、検査の結果、DNSを悪用した攻撃が行われている虞があると判定されれば、ブラックリスト更新部48が、今回のドメインをブラックリストに追加し、アラート発信部49が、アラートを出力する。

(もっと読む)

通信ネットワーク監視システム

【課題】簡易な手法で悪性ホストを検出する。

【解決手段】DNS(Domain Name System)サーバ30から、端末装置を特定する第1の情報および第2の情報を受信する受信部11aと、前記受信した第1の情報および第2の情報をデータベースに格納する格納部11bと、前記第1の情報に対応する前記第2の情報の数を算出し、前記第2の情報の数を予め定められた第1の閾値と比較し、前記第2の情報の数が前記第1の閾値よりも大きいときは、前記第2の情報の平均生存期間を算定し、前記平均生存期間を予め定められた第2の閾値と比較する判定部13aと、前記判定結果を、判定要求を行なった端末装置を送信する送信部と、を備え、前記判定部13aは、前記平均生存期間が前記第2の閾値よりも小さい場合は、前記第1の情報および前記第2の情報で特定されるホストを悪性と判定する。

(もっと読む)

不正侵入検知・防御システム、クライアントコンピュータ、不正侵入検知・防御装置、方法およびプログラム

【課題】検査項目を適切に設定し、セキュリティレベルおよび通信速度の低下を避けることを可能とする不正侵入検知・防御システム等を提供する。

【解決手段】クライアントコンピュータ10が、検査不要項目データを作成するパッチ適用情報確認部102と、ウェブサーバ宛の接続要求に検査不要項目データを付与して送信するウェブブラウザ動作部101とを有し、不正侵入検知・防御装置20が、クライアントコンピュータからの接続要求をウェブサーバに対して転送するセッション管理部201と、該接続要求に含まれる検査不要項目データを取り除くと共に当該検査不要項目データをセッションテーブル212内に書き込む検査不要項目書込機能202aと、応答パケットに対して検査項目ごとに検査が必要か否かを判断する検査実行判定機能202cと、該応答パケットを検査する検査プログラム読込機能202bとを有する。

(もっと読む)

ファイアウォールの背後のホストに対するセキュリティで保護された接続開始

本発明は、ファイアウォールの背後のホストを相手に接続をセキュリティで保護された仕方で確立するための、ノックオンプロトコル、KOPと本明細書で呼ばれるホスト間シグナリングプロトコルを対象とする。本発明のいくつかの実施形態は、中間のファイアウォール、FW、またはネットワークアドレストランスレータ、NATにおいて使用されて、FWまたはNATの背後のホストに対するFW経由、またはNAT経由の接続確立を可能にするノックオンフィーチャ、KOFを対象とする。有利には、KOFは、メッセージフラッディング攻撃において使用されるアドレススプーフィングに対して防御するプレフィックスベースの保護フィーチャを含むことが可能である。  (もっと読む)

(もっと読む)

トラヒック量変化検知と連携した原因特定システム、方法、装置、及びプログラム

【課題】正常時と異常時のトラヒック量の差分を用いて攻撃分析する異常トラヒックの分析技術において、トラヒック総量に占める異常トラヒックの割合が小さい場合に、異常トラヒック量の正常時と異常時の差分が総量の変動に埋もれてしまい分析ができない課題を解決する。

【解決手段】トラヒック量変化原因特定システム300は、異常検知外部機能部200と連携し、検知した異常トラヒックの攻撃種別(プロトコル)及びトラヒック情報(IPアドレスやAS番号等)をフィルタとして分析対象フローの抽出に利用し、且つ、それら攻撃種別やトラヒック情報毎に、複合攻撃として利用もしくは標的になり得る情報を保持して、分析対象フローの抽出に利用する。これにより、異常トラヒック量の正常時と異常時の差分が総量の変動に埋もれてしまう場合に、差分の抽出を可能とすると同時に、複合攻撃も同時に検知分析することが可能となる。

(もっと読む)

通信装置

【課題】 優先パケットを非優先パケットよりも優先的に転送する網において、網利用者と網運用者間で優先パケットの帯域が契約されており前記網の入口の帯域監視装置にて前記優先パケットの帯域を監視する時、網利用者が送出する優先パケットが契約帯域未満の時には網利用者は契約帯域を十分利用できない。

【解決手段】 帯域監視装置の帯域監視部141において、監視結果判定部520が優先パケットの帯域が契約帯域未満であることを検出した場合、DSCP判定部530が非優先パケットを優先パケットと判定する。すなわち、網は、非優先パケットを優先パケットとして送信する。

【効果】 網利用者が契約帯域を十分利用できる。

(もっと読む)

トラフィック集計装置、トラフィック集計方法及びトラフィック集計プログラム

【課題】リアルタイムでトラフィック集計を行う場合に、大量トラフィックが発生してもその影響を受けにくくできるトラフィック集計装置を提供する。

【解決手段】トラフィック集計手段81は、単位時間ごとの通信トラフィックをリアルタイムに集計する。記録量判定手段84は、単位時間ごとに集計された通信トラフィックの集計量が、その単位時間あたりに第一の集計値記憶手段82に記録できる記録量として予め定められた閾値である記録可能閾値よりも多いか否かを判定する。第一の集計値登録手段83は、記録量判定手段84が通信トラフィックの集計量が記録可能閾値以下であると判定したときに、通信トラフィックの集計値を第一の集計値記憶手段82に登録する。第二の集計値登録手段86は、記録量判定手段84が通信トラフィックの集計量が記録可能閾値よりも多いと判定したときに、通信トラフィックの集計値を第二の集計値記憶手段85に登録する。

(もっと読む)

認証システム、認証方法、アドレス生成装置、内部端末およびゲートウェイ装置

【課題】IPパケットの成り済ましを防止する認証方法を提供する。

【解決手段】アドレス生成装置が、外部端末のIPv6アドレスと、内部端末識別情報と、有効期限情報と、自身が保有する共有鍵とから一方向関数を利用し特定の文字列を生成し、生成した文字列の一部と、内部端末識別情報と、有効期限情報とを結合して、外部端末毎に個別に生成するInterfaceIDとして設定し、外部端末毎に個別に生成したInterfaceIDと、特定のネットワークのPrefixアドレスとを結合してIPv6の宛先アドレスを生成し、生成した宛先アドレスを、外部端末へ通知し、ゲートウェイ装置が、受信したパケットの送信元アドレスと、受信したパケットの宛先アドレスのInterfaceIDから抽出した内部端末識別情報および期限情報と、自身が保有する共有鍵とから一方向関数を利用し特定の文字列を生成し、外部端末が正規の通信相手か判断する。

(もっと読む)

接続支援装置

【課題】情報の管理が容易であり、簡易かつセキュアにユーザ端末からゲートウェイ装置に対するリモートアクセスが可能である接続支援装置を提供することを課題とする。

【解決手段】端末装置が認証された場合に端末装置からのアクセスの支援対象とする複数のゲートウェイ装置を示す情報を記憶する記憶手段と、記憶手段に記憶された情報に示される複数のゲートウェイ装置のうちのいずれかへのアクセス要求を、認証された端末装置から受信した場合に、端末装置及びアクセス要求の対象となるゲートウェイ装置に対して、アクセス要求の対象となるゲートウェイ装置が端末装置からのアクセスの許可の判定に用いる識別情報を指定する指定手段と、を含むことにより上記課題を解決する。

(もっと読む)

トラヒック制御システムおよびトラヒック制御データ生成プログラム

【課題】インターネットなどの大規模なネットワークにおいて、ルータやスイッチなどのトラヒック制御装置に対する、より高速なコマンド投入方法が必要であった。

【解決手段】制御情報生成装置200において、パケット制御データ231よりパケットを制御するための情報が記述されたメモリイメージを生成し、トラヒック制御装置500に転送する。トラヒック制御装置においては、このメモリイメージを装置内のメモリにそのまま書き込む。パケット処理装置は、この書き込まれたメモリイメージによって、パケットの制御を直ちに実行する。

(もっと読む)

41 - 60 / 489

[ Back to top ]