Fターム[5K030LC13]の内容

広域データ交換 (118,342) | トラフィック制御、リソース管理 (5,237) | 違反データ、悪意呼への対処、UPC、ポリシング (840)

Fターム[5K030LC13]の下位に属するFターム

違反タグの付加、前位、後位への通知 (49)

廃棄 (237)

呼の切断 (65)

Fターム[5K030LC13]に分類される特許

81 - 100 / 489

ネットワークトラフィックのフィルタリングのための方法およびシステム

各々がクエリ名およびリソース記録タイプを含む複数のDNSクエリをフィルタリングする方法は、ドメイン名、フィルタタイプ、およびスロットル割合を含むフィルタルールを定義することと、フィルタルールを含むフィルタファイルを形成することとを含む。本方法は、また、フィルタファイルをサーバから複数のフィルタプロキシに送信することと、フィルタファイルを複数のフィルタプロキシの各々から1つまたは複数の処理エンジンに送信することと、1つまたは複数の処理エンジンのうちの1つにおいて、複数のDNSクエリを受信することとをも含む。本方法は、複数のDNSクエリのサブセットのために、ドメイン名とクエリ名とのマッチ、およびリソース記録タイプとフィルタタイプとのマッチを判断することと、(スロットル割合に等しい)所定の割合の複数のDNSクエリのサブセットをブロックすることとを含む。  (もっと読む)

(もっと読む)

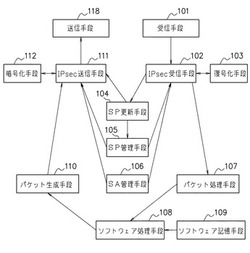

暗号化通信装置、暗号化通信方法及びプログラム

【課題】全てのセレクタの情報を事前に知ることができないリモートアクセス等でも、セキュリティポリシーの項目を更新可能にする。

【解決手段】ネットワーク上を流れるデータのセキュリティを確保するプロトコルを利用した暗号化通信装置であって、IPパケットの送受信を行う通信手段101,108と、セキュリティ処理を適用するかどうかについての情報が登録されているデータベースを管理する管理手段と、データベースに登録されている情報を更新する更新手段とを持つことを特徴とする。

(もっと読む)

内側のMPLSラベルと外側のMPLSラベルとの連結

内側のMPLSラベルと外側のMPLSラベルとを連結して、強化されたセキュリティを提供する方法が開示される。内側のMPLSラベルと外側のMPLSラベルとを連結して、強化されたセキュリティを提供する方法は、外側のラベルのデータベースを参照キーと共にプロビジョニングするステップを含む。外側のラベルのデータベースのエントリは、適切な動作を実現するために、内側のラベルのデータベースのルックアップと共に使用されなければならないキーを提供する。提供されたキーは、公にアクセス可能でないために、セキュリティのさらなる増強が提供される。内側のMPLSラベルと外側のMPLSとを連結して、強化されたセキュリティを提供する方法は、悪意のあるパケットがリモートVLANまたはVFIの中に送り込まれることを阻止するのに特に有用である。  (もっと読む)

(もっと読む)

ネットワーク監視方法および装置

【課題】セキュリティが重要視される被監視装置の保守作業に利用できるように、ネットワーク監視装置と被監視装置間のセキュリティを確保したSNMPによるネットワーク監視を実現する。

【解決手段】ネットワーク監視装置から被監視装置の代理IPアドレスに対し、ネットワーク管理プロトコルのゲット要求を送信し、被監視装置から状態情報を取得するマネージャ装置にて、担当の被監視装置に対して周期的に情報収集を行い、その管理情報ベースを更新し、ネットワーク監視装置から要求のあった被監視装置の管理情報ベースをネットワーク監視装置へ渡すエージェント装置にて、監視対象の被監視装置の管理情報ベースを抽出し、マネージャ装置とエージェント装置のそれぞれの管理情報ベースをストレージで分離したストレージ装置内のノード情報ファイルに周期的にノード情報書き込みと読み出しを行い、ネットワーク監視装置へ被監視装置の代理IPアドレスに対するネットワーク管理プロトコルのゲット応答を送信するネットワーク監視方法。

(もっと読む)

コンテンツスキャンエージェントのための転送パイプライン復号

転送パイプライン復号が提供される。発明の実施形態と矛盾すること無く、保護メッセージは受信されかつ復号されてよい。復号メッセージは、ウイルス対策、スパム対策、ジャーナル処理、及び/又はポリシー実施エージェントのような、パイプラインエージェントへ提供されてもよい。そのメッセージは、次に再暗号化されそして配信されてよい。  (もっと読む)

(もっと読む)

能動的ネットワーク防衛システム及び方法

【課題】自動的にトラフィックを監視しブロックする能動的ネットワーク防衛システムを提供する。

【解決手段】本システムは、ネットワーク・インフラストラクチャの一部として、パケット・トラフィック・データ・フローに関してインラインに設置される。この構成においては、全通過パケットの検査及び処理が可能である。多数のセッションにわたって存在する脅威を識別するために、アルゴリズム・フィルタリング動作が、データ・フローに対して統計学的閾値フィルタリングを適用する。個々のセッション内に存在する脅威を識別するために、トリガー・フィルタリング動作がデータ・フローに対してヘッダ・コンテンツ・マッチフィルタリングを適用する。脅威パケット・トラフィックはブロックされ、脅威セッションは終了される。疑わしいトラフィックは、データ・フローから抽出されて、より包括的なコンテンツマッチング調査並びに資産リスク解析調査を更に受ける。

(もっと読む)

サービス不能攻撃制御システム、装置、および、プログラム

【課題】多くのマシンリソースを使用せず、かつ検出精度を落とさずに、サービス不能攻撃の検出および攻撃経路の特定、攻撃元の制御を可能とする。

【解決手段】監視対象のネットワークのパケットを検査し、宛先IPアドレス、攻撃の種類、上位ルータIPアドレスを含む攻撃情報を生成し、定期的に集約してコレクタに送信し、コレクタから制御依頼を受信してゲートウェイ装置を制御するエクスポータと、攻撃情報を受信し、送信元のエクスポータのIPアドレスを付加して格納し、与えられた宛先IPアドレスを監視対象のネットワークに含むエクスポータについて上位ルータIPアドレスを攻撃情報から取得した後、上位ルータを介して隣接するエクスポータについて上位ルータIPアドレスを攻撃情報から取得する処理を繰り返すことによって、エクスポータとゲートウェイ装置のIPアドレスのリストを生成して制御依頼を送信するコレクタと、を備える。

(もっと読む)

検出ルール生成システム、及び、それを備える伝送路探索システム

【課題】 ネットワーク上の観測ポイントを通過したデータの記録から不正データを検出するための検出ルールを、ユーザの観点を反映させながらも簡単に生成できる伝送路探索システム用の検出ルール生成システム、及び、それを用いた伝送路探索システムを提供する。

【解決手段】 ユーザに不正データのサンプルを指定させる指定手段a1と、指定手段a1にて指定された不正データから所定の情報を抽出する抽出手段a2と、抽出された所定の情報を出力装置Dに出力する出力手段a3と、ユーザから当該出力された所定の情報のカスタマイズを受け付けるカスタマイズ手段a4と、ユーザから検出ルール生成の指示を受け付けると、前記所定の情報に基づいて前記検出ルールを生成する検出ルール生成手段a5とを備える。

(もっと読む)

通信サーバおよびDoS攻撃防御方法

【課題】通信サーバにてDoS攻撃の検出処理を行うことでコストを抑えるとともに、負荷率が高い場合には検出処理による通信サーバへの負荷を低減させる。

【解決手段】端末との間で信号の送受信を行う通信サーバ4において、通信サーバ4の負荷率と、DoS攻撃の検知条件およびDoS攻撃に対する規制内容とを対応付けて記録した蓄積部41と、通信サーバ4の負荷率を算出する負荷率算出部42と、端末から受信した信号を監視するとともに、負荷率算出部42にて算出された負荷率に蓄積部41にて対応付けられた検知条件と監視の結果とに基づいて端末がDoS攻撃を行っているか否かを判断する検知部44と、負荷率算出部42にて算出された負荷率に蓄積部41にて対応付けられた規制内容に基づいて、検知部44にてDoS攻撃を行っていると判断された端末との間で送受信する信号に対して規制をかける規制部45とを有する。

(もっと読む)

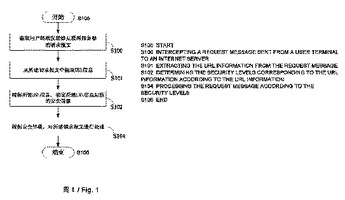

フィルタリング方法、システムおよびネットワーク機器

本発明はフィルタリング方法、システムおよびそのためのネットワーク装置を提供する。この方法は、ユーザ端末からインターネットサーバへ送信された要求メッセージをインターセプトしてその要求メッセージからUniform Resource Locator(URL)情報を抽出し、URL情報に従ってURLに対応するセキュリティ水準を判定し、セキュリティ水準に従って要求パケットを処理することを含む。本発明は、アンチウィルスソフトウェアをユーザ端末にインストールする必要がなく、それによるメモリとCPUリソースの消費がなくなり、アンチウィルスソフトウェアを容易にバイパスできる悪意のあるソフトウェアによるリスクを排除する。このように、悪意のソフトウェアの伝搬と攻撃が効果的に停止され、悪意のソフトウェアによるユーザ端末への脅威が低減し、ネットワークの安全性とユーザエクスペリエンスが改善される。  (もっと読む)

(もっと読む)

仮想レイヤ2サービスのための侵入検出

本発明は、パケット交換ネットワーク上で提供される、侵入者システムの、仮想レイヤ2サービスに関与する試みを検出することを対象とする。本発明の実施形態は、仮想レイヤ2サービスを提供するためにCEルータが通信可能に結合された、PEルータのインターフェースポートの動作ステータスを監視し、前記ステータスの変化の結果として、CEルータと関連があるはずの情報が変化しているかどうかを判定し、それにより肯定である場合は、前記変化を、侵入者システムが仮想レイヤ2サービスに関与を試みたことを示すことであると解釈する。有利には、この能力は、CEルータとPEルータとの間で交換されるデータパケットのコンテンツに依存するがそれらのルータ間の通信可能な接続の動作ステータスには依存しない、MACフィルタおよびアンチスプーフィングフィルタなどの、他のセキュリティ手段と補足し合う。  (もっと読む)

(もっと読む)

InternetMailRoutingSystem(以下、通称名IMRS)

【課題】インターネットメールシステムにおいて、電子メール経由での無差別攻撃、未承諾電子メール送信者による悪質または危険な電子メールの送信を制御する。

【解決手段】電子メールサーバ間の電子メール送受信を当システムにより制御を行い、通信可能な電子メールサーバを制限し、正規のインターネットドメイン以外の電子メールを拒否する仕組みを実現する。また、加入者のポリシー設定により、加入者以外からの電子メールの受付を拒否も可能となり、非加入者電子メールサーバより直接加入者電子メールサーバへ電子メールを送信が不可能なため、より安全な電子メールサーバ間通信を実現する。

(もっと読む)

フロー制御方法とシステムおよびプログラム

【課題】巨大フローの通信品質を損なうことなく、かつ、小さいサイズのフローのレスポンス時間を向上させて、与えられた帯域を有効利用する。

【解決手段】通信網の入口にある境界ノードは、各フローに対して許可レートを与え、許可レートを超えて転送されているパケットにタギングをする。各フローの許可レートは、通信開始時には初期レートに設定し、その後、フローの持続時間やパケット転送量に応じて減少させ、内部ノードは、網が輻輳した場合にはタギングされたパケットを優先的に廃棄することにより、長時間に渡って高レートで転送している巨大フローを制御する。このとき、管理サーバにより、網で測定収集されたトラヒック情報を用いて、初期レートを動的に変更する。

(もっと読む)

電子メール送信ホスト分類システムおよび電子メール送信ホスト分類方法ならびにそのためのプログラム

【課題】観測したメール送信ホストの特徴に基づき当該メール送信ホストのクラスを統計的に分類する電子メール送信ホスト分類技術を提供すること。

【解決手段】メール受信サーバに、様々なクラスのメール送信ホスト20に対して複数の特徴を学習し、観測した電子メール送信ホストを、その特徴に基づき複数のクラスのいずれかに統計的に推定して分類するメール送信ホスト分類部12を設ける。ホストの特徴として、そのIPアドレスに関する特徴を特徴Aとし、ホスト20がメール受信サーバに対して試みたSMTP通信に対して当該IPパケットのIPヘッダやTCPヘッダに記された情報を特徴Bとする。ホスト20が予め決められたクラスCiに属する際に特徴A,Bがある実現値をとる確率(尤度)と、あるホストがクラスCiとなる事前確率を計算し、観測したホストから取得した特徴A,Bとをもとに各クラスに対してスコアを計算し、スコアが最も高い値のクラスを観測ホストのクラスと推定する。

(もっと読む)

非チャネル化媒体を介する加入者サービス選択

【課題】コンピューティング・デバイスからアドレスに関する要求を受信する方法を提供する。

【解決手段】方法の要求は、コンピューティング・デバイスに関連する一意の値を含めるためのものである。方法は、一意の値に基づいてユーザ名を生成することも含む。ユーザ名は、コンピューティング・デバイスに関連する。さらに、ユーザ名は、ネットワーク要素内のコンテキストにバインドされる。方法は、コンテキスト内のコンピューティング・デバイスにアドレスを割り当てることも含む。コンピューティング・デバイスとネットワーク要素の間で、アドレスに基づいて回路が生成される。

(もっと読む)

通信方法およびプログラム

【課題】 ローカルエリアネットワークへのアクセスのセキュリティ機能を低下させることなく、適切なユーザに対しては広域ネットワークからでもローカルエリアネットワーク内のサーバに簡単にアクセスできる通信方法を提供する。

【解決手段】 クライアント端末装置2において、ローカルエリアネットワーク19内のサーバにアクセスするアプリケーションプログラムを簡単な操作で指定するだけで、それ以降、当該アプリケーションプログラムからのローカルエリアネットワーク19内のサーバへのアクセスデータが暗号化通信経路を介して自動的に認証サーバ20に送信される。クライアント端末装置2が使うブラウザの機能に依存せずにローカルエリアネットワーク19内のサーバにアクセスできる。

(もっと読む)

マルチキャスト通信システム、ルーティング装置、認証サーバ装置、ルーティング装置用プログラム、認証サーバ装置用プログラム、並びにルーティング方法および認証方法

【課題】

従来のマルチキャスト通信システムは、受信側主体のプロトコルだけでは、受信者側のデータ受信状況やサービス提供状況などを管理することが難しいという課題があった。

【解決手段】

本発明では、コンテンツサーバからルーティング装置を介してクライアント装置にマルチキャストデータを配信するIP網を用いたマルチキャスト通信システムにおいて、代理認証サーバ装置を設け、ルーティング装置のポートに接続されたクライアント装置から送信される受信要求メッセージを受けて認証要求を代理認証サーバ装置に送信する認証要求手段と、ルーティング装置から受信した認証要求により特定されるクライアント装置への配信を許可するか否かの認証を行う認証手段と、認証手段による認証結果を示した認証応答をルーティング装置に送信する認証応答手段と、代理認証サーバ装置から受信した認証応答が許可を示す場合だけ、マルチキャストデータをクライアント装置に送信する送信制御手段とを具備した。

(もっと読む)

多元アクセスシステム

パケットデータネットワークゲートウェイPDN-GW(105)は、アップリンク及びダウンリンクの両方向で少なくとも第1及び第2のサービスフローのパケットデータを受信及び転送するように構成され、第1の種類の第1のアクセスネットワーク(125)が第1のサービスフローに用いられ、第2の種類の第2のアクセスネットワーク(130)が第2のサービスフローに用いられる。PDN-GW(105)は、ポリシ及び課金ルール機能(PCRF)(110)に、PDN-GW(105)がどの種類のアクセスネットワークを取り扱い可能かに関する情報を送信し、PCRFからの応答において、アクセスネットワーク(125,130)のうちサービスフローに用いるべきアクセスネットワークについてのルールを受信するように構成される。PDN-GW(105)はまた、サービスフローをダウンリンク方向において、あるアクセスネットワーク(125,130)と関連付けけるためにルールを用い、アップリンク方向においてアクセスネットワーク関連づけの検証を実行するようにさらに構成される。 (もっと読む)

攻撃トラヒック検出方法および攻撃トラヒック検出装置

【課題】複数の監視間隔で攻撃を監視し、その攻撃成否確率によって監視間隔別の閾値を設定することにより、攻撃パケットの誤検出、見逃しを減少させる。

【解決手段】監視間隔を複数保持し、当該監視間隔を短い順に、T1,T2,...,Tnとし、攻撃パケットレート数Rと攻撃持続時間Tに対して、攻撃成功確率がF(R,T)で与えられるときに、監視間隔Tiに対する閾値riとして、予め定められたパラメータai,eiに対して、F(ri,Ti+1×ai)<eiを満たすriを設定しておくとともに、取得したパケット数を監視間隔Tiで除算してレート数Riを計算し、複数の監視間隔のいずれかの監視間隔において、監視間隔内のレート数Riが閾値riを超過したときに攻撃トラヒックとして検出する。

(もっと読む)

パケット処理方法及びこれを用いたTOE装置

【課題】パケット処理方法及びこれを用いたTOE装置を提供する。

【解決手段】TCP/IPを迅速に処理するためにハードウェアを用いるTOE(TCP/IP Offload Engine)装置に、ネットワークトラフィックの静的/動的攻撃に対する検査及びリアルタイム遮断を目的とする侵入防止システムハードウェアを構築したTOE装置及びTOE装置におけるパケット処理方法に関するものであって、ネットワークプロトコル加速ハードウェアであるTOE装置を通じてネットワークを介した侵入を防止することができるため、ネットワークサーバなどのようなシステム内の装置に別途のアプリケーションプログラムなどを追加設置することなくネットワーク侵入防止システムを稼働することができる。

(もっと読む)

81 - 100 / 489

[ Back to top ]