Fターム[5K030LC13]の内容

広域データ交換 (118,342) | トラフィック制御、リソース管理 (5,237) | 違反データ、悪意呼への対処、UPC、ポリシング (840)

Fターム[5K030LC13]の下位に属するFターム

違反タグの付加、前位、後位への通知 (49)

廃棄 (237)

呼の切断 (65)

Fターム[5K030LC13]に分類される特許

61 - 80 / 489

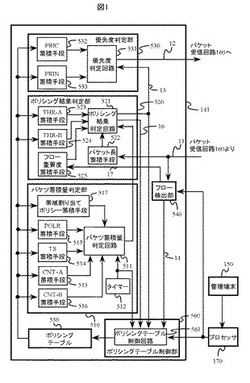

ネットワークノード

【課題】 ポリシング装置が重要パケットと非重要パケットの帯域をまとめて監視し、ある監視帯域分のパケットを遵守と判定している時に、重要および非重要パケットのうち遵守と判定されるパケットの帯域を制御できない。

【解決手段】 テーブル550は、監視帯域と、重要度毎のパケット履歴情報と、重要度毎の監視帯域の分配比重を蓄積している。パケット入力時には、ポリシングテーブル制御回路561はこれらの情報をポリシング部141の各蓄積手段に読みだし、判定回路511はこれらの情報に基づいて、入力パケットの遵守/違反を判定する。本発明のポリシング装置は重要度毎のパケット履歴情報と、監視帯域および分配比重から得られる分配帯域に基づいて遵守/違反判定できるため、各重要度の帯域を制御できる。

(もっと読む)

攻撃端末特定装置及びプログラム

【課題】それぞれ異なるネットワーク間で行われる通信であっても、不正パケットによる攻撃を与えている攻撃端末を特定することができるようにする。

【解決手段】本発明の攻撃端末特定装置は、第1ネットワーク又は第2ネットワークから受信した受信パケットに含まれるアドレス情報の変換を行うアドレス変換手段と、第1ネットワークと第2ネットワークとの間の通信に係る送信元及び送信先間のセッションを、送信元の変換前及び変換後のアドレス情報と、送信先の変換前及び変換後のアドレス情報と、当該セッションを一意に特定するセッション特定情報とを対応付けて格納するセッションテーブルと、被害を受けた送信先から、不正パケットの送信元とのセッションを特定するセッション特定情報を含む被害申告パケットを受信すると、セッションテーブルを参照して、セッション特定情報に対応付けられた送信元を特定する攻撃特定手段とを備える。

(もっと読む)

デバイス管理システム、拠点監視装置及び方法

【課題】 クライアントネットワークのどこに監視装置を設置しようとも、外部メディアにより公開鍵情報を配布することなく、安全な通信環境を提供する。

【解決手段】 各監視対象デバイスとセキュアな通信を行うためのサーバ証明書及びルート証明書を拠点監視装置内で発行する。公開鍵とペアになる秘密鍵を利用して、拠点監視装置を通知先とする通信先情報及び発行されたルート証明書からデジタル署名を発行し、通信先情報、ルート証明書及びデジタル署名を各監視対象デバイスへ送信する。各監視対象デバイスは拠点監視装置から通信先情報、ルート証明書及びデジタル署名を受信する。公開鍵を利用して、受信されたデジタル署名の認証を行い、認証が成功したことに応じて、受信された通信先情報及びルート証明書を利用して、デバイス監視情報の通知先を管理サーバから拠点監視装置に変更し、拠点監視装置とセキュアな通信を行う。

(もっと読む)

通信端末装置

【課題】攻撃対象IPアドレスのリース更新通信を行い、IPアドレスがDHCPサーバへ返却されるのを防ぎつつ、別のIPアドレスを通信に用いることにより、ネットワーク攻撃を他の通信端末に引き継いでしまうという問題を回避することができ、ホームネットワーク全体として攻撃を防御することができる通信端末を提供する。

【解決手段】通信端末は、検出手段がDoS攻撃を検出すると、MACアドレス変更手段は自装置に割当てられたMACアドレスを変更し、IPアドレス取得手段は変更されたMACアドレスに対応した新たなIPアドレスをDHCPサーバから取得し、新たなIPアドレスを基に外部ネットワークを介して通信すると共に、IPアドレス更新手段が攻撃対象IPアドレスの定期的な更新処理を継続することで、DHCPサーバにIPアドレスが返却されないようにし、ホームネットワーク内の他の端末に攻撃先が切り替ることを防ぐ。

(もっと読む)

電子メール監査装置、その制御方法及びプログラム

【課題】 電子メールの監査を行う監査者の作業を効率化するとともに、適切な監査を実現することにある。

【解決手段】 電子メール監視サーバは、各電子メールのスレッド識別情報を管理する。また、電子メール監視サーバは、監査対象となる電子メールと同一スレッドの他の電子メールの監査を行う旨の設定情報を受け付けた場合、前記電子メールのスレッド識別情報と同一のスレッド識別情報の前記他の電子メールを検索する。添付ファイル付の電子メールの監査を行わない旨の設定情報を受け付けた場合は、前記電子メールと、検索される前記他の電子メールのうち添付ファイルが添付されていない電子メールとを監査済みとして設定する。さらに、本文が引用されていない電子メールの監査を行わない旨の設定情報を受け付けた場合には、前記電子メールと、検索される前記他の電子メールのうち前記電子メールに引用されている前記他の電子メールとを監査済みとして設定する。

(もっと読む)

通信装置及び方法、並びにプログラム

【課題】本発明は、マルチホーム接続が可能なネットワーク環境でも、保存データのネットワークへの再送信時におけるセキュリティの維持向上を図ることができる通信装置を提供する。

【解決手段】印刷制御装置101がいずれかのネットワークを介してジョブを受信すると、該ジョブを受信したネットワークを特定し、特定したネットワークの情報をジョブの属性値として付加し、画像形成装置107へ保存する際に、ジョブの属性値として付加されたネットワーク情報を管理テーブル700に格納してジョブと共に管理する。そして、端末装置111からHDD309に保存されているデータの取得要求がなされた場合、管理テーブル700を参照して該データにネットワーク情報を付加し、該ネットワーク情報と送信先ネットワーク情報に基づいて送信条件に満足するか判定を行い、満足する場合にデータを送信する。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】コンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクを確立する。

【解決手段】通信の安全通信モードを確立するための暗号化情報をユーザが入力することなしに、第1のコンピュータで通信の安全通信モードを使用可能にし、次いで、使用可能にされた通信の安全通信モードに基づくコンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクを確立し、安全通信リンクが、コンピュータ・ネットワーク上の仮想専用ネットワーク通信リンクであり、このリンクで、擬似乱数シーケンスに従って変化する1つまたは複数のデータ値を、各データ・パケットに挿入する。

(もっと読む)

仮想ホスト・セキュリティ・プロファイル

マルチホーム装置が接続される各ネットワークのための仮想ファイアウォール・プロファイルを生成して適用する構成である。ある実装においては、仮想プロファイルはネットワークのアドレス範囲に基づいていてもよい。これにより、複数のネットワークに対するマルチホーム装置のシームレスな同時接続性が保証される。  (もっと読む)

(もっと読む)

監視装置、監視システム、監視方法及び監視プログラム

【課題】SSHサーバ装置等の装置に対する不正な攻撃の発見及び対策を、小さい処理負荷、かつ短時間で実現する監視装置、監視システム、監視方法及び監視プログラムを提供する。

【解決手段】監視装置1は、ドメイン名システムに対する照会に用いられるパケットに係るキー情報を取得し(S201)、取得した複数のパケットに係るキー情報に基づいて、対応するIPアドレス及びドメイン名をキー情報とする逆引きのDNSクエリパケット及び正引きのDNSクエリパケットの組の数を、対応するIPアドレス及びドメイン名の組み合わせ毎に組数として計数する(S203)。そして、監視装置1は、計数した組数が、所定の閾値を超える場合(S204:YES)、組数を計数した組み合わせに係るIPアドレスを出力する(S205)。

(もっと読む)

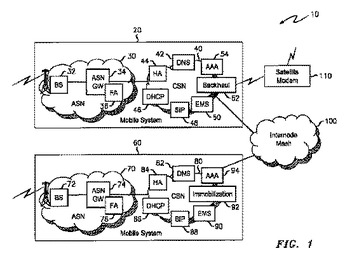

通信システムのセキュリティのための固定化モジュール

例示的な実施形態は、自律ネットワークの無許可の使用を防ぐために、自律ネットワーク・システムを制御する方法を対象とする。方法は、自律ネットワーク・システムからアクティブ化要求を受信するステップと、アクティブ化要求に基づいて自律ネットワーク・システムを認証するステップとを含む。アクティブ化要求が有効である場合、自律ネットワーク・システムは機能することができ、アクティブ化要求が有効ではない場合、自律ネットワーク・システムは機能を縮小する。  (もっと読む)

(もっと読む)

ネットワーク・トラフィックのセキュリティのための方法およびシステム

【課題】本発明は、ネットワークのネットワーク・リソースを監視する適応ネットワーキングの方法およびそのためのシステムを提供する。

【解決手法】本願方法発明は、ネットワーク内のトラフィックを使用することによってユーザを自動的に発見するステップと、ユーザに関連するアプリケーションのパフォーマンスを監視するステップと、アプリケーションのパフォーマンスを査定するステップと、トラフィックを制御することを備える。本願システム発明は、適応ネットワーキングのためのシステムであって、複数のサブセットを備えるトラフィックであって、第1のサブセットが疑わしいトラフィックを含むトラフィックと、トラフィック用のリソースと、トラフィックを受信するための第一の装置であって、受信されたトラフィックを分類し、およびこの分類されたトラフィックをリソースに任意に割り当てるよう構成された第1の装置とを備える。

(もっと読む)

メール監視システムにおける添付ファイル検索システム

【課題】 常時監視をすり抜けようとするメールについても常時監視者に連絡し、また、不正な情報と思われるメールの一覧を常時監視者に表示することで、常時監視のコストを低減することができるメール監視システムを提供すること。

【解決手段】 送受信するメールを保管するメール保管サーバと、前記メールの添付ファイルを保管する添付ファイル保管サーバと、メールの添付ファイルを分析する添付ファイル分析サーバとから構成され、前記添付ファイル分析サーバが、前記メール保管サーバから添付ファイルの有無を確認し、添付ファイル保管サーバにアクセスし、添付ファイルが重要な情報を保持しているかを分析し、重要情報を保持している場合には常時監視者宛の監視対象メールリストに付加して配信する手段を備えることを特徴とする。

(もっと読む)

サービス保護方式

【課題】攻撃者が標的となったサーバーと同一のサブネット内に存在する場合であっても、攻撃者から標的サーバーを保護し攻撃者以外に対するサービスの継続も可能するとともに攻撃によるサービス停止を防止する。

【解決手段】利用者にサービスを提供するサービス提供手段の保護を、データリンク層とネットワーク層のアドレスが変更可能な接続手段と、情報伝送経路の変更可能な情報伝送手段と、攻撃検知手段と、防御手段と、おとり手段と、経路変更指令発信手段と防御制御手段によりサービスの保護を行う。サービス提供手段が属するサブネットの外からの攻撃は、経路変更により防御手段に集約し、サブネットの内からの攻撃はおとり手段に集約し、攻撃信号を除去した後にサービス提供手段に供する事により、攻撃下であってもサービスの継続を可能とする。

(もっと読む)

事前共有鍵に基づくネットワークセキュリティアクセス制御方法及びそのシステム

本発明は、事前共有鍵に基づくネットワークセキュリティアクセス制御方法及びそのシステムに関し、当該方法は、1)リクエスタREQが認証アクセスコントローラAACとセキュリティポリシー合意を行うステップと、2)リクエスタREQが認証アクセスコントローラAACと身分認証及びユニキャスト鍵合意を行うステップと、3)リクエスタREQが認証アクセスコントローラAACとマルチキャスト鍵通告を行うステップとを含む。本発明が提供した事前共有鍵に基づくネットワークセキュリティアクセス制御方法及びそのシステムによれば、ユーザとネットワークとのハイスピード双方向認証を実現することができる。  (もっと読む)

(もっと読む)

電気通信ネットワークにおいて不正を検出するための方法および装置

予め定められた警告基準を考慮してネットワーク内の活動を解析するためにネットワークセキュリティ機能(200)が用いられ、例えばユーザの課金情報を解析するために不正検出機能(202)が用いられる際に、ネットワーク内の不正検出を支援するための仲介機能(204)における方法及び装置である。ネットワークセキュリティ機能および不正検出機能の第1の一方から、第1の機能の予め定められた警告基準が満たされたことを示す第1の警告を受信すると、この第1の警告に基づいて、ネットワークセキュリティ機能および不正検出機能の第2の一方の警告基準が変更される。これにより、ネットワークセキュリティ機能および不正検出機能を関連付けることができ、不正検出の精度および/またはスピードを一層効率的にすることができる。 (もっと読む)

データ処理システムにおける脅威検出のための装置、方法、およびコンピュータ・プログラム(データ処理システムにおける脅威検出)

【課題】例示的な実施形態は、検出された脅威を解決するための方法を提供する。

【解決手段】この方法は、要求側から要求を受信して受信済み要求を形成し、受信済み要求に関連した統計データを抽出して抽出統計データを形成し、抽出統計データを用いて受信済み要求のためのルール・バリデーションを実行し、要求側が脅威であるか否かを判定する。要求側が脅威であるという判定に応じて、上昇増分を用いて要求側を上昇させ、上昇増分の使用が、次のユーザ・レベルへの移動およびユーザ・レベルへの直接エントリのうち1つによるユーザ・アイデンティティおよびバリデーション要件の増大を更に含む。

(もっと読む)

正常データのnグラム分布を用いてペイロード異常を検出するための装置、方法、及び媒体

【課題】データ解析、特に異常データ伝送の検出に関する技術を提供する。

【解決手段】ネットワークを通じて伝送された異常ペイロードを検出する方法、装置、及び媒体。システムは、ネットワーク内のペイロードを受信し、各ペイロードに含まれたデータに対する長さを判断する。ネットワーク内で受信した各ペイロードに含まれたデータに対して統計的分布が生成され、ネットワークを通じて伝送された正常ペイロードを表す選択されたモデル分布と比較される。モデルペイロードは、それが受信ペイロードに含まれたデータに対する長さを含む所定の長さ範囲を有するように選択することができる。次に、受信ペイロードの統計的分布とモデル分布の間で検出された差異に基づいて、異常ペイロードが識別される。システムはまた、モデルの自動トレーニング及び漸次的更新をもたらすことができる。

(もっと読む)

通信処理装置、通信方法および通信処理プログラム

【課題】2つのノード間をセキュアに接続することのできる通信処理装置、通信方法および通信処理プログラムを提供する。

【解決手段】中継装置RSは、ルート証明書、第1証明書および第2証明書を用いて、証明書を検証する(シーケンスSQ112)。すなわち、中継装置RSは、正当な認証サーバCAにより認証されていることを検証するとともに、NodeAおよびNodeBの正当性(なりすましではないこと)を検証する。上述の証明書の検証処理がすべて成功した場合(シーケンスSQ112においてOKの場合)には、中継装置RSは、コネクションテーブルの内容を更新する(シーケンスSQ116)。中継装置RSは、SSLコネクションを終了するための条件が成立するまで、NodeAから送信されたデータのNodeBへの転送、および、NodeBから送信されたデータのNodeAへの転送を繰返す。

(もっと読む)

通信遮断装置、サーバ装置、方法およびプログラム

【課題】既存のネットワークの構成を変更することなく、ネットワーク内の情報処理装置の検疫を提供することを課題とする。

【解決手段】ネットワーク監視装置20に、検疫対象ノード90による通信の少なくとも一部を遮断する通信遮断部21と、検疫対象ノード90の検疫処理を行なう検疫サーバ30に対する、検疫処理用の通信コネクション確立を、検疫対象ノード90に行わせるリダイレクト部22と、検疫対象ノード90が検疫完了を示すチケットを検疫処理用の通信コネクションを介して検疫サーバ30から受信した場合に、検疫対象ノード90によって送信される遮断解除要求のチケットを受信する解除要求受信部24と、遮断解除要求が受信された場合に、通信遮断部21による遮断を解除する遮断解除部26と、を備えた。

(もっと読む)

情報処理装置

【課題】パケット解析の負荷を増大させずことなく外部からの不正アクセスに対して防御することが可能で、且つネットワーク内部の機器からの防御も行うことが可能な情報処理装置を提供することにある。

【解決手段】情報処理装置1は、第1のネットワークインターフェース(NIC11で例示)を有し、NIC11を介して他の情報処理装置と通信可能になっている。情報処理装置1は、NIC11の代わりに他の情報処理装置との通信を行う第2のネットワークインターフェース(省エネNIC13で例示)をさらに有する。情報処理装置1は、外部からの不正なアクセスを検知したときに、動作させるネットワークインターフェースをNIC11から省エネNIC13に切り替える切替処理を実行する。その切替処理の際には情報処理装置1の内部情報を省エネNIC13に保存する。

(もっと読む)

61 - 80 / 489

[ Back to top ]