Fターム[5B017CA15]の内容

Fターム[5B017CA15]に分類される特許

201 - 220 / 617

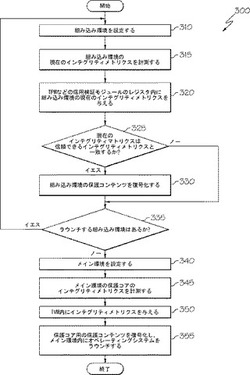

信頼できる共存環境をラウンチする方法および装置

【課題】複数の信頼できる別個の共存環境をラウンチする方法および装置を開示する。

【解決手段】システムは、組み込みおよびメインパーティションを確立するようパーティションマネジャをラウンチする。組み込みパーティションはメインOSには可視ではなく、重要なオペレーションをホストする。メインパーティションは、汎用OSおよびユーザアプリケーションをホストし、組み込みパーティションに割り当てられないリソースを管理する。組み込みパーティションのラウンチにおける信頼性は、たとえば、信頼できるプラットフォームモジュール内にインテグリティメトリクスを使用して暗号化鍵を封印することにより、組み込みパーティションの信頼できるランタイム環境のインテグリティ計測値に対してランタイム環境のインテグリティメトリクスを比較することによって確立される。

(もっと読む)

違法コピーメディアの排除方法、装置、プログラム、及び媒体

【課題】著作権を有するソフトウエアを情報処理が可能なメディアにコピーし、そのコピーメディアから該ソフトウエアを起動することによる不正使用を排除する。

【解決手段】ソフトウエア固有の情報を解読する解読指示ステップと、ユーザーが読み書きできない領域に記録された「メディア鍵で暗号化されたソフトID」をハードウエア固有のマスター鍵で復号するマスター鍵復号ステップと、マスター鍵復号ステップで復号された「メディア鍵で暗号化されたソフトID」を該ソフトウエアに予め組み込まれているメディア鍵でソフトIDに復号するメディア鍵復号ステップと、復号したソフトIDが、予め該ソフトウエアに組み込まれたソフトIDと一致するかどうかを判定するソフトID判定ステップと、ソフトID判定ステップで、ソフトIDが一致しない場合に、該ソフトウエアの動作を停止する停止ステップとを有する。

(もっと読む)

ファイル管理システム

【課題】ファイルの不正な流出に対するセキュリティ機能を向上させたファイル管理システムを提供すること。

【解決手段】ハードウェアに必要なメインファイルの作成源となる作成源ファイル、およびこの作成源ファイルをメインファイルに変換するための変換用ファイルを当該ハードウェアに搭載または接続される記憶手段に記憶する。上記変換用ファイルは、前記ハードウェアの起動に伴い前記ハードウェアの識別情報を取得し、この取得した識別情報が適正である場合に上記作成源ファイルを上記メインファイルに変換する。取得した識別情報が適正でない場合には、少なくとも上記作成源ファイルを消去する。

(もっと読む)

ソフトウェアライセンス管理システム

【課題】企業又は組織の部課又は一時的に組織されるプロジェクト単位でのソフトウェアのライセンス管理を可能とするソフトウェアライセンス管理システムの提供。

【解決手段】クライアント管理データベースを備えたクライアント端末が、ライセンス管理データベースを備えたサーバに通信自在に接続され、サーバが、データベースに格納された情報を用いて、クライアント識別情報が存在するか否かを検索する手段と、検索の結果、その情報が存在する場合、各情報に基づいて計算をすることで、クライアント端末にインストール済ソフトウェアのライセンスが使用可能か否かを判定する手段と、インストール済ソフトウェアのライセンスが使用不可であると判定された場合、その情報を送信することで、クライアント端末に警告を表示させる警告表示手段とを備える。

(もっと読む)

画像処理装置

【課題】 追加制御プログラムの書込みによってセキュリティ機能を迂回、又は無効化されるのを防止すること。

【解決手段】 通信制御部104は、追加制御プログラムを受け入れ、セキュリティ機能管理部112は、セキュリティ機能の作動状況を監視し、追加制御プログラム書込み可否判断部109は、セキュリティ機能管理部112による監視結果に基づいて通信制御部104が受け入れた追加制御プログラムの書き込みの可否を判断し、追加制御プログラム書込み制御部110は、通信制御部104が受け入れた追加制御プログラムを追加制御プログラム書込み可否判断部109による書き込み可の判断に基づいてフラッシュメモリ114へ追加格納し、追加制御プログラム書込み可否判断部109による書き込み否の判断に基づいて、フラッシュメモリ114への追加格納を禁止する。

(もっと読む)

情報処理装置

【課題】TRM内に実装する記憶領域の容量を越えるプログラムを、各プログラムの管理者が必要とする安全性を確保しつつ、ダウンロードすることができるセキュアデバイスを提供する。

【解決手段】耐タンパ集積回路と耐タンパ集積回路の外部にある外部記憶手段とを備える情報処理装置であって、耐タンパ集積回路はデータを格納する内部記憶手段と、鍵情報を保持する鍵保持手段と、内部記憶手段に格納されているデータを鍵保持手段が保持する鍵情報を用いて暗号化して外部記憶手段に格納する暗号処理手段と、暗号処理手段が行う処理にエラーが発生した場合にエラーを耐タンパ集積回路の外部に出力するエラー出力手段とを備え、外部記憶手段は内部記憶手段に格納されているデータを暗号処理手段が鍵保持手段が保持する鍵情報を用いて暗号化したデータを格納し、内部記憶手段のデータが格納されていた空き領域にもう1つのデータを格納する。

(もっと読む)

情報端末及び情報端末の制御方法

【課題】改ざん検証のためのセキュリティ機能が削除されたり、スキップされたりしてもセキュリティ性を保つことができるとともに、フラグを特権モードで処理するようにしても、非特権モードでフラグを参照して制御することができる情報端末及び情報端末の制御方法を提供する。

【解決手段】アプリの改ざんの有無を示すフラグ値を記憶するフラグ記憶部14と、特権モードで動作可能なアプリA,Cと非特権モードで動作可能なアプリBを記憶するアプリ記憶部11とを備え、アプリ制御手段21が、特権モードのアプリA,Cの実行結果に応じてフラグ記憶部14に記憶されているフラグ値を更新及び、又は参照するための制御を行うとともに、フラグ記憶部14に記憶されているフラグ値を参照して非特権モードのアプリBを実行し、該フラグ値に応じて非特権モードのアプリの処理を変更するための制御を行う。

(もっと読む)

PLCにおけるプログラミング方法

【課題】 ユーザプログラム中の特定プログラム部分については特定のPLC以外では動作不能とする一方、それ以外のプログラム部分については何れのPLCにおいても動作可能とすることができる。

【解決手段】 汎用比較命令の第1のオペランドにハードウェア固有データが出現する入出力メモリの所定アドレスをセットし、第2のオペランドには保護対象プログラム部分を動作させたいPLCのハードウェア固有データをセットし、この汎用比較命令の実行結果を入力条件として保護対象プログラム部分を実行可能とされており、さらにこのようなプログラム部分の全体をファンクションブロックに置き換え、かつ表示プロテクトを掛ける。

(もっと読む)

改竄防止ハードウェアを使用してコピー保護およびオンラインセキュリティを提供するための方法ならびにシステム

【課題】ネットワーク対応ゲームシステムについても、不正使用を防ぐ。

【解決手段】システム(100)は、システムと関連付けられ、暗号ユニット(122)と1つ以上の鍵とを備えた改竄防止回路(120)を備える。暗号ユニットと改竄防止回路に含まれる鍵のうちの1つとは、コードの一部分の署名ファイルを復号化するために使用される。復号化された署名ファイルを用いてコード部分が正規のものであるかどうかが判定される。通信プロトコルなど、システムが受け取ったコードの一部分が、システムがコードを受け取る前に暗号化されている場合は、システムは、安全な通信チャネルを介してリモートサーバ(134)から鍵を取得して、この鍵と、改竄防止回路に含まれる暗号ユニットとを使用して通信プロトコルを復号化する。

(もっと読む)

画像処理装置及び画像処理方法

【課題】生産時のコントローラボードの組み付け間違いを抑制可能にすると共に、コントローラボード上のNAND型フラッシュに記憶されるオプションソフトが不正に使用されることを防ぐことが可能な画像形成技術を提供する。

【解決手段】SDカード126には、NAND FlashROM75に記憶されたオプションソフトのモジュールに関する設定ファイルが記憶されている。プログラム起動部52は、SDカード126の挿入,抜き出し,マウントなど、SDカード126のステータス情報をSDカードステータスモニタドライバ123から取得し、当該ステータス情報に応じてSDカードチェックプログラム121を起動する。また、プログラム起動部52は、SDカード126に記憶された設定ファイルを用いて、NAND FlashROM75に記憶されたオプションソフトのモジュールを読み出しこれを起動する。

(もっと読む)

マイクロコンピュータ

【課題】中央処理装置がフェッチした特定の命令、割り込み処理プログラム又は初期化プログラムが中央処理装置によって正常に実行されたか否かを監視すること。

【解決手段】中央処理装置(10)がフェッチして解読した命令を前記中央処理装置の外部で解読し、解読した特定の命令の実行に要するクロック信号のクロックサイクル数を判別する。前記特定の命令の実行を終了したとき、命令の実行に要したクロックサイクル数が判別されたクロックサイクル数と異なると前記中央処理装置の動作が停止される。また、割り込み処理プログラムを実行中にプログラムカウンタの値が対応する割り込み処理プログラムのアドレス領域を逸脱すると中央処理装置(21)の動作が停止される。また、リセット解除後、特定回路モジュールの初期化中に、プログラムカウンタの値が初期化プログラムのアドレス領域を逸脱すると中央処理装置(30)の動作が停止される。

(もっと読む)

マイクロプロセッサ

【課題】少ない秘密に基づいて暗号化プログラムの内容をOSからも効率的に保護することのできる耐タンパプロセッサを提供する。

【解決手段】マイクロプロセッサは、固有のプログラム鍵で暗号化したプログラムを格納している外部メモリのアドレスを指定して読み出し要求を発行するプロセッサコアと、読み出し要求に応じて外部メモリの指定したアドレスのデータを読み出すI/Fと、タスク毎のタスク識別子に対応してプログラム鍵を保持するタスク鍵テーブルと、プログラムの先頭アドレスをオフセット値として保持するオフセットテーブルと、読み出し要求で指定したアドレスとオフセットテーブルのタスク識別子で指定したオフセット値とから計算した相対アドレス値をプログラム鍵で暗号化したブロック対応鍵を生成する鍵生成部と、データをブロック対応鍵で復号化する暗号処理部と、データをキャッシュライン単位に読み込むキャッシュメモリとを備える。

(もっと読む)

送信装置、受信装置、コンテンツ送受信システム、コンテンツ送信方法、コンテンツ受信方法及びプログラム

【課題】著作権保護のために共有鍵が破棄されることがある状況において、送信装置から受信装置へコンテンツを、その一部を欠落させずに移動可能な送信装置を提供すること。

【解決手段】パケット処理部30は、受信装置との間で確立された第1のトランザクションを用いて、コンテンツを該受信装置へ送信する。カウンタ処理部24は、第1のトランザクションによるコンテンツの送信について、それが開始してからの経過時間又は送信データ量のカウントを行う。トランザクション・コンテンツ分割管理部23は、カウンタ処理部24のカウント値が一定量に達し、かつ、コンテンツの送信が未完了の場合に、コンテンツの送信に用いるトランザクションを、第1のトランザクションから第2のトランザクションへ切り換える。パケット処理部30は、トランザクションが切り換えられた場合に、該第2のトランザクションを用いて、コンテンツを受信装置へ送信する。

(もっと読む)

サーバサイドからの機密情報漏洩防止システム

【課題】暗号化プログラムと復号化プログラムとを別々のサーバに配置することにより、サーバからの機密情報漏洩を防止でき、クライアントが安心してサーバに機密情報を保存できるサーバサイドからの機密情報漏洩防止システムを提供する。

【解決手段】データベース8を備えると共に、機密情報を暗号化する暗号化プログラム6dを保持するサーバ6と、暗号化した機密情報を復号化する復号化プログラム7aを保持する復号サーバ7とが機密情報を入力、又は、表示するPC2に通信自在に接続されるサーバサイドからの機密情報漏洩防止システムであって、PC2は暗号化プログラム6dをダウンロードする手段と、暗号化プログラム6dによりユーザ情報を暗号化する手段と、復号サーバ7から復号化プログラム7aをダウンロードする手段と、サーバ6から受信した暗号化されたデータを復号化プログラム7aにより復号化する手段等を備えている。

(もっと読む)

ディジタル信号再生装置およびディジタル信号再生方法

【課題】

光ディスク再生装置ではAACSは鍵データ長128ビットのAESを用いることで暗号化強度を高めて著作権保護の安全性を高めている。この暗号を、光ディスクドライブの制御プログラムを不法なものに書き換えることによって解析を行なえるようにして暗号が破られる危険性を排除する。

【解決手段】

更新用プログラムをディスクデータ再生用の一時記憶装置に記憶させ、一時記憶装置から暗号解読回路に読み出して更新プログラムに暗号化されて付加された署名を暗号解読し、解読された署名が正規のものであると判定された場合に、一時記憶装置上の更新プログラムをCPUの制御プログラムが格納されているフラッシュROMにコピーする。

(もっと読む)

情報処理装置の監視・管理システム

【課題】アプリケーションソフトの稼働状況を監視し、リアルタイムでアプリケーションソフトの使用を管理することが可能である情報処理装置の監視・管理システムを提供すること。

【解決手段】監視・管理装置から端末への動作要求に基づき、所定時間間隔で端末のアプリケーションソフトの稼働状況を記録させ、また、指定したアプリケーションソフトの使用を自動停止させ、また、出力画面の記録をさせ、前記稼働状況と出力画面について端末から監視・管理装置に送信させ、監視・管理装置上で再生する手段を有する。

(もっと読む)

改ざん防止プログラム、改ざん防止装置、改ざん防止システム、および改ざん防止方法

【課題】プログラムによる処理結果の改ざんを防止できるようにする。

【解決手段】入力データ受付手段11aにより、入力データ3の入力が受け付けられると共に、受け付けられた当該入力データ3が情報格納手段2に送信される。次に、演算プログラム実行手段11bにより、入力データ3に基づく演算プログラム12の実行がコンピュータ1に指示され、演算プログラム12の演算結果が出力データとして取得される。次に、出力データ送信手段11cにより、演算プログラム実行手段11bによって取得された出力データが、情報格納手段2に送信される。次に、出力データ2cに関する情報、および入力データ2aに関する情報に電子署名を施した監査署名情報が生成され、生成された監査署名情報が、情報格納手段2に送信される。

(もっと読む)

情報処理装置、情報処理方法及び情報処理プログラム

【課題】通信接続された外部装置に、確実に正規のプログラムを読み出させる。

【解決手段】パーソナルコンピュータと通信接続したことを認識すると、外部アクセス不可能領域に記憶されている正規のプログラムを、外部アクセス可能領域に書き込むようにしたことにより、外部アクセス可能領域に記憶されているプログラムが不正に書き換えられていた場合に、この不正に書き換えられたプログラムにパーソナルコンピュータがアクセスする前に、不正に書き換えられたプログラムに対して、外部アクセス不可能領域に記憶されている正規のプログラムを上書きすることができ、かくして、通信接続された外部装置に、確実に正規のプログラムを読み出させることができる。

(もっと読む)

インタフェースモジュール及び半導体集積回路

【課題】NVメモリに格納された保護したいプログラムを、オペランドアクセスに対しては読み出し不可としつつ、命令フェッチに対しては高速にアクセス可能とする。

【解決手段】リセット解除後、CPUコア30からのアクセスに応じる前に、BPモニタレジスタ14はFlashモジュール20の各BPビット情報を保持している。RAM転送処理部12は、Flashモジュール20内の保護対象ブロックのプログラムをCPUコア30からのアクセスに応じる前に読み出して、各ブロックと同一サイズのProtect−RAM11に転送する。Flash IF10は、CPUコア30からの命令フェッチのアドレスとBPモニタレジスタ14の値とを比較し、アクセス先が保護対象ブロックであるときには、セレクタ処理部13はProtect−RAM11からの読み出しを選択して、読み出した保護対象ブロックのプログラムをCPUコア30に出力する。

(もっと読む)

機器データ管理システム

【課題】ネットワークを形成するユーザコンピュータの利用や操作の各状況を把握かつ監視できる機器データ管理システムを提供する。

【解決手段】機器データ管理システム10は、コンピュータ11〜14及びこれらを時系列に監視する機器監視サーバ15からなる複数のネットワーク16と、サーバ15から送信された各種情報を一時的に格納するデータ中継サーバ17と、サーバ17から各種情報を取得するデータ管理コンピュータ18とを含む。サーバ15は、アプリケーションの使用履歴情報をコンピュータ11〜14から時系列に収集する使用履歴情報収集手段と、収集した使用履歴情報をサーバ17に送信する使用履歴情報送信手段とを有し、管理コンピュータ18は、サーバ15から送信された使用履歴情報をネットワーク16毎に区分して記憶する使用履歴情報記憶手段と出力する使用履歴情報出力手段とを有する。

(もっと読む)

201 - 220 / 617

[ Back to top ]