Fターム[5B017CA15]の内容

Fターム[5B017CA15]に分類される特許

301 - 320 / 617

コンピュータシステムおよびコンピュータへのアクセス制御方法

【課題】

ブレードPCへのアクセスが競合した場合、安全性を犠牲にせずに正規のユーザの使用を確保する。

【解決手段】

ブレードPCの利用に競合があった場合、所定数の追加の認証情報を入力させることにより、正規のユーザを判別する。追加の認証情報により正規のユーザが判別できた場合のみ、正規のユーザに利用を継続させる。また、利用を継続させるとともに、次回の利用要求時には、正規にユーザが判別可能であった分の追加の認証情報を要求する。

(もっと読む)

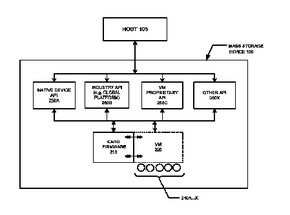

仮想マシンのアクティブ化を伴う携帯可能な大容量記憶装置

携帯可能な大容量記憶装置が、デジタル画像、映画および音楽のような大きなファイルを格納するために使用される。この大容量記憶装置は、装置の信頼できる動作を保証し、著作権で保護される材料のようなセキュアコンテンツの望まれていないコピーまたは格納を防止するために読み書き動作へのアクセスを制限するセキュリティメカニズムを伴うファームウェアを有する。そのセキュリティメカニズムは一般的にアクセスを制限するけれども、ファームウェアは、仮想マシンと協働するように動作することができて、仮想マシンが存在するならば仮想マシンがセキュアコンテンツにアクセスするとともにファームウェアと関連して動作して大容量記憶装置にデータを読み書きすることを可能にする。仮想マシンは、製造時にロードされるがアクティブ化はされないか、あるいは製造後にダウンロードされてアクティブ化される。仮想マシンについてのロイヤリティは、仮想マシンが装置内に存在していてかつアクティブ化されたときにのみ支払われる。  (もっと読む)

(もっと読む)

ログ情報管理システム、および、ログ情報管理方法

【課題】ユーザのセキュリティレベルに応じて、記憶するログ情報の形式を変更し、ログ情報の容量を低減化するログ情報管理システムを提供する。

【解決手段】ユーザはICカード1を所持し、ICカード1には、ユーザを識別するための情報であるユーザIDと、ユーザ認証に成功することでユーザが獲得するセキュリティレベルを示すステータス情報が記憶される。ICカード1を利用するユーザ認証手段は、それぞれの部屋5に設置されたゲート装置4に備えられている。PC2及び監視カメラシステム3は、ICカード1から読み出したステータス情報に基づく形式で収集したログ情報を記憶する。また、ユーザがより高いセキュリティレベルを新たに獲得したときは、新たに獲得したセキュリティレベルに基づく形式に、記憶したログ情報の形式を更新する。

(もっと読む)

コンテンツ提供システム、コンテンツ提供方法、プログラム及び記録媒体

【課題】キャッシュ・メモリから取り出されて使用されても、コンテンツが実行できない仕組みを一般に普及しているソフトウエアとサーバ側のシステムで実現する。

【解決手段】クライアント側では、認証用IDをサーバに引き渡し、サーバから、ベースプログラム(BP)とセッションIDとを取得した後(S112)、メモリに展開されたBPを実行すると共に、セッションIDをサーバに引き渡し、サーバから、コンテンツプログラム(CP)を取得して(S124)、メモリに展開されたBP及びCPを実行することでコンテンツを実行する(S130)。CPの実行にあたり、メモリにBPが展開されており、かつ、CPとBPとの識別情報が一致しているかを判断し、肯定判断のときにBPを実行し、メモリにBPが展開されていないとき等はCPの実行を中止する。

(もっと読む)

設備利用管理システム、および、その方法

【課題】利用者毎に、設備の利用範囲を限定できる設備利用管理システムを提供する、

【解決手段】利用者が所持するICカード100には、利用者に許可されたICカード管理型設備500の機能を示す機能コードが列挙された許可データ199が記憶されている。 ICカード管理型設備500は、利用者が機能の利用要求する操作を受け付けると、ICカード100から許可データ199を読み取り、利用者の操作に対応した機能コードが許可データ199にあれば、ICカード管理型設備500は、利用者の利用要求した機能を実行する。

(もっと読む)

ゲーム装置を認証するシステムおよび方法

セキュアブート手順および完全な不揮発性メモリ暗号化プロセスを用いて、組み込みデバイスの認証および機密保護を行う方法およびシステムが提供される。組み込みデバイスは、個人用BIOSおよびマスターブートレコードにおけるメッセージ回復を有する楕円曲線ピンストフ−バンストーン(ECPV)署名方式を行う。署名に含まれるコードを回復した結果、解除されたキーを順に用いて不揮発性メモリを復号化する。ECPVSを用いることによって、ハードウェアがBIOSにバインドされる暗黙的な検証が行われる。これは、暗号化されたメモリが、適切なキーによって適切に復号化されない限りは使用不能であるためである。  (もっと読む)

(もっと読む)

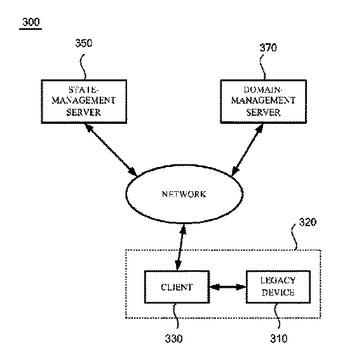

ドメイン状態情報の管理システムおよび方法

本発明は、ドメイン状態情報の管理システムおよび方法に関するものであって、本発明の実施形態によるシステムは、レガシーデバイスと連結されて前記レガシーデバイスに対するドメイン状態情報を要請するクライアント、および前記要請に対応して前記ドメイン状態情報を前記クライアントに伝送する状態管理サーバとを含む。  (もっと読む)

(もっと読む)

アプリケーション提供システム及びアプリケーション提供方法

【課題】クライアント端末内に保存された利用者が利用済みのアプリケーションやデータを、Webアプリケーション自身で自動的に主要機能の保護やデータの削除等をおこなって、自動的に再利用できないようにしたアプリケーション提供システム及びアプリケーション提供方法を提供する。

【解決手段】Webアプリケーション5の実行終了を受けて、アプリケーション起動・管理部11は、クライアント端末2に読み込まれていたアプリケーション機能部12を削除する。

(もっと読む)

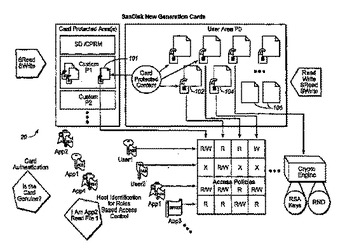

メモリ装置から供給される情報を制御するシステムおよび方法

公開および機密情報を記憶するメモリは、脱着自在な状態でホスト装置へ接続される。ホスト装置は、メモリ装置に記憶されたデータに関する一般情報に認証なしでアクセスできる。認証済み事業体はホスト装置を通じてメモリ装置に記憶された機密情報のうち、アクセス権を有する部分のみにアクセスできる。事業体は、権利を有していない機密情報の他の部分にはアクセスできない。公開および機密情報は不揮発性記憶媒体に記憶され、情報供給はコントローラが制御する。好ましくは、不揮発性記憶媒体とコントローラは筐体内に取り囲まれる。  (もっと読む)

(もっと読む)

マイクロプロセッサ

【課題】マイクロプロセッサにおいて、暗号化されたコンテンツを復号するための特別プログラムが漏洩することを防止する。

【解決手段】密封された状態でアクセス識別制限回路付きメモリ15を形成し、復号化特別プログラムを特別命令キャッシュ領域CSと特別データキャッシュ領域DSに記憶させる。この特別プログラムによってのみ、暗号化コンテンツを元のコンテンツに復号して再生する。また、特別プログラムの属性情報TGを記憶する属性タグメモリ15dを備え、特別命令キャッシュ領域CSと特別データキャッシュ領域DSがアクセスされた際、アクセス識別制限回路ユニット15bがそのアクセスと同時に供給されるプログラムの属性情報TDと属性タグメモリ15d中の属性情報TGとを比較し一致しないときは、特別命令キャッシュ領域CSと特別データキャッシュ領域DSに対するアクセスを禁止することで、特別プログラムが外部に漏洩するのを防止する。

(もっと読む)

マルチカスタマーコンピューティング環境におけるロールベースのアクセス

アクターがロールに関連付けられ、ポリシータイプが該ロールに関連付けられ、更に、ロール範囲が該ロールに関連付けられる。前記アクターに関連付けられた一つ又は複数の対応コンテキストパラメータに対する一つ又は複数の値が受け取られる。前記アクターからのあるリソースへのアクセスのための要求が受け取られる。ポリシーインスタンスは、前記ポリシータイプ、及び前記アクターに関連付けられた一つ又は複数の対応コンテキストパラメータに対する前記一つ又は複数の値に基づいて決定される。一つ又は複数のアクター−ロール範囲値は、前記ロール範囲、及び前記アクターに関連付けられた一つ又は複数の対応コンテキストパラメータに対する前記一つ又は複数の値に基づいて決定される。前記要求に対する応答は、前記ポリシーインスタンス及びアクター−ロール範囲値に基づいて決定される。  (もっと読む)

(もっと読む)

データ処理装置

【課題】 パスワードを用いずともセキュリティを確保できるデータ処理装置を提供する。

【解決手段】 プログラム等のデバッグを目的とした外部デバッガの接続手段と、デバッグの期限値を保持する手段と、前記期限値に対するタイマ値を保持する手段と、前記タイマ値を保持する手段をバックアップする電力供給手段と、前記期限値を保持する手段の値とタイマ値を保持する手段の値とを比較し期限到来か否かを判定する比較手段とを備え前記比較手段の期限到来との判定により前記接続手段は外部デバッガからの送受信を遮断するよう働くことを特徴とするテレビジョン受像装置。

(もっと読む)

ダウンロードシステム

【課題】ダウンロードなどしたデータの不正な利用を防止する。

【解決手段】クライアント識別情報を格納するために確保されたクライアント識別情報格納領域を備えたデータを受信などして取得してから蓄積に至るまでの受信蓄積工程において、受信蓄積工程において実行される生成モジュールが、そのクライアントのクライアント識別情報を取得するサブモジュールと、取得したクライアント識別情報を受信などされたデータの備えるクライアント識別情報格納領域に書込むサブモジュールとを有し、全体または一部が、クライアント識別情報格納領域にクライアント識別情報が格納された後に、格納されたクライアント識別情報と、実行処理を行うクライアントのクライアント識別情報とを比較して実行を許可するか否かを判断する。

(もっと読む)

アプリケーション保護装置、アプリケーション保護方法およびアプリケーション保護プログラム

【課題】インストーラ形式のアプリケーションを適切に保護すること。

【解決手段】コンテンツが配信されるユーザ端末120は、インストーラ210によるアプリケーションのインストール処理中に、当該インストールするデータの記録部205への書込処理の開始を検知する検知部201と、検知部201によって書込処理の開始が検知された場合、書込前のデータを取得するファイル取得部202と、ファイル取得部202によって取得されたデータを暗号化する暗号化部203と、暗号化部203によって暗号化された暗号化データを記録部205に書込む書込部204と、を備える。

(もっと読む)

不正アクセス検出装置

【課題】プロセッサデバイスに内蔵されるバスモニタを使用してプログラム間の不正アクセスを検出する。

【解決手段】タスクごと、割り込み処理プログラムごとにアセクス禁止領域のアドレス範囲などの不正アクセス検出情報を記憶し(22)、タスクの切り換えの際または割り込み発生ごとに、新たに起動されるプログラムの不正アクセス検出情報をバスモニタ12の制御レジスタに設定する。

(もっと読む)

制御装置

【課題】制御装置の不正な複製を防止する。

【解決手段】ROM3内及び周辺デバイス4内に記憶されている制御情報が一致しない場合、CPU2が装置の起動を禁止する。これにより、制御装置の不正な改造や複製を困難にすることができる。またこの結果、制御装置が搭載される装置を不正に大量生産することを困難にすることができる。

(もっと読む)

電子機器

【課題】プログラムの改ざんの検知機能を有し、改ざんの防止のため解析を困難とし、かつ復号化処理の時間を短縮する。

【解決手段】ELF形式でコンパイルされたOSローダ及びカーネルのELFヘッダ部を暗号化し、暗号化ヘッダを追加した形式でROMに記録する。起動時には、この暗号化ヘッダ部を読み出し、暗号化ヘッダとして有効かを判断し、有効であれば暗号化部分をRAMに復号化し展開する。非暗号化部分はそのままRAMにコピーする。

(もっと読む)

マイクロコンピュータおよびそのソフトウェア改竄防止方法

【課題】マイクロコンピュータへのデバッグツール類による攻撃に対する耐性を有する、ブートプログラム、ローダプログラムと称されるソフトウェアコードの改竄防止方法を提供する。

【解決手段】マイクロコンピュータ102において、CPU103と、CPU103とは独立に所定の手順に従い処理を実行可能な認証シーケンサ装置112を具備し、CPU103での、所定のプログラムの実行に先立ち、認証シーケンサ装置112において、所定のプログラムが実行を意図したプログラムであるか否かを判定し、判定の結果に応じて、所定の機能の有効、無効を設定する。

(もっと読む)

管理装置、情報処理装置、管理方法および情報処理方法

【課題】コンテンツの著作権を保護する管理サーバ、情報処理装置、管理方法および情報処理方法を提供すること。

【解決手段】管理サーバ20は、同一ユーザの所有する1又は2以上の情報処理装置30をグループ登録し、グループ登録された情報処理装置にユーザ単位で固有に付与されるユーザ鍵を配布するグループ管理部232と、情報処理装置からの要求に応じて、コンテンツの利用条件と、暗号化されたコンテンツを復号するためのコンテンツ鍵とをユーザ鍵で暗号化したライセンスを発行するライセンス発行部238と、ライセンスに基づくコンテンツの利用のうち、特定の利用形態での利用を許可するための権利情報を、グループ登録された情報処理装置のうち、特定の利用形態での利用を許可する情報処理装置に対して発行する権利情報発行部260とを備えることを特徴とする。

(もっと読む)

コンテンツ・ダウンロード・システム

【課題】放送されたコンテンツについて再生許可の制御をすることを可能とする。

【解決手段】放送局101は、例えば、3セグメントの地上デジタル音声放送を行う。端末102−iは、その放送に含まれているコンテンツをダウンロードする。そのコンテンツは、暗号化されている部分を含む。サーバ103は、その暗号化されている部分を暗号解読するための暗号解読鍵を保持している。端末102−iが、サーバ103に対し、暗号解読鍵の送信を要求すると、サーバ103は、端末102−iに対し、認証及び課金を行い、暗号解読鍵を端末102−iに送信する。端末102−iは、その暗号解読鍵を用いて暗号化部分を暗号解読し、コンテンツを再生する。

(もっと読む)

301 - 320 / 617

[ Back to top ]