Fターム[5B035CA38]の内容

デジタルマーク記録担体 (44,834) | ICカード (18,284) | ICカード内メモリへの不正アクセス対策 (786)

Fターム[5B035CA38]の下位に属するFターム

エリア別 (60)

Fターム[5B035CA38]に分類される特許

401 - 420 / 726

パスワード入力キーを具備するカード

【課題】 既存のカード端末機や各種運営システムを変更せず、画期的な保安機能を実現する。

【解決手段】 本発明は、パスワード入力キーを具備するカードに関し、カード自体に、カード発給時に付与されるカード決済パスワードとは別個のパスワードを設け、該当するパスワードが入力されることによって、磁気バンドカードやスマートカード形態のクレジットカード、現金カード、電子身分証カードなどをオン/オフにする。

(もっと読む)

情報記憶媒体及び情報記憶媒体処理装置

【課題】安全性に優れた情報記憶媒体を提供すること。

【解決手段】情報記憶媒体は、情報記憶媒体処理装置と接触して通信する第1の通信手段と、前記情報記憶媒体処理装置と非接触で通信する第2の通信手段と、情報を記憶する記憶手段と、前記第1及び第2の通信手段の両方による情報処理結果を利用して、前記記憶手段に記憶された情報に基づき所定処理を実行する実行手段とを備えている。

(もっと読む)

安全な携帯型記憶装置のためのアクセス制御

【課題】ファイルシステムを介してホストと共にキーを相互検証し、暗号化されたデータキーの解読が、ホストによって実行される安全な携帯型記憶装置を提供する。

【解決手段】まずホストが、第1のキーを安全な携帯型記憶装置のファイルシステム内の第1の一時領域に伝送する。次に安全な携帯型記憶装置は、第1のキーが有効かどうか検証する。第1のキーが有効である場合、メモリに記憶された暗号化されたコンテンツキーが第2の一時領域にコピーされる。次いで暗号化されたコンテンツキーはホストにアップロードされる。その後暗号化されたコンテンツキーは、第1のキーを使用することによりコンテンツキーに解読される。最後に安全な携帯型記憶装置内の暗号化されたコンテンツデータは、コンテンツキーを使用することによって、コンテンツデータに解読される。

(もっと読む)

携帯可能電子装置、ICカードおよび携帯可能電子装置の重要データ隠匿方法

【課題】アプリケーションが一時的に使用不可の状態に設定された場合に、たとえ誤動作や不正アクセス等によって当該使用不可のアプリケーションが動作したとしても、当該アプリケーション内の鍵データ等の重要データにはアクセスすることができない携帯可能電子装置を提供する。

【解決手段】少なくとも1つ以上のアプリケーションを搭載し、かつ、当該アプリケーションが一時的に使用不可の状態(アプリケーションブロック状態)に設定される機能を有するICカードなどの携帯可能電子装置において、アプリケーションが一時的に使用不可の状態に設定されると、当該アプリケーション内の機密性の高い重要データを本来のデータと異なるデータに変換する。

(もっと読む)

カードおよびカード処理システム

【課題】 第三者によるATMによる不正な預金の引き出しを防止し、第三者が他人のカードで不正な預金の引き出しを行う場合でも、引出し金額を限定できるようにして、カードの不正使用防止を図れるようにしたカードおよびカード処理システムを提供する。

【解決手段】 ATMにより引き出し処理を行える金額を特定した引出金額特定情報が記憶された記憶手段と、前記ATMから受信した引出申請金額情報と、前記記憶手段に記憶されている引出金額特定情報とを照合処理する照合手段と、前記照合手段での照合結果情報を前記ATMに送信する手段とを有するカードと、利用者が現金の引き出しを希望する引出申請金額情報を入力する入力手段と、前記入力手段から入力された引出申請金額情報を前記ICカードに送信する手段と、前記ICカードから前記照合結果情報を受信した際に、該照合結果に基づいた処理を行う出金処理制限手段とを有するATMとからなる。

(もっと読む)

通信システムおよび通信方法、情報処理装置および方法、デバイス、プログラム、並びに記録媒体

【課題】簡単な構成で安全且つ利便性の高い情報通信を行うことができるようにする。

【解決手段】リーダライタ100の秘密鍵記憶部101には、複数の秘密鍵が記憶されており、それらの秘密鍵を特定する識別子が、ICカード200に送信される。ICカード200は、受信した識別子に対応する秘密鍵を読み出し、乱数生成部202により生成された乱数を暗号化し、リーダライタ100に送信する。リーダライタ100は、秘密鍵記憶部101に記憶され、先にICカード200に送信した識別子に対応する秘密鍵を読み出し、受信した暗号化された乱数を復号する。本発明は、例えば、NFCIP方式で通信を行う装置に適用できる。

(もっと読む)

携帯端末装置、その制御方法、およびプログラム

【課題】携帯端末装置内の記憶媒体に記憶される秘密データが外部から読み出されるのを防止すること。

【解決手段】データ記憶部32に記憶される1または複数の秘密データの所在情報を管理する秘密データ所在情報管理部36と、携帯端末装置12と接続されたホスト装置10が読み出そうとするデータが秘密データ所在情報管理部36に管理されるいずれかの所在情報に係る秘密データである場合に、該秘密データに代えて、該秘密データと同サイズかつ異なる内容の疑似データをホスト装置10に読み出させる読出制御部40と、を含む。

(もっと読む)

無線タグ情報通信装置、タグラベル作成装置、無線タグ回路素子、及び無線タグ情報読み取り装置

【課題】不正機能因子を含んだ無線タグ回路素子の市場流通を防止する。

【解決手段】タグラベル作成装置2は、印字済タグラベル用テープ110に備えられる無線タグ回路素子Toとの間で信号の送受を行うアンテナ14と、このアンテナ14を介し無線タグ回路素子Toへアクセスするための高周波回路21と、タグラベル作成装置2全体の動作を制御するための制御回路30と、メモリ部300とを有する。メモリ部300には、コンピュータウイルスのパターンファイル等の情報がデータベースとして格納保持されている。制御回路30は、無線タグ回路素子Toに書き込むための無線タグ情報を入力し、無線タグ情報にウイルス関連データが含まれているかどうかをチェックし、ウイルス関連データが検出されたときには、無線タグ回路素子Toへの無線タグ情報の書き込みを行わないように制御する。

(もっと読む)

セキュアデバイス

【課題】ICカード機能停止状態において、暗号化データ領域に保存された最新の暗号化データを、特定の外部端末のみ解読できる状態として外部端末へ取り出すことができるセキュアデバイスを提供する。

【解決手段】セキュアデバイス10は、ICカード機能部の管理する暗号化データを外部端末へ抽出可能なセキュアデバイスであって、暗号化データを保存する暗号化データ領域を有する不揮発性メモリ13と、前記暗号化データを生成するための暗号鍵を前記暗号化データ領域中に埋め込むための鍵格納領域を確保する鍵領域管理手段112と、前記鍵格納領域の位置(アドレス)をサーバとの鍵交換によって得られた鍵の値とする鍵格納位置算出手段113と、前記暗号鍵を前記ICカード機能部から前記鍵格納領域に移動させる鍵格納手段114と、前記暗号鍵の埋め込まれた前記暗号化データをICカード機能停止処理後に外部端末へ送信するセキュアデータ抽出部121とを備える。

(もっと読む)

RFIDタグ及びRFIDタグシステム

【課題】無効としたRFID機能を正当な権限者のみにより復活することができるRFIDタグ及びRFIDタグシステムの提供。

【解決手段】不揮発性の書き換え不能な暗証コードと書き換え可能又は1回だけ書き込み可能な動作のオン又はオフを設定する動作制御フラグとを記憶する記憶手段と、RFIDタグのID識別コード要求を指示する誰何コマンドを受信したとき、該記憶手段を参照して動作制御フラグがONであるか否かを確認し、該フラグがONである場合には、自IDを送信し、該フラグがOFFである場合には該フラグがOFFである旨を送信するアンテナとの交信制御を行うタグコントローラとを備え、外部から動作オン又は動作オフコマンドと暗証コードとを受信した暗証コードと記憶手段に記憶した暗証コードとが一致したとき、前記記憶手段に記憶した動作制御フラグのオン又はオフを書き換えるもの。

(もっと読む)

RFIDボタン付き衣服

【課題】

着衣中にRFID読取装置でRFIDボタンに記憶された情報を読取ることを防止し、プライバシーの保護をすることができるRFIDボタン付き衣服を提供することを目的とする。

【解決手段】

本発明に係るRFIDボタン付き衣服は、RFID7を内蔵したRFIDボタン2を有する衣服であって、ボタンホール5にRFIDボタン2を留めることによってRFIDボタン2が通信不能となるRFID遮断部8を有するので、着衣中にRFID読取装置でRFIDボタン2に記憶された情報を読取ることを防止し、プライバシーの保護をすることができる。

(もっと読む)

情報記憶装置

【課題】セキュリティ性の向上を図る。

【解決手段】情報記憶装置は、フラッシュメモリ50と、ユーザ端末110と通信するためのUSBI/F20と、フラッシュメモリ50とUSBI/F20との間に設けられ、フラッシュメモリ50に対する読み出し処理及び書き込み処理を制御するメインコントローラ10と、認証情報を記憶したICチップ32を有するICカード30と、ICカード30がメインコントローラ10に対して通信可能な状態で装着され、かつ、ICカード30が取り外し可能に装着されるカードコネクタ40とを有する。

(もっと読む)

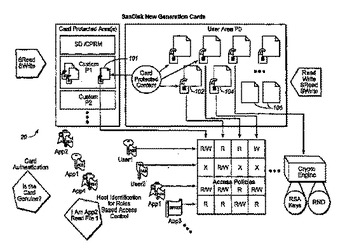

汎用管理構造を使用するコンテンツ管理システムおよび方法

少なくとも1つのソフトウェアアプリケーションをメモリ装置に蓄積し、装置に蓄積されたデータから入手可能な情報に対するアクセスと、少なくとも1つのソフトウェアアプリケーションに対するアクセスとをセキュリティデータ構造で管理する。ホストとメモリ装置との通信は1セットのプロトコルで管理する。メモリ装置に蓄積された少なくとも1つのソフトウェアアプリケーションの起動により、プロトコルは修正される。セキュリティデータ構造は、メモリ装置に蓄積されたデータに対するアクセスをアクセスポリシーに従って管理する。メモリ装置に蓄積された少なくとも1つのソフトウェアアプリケーションの起動により、アクセスポリシーに加えて少なくとも1つの条件がデータへのアクセスに課せられる。メモリ装置でデータを蓄積するデータオブジェクトには、少なくとも1つのソフトウェアアプリケーションが結び付けられる。オブジェクトにアクセスすると少なくとも1つのソフトウェアアプリケーションが起動し、オブジェクトの中のデータを処理する。データオブジェクトにデータを提供しかつ蓄積することを可能にするため、複数の第1のプロトコルセットの各々を選択できる。オブジェクトにおけるデータの提供と蓄積とを可能にした第1のプロトコルセットがどれであれ、第2のプロトコルセットを使用し、データまたはそのようなデータから派生するデータをデータオブジェクトから引き出すことができる。  (もっと読む)

(もっと読む)

プログラム実行制御回路、コンピュータシステム、及び、ICカード

【課題】

外部接続装置からICカード等のコンピュータシステムへ送信されて格納された不正プログラムの実行を防止可能なコンピュータシステムを提供する。

【解決手段】

CPU3と、通信回路4と、第1及び第2のコンピュータプログラムを格納する第1メモリ領域5と、第1のコンピュータプログラム格納領域、通信回路で受信したデータ格納領域、CPUのプログラム実行時に使用するデータ格納領域を含む第2メモリ領域6を備えてなるコンピュータシステムに対して、プログラム実行対象が第1のコンピュータプログラムである場合に、実行対象のプログラムコードの格納場所が第1メモリ領域内または第2メモリ領域内の第1のコンピュータプログラムの格納領域内である場合にはプログラム実行を許可し、前記格納場所が第2メモリ領域内の第1のコンピュータプログラムの格納領域外である場合にはプログラム実行を禁止する制御を行う。

(もっと読む)

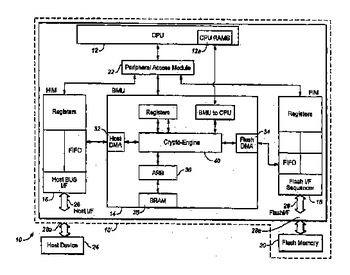

メモリ装置から供給される情報を制御するシステムおよび方法

公開および機密情報を記憶するメモリは、脱着自在な状態でホスト装置へ接続される。ホスト装置は、メモリ装置に記憶されたデータに関する一般情報に認証なしでアクセスできる。認証済み事業体はホスト装置を通じてメモリ装置に記憶された機密情報のうち、アクセス権を有する部分のみにアクセスできる。事業体は、権利を有していない機密情報の他の部分にはアクセスできない。公開および機密情報は不揮発性記憶媒体に記憶され、情報供給はコントローラが制御する。好ましくは、不揮発性記憶媒体とコントローラは筐体内に取り囲まれる。  (もっと読む)

(もっと読む)

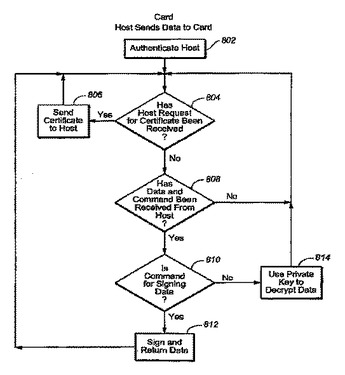

アイデンティティオブジェクトを使用する制御システムおよび方法

アイデンティティオブジェクトと呼ばれるオブジェクトは、公開鍵と秘密鍵からなる対と、対の公開鍵が真正であることを証明するために証明機関によって発行される少なくとも1つの証明書とを備える。一実施形態において、提供されるデータまたはデータから検索される信号に、秘密鍵を使って署名することにより、このオブジェクトを同定の証拠として使用してもよい。アイデンティティオブジェクトはアイデンティティの証拠として不揮発性メモリに記憶され、このメモリはコントローラによって制御されてもよい。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、アイデンティティオブジェクトがアイデンティティの証拠としてメモリシステムの不揮発性メモリに記憶される。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、ホスト装置からのデータまたは前記データから検索される信号をオブジェクトの秘密鍵を用いて暗号化し、少なくとも1つの証明書と暗号化されたデータまたは信号とをホスト装置へ送信する。さらに別の実施形態において、メモリシステムの制御データ構造によって事業体が認証された後に、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とを、事業体へ提供する。この実施形態の一実用的応用において、アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データを事業体から受信する場合、メモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化できる。アイデンティティオブジェクトと少なくとも1つの証明書とが不揮発性メモリに記憶され、このメモリはコントローラによって制御される。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、メモリシステムの不揮発性メモリにアイデンティティオブジェクトが記憶されてもよい。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とが、ホスト装置に提供される。アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データをホスト装置から受信したメモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化する。  (もっと読む)

(もっと読む)

端末装置及びプログラム

【課題】端末装置の不正利用を防止するとともに、当該端末装置自体のセキュリティを向上させる。

【解決手段】照合用の識別情報を記憶する識別情報記憶手段と、外部の通信端末から送信される当該通信端末を識別するための識別情報を受信する識別情報受信手段と、前記受信手段により受信された識別情報と、前記識別情報記憶手段に記憶された照合用の識別情報とを照合し、正規の通信端末からの送信か否かを判定する判定手段と、前記判定手段により正規の通信端末からの送信と判定された場合に、自装置が有する所定の機能を実行不可状態から実行可能状態に設定する設定手段と、前記設定手段により実行可能状態に設定された機能を実行させる制御手段と、を備える。

(もっと読む)

相互認証システム並びにそれに用いる記録媒体および読取装置

【課題】非接触ICカードとその読取装置との相互認証における遠方からの無線によるスキミングを確実に防止する手段を提供する。

【解決手段】カード情報を記録したICカード2と、ICカード2に記録されたカード情報を読取る読取装置3とを備え、カード情報を読取る前に無線により前記ICカード2と読取装置3との間で互いを認証する相互認証システムにおいて、ICカード2は、媒体模様を構成する少なくとも一つの移動チップ12を設けた媒体模様形成部10と、媒体模様形成部10が形成した媒体模様を鍵模様として検出する媒体鍵模様検出部8と、媒体鍵模様検出部8が検出した鍵模様を基に相互認証のときの暗号化に用いる認証鍵Kaを生成する手段とを備え、読取装置3は、媒体模様形成部10が形成した媒体模様を鍵模様として検出する装置鍵模様検出部18と、装置鍵模様検出部18が検出した鍵模様を基に相互認証のときの暗号化に用いる認証鍵Kaを生成する手段とを備える。

(もっと読む)

少なくとも2つの表示デバイスを備えるセキュリティ文書または重要文書

【課題】 少なくとも2つの表示デバイスを有するセキュリティ文書または重要文書を提供する。

【解決手段】 本発明は、少なくとも第1および第2の表示デバイス(118、128)と、少なくとも第1および第2の表示デバイスを駆動するプロセッサ(102、108)と、外部電源(114、136)からプロセッサに対して電力を供給するインターフェース(112)とを備えるセキュリティ文書または重要文書に関する。

(もっと読む)

ICカードとICカードリーダー間の混信の程度を低下させる収納容器

【課題】

同一周波数を用いて通信を行う非接触式ICカードを、複数、一つの収納容器に格納して使用した場合、ICカードリーダーからの問い合わせ電波に対して複数のICカードが応答電波を発信するために混信し、正常な通信ができない。

【解決手段】

第1外部表面部1、第1格納部2、第1折り畳み部3、第1電磁波透過吸収シールド5、第2電磁波透過吸収シールド7、第2格納部8、第2折り畳み部9、第2外部表面部10、第1内側表面部12、第1出し入れ口14、第2出し入れ口15、第2内側表面部16を要素として本発明の一実施形態である収納容器4を構成し、第2ICカード6を不正なアクセスから防護する機能、電磁波透過吸収シールドの材料特性及び段差を有する収納位置を用いて使用者が第1ICカード13を収納容器4に入れたままで使用できる機能を備えた。

(もっと読む)

401 - 420 / 726

[ Back to top ]