Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

641 - 660 / 754

ネットワークフロー内のエクスプロイトコードの検出

ネットワークフロー内のエクスプロイトコードを検出する方法および装置を開示する。ネットワークデータパケットは、フローモニタによってインターセプトされ、フローモニタは、インターセプトされたデータパケットからデータフローを生成する。コンテンツフィルタは、データフローから正規のプログラムをフィルタリングし、フィルタリングされていない部分は、実行コードを検出するコードレコグナイザに提供される。フィルタリングされていないデータフロー部分の中に組み込まれている実行コードは、ネットワークフロー内のエクスプロイトである疑いがあるものとして識別される。実行コードレコグナイザは、データフローのフィルタリングされていない部分に対してコンバージェント・バイナリ・ディスアセンブリを行うことによって、実行コードを認識する。次いで、実行コードレコグナイザは、実行コードを検出するために、制御フローグラフを作成して、制御フロー分析とデータフロー分析と制約強化とを行う。検出した実行コードをエクスプロイト候補として識別することに加えて、その後、検出した実行コードは、エクスプロイトを検出する際に他のシステムによって使用されるように、エクスプロイト候補のシグネチャを生成するために利用することもできる。  (もっと読む)

(もっと読む)

情報更新方法、プログラム、情報処理装置

CRTMを更新する方法を提供するにあたって、この方法を実現するために特別なハードウェアを付加する必要がなく、更新するCRTMの情報の増加に対して対応可能な情報伝達方法、情報伝達装置を提供する。連鎖的に認証を行うことで情報処理装置全体の正当性が保証される方式を採用する情報処理装置を用いて、連鎖的に認証を行う基点となるCRTMを更新する情報更新方法であって、更新を行う情報のうち前記CRTMの情報である更新CRTMを抽出するステップと、前記更新CRTMを、前記情報処理装置のメインメモリに記憶するステップと、前記メインメモリに記憶した更新CRTMを認証するステップと、前記認証した更新CRTMにより前記CRTMを更新するステップとを含む、情報更新方法を提供する。  (もっと読む)

(もっと読む)

サーバ計算機

【課題】通信網上にある各計算機から収集した複数の情報をリアルタイムに、かつ高速に処理し、通信網の異常を検出することができるサーバ計算機を提供すること。

【解決手段】ログ受信部101A、101B、101Cが、計算機201A、202A、203B、204Cが送信した通信ログ21を受信して通信ログ検査部102に出力し、通信ログ検査部102は、文字列とつぎに遷移する状態との組が予め設定された複数の状態を有し、ログデータの中に前記文字列が含まれているか否かを検査し、ログデータの中に文字列が含まれている場合にはつぎに遷移する状態に遷移するオートマトンを備える状態マシンを用いて通信ログ21のログデータを検査して、オートマトンが終了状態に遷移した場合には検査結果をログ記憶装置103に記憶する。

(もっと読む)

無線デバイス上の未認証の実行可能命令を検出及び管理するための装置及び方法

【解決手段】無線デバイスのための検出及び管理の方法及び装置は、無線デバイス上で実行可能命令をスキャンし、受信された認証コンフィグレーションに基づいて、ウィルス又はそうでなければ未認証の実行可能命令を示すログを生成し、該ログをユーザマネージャにフォワードするように動作可能な実行可能命令認証モジュールを含んでも良い。ユーザマネージャは、未認証の実行可能命令の処置を決定するために、該ログを解析し、オペレータにより閲覧できてもよい認証レポートを生成するように動作可能であっても良い。実行可能命令認証モジュール、ユーザマネージャ、及びオペレータの少なくとも一つは、上記無線デバイス上の未認証の実行可能命令を削除し、若しくはそうでなければ無効化し、又は上記無線デバイス上の実行可能命令を復元するように動作可能な制御コマンドを生成するように動作可能であっても良い。 (もっと読む)

攻撃検出装置

【課題】 ネットワーク上の機器やシステムが、DoS攻撃やDDoS攻撃を受けて、該攻撃の踏み台装置になっているかを検出する攻撃検出装置を提供する。

【解決手段】 本発明の攻撃検出装置は、複数の登録機器104〜107から、各機器が情報を送信した宛先を示す宛先ログ情報を収集するログ収集手段301と、収集した宛先ログ情報に基づいて、複数の登録機器104〜107から同一の宛先へ送信される情報の数が、予め設定された閾値を超えているかを検出し、同一の宛先に前記閾値を超える数の情報が送信されていることを検出したときに、該宛先に対する不正アクセスが発生したと判断する不正アクセス判断手段302とを有する。

(もっと読む)

デバイス管理システム

【課題】 サーバクライアント方式のシステムにおいて、利用者の利便性を損なわず、安全にデバイスを共有する機能を備えるデバイス管理システムを提供する。

【解決手段】 デバイスは、利用者が利用する端末もしくはネットワークに接続されたハブに接続する。端末などにインストールされたデバイスドライバ機能と通信機能とを備えるデバイス管理マネージャと、サーバにインストールされたデバイスドライバ機能と通信機能とを有する仮想デバイスマネージャと、デバイスのアクセス権限を管理する認証サーバとによりデバイスへのアクセスを管理しつつデバイスを仮想的にサーバに直接接続されたものと同様に利用可能とする。

(もっと読む)

ウィルス感染検知装置

【課題】 ウィルスが使用するポートの情報やウィルスが送信するデータの特徴などが分からない新種のウィルスを拡散している可能性があるコンピュータを検出することができるウィルス感染検知装置を得ることを目的とする。

【解決手段】 ダミーコンピュータ6に対する他のコンピュータのアクセスを検知するアクセス検知部21と、アクセス検知部21により他のコンピュータのアクセスが検知されると、他のコンピュータのIPアドレスを検出するIPアドレス検出部22とを設け、ウィルスを拡散している可能性があるコンピュータのIPアドレスとして、IPアドレス検出部22により検出されたIPアドレスを管理サーバ7に通知する。

(もっと読む)

ログ分析システム、分析方法及びログ分析装置

【課題】ネットワークに設置されているIDSやFW等のセキュリティ装置が検出したイベントに基づいて、効率的にインシデントを検知する。

【解決手段】分析装置15は、収集装置14から取得したイベント情報を度数化した統計情報と、その統計情報を周波数分解して得られる周波数成分情報と、周波数成分に基づき分析して得られる結果とを分析DBに格納する。収集装置は、IDS12、FW13が出力するイベントログの情報を収集及び正規化してイベントDBに格納する。アラート通知装置16は、分析装置から送信されるアラート命令や、アラート通知先を格納するアラートDBを有し、命令に基づいて、管理者等にインシデントの発生を報告する。

(もっと読む)

自動化クライアントデバイス管理

自動化クライアントデバイス管理技術について記載する。ある実装形態では、ネットワークを介して複数のクライアントデバイスからヒューリスティックデータを収集することを含む方法が記載される。ヒューリスティックデータは、複数のクライアントデバイスの信頼性、パフォーマンスおよびセキュリティを含む複数の健全性要件を記述する。ヒューリスティックデータの収集は、複数のクライアントデバイスのユーザからの介入なしで、周期的、自動的に実施される。問題点を解決し、ヒューリスティックデータ中に示される1つまたは複数の他の健全性要件に対処する、健全性要件の少なくとも1つに関するヒューリスティックデータから識別された問題点に対応する回復法が生成される。  (もっと読む)

(もっと読む)

画像処理装置および不正使用判断プログラム

【課題】 ユーザ認証以降の段階においても不正使用を検出することのできる、セキュリティの高い画像処理装置を提供する。

【解決手段】 MFPは、ユーザから入力されたID・パスワードからそのユーザの過去のジョブログを読込み(S105)、ジョブログから過去のMFPの使用時間帯と、現在時刻とを取得する(S107)。現在時刻が過去の使用時間帯には含まれない場合(S109でNO)、不正使用の可能性があるものとして、予め設定されたメールアドレスに不正使用を通知するメールを発信し(S111)、ユーザから画像データの送信先の入力を受付ける(S113)。また、入力されたメールアドレスがジョブログに含まれている過去に使用されたメールアドレスでない場合にも(S115でNO)、不正使用をメールで通知する(S117)。

(もっと読む)

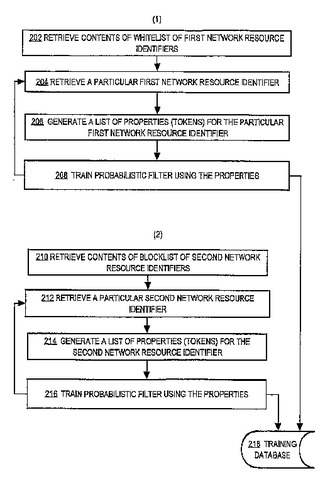

参照リソースの確率的解析に基づく不要な電子メールメッセージの検出

一実施形態において、参照リソースの確率的解析に基づいて不要な電子メールメッセージを検出するステップは、各々前のメッセージに現れた複数のネットワークリソース識別子を有するホワイトリストおよびブロックリストを受信するステップと、特定のネットワークリソース識別子を検索するステップと、特定のネットワークリソース識別子に対するプロパティのリストを生成するステップと、プロパティを用いて確率フィルタをトレーニングするステップと、ホワイトリストおよびブロックリスト内のネットワークリソース識別子のすべてに対して検出、生成およびトレーニングを繰り返すステップとを含む。その後、電子メールメッセージが受信されるとともにURLまたは他のネットワークリソース識別子を含む場合、トレーニングされた確率フィルタを用いてネットワークリソース識別子のプロパティをテストすることによりそのメッセージに対してスパムスコアまたは脅威スコアを生成することができる。  (もっと読む)

(もっと読む)

データ通信システムの不正防止方法及びデータ通信システム

【課題】通信データが盗聴、解析されても不正装置をシステムに組み込むことを防止することができるデータ通信システムの不正防止方法を提供する。

【解決手段】制御装置Ciが往信用パスワードPW1を作成(S1)して制御装置Cjに送信(S2)すると、制御装置Cjは往信用パスワードPW1を受信(S3)し、この往信用パスワードPW1に基づいて返信用パスワードPW2を作成(S4)して送信する(S5)。返信用パスワードPW2を受信(S6)した制御装置Ciは、この返信用パスワードPW2が自ら送信した往信用パスワードPW1に基づいて作成された正常なものであるか否かを判定(S7)し、正常な返信用パスワードPW2であると判定したときには制御装置Cjを正規の制御装置として認識し、正常な返信用パスワードPW2ではないと判定したときにはデータ通信システム全体を停止状態にする。

(もっと読む)

ログ集計支援装置、ログ集計支援システム、ログ集計支援プログラム、およびログ集計支援方法

【課題】異なる種類の複数のIDSが出力する複数のログ情報を対応付け、各IDSの比較をより容易に行う。

【解決手段】ログ集計支援装置4であって、異なる種類の複数の侵入検知システム各々から、不正な通信記録であるログ情報を収集する収集手段と、前記収集手段が収集した前記複数のログ情報を記憶する記憶手段と、前記記憶手段に記憶された前記複数のログ情報を読み出し、前記複数のログ情報が共通して有する共通属性に基づいて、前記複数のログ情報各々を対応付けたログ比較情報を生成する生成手段と、を備える。

(もっと読む)

電子データの持ち出し監視・牽制システム

【課題】

外部内部を問わず、不正持ち出しを監視し、正規にログインしていないユーザに対して牽制することができる電子データの持ち出し監視・牽制システムを提供することを目的とする。

【解決手段】

正規にログインしていないユーザが電子データを不正に持ち出そうとしたとき、偽のデータを無尽蔵に転送するとともに、当該正規にログインしていないユーザに関する情報をログ情報として記録する。これにより、正規にログインしていないユーザのリソースを消費させるだけでなく、転送をいつまでも完了させないようにし、正規にログインしていないユーザに対して牽制する。また、正規にログインしていないユーザが電子データを不正に参照しようとしたとき、偽装ファイルを参照させるとともに、当該正規にログインしていないユーザに関する情報をログ情報として記録する。

(もっと読む)

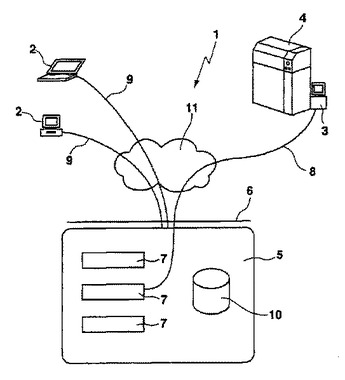

安全な遠隔アクセスのための装置

サービスPC(2)と機械制御部(3)との間の遠隔通信のためのシステム(1)が提供される。このシステム(1)は、少なくとも1つの中央コンピュータ(5)を有し、この中央コンピュータ(5)はファイアウォール(6)によって保護されており、且つ並列して実行可能な複数の仮想計算機(7)を有し、この仮想計算機(7)はそれぞれ機械制御部との同種または異種の通信コネクション(8)を確立し、サービスPC(2)は中央コンピュータ(5)とコネクション(9)を介して接続可能であり、中央コンピュータ(5)は機械制御部(3)に対応付けられている通信コネクション(8)を確立する仮想計算機(7)を介して機械制御部(3)と接続可能である。  (もっと読む)

(もっと読む)

認証情報提供サーバおよび認証情報提供方法

【課題】 ネットワークとしてのセキュリティを向上させる。

【解決手段】 関連情報抽出部12は、携帯電話機2から受信した認証情報提供要求に含まれる加入者識別IDに基づいて、暗号化アルゴリズムに関する関連情報を抽出する。アルゴリズム抽出部13は、抽出された関連情報に基づいて暗号化アルゴリズム名を抽出する。認証情報生成部14は、抽出された暗号化アルゴリズム名に対応する暗号化アルゴリズムにしたがって、認証情報を生成する。認証情報提供制御部11は、生成された認証情報を、認証情報提供要求を送信してきた携帯電話機2に対して送信する。

(もっと読む)

ハニーポットを用いて攻撃を検出し抑止するためのシステム及び方法

本発明の幾つかの実施形態によれば、アプリケーションを攻撃から保護するシステム及び方法が提供される。本発明の幾つかの実施形態において、通信ネットワークからのトラフィックは、異常検出構成要素によって受信される。異常検出構成要素は、受信されたトラフィックをモニターし、保護されたアプリケーション、又はアプリケーションと全ての状態情報を共用するハニーポットのいずれかにトラフィックを転送する。受信されたトラフィックがハニーポットに転送された場合、ハニーポットは、攻撃についてトラフィックをモニターする。攻撃が発生した場合、ハニーポットは保護されたアプリケーションを修復する(例えば、攻撃から被ったあらゆる状態変化を廃棄すること、又は以前にセーブされた状態情報に復帰すること、その他)。 (もっと読む)

ネットワーク不正利用防止方法

【課題】 入室管理された部屋に備えられたパソコンが使用されて、ネットワークの利用権限のない者により、ネットワークへの不正アクセスが行なわれることを防止したネットワーク不正利用防止方法を提供する。

【解決手段】 パソコンを使用する使用者が、部屋内に入る際に、リーダライタにより前記使用者が所持する記憶媒体に記憶されているID情報を読み取るステップと、前記リーダライタで読み取ったID情報に基づいて認証処理を行なうステップと、前記認証処理で認証が受けられた場合に、前記部屋への入室を可能な状態とするステップと、前記リーダライタから前記記憶媒体にIPアドレスを書き込むステップと、前記パソコンを使用してネットワークへのアクセスする際に、前記記憶媒体に書き込まれているIPアドレスを利用してアクセスするステップとを有する。

(もっと読む)

セキュリティ監視装置、セキュリティ監視方法、及びプログラム

【課題】 セキュリティインシデントを早期に発見し、早期に対策を講ずることができるようにする。

【解決手段】 セキュリティ監視対象システムと外部ネットワークとの間に構築されたファイアウォール10と、ファイアウォール10から通信のログを収集するログ収集サーバ20と、ログを解析してセキュリティ監視対象システムで発生しているセキュリティインシデントを検出する解析サーバ30と、セキュリティインシデントの発生に関する事象発生情報を記憶するデータベース40と、セキュリティインシデントの検出を伝える電子メールを所定の宛先に対して送信するメールサーバ50と、電子メールを受信して事象発生情報の閲覧を要求する顧客端末60と、データベース40から事象発生情報を取り出して顧客端末60に送信するWebサーバ70とを備える。

(もっと読む)

コンピュータシステムからナレッジベースをアグリゲートし、コンピュータをマルウェアから事前に保護すること

【課題】複数のセキュリティサービスまたは他のイベント収集システムからナレッジベースをアグリゲートし、コンピュータをマルウェアから保護する、システム、方法、およびコンピュータ可読媒体を提供すること。

【解決手段】本発明の一態様は、コンピュータをマルウェアから事前に保護する方法である。より具体的には、本方法は、アンチマルウェアサービスまたは他のイベント収集システムを用いて、潜在的にマルウェアを示唆する疑わしいイベントを観測することと、疑わしいイベントが前もって決められた閾値を満たすかを判定することと、疑わしいイベントが前もって決められた閾値を満たす場合、マルウェアの拡散を回避するように設計された制限的セキュリティポリシーを実施することとを含む。

(もっと読む)

641 - 660 / 754

[ Back to top ]