Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

621 - 640 / 754

情報処理装置及び情報処理方法及びプログラム

【課題】 多数の脆弱性情報の中から調査対象とすべき脆弱性情報を効果的に選択できるようにする。

【解決手段】 製品DB111及び脆弱性キーワードDB112に脆弱性の特性を示すキーワードを複数記憶させておき、キーワード抽出部152が、脆弱性関連情報収集部151が収集した脆弱性情報から、製品DB111及び脆弱性キーワードDB112に蓄積されているキーワードに合致するキーワードを抽出し、優先度判定部153が、優先度判定DB114の内容に従い、キーワード抽出結果に基づいて脆弱性情報の優先度を判定し、出力部201が、優先度の判定結果を出力する。

(もっと読む)

コンピュータシステム及び情報処理端末

【課題】セキュリティポリシーを動的に切り換えることのできる端末及びコンピュータシステムを提供する。

【解決手段】ユーザ端末10は、クライアントフィルタ機能が最新の設定であるかの判断をセキュリティ対策状況管理センタ端末(以下、管理端末と記述)30に要求する手段と、管理端末30から受信したポリシー情報に従って、クライアントフィルタ機能の設定を変更する手段と、変更後の設定を表示する手段とを有し、管理端末30は、ユーザ端末10からの要求に応じて、クライアントフィルタ機能が最新の設定であるかを判断する手段と、最新の設定ではないと判断したユーザ端末10に対して、最新のクライアントフィルタ機能の設定を通知する手段と、IDSセンタ端末40から挙動が不審であることを通知されたユーザ端末10に対して、ネットワークに対するアクセスを制限するクライアントフィルタ機能の設定を通知する手段とを有する。

(もっと読む)

セキュリティを提供するためのプログラムの解析および補完のための装置および方法

コンピュータ読み出し可能格納媒体は、プログラム命令の自動解析を行うための実行可能命令を有する。自動解析は、インジェクション脆弱性の自動解析、潜在的な反復的な攻撃の自動解析、機密情報の自動解析、特定のHTTP属性の自動解析から選択される、少なくとも2つの解析を含む。保護命令は、プログラム命令に挿入される。保護命令は、プログラム命令の実行中に、攻撃を検出して応答するために利用される。 (もっと読む)

第1プラットフォームから第2プラットフォームへのディジタルライセンスの移送

ディジタルライセンスがソースプラットフォームからターゲットプラットフォームへ移送される。ソースプラットフォームにおいて、ライセンス及び対応するデータを含む移送イメージが生成され、ライセンスはソースプラットフォームから削除される。ターゲットプラットフォームにおいて、移送イメージにおけるライセンスをターゲットプラットフォームへ移送するための許可が集中移送サービスから要求される。移送サービスは、所定の移送規定に基づいて、ライセンスの移送を許可すべきかどうかを決定する。要求された許可を移送サービスからの応答として受け取ると、ソースプラットフォームからライセンスを切り離し、ターゲットプラットフォームにライセンスを再結合することによって、移送イメージがターゲットプラットフォームに適用される。  (もっと読む)

(もっと読む)

勝手に送り付けてくる好ましくない電子メッセージの配信をキー生成および比較によって防止するシステムと方法

送信デバイスは、メッセージに含まれる所定のデータにアルゴリズムを適用することによって、デバイスによって送信される各電子メッセージに対するキーを作成して、メッセージにそのキーを組み込む。電子メッセージを受け取り次第、受信デバイスは、組み込まれたキー、および本発明を実施する送信デバイスが当該キーを作成した元となるデータを見つける。受信デバイスは、当該キーおよびその作成に関わるデータを含む確認要求を、送信したと目される送信デバイスに伝送する。送信デバイスは、確認メッセージを受信して、確認要求に含まれるデータにアルゴリズムを適用することによって比較キーを作成する。比較キーが確認要求に含まれるキーと一致した場合、送信デバイスは、送信デバイスがメッセージを送信したことを肯定する内容で確認要求に対して応答する。それ以外の場合は、送信デバイスは、送信デバイスがメッセージを送信したことを否定する内容で確認要求に対して応答する。 (もっと読む)

情報処理システム

【課題】Webアプリケーションのセキュリティ対策において、高度な専門知識を開発者が持たなくても良いようにする。

【解決手段】脆弱性対策として、個別のパラメータ毎に、1以上の検査項目に対する検査の要否を対応付けて記憶する設定ファイル132と、所定の攻撃に対する検査等を行う検査プログラムを、検査項目毎にそれぞれ記憶するライブラリ134と、Webアプリケーションにリクエストが入力されたとき、上記設定ファイル132を参照して、上記リクエストの引数として渡されるパラメータに基づいて、検査を要する検査項目を特定し、当該特定した検査項目の検査プログラムを上記ライブラリ134から呼び出して実行する入力値検査手段124を備える。

(もっと読む)

認証を得て暗号通信を行う方法、認証システムおよび方法

【課題】 Webサービスを利用したシステムのセキュリティを向上させる。

【解決手段】 ユーザ端末1のAP11が、認証サーバ2へ認証要求を送信する。認証サ

ーバ2がAP11を認証すると、暗号化および復号化に用いるセッション鍵をユーザ端末

1へ送信する。業務サーバ3が、ユーザ端末1から、サービスコンポーネント32に対す

るサインオン要求を受け付けると、認証サーバ2へサービスコンポーネント32の認証要

求を送信する。認証サーバ2がサービスコンポーネント32を認証すると、同じセッショ

ン鍵を業務サーバ3へ送信する。そして、AP11およびサービスコンポーネント32は

、それぞれがセッション鍵を用いて、相互に暗号通信を行う。

(もっと読む)

ネットワーク環境を動的に学習して適応型セキュリティを実現するシステムおよび方法

ネットワーク環境を動的に学習して適応型セキュリティを実現するシステムおよび方法が記載される。ノードに適応型閾値を設定する、記載される1つの方法は、ノードに関連するデータストリームを監視して、ノードの特徴を明らかにすること、ノードに影響することができる環境要因を監視すること、および特徴または環境要因のうちの少なくとも一方に基づいて適応型閾値を決定すること、を含む。ネットワークトラフィックに関連するリスクを動的に評価する、記載される別の方法は、ノードに向けられた通信を識別すること、通信に関連するリスクレベルを判断すること、およびリスクレベルを適応型閾値と比較すること、を含む。  (もっと読む)

(もっと読む)

ウイルス感染コンピュータ装置排除方法及びウイルス感染コンピュータ装置排除管理装置

【課題】対象になるネットワークやコンピュータ装置の改造は極力抑えつつ、コンピュータ・ウイルスに感染したコンピュータ装置を速やかにネットワークから排除し、該感染の拡大を防止乃至は抑制することができる。

【解決手段】汎用製品などのウィルス検出ソフトによって、ステップ106で検出されたウイルス感染は、ステップ108に該ソフトのウイルス管理装置に伝達される。更に、電子メールの通知により、ステップ110で排除管理装置に伝達され、更にステップ114で感染コンピュータ装置を排除するネットワーク機器50に伝達される。汎用のウィルス検出ソフトが利用でき、開発や運営のコストや労力を抑制できる。

(もっと読む)

計算システムにおいてコンディションに対する応答を委任する方法及び装置

【解決手段】計算システムにおいてコンディションに対するレスポンスを委任する本方法及び装置の一実施態様は、(例えば計算システム内のシステム管理コンポーネントにおいて)コンディションを認めることと、そのコンディションに対するレスポンスについての方策の責任を他のコンポーネントに委任することとを含む。別の実施態様では、計算システムにおいてコンディションに対するレスポンスを委任する本方法及び装置は、(例えば、計算システム・コンポーネントにおいて)他の計算システム・コンポーネント(例えば、システム管理コンポーネント)から、コンディションに対するレスポンスについての方策の責任を譲渡する譲渡証を受け取ることと、そのコンディションに応答するか否か、またそのコンディションにどの様に応答するかを決定することとを含む。 (もっと読む)

プログラム

【課題】 悪意を持ったユーザアプリケーションがシステム内の情報を全て収集したり、あるいは故意に改竄してしまうことを防止する。

【解決手段】 特徴的なアクセスが行われた場合に不審であると判断し、そのアクセス内容に応じてそれ以降のアクセスを動的に制限変更・規制する。不審であると判断する特徴的なアクセスと、その場合のアクセス制限を予め登録しておく。

(もっと読む)

不正使用検出システム、被管理端末及び管理端末

【課題】 コンピュータの不正使用を未然に防止できる不正使用検出システム、被管理端末及び管理端末を提供する。

【解決手段】 少なくとも一つの被管理端末100と、管理端末110がネットワーク140を介して接続された不正使用検出システムであって、被管理端末100は、キーボード101やマウス102を介して任意のアプリケーションに対してなされた入力操作の内容を示す入力情報を生成する入力情報抽出部103と、入力情報を管理端末110へ送信する入力情報送信部105とを有し、管理端末110は、入力情報を被管理端末100から受信する入力情報受信部121と、受信した入力情報が示す入力操作が所定の入力操作であるか否かを判断する不適切表現抽出部122及び不正利用検出部124と、受信した入力情報が示す入力操作が所定の入力操作である場合に、その旨を示す情報を出力する出力部130とを有する。

(もっと読む)

ネットワーク遮断制御プログラム及びネットワーク遮断装置

【課題】実際にワームなどの攻撃を受ける前に適切な予防措置を行って感染の拡大を防止する。

【解決手段】検知手段1aは、管理対象のネットワークセグメントA2a及びネットワークセグメントB2bを監視し、その通信が所定の条件を満たしている通信であることを検知すると検知通知を生成し、隔離管理手段1cに引き渡す。隔離管理手段1cは、自装置の検知手段1aが生成した検知通知、または他のネットワーク遮断装置3a、3bが生成した検知通知を取得すると、隔離ポリシー(記憶手段)1bに格納される隔離ポリシーに基づき、遮断操作依頼を生成して通信遮断手段1dに送る。そして、通信遮断手段1dは、遮断操作依頼に基づき、遮断対象を規定する遮断データを設定し、ネットワークセグメントA2a及びネットワークセグメントB2bを入出力する通信パケットの通過を遮断するか、そのまま通過させるかを制御する。

(もっと読む)

通信端末装置及び計算機装置

【課題】計算機を使用する際に、その計算機が信頼できるものであるかを、容易、継続的、かつ確実に検証できる通信端末装置を提供する。

【解決手段】通信端末装置100は、無線通信手段104と、他の計算機装置に対してインテグリティの測定を要求するコマンドを生成するインテグリティ測定要求手段102と、他の計算機装置との通信に関する暗号処理を行う暗号処理手段103と、インテグリティの測定結果が予め定めた条件を満たす場合、位置情報を取得するポインティング手段101とを備える。

(もっと読む)

シグネチャ配布装置およびシグネチャ配布システム

【課題】 現在のシグネチャ型の不正アクセス検知やウィルス検知では、検知を行う機器が必要な全てのシグネチャをもつ必要があり、ネット家電などCPUおよびメモリリソースの少ない機器では実施が困難であるという課題を解決する。

【解決手段】 コンピュータウィルスもしくは不正アクセスに対するシグネチャを配布するシグネチャ配布装置4000において、通信を行うための通信制御部4001と、コンピュータウィルスもしくは不正アクセスを検知したことを示す検知結果メッセージA000に含まれる検知元アドレスA001に基づいて、シグネチャの配布先を決定する配布端末決定部4002とを備えた。

(もっと読む)

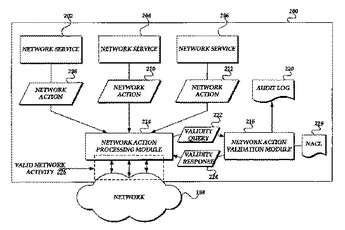

ネットワーク動作制御リストを使用したネットワークサービスのセキュリティ保護

セキュリティ保護されたネットワークサービスを有するコンピュータシステムが提示される。コンピュータシステムは、プロセッサと、メモリと、ネットワーク動作処理モジュールとを含む。ネットワーク動作処理モジュールは、コンピュータシステム上で実行している1つまたは複数のネットワークサービスからのネットワーク動作を処理する。コンピュータシステムは、少なくとも、ネットワーク動作処理モジュールと連動してネットワーク動作を実行しているネットワークサービスを実行するようにさらに設定される。ネットワーク動作処理モジュールは、ネットワークサービスからネットワーク動作を受信したときに、ネットワーク動作制御リストに従ってネットワーク動作が有効なネットワーク動作かどうかを判定する。ネットワーク動作が有効なネットワーク動作でないと判定されたならば、ネットワーク動作がブロックされる。あるいは、ネットワーク動作が有効なネットワーク動作であると判定されたならば、ネットワーク動作の完了が許可される。  (もっと読む)

(もっと読む)

ユーザ毎およびシステムの詳細監査方針(GranualAuditPolicy)の実施

【課題】 個々の監査イベントに対して精細な度合いの制御を実行する能力を設けることにより、システム性能を最適化し、無関係の監査ノイズを低減することを可能にする。

【解決手段】 個々の監査イベントに関心がある監査者のようなユーザは、所望の結果を得ることができるが、個々の監査イベントを内包するカテゴリにおけるその他の個々の監査イベント全ての結果を得なくても済む。加えて、ユーザ毎、またはシステム全体に対して監査を行うことができる。このように、監査者は、システムの他のユーザに対して確立された監査イベントには関係なく、監査イベントを自らに合わせて作成することができる。このように、システム全体に対する監査方針を確立する能力があり、その場合、システムのユーザは全て、システム全体の監査結果を得ることができる。

(もっと読む)

通信情報監視装置

【課題】 システムのセキュリティを確保するためのチェックルールを生成する。

【解決手段】 通信情報監視装置201は、擬似クライアント501、監視部502、統合部503から構成される。擬似クライアント501は、パラメータとしてトレース値を含むリクエストメッセージをウェブアプリケーションに送信する。またウェブアプリケーションから返信されたレスポンスメッセージの解析を行う。監視部502は、システム内の様々な箇所において、擬似クライアント501によって送信されたトレース値が使用されているかどうかを監視する。統合部503は、擬似クライアント501および監視部502での処理結果と、予め登録されているチェックポリシー510を元に、チェックルールを生成する。チェックポリシー510には、パラメータの利用用途とチェック処理の対応が登録されている。

(もっと読む)

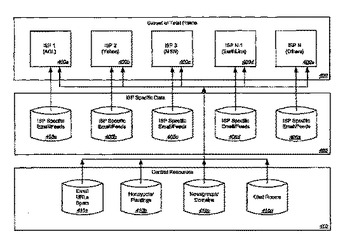

改良された不正行為監視システム

本発明の種々の実施形態は、改良された不正行為検出および/または防止のシステムならびに方法を提供する。一組の実施形態は、例えば、企業(オンライン会社、銀行、ISPなど)が不正行為のフィード(一例の名前を挙げると、これら会社の顧客に宛てられた第三者からの電子メール・メッセージのフィード)をセキュリティ・プロバイダ提供する設備を提供し、さらに、そのような設備を実現するシステムおよび方法を提供する。一部の実施形態では、フィード(メッセージなど)が解析されて正規化された直接データおよび/または派生データが作成され、このデータは当該企業が(可能性としては有料で)利用し得る。  (もっと読む)

(もっと読む)

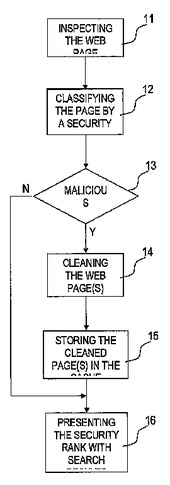

ウェブページをブラウズするユーザーマシンのセキュリティーレベルを高めるための方法

本発明は、マシンのユーザーがサーチエンジンを使用してウェブページを検索するときに前記マシンのセキュリティーを高めるための方法であって、セキュリティーランクによってウェブページを分類するステップと、ウェブページへのハイパーリンクを提示する際に、ハイパーリンクと共にそのセキュリティーランクを表示するステップとを備える方法に関する。本方法は、ウェブページを検査するステップを更に備えていてもよい。本方法は、悪質なコンテンツを有するウェブページをクリーニングするステップを更に備えていてもよい。本方法は、ウェブページのクリーニングされたコピーをサーチエンジンのキャッシュ内に記憶させるステップを更に備えていてもよい。本方法は、ユーザーのマシンによりサーチエンジンを介してウェブページを呼び出す際に、ユーザーのマシンのキャッシュ内に記憶されたクリーニングされたコピーにアクセスするステップを更に備えていてもよい。  (もっと読む)

(もっと読む)

621 - 640 / 754

[ Back to top ]