Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

701 - 720 / 754

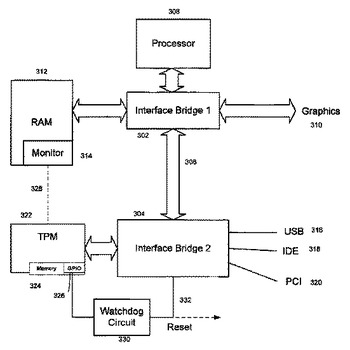

モニタを用いてTPMを常に“オン”にロックする方法及びシステム

コンピュータは、知られたモニタを検証するのに用いられる信頼された環境を含むことにより、攻撃から保護される。モニタは、コンピュータの状態が一群の条件を遵守しているかを決定するのに用いられる。条件とは、利用毎支払いのクレジットなどの利用規約や、コンピュータがウィルス防御など特定のソフトウェアを実行していることや、無権限の周辺機器が取り付けられていないことや、必要なトークンがあることなどである。モニタは、ウォッチドッグ回路に直接にまたは信頼された環境を通して信号を送る。ウォッチドッグ回路は、決められた期間内に信号を受信しない場合、コンピュータの利用を妨害する。  (もっと読む)

(もっと読む)

ネットワーク侵入防止

本発明の一実施例によれば、ネットワーク攻撃を防止するシステムが提供される。このシステムは、プロセッサを有するコンピュータとコンピュータ可読媒体とを有する。このシステムはまた、コンピュータ可読媒体に格納されたシールドプログラムを有する。シールドプログラムは、プロセッサにより実行されたときに、ネットワークを対象とした攻撃に応じて、ネットワークの1つ以上のノードのそれぞれにエージェントを送信するように動作可能である。エージェントは、ノードでの攻撃の効力の低減を開始するように動作可能である。 (もっと読む)

ウィルスの感染を阻止する方法およびシステム

ネットワークでのウィルスの感染を検出して、ウィルスの感染を阻止するシステムが開示される。ネットワーク(1)を介してアクセスが可能なおとり手段(13,14,15)が記憶装置(12)上に設けられる。おとり手段(13,14,15)へのウィルスの侵入を検出し、かつ、ウィルスの侵入を検出した時、ウィルスの侵入時に取得した通信情報から当該ウィルスの送信元となっているコンピュータを検出する通信情報解析手段(16)と、ウィルス送信元コンピュータに対して、ネットワークを介してウィルスの活動を抑制するウィルス攻撃処理を行うコンピュータ攻撃手段(17)と、を備える。ウィルスに感染しているコンピュータ(5)を特定し、管理者がウィルスを除去する等の対策を終了するまでの間、監視コンピュータ(10)のコンピュータ攻撃手段(17)による攻撃を行う。  (もっと読む)

(もっと読む)

デバイス管理装置、デバイス及びデバイス管理方法

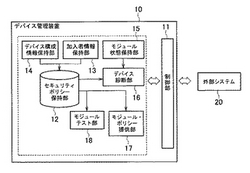

【課題】デバイス上に適切なモジュールを適切な設定で動作させ、デバイスに対して安全な情報通信サービス提供を可能とするデバイス管理装置を提供する。

【解決手段】デバイス管理装置10は、デバイスの構成情報を保持するデバイス構成情報保持部14と、サービスの加入者情報を保持する加入者情報保持部13と、構成情報あるいは加入者情報に基づいて設定されるセキュリティポリシーを保持するセキュリティポリシー保持部12と、デバイスから取得したモジュールの状態情報を保持するモジュール状態保持部15と、セキュリティポリシーとモジュールの状態情報とを比較して、デバイスの構成を診断するデバイス診断部16とを備える。

(もっと読む)

オンライン詐欺の早期の検出およびモニタリング

本発明の様々な実施形態はオンライン詐欺を扱うための解決策(特にシステム、方法およびソフトウェアを含む)を提供する。特に、本発明の様々な実施形態は、例えば、疑わしいドメインを見出すことによって、かつ/またはそれらのドメインを活動についてモニタリングすることによって、オンライン詐欺の早期の警告を提供し得る。疑わしいドメインが活動を示す場合には(例えば、該ドメインに関連するウェブサイトがアクティブになる場合には)、1つ以上の行動が、該ドメインに対してとられ得る。  (もっと読む)

(もっと読む)

オンライン詐欺の可能性に関連するデータを解析するための方法およびシステム

本発明の様々な実施形態はデータを解析するための方法、システムおよびソフトウェアを提供する。例えば、特定の実施形態においては、ウェブサイトについてのデータのセットは、ウェブサイトが不正である(例えば、フィッシング詐欺、グレイマーケットの商品の販売などの詐欺的スキームに包含される)可能性があるかどうかを決定するために解析され得る。例示的な実施形態においては、データのセットは複数のコンポーネント(一部の場合には、これらの各々は個別のデータセットであると考慮され得る)に分割され得る。単なる例として、データのセットは複数のデータ供給源から集められたデータを備え得、および/または各コンポーネントは複数のデータ供給源から集められたデータを備え得る。別の例として、データのセットは複数のセクションを有するドキュメントを備え得、各コンポーネントは複数のセクションの1つを備え得る。  (もっと読む)

(もっと読む)

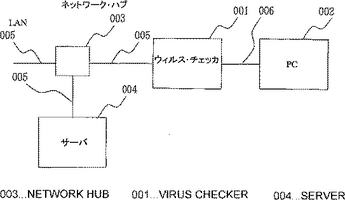

ウイルスチェック装置及びシステム

本発明は、ウイルス監視にハードウェアを用いて、ネットワークを介して取得されるディジタルデータから高速にコンピュータウイルスを検出する。本発明は、通信ネットワーク005を介して他の情報処理装置と通信可能な情報処理端末002において、ハードウェア回路で構成されたウイルスチェック装置001をネットワーク005の入力通信路側に設け、ウイルスチェック装置001によって、ネットワーク005からの入力データからウイルスをチェックする。入力データと照合されるウイルスパターンをハードウェアにより変更するには、ハードウェア回路を着脱自在とするか、或いは、書換え可能な論理デバイスをハードウェア回路に用いる。サーバ004のウイルス定義情報又はこれに基づいて生成される制御データをウイルスチェック装置001に送ることによって、論理デバイスのウイルスパターンを書き換えることができる。  (もっと読む)

(もっと読む)

クローンデバイスを識別するために動的な信用証明を使用するシステム及び方法

【解決手段】クライアント通信デバイスとサーバとの間の安全な通信を提供するシステム及び方法。サーバは、ランダムオフセットを生成する。サーバは、ランダムオフセットを、サーバ通信デバイス動的信用証明に加えることによって、サーバ通信デバイス動的信用証明を変更する。サーバは、サーバ通信デバイス動的信用証明を格納する。サーバは、ランダムオフセットを含む信号を、ネットワークを経由して送る。サーバは、動的信用証明を含む信号を、ネットワークを経由して受信する。サーバは、サーバ通信デバイス動的信用証明と、受信した動的信用証明との間の相違を判定する。更に、サーバは、この相違に基づいて、クローン通信デバイスの存在を検出する。 (もっと読む)

悪性コード検出装置及び検出方法

【課題】ネットワークのボトルネックに設けられた探知装置を介してボトルネックを通過するTCPパケットを監視し、外向きパケットがインターネットワームにより生成されたパケットであるか否かを判定し、通報及び該当パケットの通過を遮断することを可能にして、インターネットワームによるネットワーク資源の消失被害を最小化することのできる悪性コード探知装置及び方法を提供する。

【解決手段】外部網から内部網に入るTCP連結設定パケットの情報を登録すると共に、登録した連結についてのTCPデータパケットの内容を格納し、前記外向きTCPトラフィックのデータパケットと同じパケットが前記内向きTCPトラフィックデータに登録されている場合に、該当パケットを悪性コードと判定する構成とする。

(もっと読む)

データの正確性チェックのための方法、システムおよび携帯端末

【課題】送信側の送信者と受信側の受信者との間で送信されるメッセージの完全性のチェックのための方法を提供する。

【解決手段】前記方法において、第1のメッセージから認証値が計算され、ランダムなバイト列が生成される。前記方法によれば、送信側で送信されるべきメッセージから認証値が生成され、ランダムなバイト列が生成される。前記認証値および前記ランダムなバイト列からチェックコードが形成される。第1のメッセージは、第1のチャネルを経由して送信者から受信者に送信され、チェックコードは、第2の安全なチャネルを経由して送信される。受信側では、メッセージが第1のチャネルを経由して受信され、チェックコードが第2の安全なチャネルを経由して受信される。受信側では、少なくとも受信メッセージに基づいて認証チェックが生成される。受信メッセージの完全性は、受信側において所定のチェック値を比較することによりチェックされる。

(もっと読む)

クライアント識別情報をサーバに提供するための装置および方法

クライアント識別情報をサーバに提供するための装置はインテリジェント中間装置内にサーバに送信されるクライアント識別情報を含む、少なくとも1つのタグ付きパケットを生成するように構成されるタグ付加器と、少なくとも1つのタグ付きパケットからクライアント識別情報を取得し、このクライアント識別情報をサーバにあるアプリケーションに提供するように構成されるインターセプタとを備える。一実施例では、タグ付加器がクライアント識別情報を少なくとも1つのタグ付きパケットのデータ部に挿入するように構成される。別の実施例では、タグ付加器がクライアント識別情報を少なくとも1つのタグ付きパケットのプロトコル・ヘッダに挿入するように構成される。  (もっと読む)

(もっと読む)

インターネット通信用情報処理装置

【課題】インターネットで取り込まれたウイルスによって、知らない間に情報が盗まれたり、内部のプログラムが書き換えられたりして、目的とした情報が得られなかったり、プログラムが破壊されることがあった。

【解決手段】新たにバックアップ装置を設け、この装置と情報処理装置本体との間を内部ゲートで結び、また、入出力装置と情報処理装置本体との間にも外部ゲートで結んだ。これらのゲートの制御には機械的スイッチとウイルス検出用プロセッサーを用いた。これらの作業用のCPUではゲートの制御ができないようにハード的な電気回路で遮断されている。この結果ウイルスが外部に発信されたり、データが奪われたりしないので、インターネットを24時間接続したままにしても安心して使用できる。また、ファイル交換ソフトによる情報流出がないので、著作権のあるコンテンツを配信するのにも適している。

(もっと読む)

VoiceOverIP用のステートフルおよび相互プロトコルの侵入検知

【課題】2つ以上のプロトコルのメッセージを使用する侵入を検知する方法を提供すること。

【解決手段】このような侵入はVoice over Internet Protocol(VoIP)システムだけでなく、2つ以上のプロトコルがVoIP以外の何らかのサービスをサポートするシステムでも発生しうる。本発明の例示されている実施形態では、ステートフルの侵入検知システムは、相互プロトコルの前提条件を持つルールを使用することができる。例示されている実施形態は、このようなルールを使用して、さまざまなVoIPベースの侵入の試みだけでなく、呼ハイジャック、BYE攻撃などを認識することができる。さらに、例示されている実施形態は、このようなルールを使用して、2つ以上のプロトコルがVoIP以外のサービスをサポートする他の種類の侵入の試みを認識することができる。例示されている実施形態は、さらに、相互プロトコルの前提条件とともにルールを使用することができるステートフルのファイヤウォールも含む。

(もっと読む)

ネットワーク上のコンピュータワームを検出する方法、装置およびコンピュータプログラム製品

ワームは1つのホストから別のホストへそれ自身を自律的に拡散する悪質なプロセスである。ホストを感染させるために、ワームは何らかの形で自身をホストにコピーしなければならない。ワームが自身のコピーを送信する方法は、トラフィックビヘービアとして一般化され得るネットワークトラフィックパターンを生成する。ワームがネットワークを通じて自身を拡散するときには、トラフィックビヘービアの伝播はホストが次から次へと感染する様子として目撃され得る。トラフィックビヘービアの伝播によるネットワークトラフィックをモニタリングすることによって、ワームの存在が検出され得る。 (もっと読む)

データ処理装置へのデータのセキュリティ上安全なロード及び格納

データをデータ処理装置にロードする方法が開示される。方法は、データ処理装置によりペイロード・データ項目を受信することと;ペイロード・データ項目の信頼性を保証するために暗号認証処理を実行することと;認証された受信したペイロード・データ項目をデータ処理装置に格納することと;格納されたペイロード・データ項目の完全性を保護することとから成る。暗号認証処理は、少なくとも受信したデータ項目の監査ハッシュ値を計算することを含む。完全性を保護することは、データ処理装置に入力として格納された秘密鍵を使用して、少なくとも監査ハッシュ値の参照メッセージ認証コード値を計算することを更に含む。  (もっと読む)

(もっと読む)

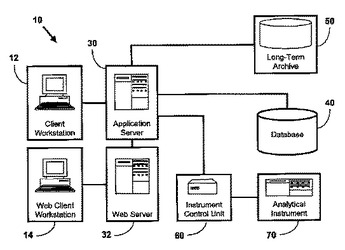

一般的な電子ラボラトリノートブック

本発明は、電子ラボラトリノートブックサーバアプリケーションを走らせる少なくとも一つのアプリケーションサーバ、少なくとも一つのアプリケーションサーバと通信し、電子ラボラトリノートブッククライアントアプリケーションを走らせる少なくとも一つのクライアントワークステーション、および分散通信ネットワークを介して少なくとも一つのアプリケーションサーバと通信し、データを保存する少なくとも一つのデータベースを含む、分散通信ネットワーク中の電子ラボラトリノートブックシステムに関する。電子ラボラトリノートブックサーバアプリケーションは、データのセキュリティを保つ手段を含む。  (もっと読む)

(もっと読む)

印刷システム、印刷制御プログラム、印刷方法、および電子デバイス

【課題】 ユーザに対する煩わしさを生じさせずに、印刷物の機密性を保持でき、かつシステムの導入にあたって高いコストを要しない印刷システム、印刷制御プログラム、印刷方法、および電子デバイスを提供する。

【解決手段】 印刷ジョブ送信装置としてのPCは、機密印刷用の印刷制御プログラムが記録されたUSBメモリが装着されることによって、パスワードを含む機密印刷制御データを自動的に生成して(S107)、USBメモリに記録する(S109)。そして、USBメモリがユーザによってPCから取り外されて持ち運ばれ、プリンタコントローラへ装着されることによって、印刷ジョブ受信装置としてのプリンタコントローラは、受信した印刷ジョブのうち、ユーザが送信した機密印刷の対象とされる印刷ジョブを、USBメモリに記録された機密印刷制御データに基づいて特定する。

(もっと読む)

鍵データによるコンテンツ特定配信システム

【課題】 コンテンツ毎に発行される鍵データによってのみダウンロード可能なコンテンツデータについて、ユーザに条件付き保有権を認めたうえでのダウンロードの実現等

【解決手段】 コンテンツに対応した鍵データを指定された条件に従い認証し、前記鍵データに対応したコンテンツデータを特定したうえで、複数のコンテンツデータを記憶したコンテンツデータベースから、前記認証手段によって特定されたコンテンツデータをユーザ通信端末へ配信する事により、該当するコンテンツデータを条件付き保有権と共にユーザに取得させる事が可能となる。

(もっと読む)

画像形成システムと通信方法

【課題】パーソナルコンピュータから、画像形成装置に対してファイアウォール外のインターネットを介してアクセスする。

【解決手段】MFP1のメインCPUは、HDDに設定されているインターネット7上の中継サーバ8のIPアドレスまたはURLを読み出し、ファイアウォールを通して中継サーバ8にhttpsで接続し、サーバ証明書により該中継サーバ8のセキュリティを確保する。インターネット7上のPC3は、インターネット7上の中継サーバ8にアクセスし、SSL接続してクライアント証明書を送信する。中継サーバ8は、該PC3からのSSL接続でクライアント証明書を受けると共にサーバ証明書を該PC3に送信する。互いに認証できた際、該PC3は、中継サーバ8を介してMFP1に対してデータを送信し、印刷データ送付、スキャンデータの取得、設定情報の変更等のジョブを行う。

(もっと読む)

ネットワークベースのセキュリティプラットフォーム

高スループット、低待ち時間のサービスをストリームデータに対して実行できるようにするコンテンツ処理アーキテクチャ及び方法。ストリームコントローラ(300)がストリームデータを受信して記憶するとともに、複数のストリームプロセッサ(310)によるストリームデータに対する機能の実行を調整する。機能の結果は1つ又は複数のサービスプロセッサ(320)により使用されて、ストリームコンテンツへの加入者のアクセスを許可するか否かの判断を下す。サービスプロセッサは、その判断に従って動作するようにストリームコントローラに指示する。 (もっと読む)

701 - 720 / 754

[ Back to top ]