Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

661 - 680 / 754

不正アクセスに対する防御ポリシ作成システム及び方法とそのプログラム

【課題】検出された不正アクセス情報を分析して防御ポリシを作成し、同様な不正アクセスを受けた際に、それらのリクエストをサービスプログラムが受け付ける前にホスト上で防御する不正アクセスに対する防御ポリシ作成システムを提供する。

【解決手段】データ送受信部1が受信したデータを記録する一時記憶領域4と、サービス提供のプロセス処理を行うサービスプロセス部2と、受信データに対して応答するためのデータもしくはその元のデータを保持する記憶装置3と、設定されているポリシに従って入出力データ及び記憶装置に対するアクセスと、サービスプロセス部の動作を監視し、不正なアクセスを検知する動作監視部5と、検知された不正アクセスの元となる情報を元に、新規に該当するデータの受信に対する防御ポリシを生成するポリシ生成部6を備え、データ受信段階における不正検知ポリシを生成する。

(もっと読む)

フィッシング詐欺防止システム

【課題】

インターネット情報処理におけるフィッシング詐欺を防止し、フィッシング詐欺防を確実にする。

【解決手段】

フィッシング詐欺防止システムを運用するために開設され、コンピュータにより企業ドメイン情報を登録する企業ドメイン情報登録センターと、事前処理と運用処理の情報処理可能な情報処理装置を備え、事前処理工程では申告され企業で真正な企業として本人確認できた企業を白企業と判断して登録し、順次登録された白企業群のドメイン名の全てを順次登録して登録ドメイン情報を蓄積し、運用処理工程では、受信したメールを、登録ドメイン情報との比較により、複数のチェック観点から、判定アルゴリズムによって「なりすまし度」を評価判定し、また「なりすまし度」を表示する。

(もっと読む)

不正アクセス探索方法及び装置

【課題】 大メモリ容量を必要とせずに簡易な構成で不正アクセスの探索を行う。

【解決手段】 自分がエンドポイントの探索装置に設定されていない場合、エンドポイントの探索装置でアドレス詐称されていないと見なされた不正アクセスを検知するか、又は不正アクセスの通知を受けた時、エンドポイントの探索装置に不正アクセスの端末アドレスを含む探索依頼を発行。エンドポイントの探索装置に設定されている場合、探索依頼を受けた時、探索依頼に含まれる不正アクセス端末を収容している下位層スイッチに対処処理を行う。エンドポイントに設定されていない場合に探索依頼を受けた時、次ホップの探索装置に探索依頼を発行。或いは、探索依頼の発行を開始した探索装置が、エンドポイントの探索装置を確認できるまで両探索装置の中間のホップの探索装置に対して順次、探索依頼を行う。

(もっと読む)

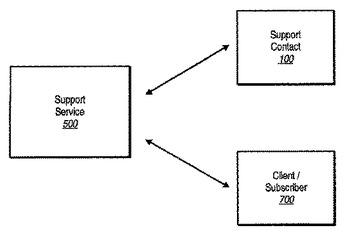

コンピュータの状態のモニタリング及びサポート

1又は複数のクライアントが1又は複数の受信側サイロにおける1又は複数のサービスにアクセスすることを認証するルーツ・サイロは、サービスとの相互作用を求める利とをクライアントから受け取る。ルーツ・サイロは、クライアントとの相互作用のためにサービスの利用可能なプロバイダとしてサービス側のサイロを識別して、(i)そのクライアントがサービス側サイロにおいてサービスと相互作用する資格を有していることを示すサービス・エンタイトルメント情報と、(ii)サービス側サイロの位置を識別する位置情報と、(iii)クライアントとサービス側サイロとの間の安全な通信に用いるための1又は複数の鍵とを有するサービス証明書を生成する。サービス証明書を生成すると、ルーツ・サイロは、サービス側サイロにおけるサービスと相互作用するときに用いるために、そのサービス証明書をクライアントのためのサポート・コンタクトに送る。  (もっと読む)

(もっと読む)

バイオメトリクス情報を用いたデジタル署名・検証システムおよび方法ならびにそのためのプログラム

【課題】 非公開鍵を持ち歩くことなくデジタル署名を生成することが可能で、、バイオメトリクス情報によるデジタル署名を行う際、バイオメトリクス情報の盗難・偽造を防止し、デジタル署名の真正性を保証することを可能にすること。

【課題を解決するための手段】 公開鍵32,42、非公開鍵33,43、認証局(CA)より発行されたデジタル証明書34,44をバイオメトリクス情報入力装置30,40に対して予め組込んでおく。デジタルコンテンツにデジタル署名を付与する際には、バイオメトリクス情報によるハッシュ値を付与したのち、バイオメトリクス情報入力装置によるデジタル署名を付与し、デジタル署名検証時には、バイオメトリクス情報入力装置10によるデジタル署名の検証を行う。有効性が保証された場合、バイオメトリクス情報によるハッシュ値とデジタルコンテンツに付与されているハッシュ値とを比較することによってデジタル署名の検証を行う。

(もっと読む)

生体認証取引装置、生体認証取引制御方法

【課題】

本発明は、生体認証を使用した取引において、取引時間の内、生体認証の処理を効率化するとともに必要な認証の信用度を確保する。

【解決手段】

本発明は、一旦登録されている生体情報と、取引の際に採取した生体情報の同一性を比較するという生体認証を行って取引を実行する装置において一連の生体認証の処理を複数に分けるとともに、取引が必要とする信用度に応じて生体認証の処理の深度を加減する手段を備える生体認証取引装置、生体認証取引処理方法を提供する。

(もっと読む)

セキュリティシステム、セキュリティ方法及びそのプログラム

【課題】ウィルス対策ベンダーが提供する対策パッチ等が提供されていない未知のウイルスに対するごく初期段階での特定は困難である。これらのウィルスは、感染が短時間で大規模化する場合が多く、短時間での感染検知、初動対策が必要となってきている。

【解決手段】ウィルス監視装置は、対策を受ける複数企業のハードウェア資産情報、ネットワーク構成情報、それらに基づくネットワーク稼働状態などの監視情報など、これらを統合した機能を提供することで、ウィルス感染の疑いがあり対策が必要な、企業システムへの感染連絡とサービスマンの現地派遣などの事後対策が早期実施可能となる。感染していない企業システムに対しても、同一のサービスを提供されている他社の感染情報、感染の疑いのある段階での情報入手ができるため事前に対策実施することが可能となる。

(もっと読む)

パッチが当てられていないマシンの動的な保護

通信ネットワークに接続するコンピュータシステムを潜在的な脆弱性から保護するためのシステムおよび方法。このシステムおよび方法は、通信ネットワーク上のウィルス、または類似のもの、に対する危険にコンピュータシステムを曝す結果となるかも知れない状態変化に入ろうとするまたは入ったばかりのコンピュータシステムを保護する。このシステムおよび方法は、先ず、状態における目前に迫るまたは最近の変化を検出する[402]。セキュリティコンポーネントおよび訂正コンポーネントが、状態における変化の検出に反応する。セキュリティコンポーネントはセキュリティレベルを引き上げして、安全または公知の場所からの情報またはそのコンピュータシステムが要求する情報以外の、受信ネットワーク情報をブロックする[404]。訂正コンポーネントは、欠落する更新またはパッチをインストールすることのような、訂正ルーチンを実行し、訂正ルーチンを無事完了すると、セキュリティレベルを緩和または引き下げる[406]。  (もっと読む)

(もっと読む)

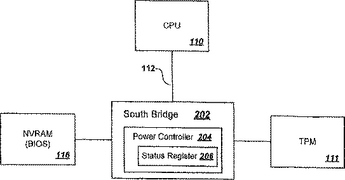

信頼プラットフォームにおける物理的存在の判別

【課題】信頼および信用のレベルが向上したオペレーションが実行可能な信頼プラットフォームを提供する、コンピュータ・システム(およびコンピュータ・システム用のマザーボード)を提示すること。

【解決手段】コンピュータ・システム(またはマザーボード)に関する信頼の基本は、暗号化コプロセッサおよび暗号化コプロセッサとインターフェースするコードによって確立され、プラットフォームの信頼メトリクスのルートを確立する。暗号化コプロセッサは、オペレータの物理的存在が検出された場合にのみ一定の重要なオペレーションが可能なように構築される。物理的存在は、コア・チップセット内(たとえば、マザーボード上)のレジスタの状況に基づいた推測によって判別される。  (もっと読む)

(もっと読む)

アフィリエイト・プログラム実施装置、コンピュータプログラム、プログラム格納媒体

【課題】そして本発明は、ブラウザを実装した携帯電話機を対象としたアフィリエイト・プログラム実施装置を提供する。

【解決手段】アクセスしてきた携帯電話機の契約者IDを取得する手段と、携帯電話機の契約者IDと契約者の個人情報とを会員データベースに登録する手段と、商用サイトのURLとトランザクションの種類に応じたポイントとを対応付けしてマーチャントデータベースに記憶管理する手段と、会員の携帯電話機に送付したWebページを介して商用サイトへのリンクが指示されると、契約者IDと当該商用サイトとを対応付けしてリンク指示データベースに記憶する手段と、携帯電話機あるいは商用サイトから送付されてくるトランザクション完遂報告を成果データベースに記憶する手段と、成果データベースとマーチャントデータベースの記憶情報に基づいて契約者IDに適宜なポイントを対応付けしてポイントデータベースに記録する手段とを備えている。

(もっと読む)

認証方法、認証装置及びコンピュータ読み取り可能な記憶媒体

複数の操作対象領域に対して暗証コードに対応する複数の操作対象領域が所定の順序で操作されることで本人認証を行う認証方法は、予め設定された所定の操作対象領域が予め設定された操作方向又は操作角度で操作されたか否かを判定する判定ステップと、前記判定ステップの判定結果に基づいて本人であることを確認する確認ステップとを含む。  (もっと読む)

(もっと読む)

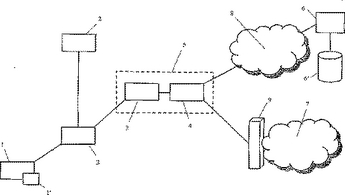

通信ネットワーク内での相互認証の方法及びソフトウエアプログラムプロダクト

加入者の端末(1、1’)で乱数を生成する加入者と通信ネットワークとの相互認証の方法。この乱数は、例えば加入者の識別子と共に、ネットワークへのアクセスのために加入者の認証を管理する認証サブシステム(6、6’)に送られる。認証サブシステムでは、加入者のクレデンシャルを調べるために識別子を用いる。認証プロセス中、加入者の識別子に関係するパラメータが認証サブシステムで生成され、これらのパラメータを用いて形成されたセッション鍵により乱数が暗号化される。次に、セッション鍵を再構成するために端末に必要な情報と共に、暗号化された乱数が加入者の端末に送り返される。セッション鍵を再構成した後、加入者の端末は乱数を復号化し、生成した乱数との照合を調べる。これら2つの数の照合により、加入者が接続しているアクセスポイント(2)が偽のアクセスポイントではないことを加入者が検証できる。  (もっと読む)

(もっと読む)

コンピュータ・ウイルスを検出する方法および応用物

コンピュータ・ウイルスを検出する方法が、移動端末のコンピュータ・ウイルス感染記録およびネットワーク内のすべてのコンピュータ・ウイルスの感染記録の統計を作成し、移動端末に感染したウイルス、およびネットワーク内のすべてのコンピュータ・ウイルスの感染回数ランキングを得るステップ、移動端末に感染したウイルス、およびネットワーク内のすべてのコンピュータ・ウイルスの感染回数ランキングの結果に従って、ウイルス・パターン・データを生成するステップ、ウイルス・パターン・データを移動端末へと送信するステップ、データがネットワークを介して受信されるようにするステップ、当該データがコンピュータ・ウイルスに感染したかどうかを、ウイルス・パターン・データを参照して検出し、当該データがコンピュータ・ウイルスに感染したことを検出すると、コンピュータ・ウイルス感染情報をサーバ装置へと送信するステップ、を含む。  (もっと読む)

(もっと読む)

分散認証システム及び通信制御装置

【課題】ユーザがサービスを利用する場合にセキュリティを確保してサービスを利用する分散認証システム及び通信制御装置を提供する。

【解決手段】端末、通信制御装置、及び、サービスを配信するサーバが通信網を介して接続されており、通信制御装置は端末とサーバとの通信を制御する分散認証システムにおいて、通信制御装置は、端末からサーバへのアクセス要求を許可するか否かを判定する判定部を備え、判定部は、アクセス要求のセキュリティの度合いを算出し、算出したセキュリティの度合いに対応する詳細情報の送信を端末に要求し、受信した詳細情報に基づいてアクセス要求元の端末を認証してアクセス要求を許可する。

(もっと読む)

Webサービス用の信頼できる第三者認証

【課題】Webサービスのための信頼できる第三者認証の拡張を提供する。

【解決手段】Webサービスは、ユーザ認証責任を信頼し、信頼するWebサービスに対する識別情報プロバイダとして機能する信頼できる第三者に委任する。信頼できる第三者は、例えば、ユーザ名/パスワードおよびX.509証明書などの共通の認証メカニズムを通じてユーザを認証し、初期ユーザ認証を使用して、Webサービスとのその後の安全なセッションをブートストラップする。Webサービスは、信頼できる第三者により発行されたサービスセッショントークンを使用してユーザ識別情報コンテキストを構成し、サービスサイドの分散キャッシュを使用せずにセキュリティ状態を再構成する。

(もっと読む)

コンピュータウィルス感染エリア検出方法及びネットワークシステム

【課題】 コンピュータウィルスの監視を行っていない位置でも、ウィルス感染エリアを検知することが可能なコンピュータウィルス感染エリア検出方法及びその方法を用いたネットワークシステムを提供する。

【解決手段】 ネットワーク管理プログラムによって管理しているネットワークシステムにおいて、コンピュータウィルスに感染したPCが他の装置に攻撃している情報をIDS500が検出すると、ネットワークを構成する各機器の接続情報に基づいてIDS500が監視しているスイッチを特定し、また、接続情報に基づいて特定したスイッチの各接続先の構成を示すサブネットワークの中からコンピュータウィルスの攻撃元が含まれているサブネットワークを見つけ、コンピュータウィルスの感染エリア或いはウィルス感染の疑いのあるエリアとして検知する。

(もっと読む)

通信制御装置及び画像形成装置

【課題】 通信の接続を誘導又は制限することができる通信制御装置及び画像形成装置の提供。

【解決手段】 外部機器からの接続要求がある場合(S11:YES)、その外部機器の通信アドレス等から接続要求が認証できるか否かを判断する(S12)。認証できないと判断した場合(S12:NO)、アクセス回数を確認し(S14)、不正な接続要求が所定回数以下であるか否かを判断する(S15)。所定回数以下であると判断した場合(S15:YES)、アクセス回数に応じた通知内容を読出し(S17)、読出した通知内容でメッセージを通知する(S18)。そして、アクセス回数をインクリメントした上で(S19)、処理をステップS11へ戻す。

(もっと読む)

不正アクセス検知システム

【課題】不正アクセス検知後に、不正アクセスの内容に応じた適切な処理方法を早期に提供、実施することができる不正アクセス検知システムを提供する。

【解決手段】対処法付きシグネチャ提供サーバ101は、不正アクセスの特徴を示す攻撃パターンと不正アクセスが発見された後の適切な対処方法を対にしたシグネチャを作成し、エンド機器やルータ102に提供する。シグネチャは、対処法付きシグネチャ提供サーバ101を運営する専門家などによって作成される。エンド機器やルータ102においては、送受信するデータを不正アクセス検知・対策部104が検査し、シグネチャに合致するパケットを発見した場合は、不正アクセスとみなして検知する。さらに、不正アクセス対策部107がその不正アクセスに対応する対処方法を機器アプリケーション108へ提供し、対策方法を実施する。

(もっと読む)

クライアント装置、デバイス検証装置及び検証方法

【課題】クライアント装置の安全性とプライバシーを保護しつつ、クライアント装置の動作についてきめ細かな検証を行うクライアント装置、デバイス検証装置及び検証方法を提供する。

【解決手段】デバイス検証装置100は、サービスプログラムに対応した検証ポリシーを保持するポリシー保持部110と、検証ポリシーの安全性を検証するポリシー検証部111と、サービスプログラムを実行するクライアント装置200へ、ポリシー検証部111によって安全性が確認された検証ポリシーを配備するポリシー配備部112と、検証ポリシーを用いて、サービスプログラムを実行する際の自身の動作検証を行うクライアント装置200から取得した、検証結果を保持する検証結果保持部123とを備える。

(もっと読む)

利用者認証装置、画像形成装置、利用者認証方法及び利用者認証プログラム

【課題】利用者の認証処理及び認証された利用者が機能を使用できることの証明処理を効率よく制御すること。

【解決手段】機能の使用を要求した利用者毎に対応して生成される被認証者クラスと、

前記利用者の個人証明の照合に用いる認証情報を管理し、被認証者クラスに対応付けて生成される複数個保持可能な身分証クラスと、認証情報を用いた個人証明の照合で、機能を使用できることが確認された場合に機能に対応して生成される、機能の使用が許可されたことを示す複数個保持可能なチケットクラスと、を備えた。

(もっと読む)

661 - 680 / 754

[ Back to top ]